异构超密度网络数据传输安全量化方法研究

刘海龙

(首都师范大学,北京 100048)

1 引言

计算机网络的迅猛发展给人们的生活方式带来巨大变化,也带来了环境安全问题。异构超密度网络中,数据传输普遍存在着安全隐患,由于用户分布密度大,且垂直维度所占比例高,传统的数据传输方法已无法对异类网络的相关特性进行准确的分析,因而无法保证传输安全。入侵属于数据传输不安全的外部因素,如果不能及时修复,就会造成内部传输环境的破坏,网络安全和防范不仅仅是用户操作的问题,更需要综合考虑各种安全因素,将数据传输的安全性量化。

为解决上述问题,文献[1]针对数据在传输过程中容易被篡改和伪造等问题,提出基于区域链的自组织多信道访问控制方法。通过区域块技术收集网络节点中的数据,对数据进行加密,并将加密的数据传输到数据采集基站,引入共识算法将保存在基站中的数据转移到需要的用户主机中,最后通过身份验证、用户授权等方法实现数据的安全传输。仿真结果表明,该方法可以改善数据传输环境。

文献[2]在深度学习加速器基础上对文件进行加密处理。如果直接在加速器中加密文件会破坏加速器性能,因此首先构建一个深度学习架构COSA;其次,COSA利用计数器特性对待传输文件进行加密,同时将解密操作从重要路径中转移出来;最后通过神经网络负载验证该方法性能,仿真结果表明COSA架构与直接对文件加密的方法相比,加速器性能提高三倍以上,通过对文件加密,一定程度上提高了数据传输的可靠性。

上述两种方法一定程度上提高了数据安全传输的性能,但是,没有通过具体的数值体现出数据传输的安全性。因此,本文提出异构超密度网络数据传输安全量化方法研究。通过对异构超密度网络系统结构的分析,了解该网络特性与干扰因素,通过伽马随机变量,获得近似干扰功率,其次,选取安全、快速的传输信道,构建量化模型,在消除误差后,结合评价指标实现数据传输安全的量化。实验结果表明,所提量化方法准确率高,量化效率快。

2 异构超密度网络系统结构与干扰因素

2.1 系统结构

在异构超密度网络下,因为上下行使用的频段不同,所以不能像TDD系统一样通过信道的互易性得到完整的网络系统[3]。因此需要利用多协作点传输的方式提高传输系统吞吐量。由于网络容量不能承受较大的信息交互,所以在有限反馈策略基础上减少交互现象,与此同时又会出现反馈误差[4]。为减少反馈误差,通常情况下利用基站天线数量、用户端信噪比弥补反馈误差。

异构网络与传统网络相比具有很多优点:扩大信号覆盖区域;提升系统吞吐量;增加覆盖范围的频谱效率;节省数据传输功率。

在异构网络中,微基站在三维空间上的分布情况满足泊松点Φp,其密度表示为λp;宏基站同样满足泊松点过程分布Φm,密度表示为λm。结合上述,合法用户与窃听用户均满足这种分布要求,且分布密度分别为λs与λe。

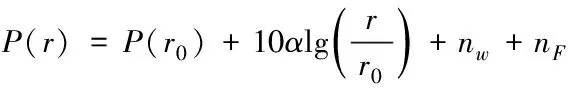

由于用户分布较为密集,因此传输信道必须考虑路径损耗问题[5]。假设目标用户u在原点位置,其他用户分布于三维空间内。r表示基站到目标用户的距离。所以结合目标损耗模型,计算路径传输的损耗为

(1)

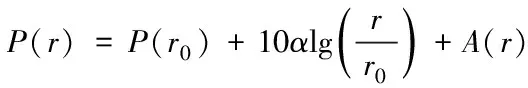

式(1)中,P(r0)指一定长度的路径损耗情况,α代表路径损耗指数,nw与nF分别表示发射与接收天线之间的障碍物数量;结合障碍物的分布情况,上述损耗模型可以简化为

(2)

式(2)中,A(r)代表平均障碍物的影响因子,r的表达式如下

r=10lg(μr)

(3)

公式中,μ表示衰减路径的参数,所以根据上述公式获得的传输信号衰减表达式为

AF(r)=Kr-(α+1)

(4)

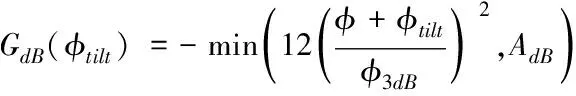

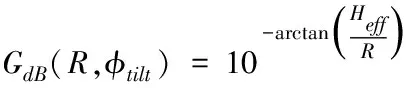

本文针对的小尺度衰落属于锐利衰落,用户由附近的基站提供网络信息,此时垂直维度的衰减幅度GdB表示为

(5)

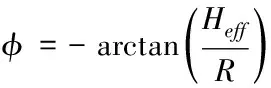

式(6)中,φ<0表示基站与用户的接收角度[6],φtilt>0为倾斜角度,φ3dB表示3dB波束宽度;假设在水平平面中,基站与用户天线角φ能够利用有效高度Heff、基站与用户之间存在的距离R进行表示

(6)

公式中,Heff=Ha-Hue表示有效高度,也就是设备高度Hue与基站高速Ha的差,结合该定义[7],将衰减幅度利用线性比例进行表示为

(7)

所有的合法用户都是由附近的基站提供传输服务,在收到基站有用信号的同时,也会受到其他用户的干扰,此时合法用户接收的信号比表示为

(8)

式(9)中,Pt与Pm分别代表宏基站与微基站的发射功率,δ2代表噪声功率,hj,0与gj,0分别属于两个基站到用户的衰落系数。

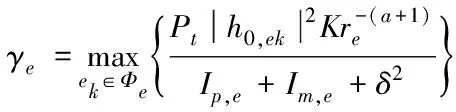

由于没有对窃听者的协作机制进行考虑,因此,对窃听者获取有用信息最少时计算传输速率[8]。所有的窃听者不仅可以窃听合法用户的数据,还会收到基站发射的干扰信号[9],此时,窃听者收到的信噪比表示为

(9)

2.2 干扰因素

若获取数据安全传输量化的精准数值,必须降低系统内干扰,下述对常见的干扰分布模型进行研究。

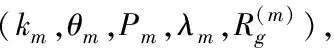

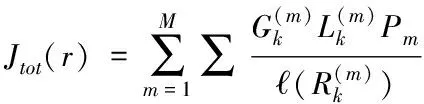

1)PPP分布干扰

(10)

式(11)中,对于干扰用户k来说,Lk满足对数正太分布的要求,且小尺度衰落Gk符合Γ[km,θm]的分布要求。

2)GPP分布干扰

结合GPP原理,其软核特征参数K表示为

K(x,y)=exy,x,y∈C

(11)

K(x,y)=π-1e-(|x|2+|y|2)/2exy,x,y∈C

(12)

GPP干扰模型计算较为复杂,但是对分析基站之间的排斥情况效果明显,而PPP模型适用于分析基站独立分布时的情况,且PPP模型简化了分析过程。

在上述两个干扰模型基础上,通过伽马分布相关理论对其进行简化处理,利用二阶矩阵匹配的伽马分布代替,简化了覆盖率与传输速率的计算,并将大小尺度衰落特征相结合,与此同时,对同层与跨层干扰进行处理,利用伽马随机变量对小尺度衰落情况进行模拟,可以获得近似干扰功率。

3 数据传输安全量化方法

3.1 数据传输量化模型构建

数据传输实现了基于服务器数据块的客户端数据块传输,能够生成客户端与负客户端摘要,并发送到服务器,构成客户端数据项的指令。因此网络传输需要选择最快、最安全的数据传输通道,一旦发生阻塞或安全事故,信息不能反馈到发送方,会造成不可估量的损失。

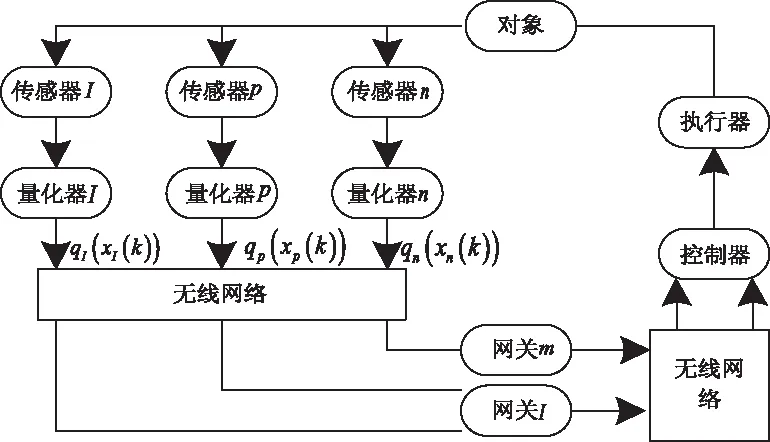

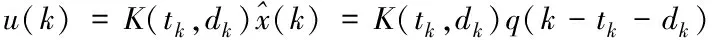

本文研究的量化方法示意图如图1所示,对象为离散线性时不变系统,表达式为

x(k+1)=Ax(k)+Bu(k)

(13)

图1 网络数据传输量化方法示意图

ep(k)=qp(xp(k))-xp(k)=Δp(k)xp(k)

(14)

因此网络数据传输安全量化状态模型[10]为

(15)

3.2 数据传输安全量化

1)指标值获取

将包含N个不同主机的数据传输环境安全性能进行攻击测试,从而得到主机读取、输入与服务权限的极大值,进而获得网络环境安全机密性的矢量特征Az=(Az(c))n、网络安全完整性矢量Av(Av(c))n、网络安全可用性矢量At(At(c))n。

2)正负理想评估标准确定

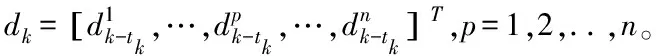

3)评估指标的无量纲化处理

假设A代表效益指标,则指标值越高,评估的结果越好

(16)

假设A作为成本指标,则指标值越高,评估结果越不利

(17)

通过量化处理后,获得的评估序列表示为

A′=(A′(1),A′(2),…,A′(n))

(18)

利用所描述的方法对Az=(Az(c))n、Av=(Av(c))n与At=(At(c))n做无量纲化处理,进而获得新评估序列。

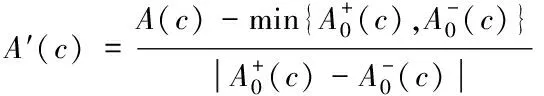

4)数据传输安全量化结果

结合环境安全评估框架对网络数据传输的安全机密向量、完整度向量以及可用向量的重要性进行分析,并研究定权矢量(qz,qv,qt),可以获得安全性能评价表达式为

(19)

基于此,分析所有向量元素的重要性,则对环境安全评价的表达式可表示为

(20)

根据网络传输环境评估体系与构建的量化模型对数据传输安全指标进行量化。

4 仿真数据分析与研究

为验证本文所提量化方法性能,在仿真环境为Windows XP操作系统下设置实验。假设在密集城区中分布多个宏基站与微基站,宏基站的天线分布情况为130根,微基战则为单天线,用户类型属于单接收天线用户。在上述环境中输出的结果在[0,1]之间,对定性指标“非常不安全、不安全、安全与非常安全”进行评价描述,描述内容如表1所示:

表1 评价内容说明表

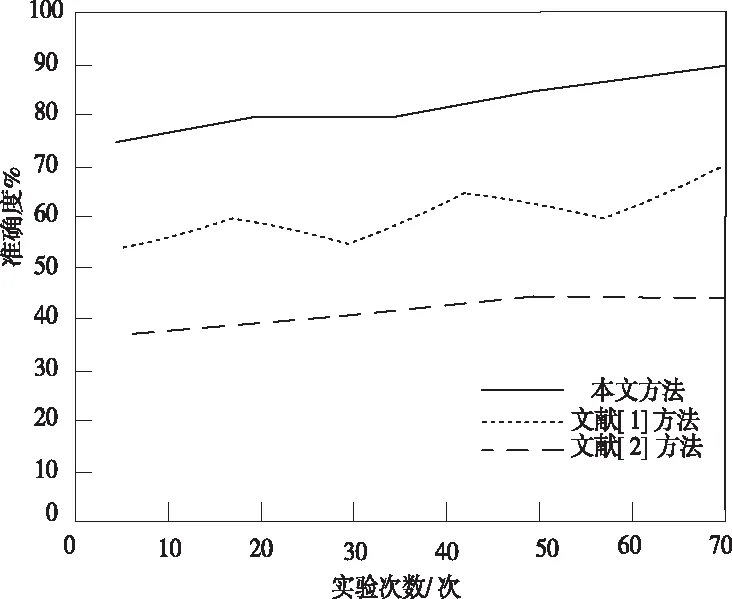

图2 不同量化方法精准度对比图

图3 不同方法量化效率对比图

从上述两幅实验结果对比图中可以发现,本文量化方法准确度没有随着实验次数的增加而降低,一直处于平稳状态;同时量化速度较快,优于文献[1]方法和文献[2]方法。

5 结论

传统的数据传输方法存在隐私性能较差,传输效率低的问题。基于此本文对异构超密度网络数据传输安全量化方法进行研究。为提高在该网络中数据传输性能,分析PPP与PPG的干扰分布模型,并结合大小尺度的衰落特征,计算近似干扰功率;选取最佳的数据传输通道,避免阻塞情况发生,去除量化误差,构建量化模型;利用评价指标得出数据传输量化结果。仿真结果表明,所提方法提高量化的准确度与效率,使网络数据传输不容易受到攻击威胁,有效提升数据传输的安全性与稳定性。