具有紧凑标签的基于身份匿名云审计方案

卢晨昕,陈兵,丁宁,陈立全,吴戈

具有紧凑标签的基于身份匿名云审计方案

卢晨昕1,陈兵2,丁宁2,陈立全1,吴戈1

(1. 东南大学网络空间安全学院,江苏 无锡 214081;2. 宿迁市互联网信息办公室,江苏 宿迁 223834;

云存储技术具有效率高、可扩展性强等优点。用户可以借助云存储技术节省本地的存储开销,并与他人共享数据。然而,数据存储到云服务器后,用户失去对数据的物理控制,需要有相应的机制保证云中数据的完整性。数据拥有证明(PDP,provable data possession)机制允许用户或用户委托的第三方审计员(TPA,third party auditor)对数据完整性进行验证。但在实际应用中,数据通常由多个用户共同维护,用户在进行完整性验证请求的同时泄露了自己的身份。匿名云审计支持TPA在完成数据完整性验证时保证用户的匿名性。在基于身份体制下,匿名云审计方案通常需要借助基于身份的环签名或群签名技术实现,数据标签的构成元素与用户数量相关,使得数据标签不够紧凑,存储效率较低。为了解决这一问题,提出一种基于身份的匿名云审计方案通用构造,使用一个传统体制下的签名方案和一个传统体制下的匿名云审计方案即可构造一个基于身份的匿名云审计方案。基于该通用构造,使用BLS签名和一个传统体制下具有紧凑标签的匿名云审计方案设计了具有紧凑标签的基于身份匿名云审计方案。该方案主要优势在于数据标签短,能够减少云服务器的存储压力,提高存储效率。此外,证明了该方案的不可欺骗性和匿名性。

云审计;隐私保护;匿名;基于身份体制;紧凑标签

0 引言

随着大数据时代的来临,网络中的数据呈爆发式增长,数据呈多元化趋势,数据存储安全变得尤为重要。云存储作为现代存储的一种典型方式,具有高效率、可扩展性、灵活性等优势,云用户可以随时随地访问云中各类共享资源[1]。因此,个人、企业、政府机构等开始将数据上传至云服务器中以降低本地存储成本和管理成本[2]。然而,数据从本地存储变为云存储,使个人或机构失去了对数据的物理控制。此外,存储在云服务器中的数据可能会因为断电、设备损坏等物理原因或人为恶意操作遭受破坏,云服务提供商(CSP,cloud service provider)并非完全可信,如何验证云中数据完整性成关键问题[3]。

为了解决这个问题,Deswarte等[4]提出了远程数据完整性检验(RDIC,remote data integrity checking)这一概念。远程数据完整性检验主要包含3个实体:用户、云服务器以及第三方审计员(TPA,third party auditor)。在公开可验证的RDIC协议中,用户可以委托信任的第三方审计员对云服务器发起挑战,通过服务器对挑战的应答来验证上传至服务器中的数据是否被篡改等。Ateniese等[5]提出了数据拥有证明机制(PDP,provable data possession)以验证数据完整性。在该方案中,云服务器中的每个数据块都附加一个标签。当检验云中数据完整性时,验证者随机选择一组数据块对服务器发起挑战。若服务器的响应通过验证,则证明数据被安全正确地存储在云服务器中。该方案避免了验证者下载数据块再进行验证的烦琐操作。在实际应用中,云中数据通常由组内成员共享,且在某些场合下要求验证过程中为组内成员提供匿名性。

2012年,Wang等[6]提出了共享数据的隐私保护云审计。在该方案中,TPA生成的挑战包含组内所有用户的公钥,能够在审计过程中保证用户的匿名性。在此之后,许多隐私保护云审计方案被提出,如文献[7-8]等,但大多采用了环签名[9-10]或群签名[11-12]技术实现匿名性。这种做法生成的标签大小显著增加,存储效率不高。

为了改进这一局限性,Wu等[13]提出了多用户环境下的匿名云审计方案。在该方案中,不采用环签名或群签名技术,消息的验证标签仅包含一个元素,在实现用户匿名性的同时降低了标签的存储成本以及审计过程中的传输和验证成本。然而,该方案为传统体制下的云审计方案,密钥管理较为复杂。基于身份的密码体制以用户身份作为公钥,无须证书机构CA授权,减少了证书管理。在基于身份体制下实现匿名云审计,类似于传统体制,可以借助基于身份的环签名或群签名技术实现基于身份体制下的匿名审计。但这种方案产生的标签同样不紧凑,存储效率不高,增加了审计过程中的传输成本和验证成本。

在电子匿名投票系统中,用户将自己的投票结果提交至云服务器。为了保证投票结果是真实有效的,云存储中的数据应不可被篡改伪造,即应保证云中数据完整性。为了保证选举的公平,应对投票人进行匿名化操作。在选票数量较大时,为了减少存储空间,用户生成的标签应较为紧凑,且投票结果往往具有时效性,这就要求方案有较高的审计效率。此外,普通用户部署公钥基础设施(PKI,public key infrastructure)成本较高,更适合采用基于身份的密码体制。因此,基于身份体制下,标签短且审计效率高的匿名云审计方案有很大的应用场景。目前,对于这一方面的研究较少,相关工作如下。

Shacham和Waters[14]提出了基于线性同态验证器(LHA,linear homomorphic authenticator)的云审计方案。该方案基于PKI证书的生成、管理以及吊销等,过程较为复杂,且计算成本较高。1984年,Shamir[15]提出了基于身份的密码体制,使用用户的身份标识(如姓名、IP地址、电子邮件地址等)作为公钥,解决了用户的公钥与身份进行绑定的问题。近年来,许多基于身份的云审计方案被提出。Yu等[16]提出了基于身份的远程数据完整性检验方案,该方案使用同态加密技术,降低了公钥管理的复杂性。Rabaninejad等[3]提出了基于身份的在线/离线云审计方案。该方案将用户的计算分为两个阶段:在线阶段和离线阶段。用户在离线阶段完成复杂的计算,在线阶段仅需完成轻量级的操作,提高了运行效率。Zhang等[17]提出了支持用户高效撤销的云审计方案。Shen等[18]提出了隐藏用户敏感信息的条件下实现用户数据共享的云审计方案。

目前,尚未有一种基于身份体制下的匿名云审计方案的通用构造,大多数的文献是针对具体的应用场景或安全需求提出的方案。2004年,Bellare等[19]提出了将传统体制下的签名方案转换为基于身份的签名方案的方法。2006年,Galindo等[20]对该方法进行了拓展,提出了具有附加属性的基于身份的签名方案的通用构造,包括基于身份的盲签名方案、代理重签名方案等。这些方案都是由传统体制下的签名和具有附加属性的签名方案构造而成。受Bellare等及Galindo等通用构造的启发,本文研究借助传统体制下的云审计方案构造基于身份体制下的云审计方案。

本文提出了一种基于身份体制下的匿名云审计方案的通用构造,并给出了安全性证明。基于该通用构造,以BLS签名[21]和具有紧凑标签的匿名云审计方案[13]为组件,设计了具有紧凑标签的基于身份的匿名云审计方案。该方案实现了云服务器对于TPA的不可欺骗性和信息论安全的用户匿名性,且标签紧凑,标签大小与用户的数量无关。

1 预备知识

1.1 系统模型

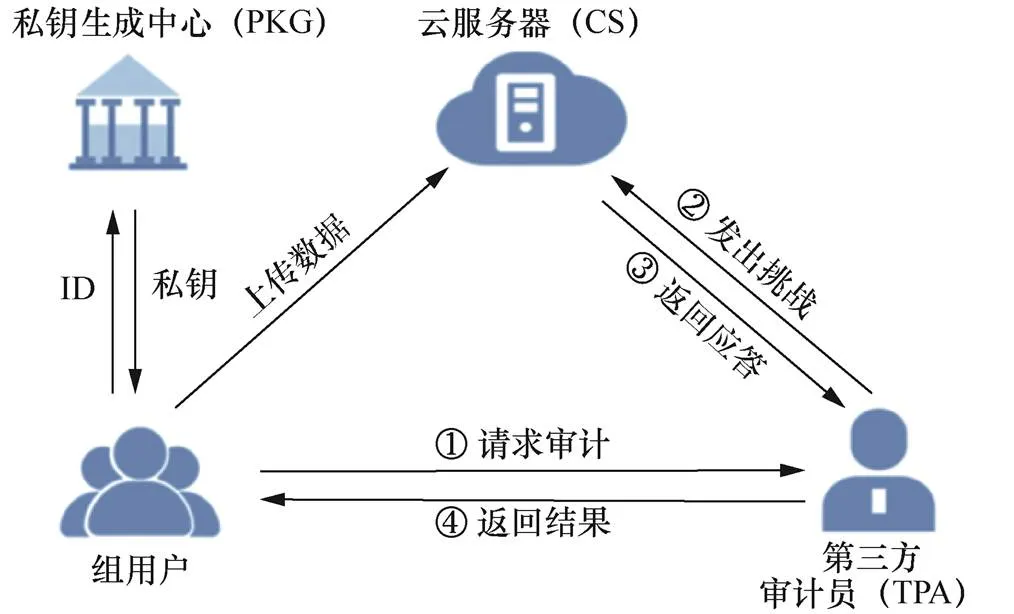

基于身份的匿名云审计方案包含4个实体,系统模型如图1所示。

1) 私钥生成中心(PKG):PKG产生主密钥以及基于用户身份的密钥。

2) 云服务器(CS):云服务器中包含用户上传的索引−数据−标签元组,可以应对来自TPA的挑战。

3) 用户组:用户组中的每个用户都可以使用基于其身份的密钥计算上传的数据标签,然后将索引−数据−标签元组上传至云服务器中。

4) 第三方审计员:TPA在接收到某一组用户对存储在云服务器中的数据检验请求后,向云服务器发出挑战来执行审计过程,检验用户数据的有效性,并将检验结果告知用户。

图1 系统模型

Figure 1 System model

1.2 双线性映射

2 方案定义

2.1 标准签名方案

定义1 标准签名方案由4个算法组成,分别为初始化算法Setup,密钥生成算法KeyGen,签名算法Sign以及验证算法Verify。算法具体描述如下。

定义2 (不可伪造性)。标准签名方案的不可伪造性由敌手A和挑战者C之间的游戏定义,它包含3个阶段,分别为初始化阶段、签名询问阶段以及伪造阶段,具体描述如下。

1) 初始化

2) 签名询问

3) 伪造

2.2 匿名云审计方案

定义3 匿名云审计方案由6个算法组成,分别为初始化算法Setup、密钥生成算法KeyGen、标签生成算法TagGen、挑战算法Challenge、应答算法Respond、验证算法Verify。算法具体描述如下。

定义4 (不可欺骗性)。匿名云审计方案的不可欺骗性由敌手A和挑战者C之间的游戏定义, 它包含4个阶段,分别为初始化阶段、标签询问阶段、挑战阶段和应答阶段,具体描述如下。

1) 初始化

2) 标签询问

3) 挑战

A选择消息块索引集,中至少包含一个之前没有被查询过签名预言的索引。A将发送给C,C 运行Challenge算法,生成挑战chal返回给A。

4) 应答

A输出应答res。如果res通过验证并且中至少包含一个没有询问过标签的索引, 则A赢得游戏。A在上述游戏中的优势定义为

定义5 (匿名性)。匿名云审计方案的匿名性由敌手A和挑战者C之间的游戏定义,它包含4个阶段,分别为初始化阶段、挑战阶段、应答阶段以及猜测阶段,具体描述如下。

1) 初始化

2) 挑战

3) 应答

4) 猜测

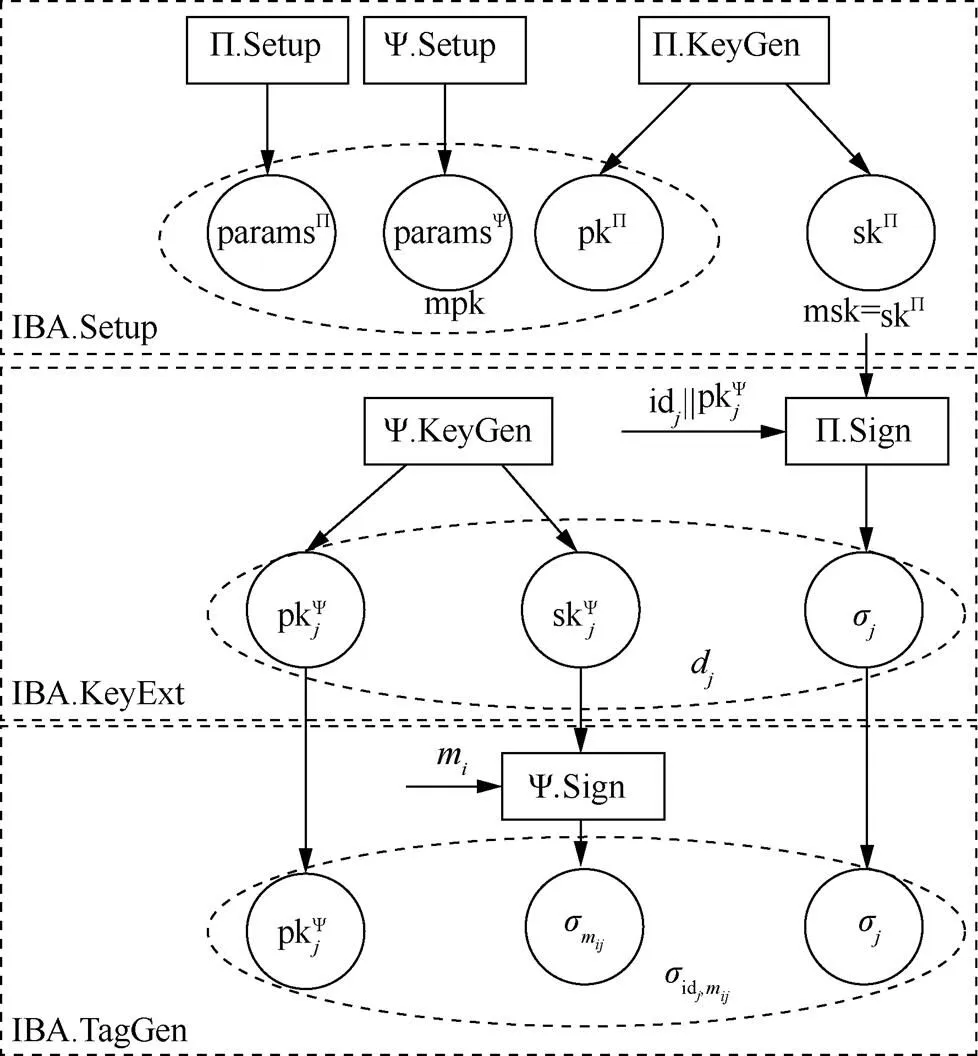

2.3 基于身份的匿名云审计方案

定义6 基于身份的匿名云审计方案由6个算法组成,分别为初始化算法Setup、密钥提取算法KeyExt、标签生成算法TagGen、挑战算法 Challenge、应答算法Respond、验证算法Verify。算法具体描述如下。

定义7 (不可欺骗性)。基于身份的匿名云审计方案由敌手A和挑战者C之间的游戏定义。敌手A模仿云服务器的不诚实行为,即在数据没有安全正确存储在服务器上时,云服务器欺骗TPA数据仍被安全存储。游戏包含5个阶段,分别为初始化阶段、密钥询问阶段、标签询问阶段、挑战阶段以及应答阶段,具体描述如下。

1) 初始化

2) 密钥询问

3) 标签询问

4) 挑战

A选择任意消息索引块,其中至少包含一个之前没有被询问过的标签。C运行Challenge算法生成挑战chal,并将chal返回A。

5) 应答

A输出应答res。如果A输出的res通过验证且中至少包含一个没有询问过标签的索引,则敌手A赢得游戏。A赢得游戏的优势定义为:

定义8 (匿名性)。除了要保证用户上传的信息被安全存储在云服务器外,安全的基于身份的匿名云审计方案还要保证TPA无法得知用户的身份。在审计过程中,不诚实的TPA可能会试图区分用户的身份。基于身份的匿名云审计方案的匿名性由敌手A和挑战者C之间的游戏定义。考虑敌手A拥有无限的计算能力,如果它在以下游戏中赢得游戏的优势为零,则该方案具有信息论安全的匿名性。游戏包含4个阶段,分别为初始化阶段、挑战阶段、应答阶段以及猜测阶段,具体描述如下:

1) 初始化

2) 挑战

3) 应答

4) 猜测

3 基于身份的匿名云审计通用构造

3.1 通用构造

图2 通用构造

Figure 2 General construction

3.3 正确性定义

3.2 安全性分析

1) 初始化

2) 密钥询问

3) 标签询问

4) 挑战

5) 伪造

AIBA输出伪造的应答res。

1) 初始化

2) 挑战

3) 应答

4) 猜测

4 基于身份的匿名云审计具体实例

BLS(boneh-lynn-shacham)签名算法是一种可以实现签名聚合和密钥聚合的算法。使用BLS签名算法构造多用户匿名云审计方案,能够降低计算开销和通信开销。此外,Wu等[13]提出的匿名云审计方案标签紧凑,仅包含一个元素,能够降低标签的存储成本,也能使审计效率和验证效率大大提高。因此,具体实例以这两个方案为模块,构造具有紧凑标签的基于身份的匿名云审计方案。

4.1 标准签名方案构造

证明 详见参考文献[21]。

4.2 匿名云审计方案

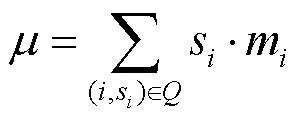

b) 计算

若成立,输出1,否则输出0。

引理1 (不可欺骗性)。如果有一个在时间内运行的敌手,最多询问个哈希预言,并且可以自适应地询问签名预言,则它在对某个挑战输出一个有效的应答方面具有优势,那么,有一个在多项式时间运行的仿真算法通过与敌手的交互解决vBDH问题的优势至少为。

证明 详见参考文献[13]。

引理2 (匿名性)。匿名多用户云审计方案达到信息论上的匿名性。

证明 详见参考文献[13]。

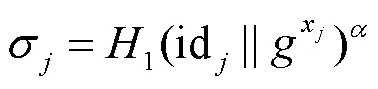

4.3 参照通用构造的基于身份匿名云审计实例方案

4.3.1 方案构造

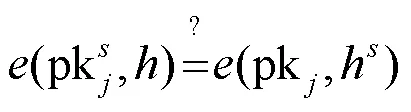

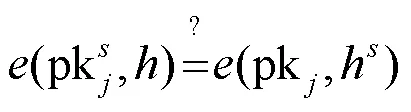

b) TPA检查下式是否成立。

之后,按照以下步骤生成证明。

则验证成功,TPA认为用户上传至云服务器中数据的完整性得到保证。

4.3.2 正确性分析

云服务器在接收到挑战chal后,通过

验证秘密值的正确性。之后,计算

其中,

TPA计算如下:

因此,有:

4.3.3 安全性分析

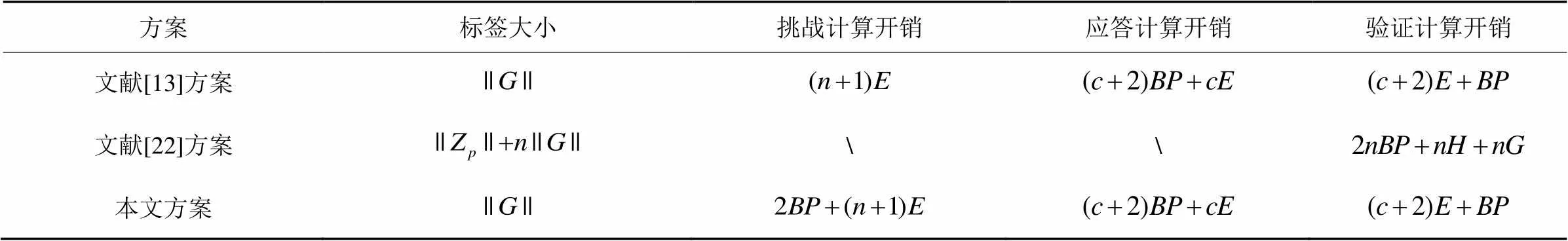

表2 性能比较

5 讨论

本节从标签大小、挑战计算开销、应答计算开销以及验证计算开销4个方面,对本文提出的基于身份的匿名云审计方案IBA和传统体制下的匿名云审计方案[13]、基于身份体制下采用环签名的云审计方案[22]进行比较。表1列出了比较中所使用的各个符号定义。表2列出了3个方案的在以上4个方面的性能比较。

表1 符号定义

从表2可以看出,与文献[13]方案相比,本文提出的基于身份的匿名云审计方案仅在标签大小和挑战计算开销上有所增加,在应答计算开销和验证计算开销上与文献[13]方案保持一致。与文献[22]方案相比,本文方案在标签大小上显著减少,在验证计算开销方面,效率也高于文献[22]方案。

6 结束语

本文提出了一种基于身份的匿名云审计方案的通用构造,并使用具体的签名方案和匿名云审计方案实现了这一构造。在该方案中,用户可以将文件上传至云服务器,与组中其他用户共享。用户可以委托TPA检验存储的数据是否被篡改或删除,确保上传数据的完整性。由于采用的匿名云审计方案具有紧凑标签这一优势,该方案产生的标签也是紧凑的,大大降低了存储成本。此外,该方案证明了在TPA不诚实的情况下,无法辨认出上传文件是组中的哪一个用户,保证了用户的匿名性。综上,该方案具有理想的安全性。

[1] BHAJANTRI L B, MUJAWAR T.A survey of cloud computing security challenges, issues and their countermeasures[C]// 2019 Third International Conference on I-SMAC (IoT in Social, Mobile, Analytics and Cloud). 2019: 376-380.

[2] GUDEME J R, PASUPULETI S, KANDUKURI R. Certificateless privacy preserving public auditing for dynamic shared data with group user revocation in cloud storage[J]. Journal of Parallel and Distributed Computing, 2021, (156): 163-175.

[3] RABANINEJAD R, RAJABZADEH ASAAR M, AHMADIAN ATTARI M, et al. An identity-based online/offline secure cloud storage auditing scheme[J]. Cluster Computing: The Journal of Networks, Software Tools and Applications, 2020, 23(2): 55-68.

[4] DESWARTE Y, QUISQUATER J J, SAÏDANE A. Remote integrity checking[C]//Integrity and Internal Control in Information Systems VI-IICIS 2003. 2003: 1-11.

[5] ATENIESE G, BURNS R, CURTMOLA R, et al. Provable data possession at untrusted stores[C]//14th ACM Conference: Computer & Communications Security. 2007: 598-609.

[6] BOYANG W, BAOCHUN L, HUI L. Oruta: privacy-preserving public auditing for shared data in the cloud[J]. IEEE Transactions on Cloud Computing, 2014, 2(1): 43-56.

[7] FENG Y, MU Y, YANG G, et al. A new public remote integrity checking scheme with user privacy[C]//20th Australasian Conference on Information Security and Privacy (ACISP 2015). 2015: 377-394.

[8] BOYANG W, HUI L, MING L. Privacy-preserving public auditing for shared cloud data supporting group dynamics[C]//2013 IEEE International Conference on Communications-ICC. 2013: 1946-1950.

[9] BONEH D, GENTRY C, LYNN B, et al. Aggregate and verifiably encrypted signatures from bilinear Maps[C]//Advances in Cryptology—EUROCRYPT 2003. 2003: 416-432.

[10] RIVEST R L, SHAMIR A, TAUMAN Y. How to leak a secret[C]// Advances in Cryptology— ASIACRYPT 2001. 2001: 552-565.

[11] FERRARA A L, GREEN M, HOHENBERGER S, et al. Practical short signature batch verification[C]// Topics in Cryptology–CT-RSA 2009. 2009: 309-324.

[12] BONEH D, BOYEN X, SHACHAM H.Short group signatures[C]// Advances in Cryptology–CRYPTO 2004. 2004: 41-55.

[13] WU G, MU Y, SUSILO W, et al. Privacy-preserving cloud auditing with multiple uploaders[C]// Information Security Practice and Experience-ISPEC 2016. 2016: 224-237.

[14] SHACHAM H, WATERS B. Compact proofs of retrievability[J]. Journal of Cryptology, 2013, 26(3): 442-83.

[15] SHAMIR A. Identity-based cryptosystems and signature schemes[C]// Advances in Cryptology—CRYPTO 1984. 1984: 47-53.

[16] YU Y, AU M H, ATENIESE G, et al.Identity-based remote data integrity checking with perfect data privacy preserving for cloud storage[J]. IEEE Transactions on Information Forensics and Security, 2017, 12(4): 767-78.

[17] ZHANG Y, YU J, HAO R, et al. Enabling efficient user revocation in identity-based cloud storage auditing for shared big data[J]. IEEE Transactions on Dependable and Secure Computing, 2020, 17(3): 608-619.

[18] WENTING S, JING Q, JIA Y, et al. Enabling identity-based integrity auditing and data sharing with sensitive information hiding for secure cloud storage[J]. IEEE Transactions on Information Forensics and Security, 2019, 14(2): 331-46.

[19] BELLARE M, NAMPREMPRE C, NEVEN G.Security proofs for identity-based identification and signature schemes[J].Journal of Cryptology, 2009, 22(1): 1-61.

[20] GALINDO D, HERRANZ J, KILTZ E. On the generic construction of identity-based signatures with additional properties[C]//Advances in Cryptology–ASIACRYPT 2006. 2006: 178-193.

[21] BONEH D, LYNN B, SHACHAM H. Short signatures from the Weil pairing[J]. Pairings and Their Use in Cryptology, 2004, 17(4): 297-319.

[22] SINGH S, THOKCHOM S. Public integrity auditing for shared dynamic cloud data[C]//6th International Conference on Smart Computing and Communications (ICSCC) 2018: 698-708.

Identity-based anonymous cloud auditing scheme with compact tags

LU Chenxin1, CHEN Bing2, DING Ning2, CHEN Liquan1, WU Ge1

1. School of Cyber Science and Engineering, Southeast University, Wuxi214081, China 2. Cyberspace Administration of Suqian City, Suqian 223834, China

Cloud storage has the advantages of high efficiency and scalability. Users can save local storage cost and share data with others through cloud storage technology. However, when data is uploaded to cloud servers, its owner also loses the physical control, and hence there needs a corresponding mechanism to ensure the integrity of data stored in the cloud. The Provable Data Possession (PDP) mechanism allows users or a Third-Party Auditor (TPA) appointed by the user to verify data integrity. In practice, data is usually maintained by multiple users. Users may reveal their identities while making an integrity verification request in traditional auditing processes. Anonymous cloud auditing ensures anonymity of users against the TPA during auditing. Currently, in identity-based systems, anonymous cloud auditing schemes usually resort to identity-based ring signature or group signature schemes. As a result, the size of a tag is related to the number of users, which makes it not compact and causes high storage cost. In order to solve this issue, a general construction of identity-based anonymous cloud auditing scheme was proposed. With a signature scheme and an anonymous cloud auditing scheme, a concrete identity-based anonymous cloud auditing scheme based on the general construction was proposed. It combined theBLS signature and an anonymous cloud auditing scheme with compact tags. The main advantage of this solution is that the tags are compact, which can significantly reduce storage cost and improve storage efficiency. Furthermore, the uncheatability and anonymity of the scheme are proved.

cloud auditing, privacy protection, anonymous, identity-based system, compact tags

TP393

A

10.11959/j.issn.2096−109x.2022087

2022−03−29;

2022−06−28

吴戈,gewu@seu.edu.cn

国家重点研发计划(2020YFE0200600);国家自然科学基金(62002058);江苏省自然科学基金(BK20200391);中央高校基本科研业务费专项资金(2242021R40011);宿迁市网信领域研究课题

TheNational Key R&D Program of China (2020YFE0200600), The National Natural Science Foundation of China (62002058), Natural Science Foundation of Jiangsu Province (BK20200391), Fundamental Research Funds for the Central Universities (2242021R40011), Research Topic in the Network Communicaiton Field in Suqian

卢晨昕, 陈兵, 丁宁, 等. 具有紧凑标签的基于身份匿名云审计方案[J]. 网络与信息安全学报, 2022, 8(6): 156-168.

LU C X, CHEN B, DING N, et al. Identity-based anonymous cloud auditing scheme with compact tags[J]. Chinese Journal of Network and Information Security, 2022, 8(6): 156-168.

卢晨昕(1998−),女,福建宁德人,东南大学硕士生,主要研究方向为密码学。

陈兵(1970−),男,江苏泗阳人,宿迁市互联网信息办公室副主任,主要研究方向为网络安全、可信体系建设。

丁宁(1990−),女,江苏宿迁人,主要研究方向为网络安全、可信体系建设。

陈立全(1976−),男,广西玉林人,东南大学教授、博士生导师,主要研究方向为信息安全、密码学和网络安全协议。

吴戈(1990−),男,江苏徐州人,东南大学副研究员,主要研究方向为密码学。