厂站端电力监控安全防护工作探讨

吴小放

(江苏沙河抽水蓄能发电有限公司,江苏 溧阳 213333)

1 引言

2010年震网(Stuxnet)病毒首次被检测出,这是第一个专门定向攻击真实世界中基础能源设施的“蠕虫”病毒,比如核电站、电网、水坝等,并且造成伊朗核电站核心设备损毁、工期延迟。2015年乌克兰则发生第一起人为故意使用恶意软件而引起停电的攻击案例,造成140多万人停电6 h。这2起案例最终的攻击目标均为电力系统源点即厂站侧,而厂站端在电力监控安全防护体系建设及运维管理方面的薄弱项又极易被攻破。

厂站端监控系统安全防护目标是抵御黑客、病毒、恶意代码等通过各种形式对厂站端监控系统发起的恶意破坏和攻击,同时也要禁止和防范其它非法操作造成电力监控系统瘫痪和失控以及由此导致的电力系统事故。本文列举了厂站端在电力监控安全防护建设中存在的主要网络威胁以及提升的措施和建议,以求共同做好厂站端电力监控安全防护工作。

2 厂站端电力监控面临的主要网络威胁

2.1 应用系统及设备安全漏洞

CNVD(中国国家信息安全漏洞共享平台)公开发布信息安全漏洞数量自2012年持续攀升,至2020年达到20 255起。从安全漏洞影响的对象类型来看,应用程序、操作系统、WEB应用、数据库占比为89.7%,网络设备和安全产品占比为8%。电力系统厂站端受限于SCADA/CSCS主机、DCS/PLC等工控设备独特应用场景,系统漏洞补丁需要自动化硬软件提供商在独立环境测试完毕后方可修补,在安全漏洞修复的时效性以及技术支撑方面都提出了更高的要求。

图1 CNVD2012年~2020年信息安全漏洞趋势图及漏洞影响对象类型分布图

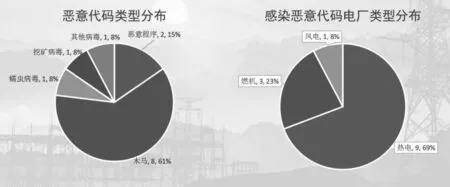

2.2 恶意代码侵害

恶意代码是不需要的文件或程序,它们可能会对计算机造成损害或破坏计算机上存储的数据。恶意代码的分类包括病毒、蠕虫和特洛伊木马等。目前厂站端电力监控安全防护一般都配置有防范恶意代码装置,但在恶意代码特征码更新以及更新文件安装测试环节均存在技术能力上的薄弱环节。另外以某调度2020年度管理信息大区恶意代码监测情况来看,涉及13座统调电厂共感染13起恶意代码,发生原因多为使用带病毒U盘拷贝数据、安装带有恶意代码的软件等。这些不安全事件的发生也与相关人员网络安全意识淡薄息息相关。

图2 某调度2020年度管理信息大区恶意代码监测类型分布图

2.3 内外部维护人员非法操作、无意或者故意行为

尽管厂站端依照电力监控系统安全防护总体原则配置网络安全设备,但SCADA/CSCS主机、DCS/PLC等工控设备、AGC、AVC、保信子站及PMU等调度信息系统在内外部维护人员不谨慎地配置访问控制规则或者超越已授权限进行非法操作时,甚至于无意或有意地泄漏口令、证书、网络架构等敏感信息时,更容易被不法分子所利用,成为整个网络安全防御的薄弱点。

2.4 全面安全管理漏洞

网络安全技术和全面安全管理从来都是一个整体,两者不能割裂。甚至于全面安全管理上的某个漏洞有可能造成网络安全技术防护手段形同虚设。例如外来人员的审查、重要部位的进出管理制度、重要操作的监护制度、保密制度、台账记录、应急管理、人员培训提升等,这些制度不仅对于事前风险防范意义重大,对于事后调查也必不可少。合理有效的制度体系是网络安全的重要保证,管理制度和实际工作一旦脱节,就会使网络安全风险大大增加。

3 落实厂站端电力监控动态防护体系,提升网络安全防护水平

保证网络安全不是一劳永逸的,计算机网络技术更新换代速度超出想象,网络渗透、攻击威胁手段也花样翻新、层出不穷,安全防护一旦停滞不前则无异于坐以待毙。网络安全问题是动态的,系统漏洞、设备漏洞、管理漏洞等网络安全风险都在不断变化,攻击者技术也在不断更新。这就需要落实厂站端电力监控动态防护体系即基础设施安全、体系结构安全、系统本体安全、全面安全管理以及应急备用措施五个方面的栅格状电力监控安全防护体系,提升网络安全防护水平。

3.1 基础设施安全

强化建筑物、机房、电源、环境、通信等物理设施的物理安全防护。重点关注自动化设备间等重要区域的电子门禁系统管理,控制、鉴别和记录人员的进出情况;为电力监控系统配置冗余电源并同时建立应急供电系统;机房灭火器材、火灾自动报警系统完好;梳理整改通信设备、线缆沟道的安全隐患,满足N-1安全运行要求。另外生产控制大区密码基础设施生产控制大区纵向加密装置密码算法需更新至SM2加密算法。

3.2 体系结构安全

图3 电力监控系统安全防护总体框架结构示意图

电力监控系统安全防护体系结构的总体策略及核心是“安全分区、网络专用、横向隔离、纵向认证",注重外部网络边界隔离阻断,配置安全防护装置,形成栅格架构。目前厂站端在执行时主要存在分区错误和跨区并联问题。首先是分区错误问题,基于厂站端电力监控系统本身的复杂性和多样性,确定安全等级时不能针对不同特性及重要性的系统进行相关的安全程度分区处理,确定安全防护策略,达不到不同等级安全防护具体要求。因此需要在“三同时”期间严格按照国家能源局(2015)36号文件规定的不同类型厂站安全分区标准执行,避免出现设备和系统分区定义错误。其次是跨区并联问题,跨区并联问题主要集中在生产控制大区与管理信息大区之间采用防火墙而未采用正、反向安全隔离装置,不能有效杜绝网络方式穿越。

3.3 系统本体安全

须确认计算机、存储设备、路由器、交换机、保护装置等关键设备是否存在经过国家有关部门的安全检测,是否存在安全隐患或恶意芯片;空闲网络端口是否已关闭;生产控制大区是否采取禁止USB、光驱等移动介质接入措施;实时监控系统、安全自动装置、控制保护设备等是否采用国家有关部门检测认证的安全操作系统;核查非安全操作系统设备是否已采取有效防护手段;生产控制大区是否按要求关闭了通用网络服务;检查操作系统是否存在恶意后门,是否采取防止恶意代码的安全措施;核查是否存在供应商缺省帐户;.检查是否存在弱口令。

3.4 全面安全管理

全面设备管理方面重点落实核查接入设备身份是否可信,设备证书是否符合管理要求;安全防护设备台账、安全策略配置、运行日志、设备维护、安全审计;外部设备接入时核查外部计算机、移动介质的接入是否具有相应的安全管理制度和记录。人员管理方面更为重要的是落实现场运维人员和厂家技术支持人员安全管理及防护措施,比如现场指定专门的运维人员负责监督厂家技术支持人员系统运维、建立厂家技术人员联系方式表、签署保密协议等。无论设备管理还是人员管理均需要制度支撑,建立健全电力监控系统网络安全管控机制,明确安全责任主体,成立网络安全协调机构,负责网络安全防护体系建设和管理。

3.5 应急备用措施

应急备用措施首先要确认核心服务器应满足冗余要求,网络与信息安全的应急预案的编制与演练、安全应急制度是否健全与落实。其次也是现阶段最重要的是充分发挥电力监控安全监测管理平台监视、告警与分析作用,其能有效对运维人员的违规操作、系统运行异常、设备故障等安全事件进行监控,而这些异常事件恰恰是对厂站端内部安全威胁的最大部分。

4 结语

做好厂站端电力监控安全防护工作就是贯彻落实《中华人民共和国网络安全法》等法律法规,依据国家关键信息基础设施运行安全要求,按照“外防与内控结合、人防与技防并重”的原则,全面落实电力监控系统安全防护措施,强化生产控制网络空间的安全管理与监督,健全结构合理、纵深防御、实时管控的网络安全防护体系,实现“外部侵入有效阻断、外力干扰有效隔离、内部介入有效遏制、安全风险精准管控、系统运行保障有力”的电力监控系统安全防护目标,切实保障厂站端电力监控运行安全。