基于区块链的高透明度PKI认证协议

陈立全,李潇,杨哲懿,钱思杰

基于区块链的高透明度PKI认证协议

陈立全1,2,李潇1,杨哲懿1,钱思杰1

(1. 东南大学网络空间安全学院,江苏 南京 210096;2. 网络通信与安全紫金山实验室,江苏 南京 211111)

公钥基础设施(PKI)作为互联网空间安全基础设施的重要组成部分,为互联网的信息传输提供必要的真实性、完整性、机密性和不可否认性。现有的公钥基础设施存在证书颁发机构权力过大、吊销查询困难等问题。随着区块链技术的发展,可以利用区块链技术去中心化、透明度高、结构扁平等优点来解决上述公钥基础设施存在的问题,提高整个互联网建立信任关系的能力和效率。因此,提出基于区块链的高透明度PKI认证协议。该协议通过加入门限签名技术提出了改进的实用拜占庭容错共识算法(TS-PBFT)。TS-PBFT算法降低了原有实用拜占庭容错(PBFT,practical Byzantine fault tolerance)共识算法的通信复杂度,减少了通信开销;TS-PBFT算法在视图切换协议的主节点选举引入了外界监督机制,增加了可监管性;TS-PBFT算法在快速一致性协议中引入了批处理机制,提升了共识过程的性能。该协议一方面在提出的PBFT算法的基础上引入了区块链技术,提升了证书吊销查询的安全性,并引入了计数布隆过滤器,提升了证书查询的效率;另一方面,该协议在证书的生命周期管理中增加了证书审计流程,对证书颁发机构的行为做出监管,促使其提高安全标准,达到限制其权力的目的。安全性分析和效率实验分析表明,所提协议系统具有抵抗伪装申请证书攻击等安全属性,与已有PKI协议相比在TLS/SSL握手耗时上具有优势。

区块链;拜占庭容错;公钥基础设施;认证协议

0 前言

公钥基础设施(PKI,public key infrastructure)是互联网空间安全基础设施的一个重要组成部分,是一种普适性的网络安全基础设施[1]。PKI的目的是在不可信网络中,以公钥密码学为理论基础,以数字证书为沟通媒介建立安全可靠的信任关系,使用户可以在互联网中方便地验证对方用户的身份,从而为互联网上信息的传输提供必要的真实性、完整性、机密性和不可否认性。

近30年以来,PKI 体系得到了快速的发展,尤其随着电子商务的兴起,PKI体系进入了爆发性发展期。但是早期证书颁发机构(CA,certificate authority)多只注重扩大市场份额,而未将安全列入其最高优先级中,成为攻击者最大的攻击目标[2]。2008年,有人利用StartCom网站的漏洞,绕过了认证,申请并获得了未经授权域名的两张证书[3]。2011年,DigiNotar成为第一家被完全入侵的CA,导致伪造的证书被大范围使用,产生了非常严重的中间人攻击[4]。

PKI 体系如今虽然已十分普遍和成熟,但一连串的事件说明其依旧存在缺陷。首先是CA权力过大,理论上CA 有能力不经过域名拥有者的同意随意签发证书。其次是 PKI 体系中证书吊销与查询不关联,PKI 体系虽然提供了证书吊销列表(CRL,certificate revocation list)和在线证书状态协议(OCSP,online certificate status protocol)服务用于查询证书吊销状态,但用户在查询过程中无法确保查询的证书就是CA查询的证书,换言之,用户无法脱离CA自行查询证书状态。最后是证书吊销查询服务的安全性和实用性极低,如CRL存在体积过大、更新慢和移动客户端不支持的缺点,OCSP 存在易受重放攻击和响应压制的问题。综上,如何设计行之有效的CA监管机制从而改善证书操作的透明度是当前亟待解决的问题之一。

区块链技术由中本聪提出,最早作为比特币的底层技术,其结合诸多现代的计算机技术对数据进行存储、交换和处理,是一种安全性极高的分布式存储技术[5]。

区块链技术的快速发展,使大量的研究学者越来越重视区块链技术在PKI认证领域的潜力。Fromknecht等[6]提出了第一个基于区块链技术的 PKI 系统Certcoin,该系统以比特币区块链系统为底层基础,使用Certcoin代替CA提供密钥查询和跨域认证功能,但区块链账本记录了用户身份从而造成隐私泄露问题。Axon等[7]改进了Certcoin系统,在其基础上增加了隐私保护功能。Matsumoto等[8]基于以太坊区块链架构设计了一种新的分布式PKI认证体系,该体系能够很好地解决传统PKI证书管理、撤销和查询通信量过大的问题。为了解决CA失责现象,Chen等[9]提出了基于区块链的公开高效证书审核TLS连接方案CertChain,其核心思想是通过可靠性等级对 CA 进行分层。Kubilay等[10]在CertChain的基础上提出了一种新的基于区块链的带有证书透明度的模型CertLedger,该模型增加了抵抗分裂世界攻击的能力。马晓婷等[11]基于联盟链实现了异构域之间的认证协议和重认证协议,却未能提高证书吊销查询的安全性和证书查询的效率,也未能对CA权力进行监管。

近年来,区块链技术在其他领域的认证方案引起了研究人员的关注。王昊等[12]设计了一种应用于智能交通系统中交叉口场景下的匿名车辆身份认证的方案,该方案使用区块链记录了基于身份和哈希消息认证码的混合密码认证结果,能够以较少的通信开销实现匿名车辆认证。张勖等[13]设计了一种应用于移动自组织网的分布式认证方案,该方案设计了具有轻量化的认证账本和共识算法的区块链技术,能够应用于移动节点资源受限的场景。

从上述文献可知,PKI体系中存在CA权力过大、证书吊销查询困难等问题,同时区块链技术凭借其去中心化、透明度高、结构扁平等优点在认证领域有广阔的研究前景。本文提出了一种基于区块链的高透明度PKI认证协议,主要贡献如下。

1) 提出了一种基于门限签名的高效拜占庭容错共识机制。该机制有3点创新:一是引入门限签名技术,降低了通信复杂度;二是在视图切换协议的主节点选举中设计了可信度等级指标用于衡量单个节点的可信度,增加了可监管性;三是在快速一致性协议中引入了批处理机制,提升了共识过程的性能。

2) 提出了一种基于区块链的高透明度的PKI认证协议。该协议基于提出的高效共识机制,引入了区块链技术,在X.509证书格式的基础上设计了新的BcCert证书,增加了证书的透明度,提升了证书吊销查询的安全性,并引入计数布隆过滤器提升了证书查询效率。

3) 在提出的PKI认证协议中引入了外界监督机制,在证书的生命周期管理中增加了证书审计流程,对CA的行为做出监管,促使CA提高其安全标准,一定程度上限制了CA的权力。

本文提出的基于区块链的高透明度PKI认证协议,是建立在设计的基于门限签名的高效拜占庭容错共识机制的基础上,接下来阐述该共识机制的设计过程。

1 基于门限签名的高效拜占庭容错共识机制

对拜占庭容错(BFT,Byzantine fault tolerant)算法的研究起源于Lamport等[14]在1982年研究发表的论文“Byzantine generals and transaction commit protocols”,最早是用来解决在通信可靠的条件下,网络环境中若存在恶意节点或者故障节点时如何达成一致共识的问题。

真正使拜占庭容错算法在实际应用中变得可用是在1999年,Castro和Liskov[15]提出了实用拜占庭容错(PBFT,practical Byzantine fault tolerance)共识算法,将算法复杂度从指数级别降为多项式级别。

原PBFT算法的设计初衷并不是针对区块链设计的,因此将其直接应用到区块链相关应用中,主要会存在以下缺点。

3) 不能实现共识请求的批量处理。原 PBFT 共识机制并不支持灵活的共识请求处理,只能逐个依次处理共识请求。若请求并发量较大,势必导致共识过程效率低。

虽然目前有较多针对PBFT的改进机制,但没有彻底解决上述问题[16-17]。本文主要研究基于区块链的高透明度PKI认证协议,需要在区块链中存储身份认证相关的信息和CA审计信息,便于在认证时查询区块链账本并使用相关信息,同时根据审计信息对CA的权力做出限制。针对上述问题,本文提出了一种基于门限签名的高效拜占庭容错共识(TS-PBFT,threshold signature practical byzantine fault tolerant)机制。

1.1 TS-PBFT机制的创新点

1) 高扩展性:能够容纳较大规模数量的节点同时参与共识过程。

2) 可监管性:能够通过接收外部审计的方式影响主节点选举,若节点具有不良的审计记录,在选举时成为主节点的概率将大大降低。

3) 高效性:在面对大量客户端请求时,能够尽量及时处理请求,不造成请求堆积。

本文提出的TS-PBFT机制主要在以下几个协议方面进行改进。

1.2 快速一致性协议

本协议确保了单个数据区块在唯一视图下的一致性,具体流程如下。

(1)请求阶段

(2)分发阶段

(3)提交确认阶段

(4)执行确认阶段

(5)回复阶段

若上述所有流程都在客户端定时器超时之前完成,则共识流程顺利完成,否则客户端重新发起共识请求。

1.3 线性一致性协议

(1)触发条件

线性模式和快速模式的区别主要体现在分发阶段和提交确认阶段,下面详细描述线性模式下分发阶段和提交确认阶段的实现原理。

(2)分发阶段

(3)提交确认阶段

1.4 检查点协议

在本节的共识机制中,序列号为的事务组在区块链中可能存在下列3种状态。

①事务提交:指至少有一个非拜占庭错误节点已经提交事务。

1.5 视图切换协议

(1)触发条件

当以下任何一种情况发生时,共识机制进入视图切换阶段:

①视图切换定时器超时;

②来自主节点的消息签名验证失败;

(2)主节点选举

本文设计了可信度等级(RL,reliability level)指标来衡量单个节点的可信度,并以此作为参考选举出主节点。

节点可信度等级指标的迭代计算方式如下。

(3)发起新视图

(4)接收新视图

在该阶段,需要满足系统从老视图到新视图的安全切换。

2 基于区块链的透明PKI认证协议

在TS-PBFT机制的基础上,本节设计了基于区块链的可信透明PK(TB-PKI,transparent- advanced blockchain-based public key infrastructure)认证协议。本协议的主要创新点如下。

2) 引入计数布隆过滤器,提升了证书查询效率。

3) 将审计机制与共识机制相融合,促使CA提高其安全标准,一定程度上限制了CA的权力。

2.1 TB-PKI认证协议系统模型

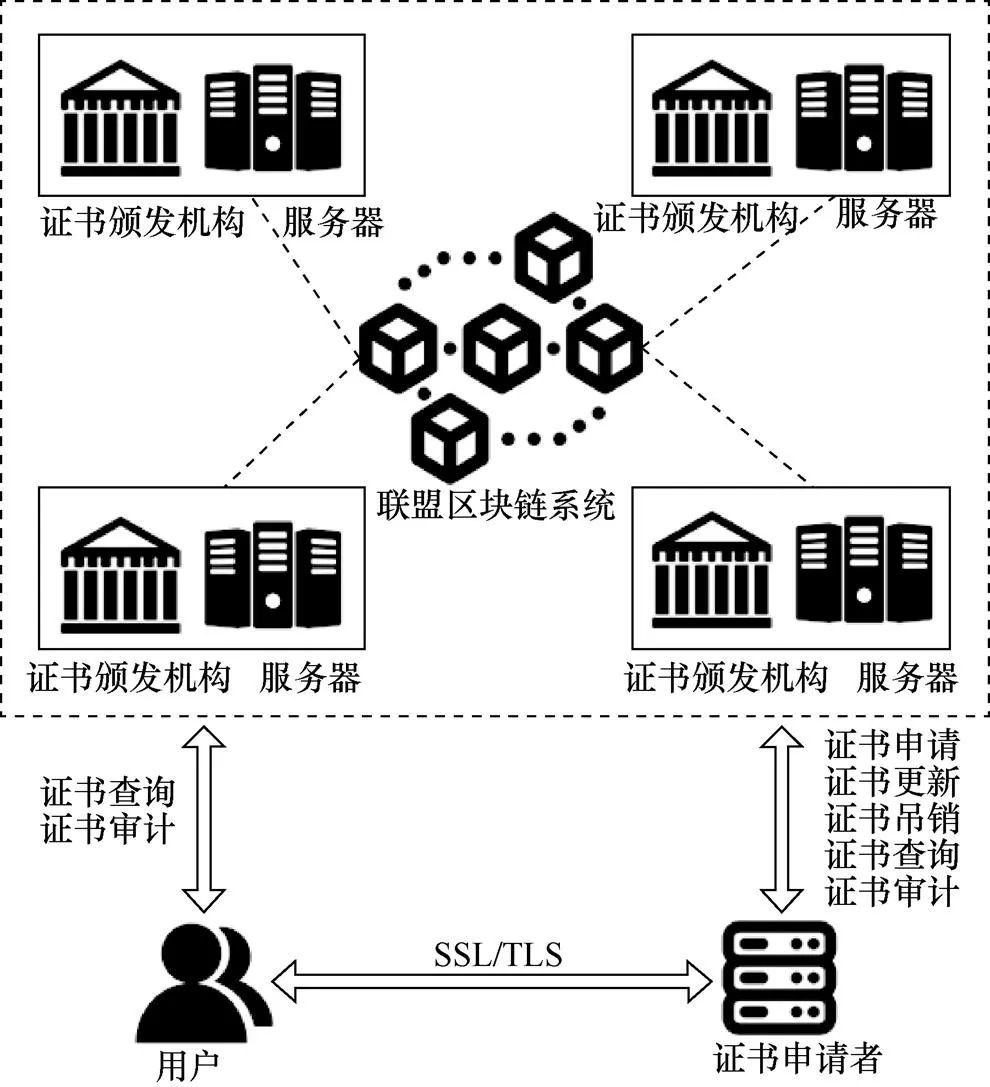

本节TB-PKI认证协议系统模型中,参与的实体包括用户(U,user),证书申请者(CR,certification register),证书颁发机构(CA,certification authority),联盟区块链系统(CBS,consortium blockchain system),如图1所示。

图1 TB-PKI认证协议系统架构

Figure 1 Framework of TB-PKI authentication protocol system

2.2 区块链证书

TB-PKI认证协议设计了一种针对联盟区块链场景的证书,由区块链各节点达成共识后记入区块链账本中,该证书可作为授权域不可篡改的可信凭证。传统的X.509证书与本文区块链证书的差别如图2所示。

本文设计的BcCert证书保留了传统X.509证书中的版本号、证书序列号、发行商名称、证书主体名、证书主体公钥信息和扩展中大部分主要字段。在此基础上,新增了与区块链相关的请求类型、请求时间、证书哈希和上一区块高度字段。与此同时,去除了签名、签名算法和扩展中的CRL分发点以及颁发机构信息访问字段。

图2 X.509证书与BcCert证书

Figure 2 X.509 certificateand BcCert certificate

新增字段主要用于记录与数字证书相关的信息,操作类型、修改时间、哈希值和上一次区块高度。

删除字段主要包含签名、签名算法、扩展字段中的CRL分发点和扩展字段中的颁发机构信息访问。删除这些字段是因为本节模型中,用户对证书的信任源于整个联盟区块链系统而不是单个CA,同时本节模型不需要额外借助第三方机构即可完成证书状态查询。

2.3 区块结构设计

在TB-PKI认证协议中,区块链存储的数据有两种。第一种是证书生命周期记录,第二种是证书审计记录。两者的区块头基本相同,唯一的区别是证书生命周期记录的区块头多了双计数布隆过滤器字段,该字段用于证书的快速查询。两者的区块体也不同,证书生命周期记录的区块体由多个X.509证书组成,而证书审计记录的区块体由多个审计报告组成,如图3所示。

2.4 生命周期管理

(1)证书注册

图3 TB-PKI协议区块数据结构设计

Figure 3 Blockchain structures of TB-PKI protocol

(2)证书更新

(3)证书吊销

(4)证书验证

(5)证书审计

3 方案分析

3.1 安全性分析

(1)缓解伪装申请证书

在TB-PKI认证协议中,引入外界监督机制。若域名的真正拥有者发现其证书被他人冒名申请,则可以向CA发起证书审计请求,并要求其吊销虚假证书。CA确认后向联盟区块链系统发起请求,将该审计报告写入区块链账本,同时将区块链账本中的虚假证书状态修改为吊销状态,最后通过算法降低颁发该虚假证书CA的可信度。

虽然该种攻击无法从根源上避免,但通过该审计反馈机制,影响了失责CA在之后共识过程中的话语权,也在区块链账本中留下了不可篡改的记录。总体来说,TB-PKI认证协议能够促使CA提高其安全性,进而降低发生该类攻击的可能性。

(2)抵抗恶意修改证书

(3)抵抗使用伪造证书

在TB-PKI认证协议中,由于区块链具备分布式多节点的特点,即使恶意攻击者使用响应压制的方式,也无法影响用户获取证书吊销状态。同时由于区块链账本上记录了证书的整个颁发过程,可以通过查询最新区块的区块头快速判断证书是否有效。若恶意攻击者在SSL/TLS连接中使用了伪造证书,由于这些伪造证书并没有被写入联盟区块链系统中,用户在检查证书状态时可以发现异常,进而拒绝之后的SSL/TLS连接。因此,TB-PKI认证协议在对抗伪造证书的安全性上也更胜一筹。

(4)抵抗分布式拒绝服务攻击

在TB-PKI认证协议中,多个成员组成了联盟组织,可以将CA或者某个用户的访问请求转发到联盟平台的其他成员上,从而减轻单个成员的访问负担。

在传统的PKI体系中,可信第三方提供的CRL服务或者OCSP服务往往是单机服务,分布式拒绝服务攻击可以对系统造成严重的安全威胁。而TB-PKI认证协议相比传统的PKI体系,在分布式拒绝服务攻击下可以提供可持续的服务。

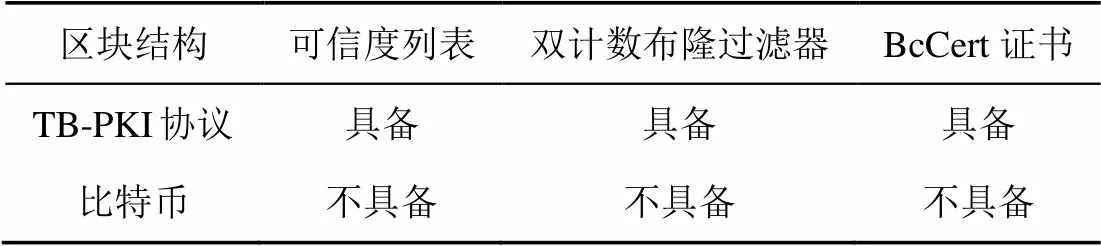

3.2 性能分析

TB-PKI认证协议的区块结构与比特币区块结构比较如表1所示。在安全方面,区块头中存在可信度列表字段,用于记录联盟区块中各个CA的可信度,从而可以对CA行为进行公平公正的审计,此外,在区块体部分设计了BcCert证书结构,使证书的状态和颁发过程可以被完整记录,提供透明的状态查询,具有更高的安全性;在效率方面,区块头中主要增加了可信度列表和双计数布隆过滤器的字段,区块头结构设计了双计数布隆过滤器,分别用于记录有效证书和记录吊销证书,提高了查询效率。协议中设计的区块结构为了保证安全和效率增加了对应字段,可能比比特币区块需要更多空间用于数据的存储。

表1 TB-PKI认证协议的区块结构与比特币区块结构比较

接下来,通过实验对TB-PKI协议中证书注册、证书更新和证书吊销的耗时进行测试。同时将TB-PKI认证协议的单次完整握手时间和其他基于PKI认证协议改进方案进行比较。

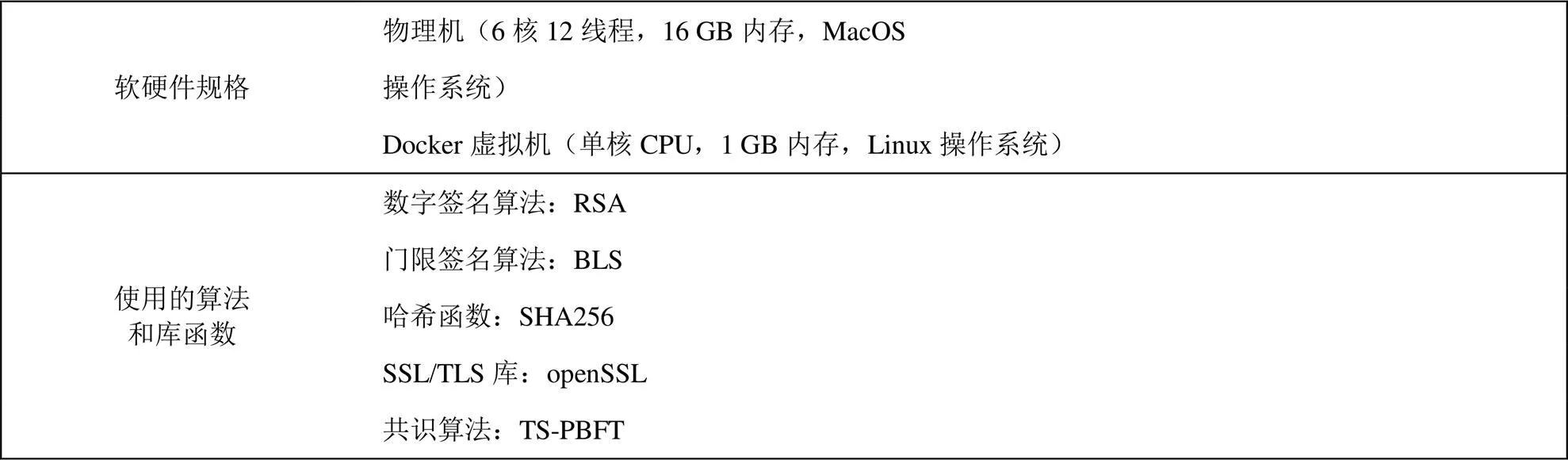

实验环境和参数设置如图4所示,本次实验基于Docker虚拟化技术实现,每个节点都独立运行在规格相同的Docker虚拟机中。区块链系统节点为6个,不设置故障节点。

图4 实验环境和参数设置

Figure 4 Experiment environment and parameter setting

(1)证书生命周期耗时

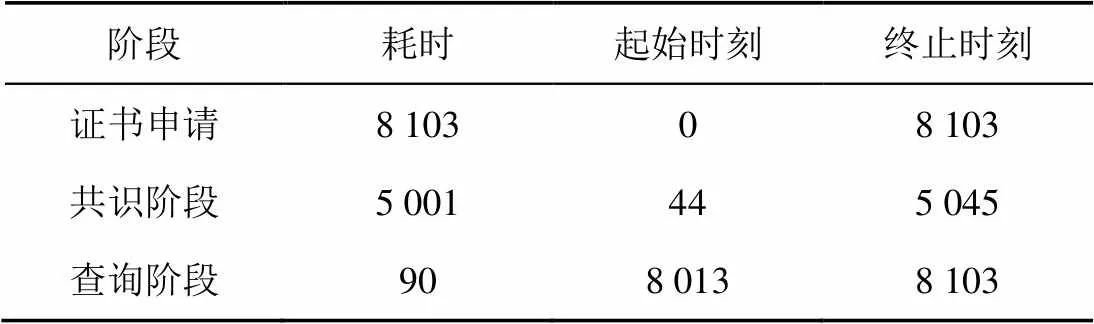

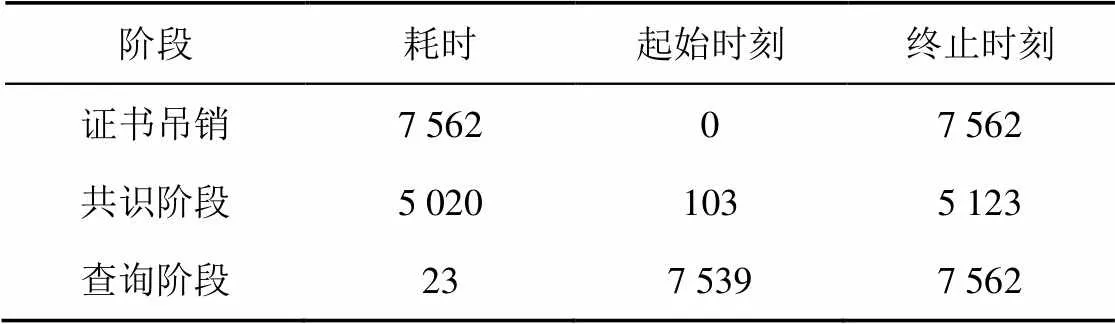

每次实验设置1个客户端,以1 000次/秒的频率分别申请进行证书注册、证书更新和证书吊销。取100次实验的平均值作为最终结果。

证书申请、更新、吊销过程均以申请者发起请求为始,以最终在联盟区块链系统中查询到最新证书状态为止。其中,共识阶段以CA发起共识请求为始,以联盟区块链系统生成新的区块为止;查询证书阶段以证书申请者收到CA完成共识阶段之后返回的证书和区块位置为始,以在联盟区块链系统中查询到证书最新状态为止。上述证书申请过程耗时和起止时刻如表2所示,证书更新过程耗时和起止时刻如表3所示,证书吊销过程耗时和起止时刻如表4所示,其中,时刻指时间刻度。

表2 证书申请过程耗时和起止时刻

表3 证书更新过程耗时和起止时刻

表4 证书吊销过程耗时和起止时刻

从表2、表3和表4可以看出,在证书的申请、更新和吊销过程中,共识过程需要的时间远多于查询过程需要的时间。证书更新过程的耗时比证书申请过程的耗时需要的时间稍长,是因为在证书更新过程中需要多查询一次证书的状态。证书吊销过程中的查询阶段需要的时间较少,因为此次证书查询只需要直接找到最新的区块即可,不需要通过区块高度定位区块。

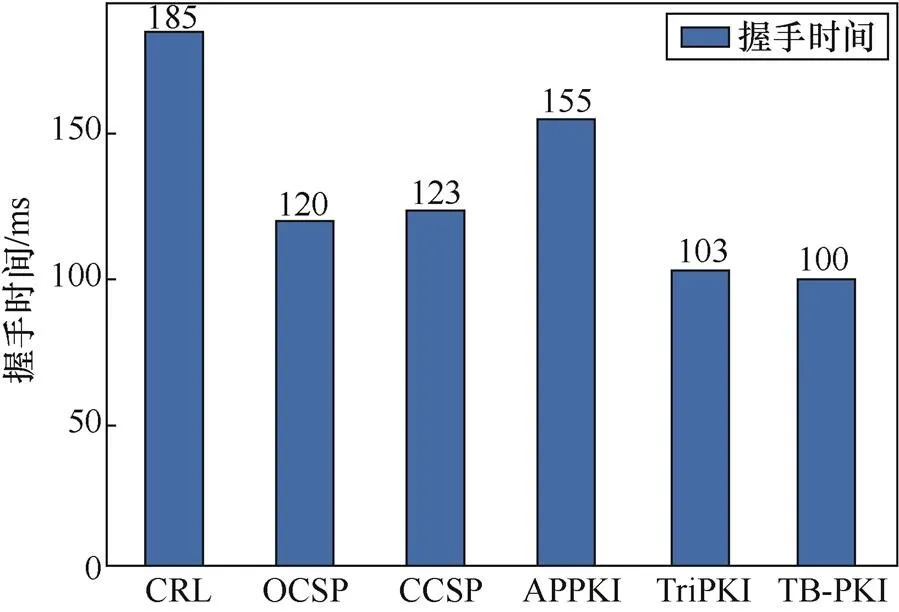

(2)单次握手时间

在一次完整的TLS/SSL握手中,用户和证书申请者建立连接,证书申请者提供证书给用户,用户先在本地验证证书合法性,然后在联盟区块链系统中查询证书的最新状态是否有效,若有效,则建立连接。

本实验设置1个客户端和1个服务端,使其建立TLS/SSL连接,并在连接建立后马上断开并清除缓存,为了不失一般性,取1 000次实验的平均值作为最终结果。与此同时,将结果和CRL、OCSP、CCSP[18]、ARPKI[19]、TriPKI[20]做对比。需要注意的是,本实验设定每次TLS/SSL连接,CRL都需要重新下载最新的撤销证书列表。

图5 握手时间性能对比

Figure 5 Comparisonof handshake performance

从图5可以看出,CRL方案耗时185 ms,OCSP方案耗时120 ms,CCSP方案耗时123 ms,ARPKI方案耗时155 ms,TriPKI认证协议耗时103 ms,而本文方案耗时100 ms。由此可以看出,本文设计的TB-PKI认证协议在TLS/SSL握手中相比其他方案具有一定的优势。

4 结束语

[1] MATHUR S, ARORA A. Internet of things (IoT) and PKI-based Security Architecture[M]//Industrial Internet of Things and Cyber-Physical Systems: Transforming the Conventional to Digital. 2020: 25-46.

[2] SERRANO N, HADAN H, CAMP L J. A complete study of PKI (PKI’s Known Incidents)[J]. SSRN Electronic Journal, 2019 (47).

[3] KAMINSKY D, PATTERSON M L, SASSAMAN L. PKI layer cake: new collision attacks against the global X. 509 infrastructure[C]//International Conference on Financial Cryptography and Data Security. 2010: 289-303.

[4] PRINS J R, CYBERCRIME B U. DigiNotar certificate authority breach “operation black tulip”[J]. Fox-IT, 2011, (11): 18.

[5] DAVIDSON S, DE FILIPPI P, POTTS J. Blockchains and the economic institutions of capitalism[J]. Journal of Institutional Economics, 2018, 14(4):639-658.

[6] FROMKNECHT C, VELICANU D, YAKOUBOV S. Certcoin: a namecoin based decentralized authentication system6.857 class project[J]. Unpublished Class Project, 2014.

[7] AXON L, GOLDSMITH M. PB-PKI: a privacy-aware blockchain-based PKI[C]//SECRYPT. 2017: 311-318.

[8] MATSUMOTO S, REISCHUK R M. IKP: turning a PKI around with decentralized automated incentives[C]//2017 IEEE Symposium on Security and Privacy (SP). 2017: 410-426.

[9] CHEN J, YAO S, YUAN Q, et al. Certchain: public and efficient certificate audit based on blockchain for tls connections[C]//IEEE INFOCOM 2018-IEEE Conference on Computer Communications. 2018: 2060-2068.

[10] KUBILAY M Y, KIRAZ M S, MANTAR H A. CertLedger: a new PKI model with certificate transparency based on blockchain[J]. Computers & Security, 2019, 85: 333-352.

[11] 马晓婷,马文平,刘小雪.基于区块链技术的跨域认证方案[J].电子学报, 2018, 46( 11) : 2571-2579.

MA X T,MA W P,LIU X X. A cross domain authentication scheme based on blockchain technology[J]. Acta Electronica Sinica, 2018, 46(11):2571-2579.

[12] 王昊, 吴天昊, 朱孔林, 等. 交叉口场景下基于区块链技术的匿名车辆身份认证方案[J]. 网络与信息安全学报, 2020, 6(5): 27-35.

WANG H, WU T H, ZHU K L, et al. Anonymous vehicle authentication scheme based on blockchain technology in the intersection scenario[J]. Chinese Journal of Network and Information Security, 2020, 6(5): 27-35.

[13] 张勖, 马欣. 基于区块链的轻量化移动自组网认证方案[J]. 网络与信息安全学报, 2020, 6(4): 14-22.

ZHANG X, MA X. Lightweight mobile Ad Hoc network authentication scheme based on blockchain[J]. Chinese Journal of Network and Information Security, 2020, 6(4): 14-22.

[14] LAMPORT L, FISCHER M. Byzantine generals and transaction commit protocols[R]. Technical Report 6. 1982.

[15] CASTRO M, LISKOV B. Practical byzantine fault tolerance[C]// OSDI. 1999: 173-186.

[16] HAO X, YU L, ZHIQIANG L,et alDynamic practical byzantine fault tolerance[C]//2018 IEEE Conference on Communications and Network Security (CNS). 2018: 1-8.

[17] LI F, LIU K, LIU J, et al. DHBFT: Dynamic hierarchical byzantine fault-tolerant consensus mechanism based on credit[C]// Asia-Pacific Web (APWeb) and Web-Age Information Management (WAIM) Joint International Conference on Web and Big Data. 2020: 3-17.

[18] CHARITON A A, DEGKLERI E, PAPADOPOULOS P, et al. CCSP: a compressed certificate status protocol[C]//IEEE INFOCOM 2017-IEEE Conference on Computer Communications. 2017: 1-9.

[19] BASIN D, CREMERS C, KIM T H J, et al. ARPKI: Attack resilient public-key infrastructure[C]//Proceedings of the 2014 ACM SIGSAC Conference on Computer and Communications Security. 2014: 382-393.

[20] CHEN J, YAO S, YUAN Qet al.Checks and balances: a tripartite public key infrastructure for secure Web-based connections[C]// IEEE INFOCOM 2017-IEEE Conference on Computer Communications. 2017: 1-9.

Blockchain-based high transparent PKI authentication protocol

CHEN Liquan1,2, LI Xiao1, YANG Zheyi1, QIAN Sijie1

1. School of Cyber Science and Engineering, Southeast University, Nanjing 210096, China 2. Purple Mountain Laboratories for Network and Communication Security, Nanjing 211111, China

The public key infrastructure (PKI), as an significant component of the current Internet security infrastructure, guarantees the information transmission with the necessary authenticity, integrity, confidentiality and non-repudiation. However, the existing PKI also has shortcomings of excessive power of certification authority and difficulties in revoking and querying. Blockchain can be used to solve those problems by leveraging its advantages, such as decentralization, high transparency and flat structure. Furthermore, the ability and efficiency of the entire Internet to establish trust relationships may be improved. The transparent public key infrastructure (PKI) certification protocol based on the blockchain was proposed. The TS-PBFT algorithm was designed in the proposed protocol by adopting the threshold signature technology to the Practical Byzantine fault tolerance (PBFT) algorithm. The TS-PBFT algorithm reduced the communication overhead via reducing the communication complexity, strengthened the supervision via introducing external monitoring mechanism in the master node election of the view change protocol, and also improved the performance of the consensus mechanism via adding a batch processing mechanism. Moreover, a transparent blockchain-based PKI certification protocol was designed. The proposed protocol increased the security of certificate revocation and query, it also improved the efficiency of the certificate query by the introduction of counting bloom filters. Besides, the proposed protocol added audit function into the certificate lifecycle management. Accordingly, it can supervise the behavior of the certificate authority (CA), prompt it to improve security standards, and then achieve the purpose of limiting its authority. According to the security analysis and efficiency experiments, the proposed protocol was equipped with security properties, such as the resistance to spoofing certificate application attacks, and it achieved the best performance on TLS/SSL handshake time compared with existing PKI protocols.

blockchain, Byzantine fault tolerant, public key infrastructure, authentication protocol

The National Key R&D Program of China(2020YFE0200600)

陈立全, 李潇, 杨哲懿, 等. 基于区块链的高透明度PKI认证协议[J]. 网络与信息安全学报, 2022, 8(4): 1-11.

TP393

A

10.11959/j.issn.2096−109x.2022052

陈立全(1976−),男,广西玉林人,东南大学教授、博士生导师,主要研究方向为密码与安全协议、区块链技术。

李潇(1996−),女,江苏镇江人,东南大学博士生,主要研究方向为物联网安全、区块链。

杨哲懿(2005−),男,北京人,主要研究方向为区块链、物联网安全。

钱思杰(1995−),男,浙江绍兴人,东南大学硕士生,主要研究方向为区块链技术、数据安全技术。

2021−08−09;

2022−03−14

陈立全,lqchen@seu.edu.cn

国家重点研发计划项目(2020YFE0200600)

CHEN L Q, LI X, YANG Z Y, et al. Blockchain-based high transparent PKI authentication protocol[J]. Chinese Journal of Network and Information Security, 2022, 8(4): 1-11.