IT智能平台大规模空间网络信息安全评估方法

方芳,马莉

(安徽机电职业技术学院,安徽 芜湖 241000)

0 引言

IT,即信息技术,是当前信息化社会构建和建设的最基础的技术,在很多领域都得到了广泛应用。目前,最为广泛的应用是基于IT的智能平台,可用于巡检、预警、数据挖掘、风险检测等。为支持IT智能平台的应用,一般都会构建大规模空间网络,以此实现信息的交互[1]。随着网络的开放,IT智能平台大规模空间网络在交互过程中面临的安全风险越来越大。面对这种情况,为保证网络信息安全,进行IT智能平台大规模空间网络信息安全评估具有重要的现实意义。通过评估能够及时掌握IT智能平台大规模空间网络的安全态势,及时发现潜在风险,保证信息不被泄露、篡改[2]。

目前,关于网络信息安全的评估方法有很多。例如,刘道远等[3]在研究中首先选取评估指标,然后利用Delphi法确立指标权重系数,最后通过模糊综合评判法判断网络信息安全等级。毛子骏等[4]在研究中首先采用德尔菲法筛选指标,然后采用AHP和熵值法相结合的方法计算指标权重,最后借助贝叶斯网络完成信息安全评估。常利伟等[5]首先建立5大模块的评估体系,然后采用 BP 神经网络进行风险评估,借助D-S 证据理论将得到的结果融合在一起,最后根据融合结果进行攻击威胁量化和安全态势评估。

本文在前人研究成果的基础上,结合模拟攻击技术,研究一种IT智能平台大规模空间网络信息安全评估方法,以期通过该方法找出IT智能平台大规模空间网络当中存在的突出问题,制定出有效的安全加固策略,降低网络信息的交互风险。

1 IT智能平台大规模空间网络信息安全评估研究

基于IT设计的智能平台在很多领域都得到了广泛应用。为保证其运行,往往需要配置大规模空间网络[6]。然而,大规模空间网络在配合IT智能平台完成各项功能任务时,并不是完全安全的,存在信息丢失的风险。在此背景下,为保证IT智能平台大规模空间网络信息安全,对网络进行安全评估具有重要的现实意义。

1.1 网络信息安全评估指标选取

指标选取是IT智能平台大规模空间网络信息安全评估的首要环节,旨在筛选出能够代表网络信息安全性的指标[7]。指标选取关系到后期工作量以及评估的准确性,不宜过多,也不宜过少。基于此,指标选取流程如下:

步骤1:参考相关文献以及评估要求等,建立关于IT智能平台大规模空间网络信息安全评估指标初选集,即A=[A1,A2,…,Ai,…,Am],m为指标的个数。

步骤2:通过德尔菲法对m个评估指标打分,并建立如下序列,

(1)

步骤3:计算第i个评估指标Ai与第k个评估指标Ak之间的关联度,计算公式为

(2)

式中:gik代表第i个评估指标Ai与第k个评估指标Ak之间的关联度;B1+B2+…+Bn代表序列中每个专家打分对应元素的关联系数的总和。

步骤4:根据关联度,建立关联度矩阵。

步骤5:对比关联度矩阵中各个关联度与临界值。当gik大于等于临界值P时,将评估指标Ai与评估指标Ak合并到一起。

重复上述过程,直至将初选集A中所有指标遍历完毕,完成指标归纳和整理。

1.2 基于模拟攻击的指标数据采集

很多情况下,若是不经过真正和全面的攻击检测,是无法准确评估出信息安全的。因此在本研究中,通过模拟攻击,采集指标数据,然后结合其他理论指标,完成评估指标体系构建[9]。在这里,模拟攻击方式主要有5种,具体如表1所列。

利用表1给出的攻击方式,模拟攻击IT智能平台大规模空间网络,然后收集攻击过程中的相关指标数据,用于后续分析[10]。基于模拟攻击的指标数据采集过程如下:

步骤1:网络连接;

步骤2:初始化攻击条件;

步骤3:攻击方式列队;

步骤4:正式攻击;

步骤5:采集指标数据;

步骤6:判断攻击方式列队是否为空。若为空,进入下一个环节;否则,读取下一个攻击方式,并回到步骤4;

步骤7:将指标数据存入数据库;

步骤8:对指标数据进行分析与整理;

步骤9:结束。

由于采集到的指标数据量纲不同,无法进行比较运算,因此还需要统一量纲,进行标准化处理[11]。处理方法选择极差标准化法,该方法原理公式如下:

(3)

式中:x为原始指标数据;x′为标准化后的指标数据;min(x)、max(x)表示原始指标数据中的极小值和极大值。

基于上述过程,完成评估指标数据采集与处理工作。

1.3 评估模型构建

基于采集到的IT智能平台大规模空间网络信息安全评估指标数据,构建评估模型,用于网络信息安全度量,判断其对应的安全等级[12]。

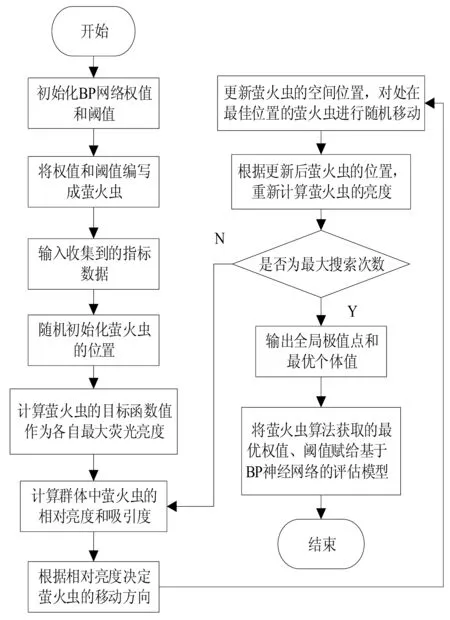

构建的评估模型主要由两种算法构成,即基础算法——BP神经网络算法,辅助优化算法——萤火虫算法。前者为核心,后者求解前者的权值和阈值,对其进行优化[13]。

BP神经网络主要由3层组成,将指标数据通过输入层输入,经过隐含层和输出层处理后,得出安全评估值。基于BP神经网络构建的评估模型在正式应用之前都需要进行训练,否则其各层的权值和阈值无法调整到最佳状态,从而影响评估结果[14]。权值和阈值对评估模型的评估质量有着重要的影响,因此在这里通过萤火虫算法来对权值和阈值进行寻优。具体过程如图1所示。

图1 萤火虫算法优化流程

1.3.1 萤火虫的荧光素更新

Qi(t)=(1-p)Qi(t-1)+λhi(t)

(4)

式中:Qi(t)代表萤火虫i在t时刻的荧光素值;Qi(t-1)代表萤火虫i在t-1时刻的荧光素值;p代表荧光素消失率;λ代表荧光素更新率;hi(t)代表萤火虫i在t时刻所在位置的目标函数值。

1.3.2 萤火虫的位置更新

hi(t+1)=hi(t)+

R[hj(t)-hi(t)‖hj(t)-hi(t)‖]

(5)

式中:hi(t+1)代表萤火虫i在t+1时刻所在位置;R代表初始化步长;hj(t)代表萤火虫i的邻居j在t时刻所在位置。

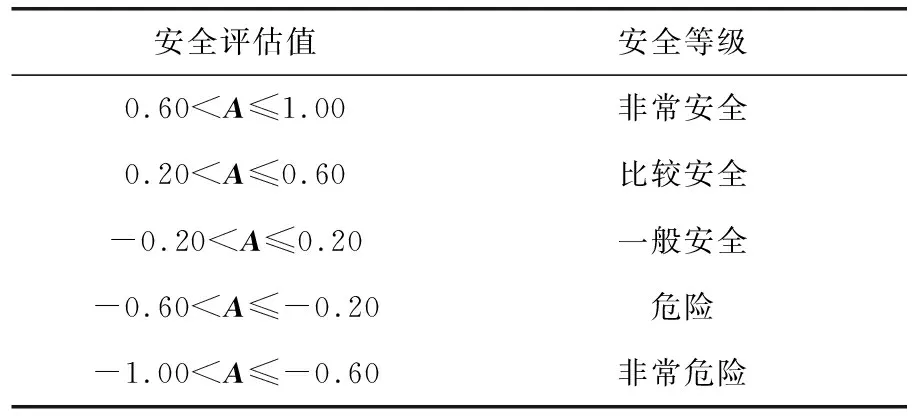

将萤火虫算法获取的最优权值、阈值赋给基于BP神经网络的评估模型,完成其训练,可以用于正式评估当中。经过评估模型处理后,输出安全评估值[15]。安全评估值均在[1,-1]范围内,然后将其转化为安全等级。安全评估值A对应的安全等级如表2所列。

表2 网络信息安全等级

对照表2网络信息安全等级,可以直接明确网络信息安全态势,以此为依据采取合适的风险应对措施,保证网络信息安全[16-17]。

2 仿真测试与分析

2.1 仿真测试环境

为了验证IT智能平台大规模空间网络信息安全评估方法的整体有效性,需要进行仿真测试。拟定测试平台为Mathematica 12.0,在主频为1的环境下进行仿真。以电网巡检领域设计的IT智能平台大规模空间网络为参考,搭建评估方法的仿真测试环境,如图2所示。

图2 仿真测试环境

在该仿真测试环境中,主机有4台(2个模拟服务器、2个内部机),网络组件有5个(2个交换机、2个防火墙和1个路由器),安全检测系统有2个。

2.2 评估指标

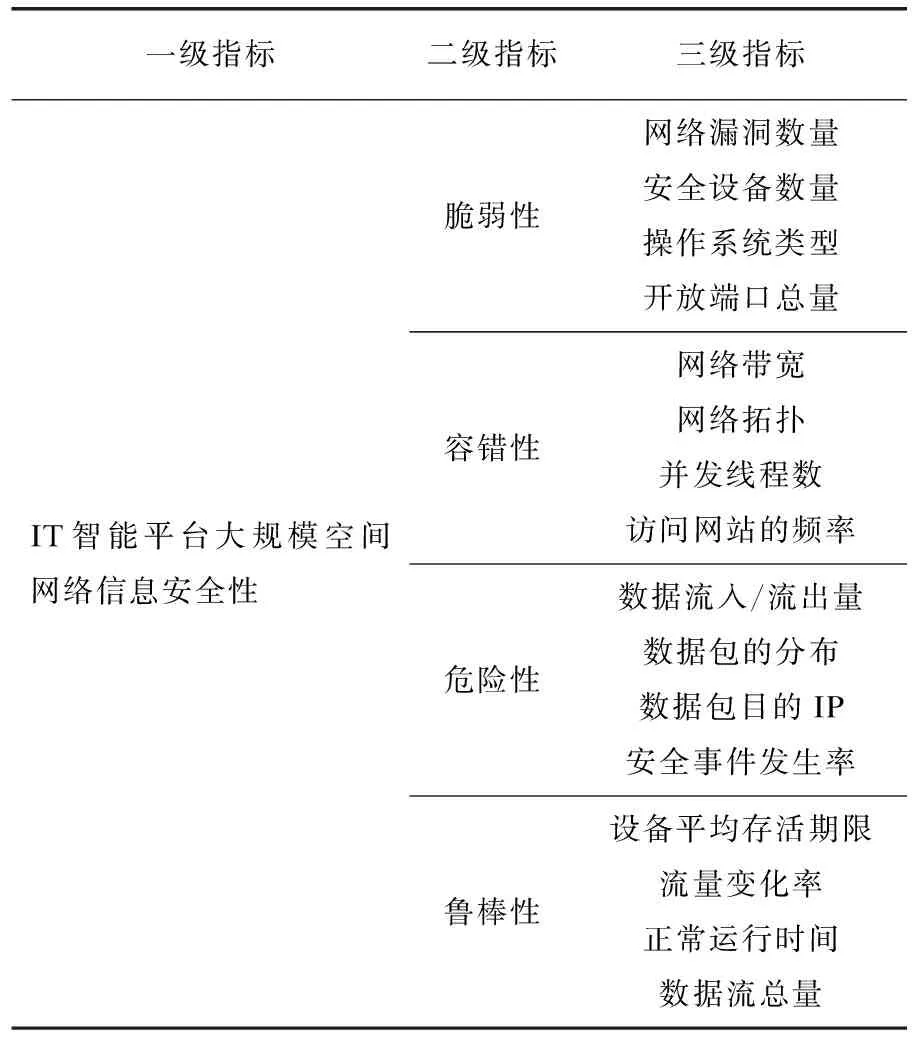

参考相关文献、评估要求以及资源资料等,IT智能平台大规模空间网络安全评估指标共分为3级,数量为21个,初选出一级指标为IT智能平台大规模空间网络安全评估指标,在经过筛选后,最终合并为4个二级指标和16个三级指标,具体如表3所列。

表3 评估指标

由表3可知,IT智能平台大规模空间网络安全评估指标具有脆弱性、容错性、危险性以及鲁棒性。萤火虫算法优化了BP神经网络数据,选用3层等级指标构建无线传感器网络作为传输路径。在BP网络神经内构建3层神经网络模型,融合萤火虫算法数据节点得到最终的IT智能平台大规模空间网络安全评估指标结构。

2.3 指标数据

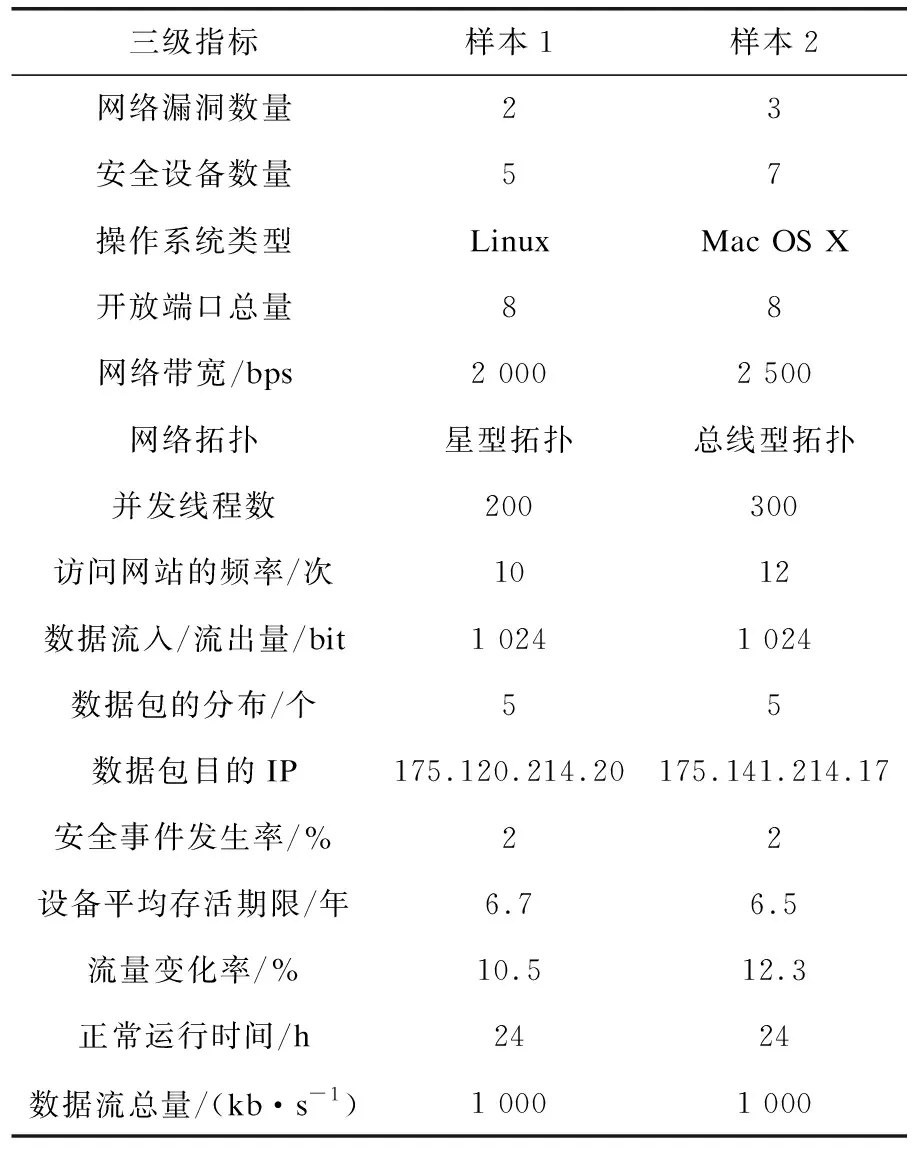

利用表1的攻击方式,按照攻击流程对主机发起攻击,然后采集攻击过程中表3选出的评估指标数据,并通过处理得到具有不同特征类型的80组数据,其中3/4为训练样本,剩余数据留作后续测试。这样划分的依据标准是BP神经网络将指标数据通过输入层输入,经过隐含层和输出层处理后,得出安全评估值。BP神经网络构建的评估模型在应用前进行训练,将其各层的权值和阈值调整到最佳状态,最终得到准确评估结果。部分训练样本如表4所列。

表4 指标数据部分训练样本

2.4 评估模型参数设置

IT智能平台大规模空间网络信息安全评估模型相关参数如表5所列。

表5 信息安全评估模型相关参数

2.5 数据采集完整性分析

为了能够进一步验证本文方法(IT智能平台大规模空间网络信息安全评估方法)数据采集的完整性,与文献[3]方法(基于模糊综合评判法的网络信息安全评估方法)和文献[4]方法(基于贝叶斯网络的信息安全风险评估方法)进行对比分析。选取具有不同特征类型的80组数据作为测试对象,对比不同方法的数据采集完整性,测试结果如图3所示。

图3 数据采集完整性结果

分析图3可知,随着数据数量的增加,本文方法、文献[3]方法和文献[4]方法的数据采集完整性均有所下降。但对上述方法的测试结果进行对比后发现:本文方法的数据采集完整性均高于文献[3]方法和文献[4]方法的数据采集完整性,表明本文方法具有较高的数据信息采集能力。这是因为本文方法通过模拟攻击的方式采集指标数据,再结合其他理论指标构建评估指标体系,提高了数据信息的完整度。

2.6 信息传输速率分析

设定32路输入输出路数,对比测试本文方法与文献[3]方法、文献[4]方法的信息传输速率,结果如图4所示。

图4 信息传输速率结果

分析图4可知,所提方法的应用对象各路输入输出的数据流均高于70 Mb/s,而文献[3]方法和文献[4]方法的数据流约为65 Mb/s和60 Mb/s。由此表明,本文方法应用对象的驱动传输速率较高,具有显著的应用性优势。

2.7 系统响应时间分析

将10 000组数据作为测试对象,分别采用本文方法、文献[3]方法和文献[4]方法对网络信息安全进行评估,得出系统响应时间,测试结果如图5所示。

根据图5可知,利用优化萤火虫算法确定了网络信息安全态势,提高了算法运算能力,故系统响应时间较短,10 000组数据仅用3 s即可得出数据安全结果,效率高于另外两种方法,具有较强的应用性。

2.8 评估结果

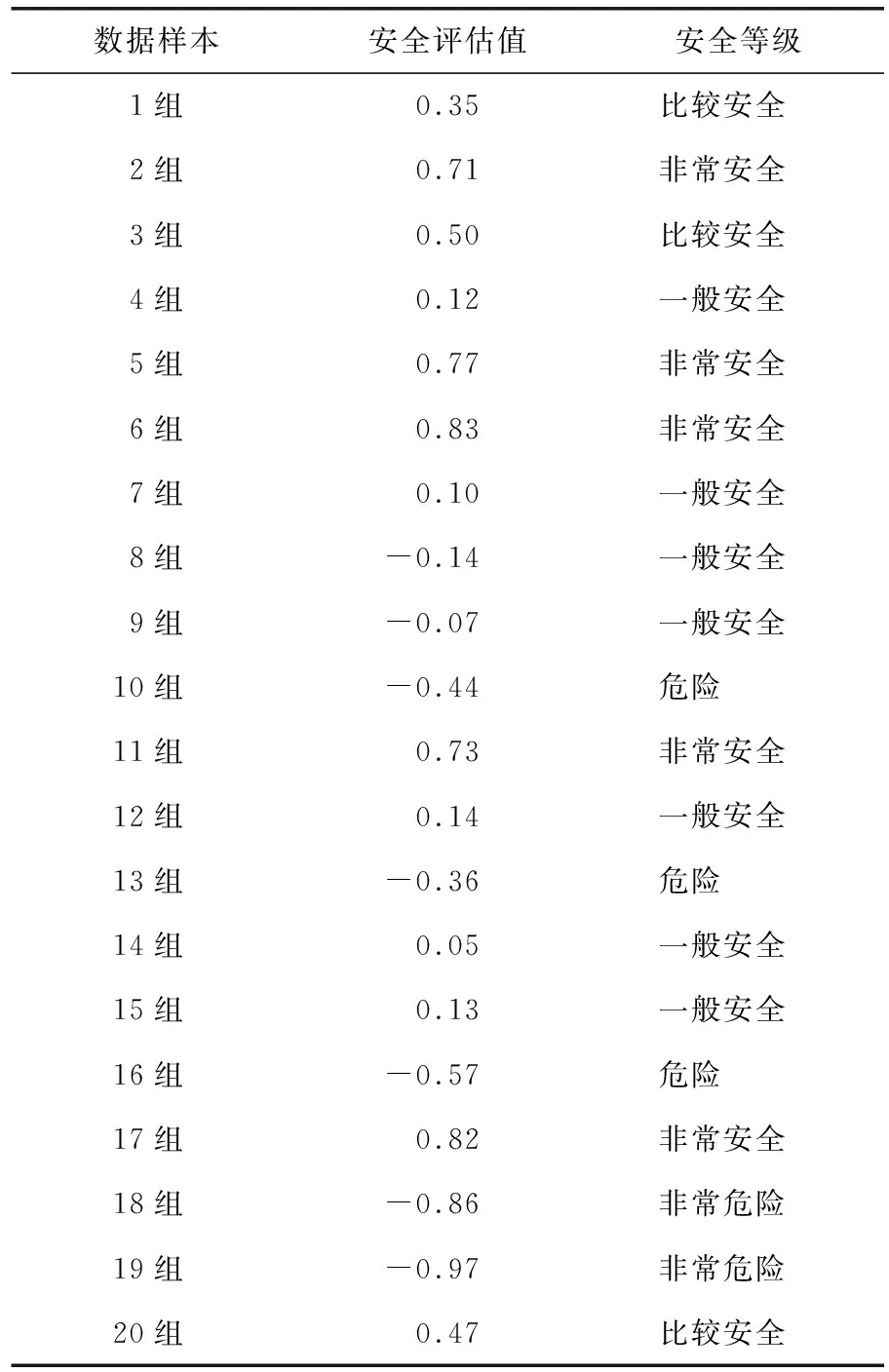

利用60组数据对评估模型进行训练,然后将剩余20组数据输入到训练好的训练模型中,归一化处理在训练模型中采集到的数据,将数据传输到输入层,采用萤火虫算法和BP神经网络融合处理映射函数,得出安全评估值,并转化为安全等级,结果如表6所列。

表6 信息安全评估结果

从表6可以看出,利用本文构建的评估模型进行IT智能平台大规模空间网络信息安全评估,20组数据样本中,大部分为一般安全及以上,只有少数几个为危险和非常危险,因此认为该网络较为安全。

综上所述,IT智能平台大规模空间网络信息安全评估方法通过采集运行指标数据,借助改进BP神经网络的评估模型完成网络信息安全评估,具有一定的有效性,完成了大规模网络信息安全评估。

3 结语

IT技术的出现和发展在诸多领域都发挥了重要的作用,在此基础上设计出了多种IT智能平台。伴随IT智能平台的广泛应用,与之密切相连的大规模空间网络信息安全问题越来越严重。针对上述问题,为及时发现网络风险,以便采取有效的应对策略,提出了IT智能平台大规模空间网络信息安全评估方法。该方法通过采集模拟攻击下的运行指标数据,借助基于改进BP神经网络的评估模型进行网络信息安全评估。最后通过仿真测试,证明了所研究评估方法的有效性,完成了20组数据的安全评估。然而,本研究在评估效率方面还需要进行深入细致的研究,这是未来的一个重要研究方向。