网络安全应急响应日志分析服务技术研究

金京犬

网络安全应急响应日志分析服务技术研究

金京犬

(安徽邮电职业技术学院,安徽 合肥 230031 )

为帮助网络安全运维人员从海量日志数据中精准定位关键信息,文章重点研究了各类日志分析时的关注点和日志分析规则与技巧。基于上述技术,文章给出了一个Web日志案例的分析验证实验,实验结果表明:研究各类日志分析关注点可快速定位日常安全威胁、及时排查故障。

应急响应;日志分析;Web应用日志;操作系统日志

网络应用日趋复杂,规模越来越大,各类应用系统千差万别,网络安全事件频发,各种攻击手段日新月异。在遭受突发的网络入侵事件后,最重要的应急响应措施就是溯源及修复被攻击系统的漏洞。《中华人民共和国网络安全法》要求网络安全日志留存时间不少于六个月[1],一旦发生网络安全事件,能根据日志中相关威胁和异常行为信息,进行组织研判,及时采取响应措施。日志分析服务主要是针对日常IT运维、网络安全事件、IT故障等场景,提供分析日志记录来获取相关有价值信息的一种服务措施,它能更好地为发现日常安全威胁、快速排查故障、解决处理安全事件提供一种有效的辅助手段。

1 网络安全日志分类

网络安全日志文件是用于记录各类设备操作事件的文本集合,网络安全日志分析就是在海量的日志中分析出需要的日志信息。网络安全日志一般分为操作系统日志、数据库系统日志、Web应用日志、网络安全设备日志四种类型[2,3]。即主流的Windows/Linux操作系统日志, Oracle/MySQL等数据库系统日志, IIS、Apache Tomcat、Nginx等Web应用日志,防火墙,IDS/IPS日志等网络安全设备日志。Web应用日志分析服务主要分析常见Web攻击行为如SQL注入,文件上传等;操作系统日志分析服务主要分析操作系统可疑行为,包括关机、重启、增删账户等;数据库日志分析服务主要分析常见的数据库弱口令[4],窃取数据备份,UDF提权、SQL注入等,网络安全设备日志分析服务主要分析安全设备监控告警行为,包括检测的攻击行为、设备自身可疑操作行为等。

2 日志分析流程

所有的操作系统、网络安全设备、Web应用系统在运行和访问过程中都会记录日志。在日常威胁监控、排查IT故障、处理安全事件时,通过查看日志记录信息可有效发现、解决部分问题,因此,日志记录非常重要。常规的日志分析流程主要包括判断日志故障类型,日志收集,日志分析,日志分析报告四个过程[5],如图1。

图1 日志分析流程

明确日志故障类型指确定日志的分类及格式类型;日志收集采用手工或者工具收集的方法;日志分析指根据不同日志类型采取手工分析、工具分析或者两者相结合分析;日志分析报告包含日志分析背景描述、日志类型、日志时间段、关键日志内容和总结、安全建议等。

3 日志分析方法

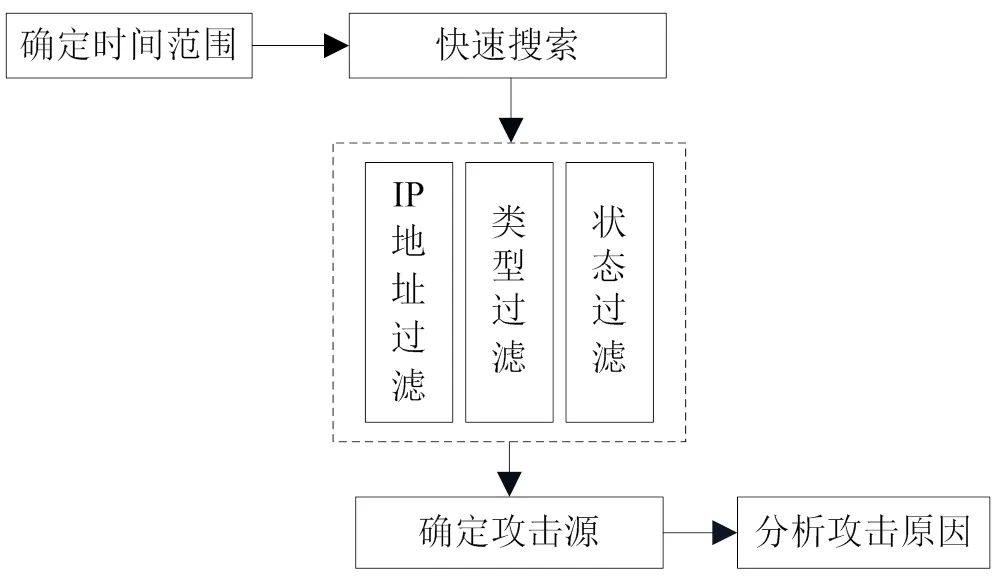

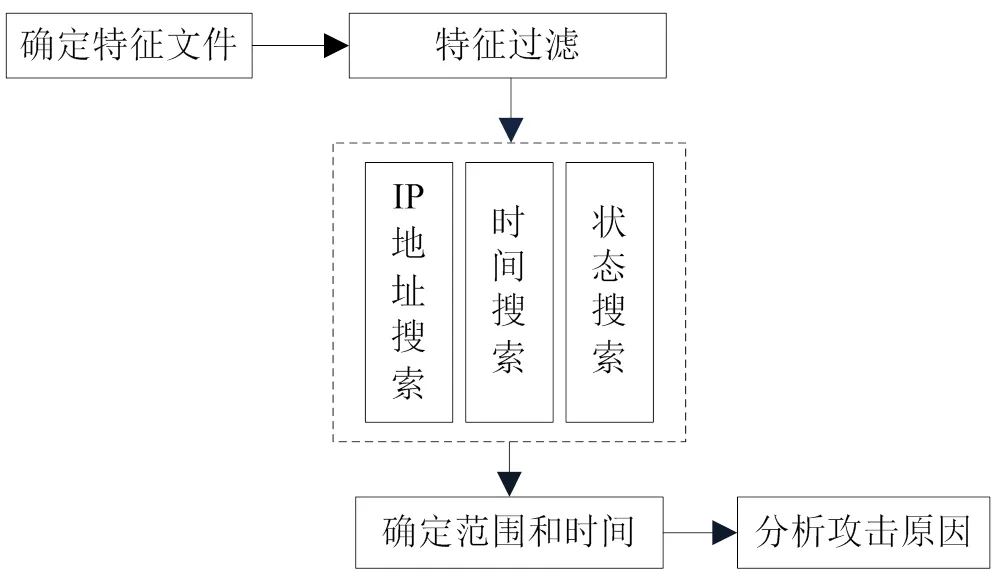

日志分析方法一般按照两种思路展开,一是基于入侵时间的方法论,排查时间段内的有疑问的日志,确定攻击源;二是基于特征分析的方法论,根据特征进行筛选,通过搜索存在问题的日志,确定攻击源。图2是基于入侵时间的日志分析思路,图3是基于特征的日志分析思路。

图2 确定入侵时间的日志分析思路

图3 确定特征的日志分析思路

在实际日志分析中,常常使用到操作系统自带的文本内容搜索命令和大日志文件分析工具,在分析攻击日志时,通过搜集明显的攻击字符串和特征来判断是否存在攻击以及攻击的手段,比如在分析日志文件时,Linux系统下的find、grep命令和shell脚本会带来很大的方便,另外也会用到正则表达式来筛选特定的日志内容;在分析大日志文件时,会使用到一些文本查看和编辑工具,比如Notepad++等。

4 日志分析关注点

4.1 操作系统日志关注点

4.1.1Windows操作系统日志关注点

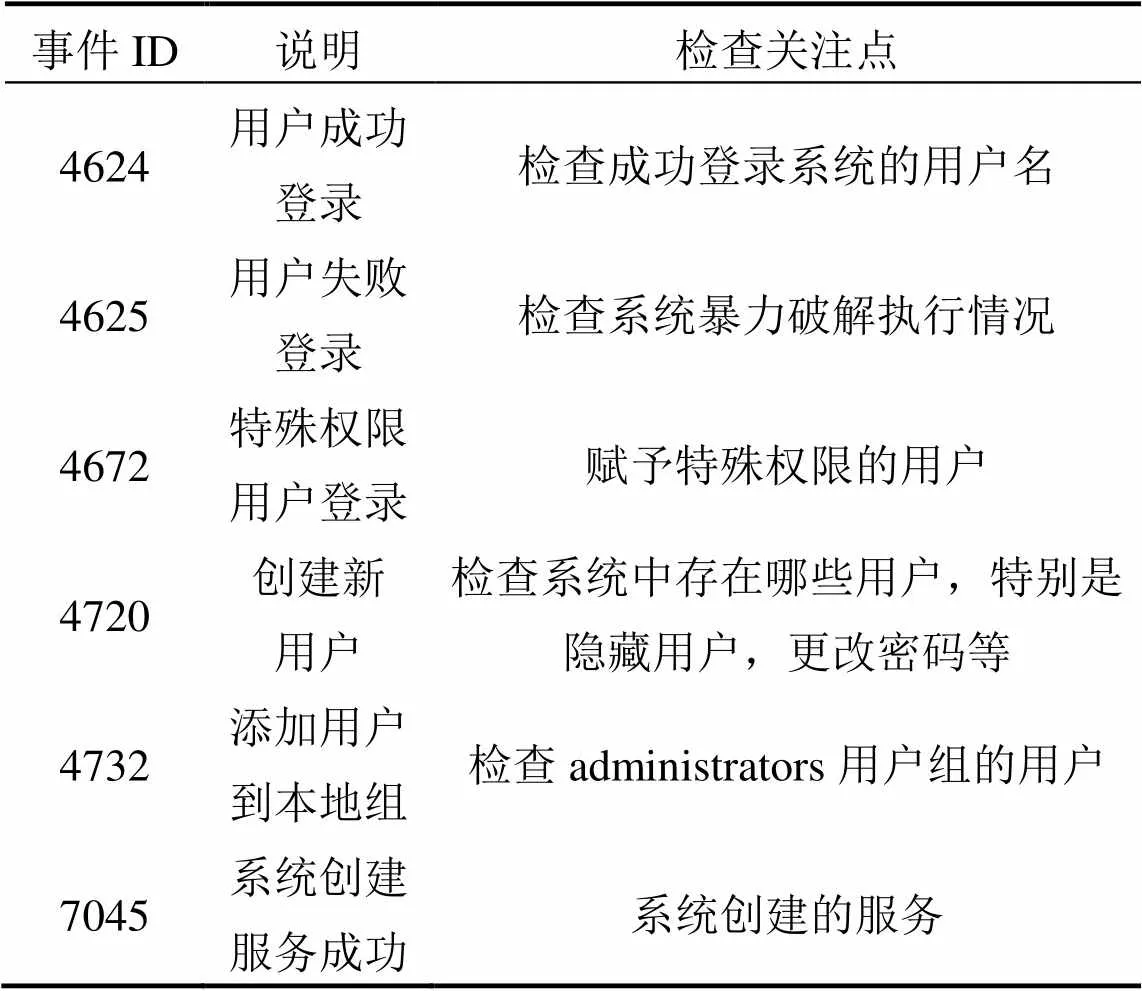

操作系统日志分析服务主要分析操作系统可疑行为,包括关机、重启、远程访问、增删账户等,Windows操作系统中,日志文件一般分为三类,即系统日志,安全性日志及应用程序日志,在应急响应日志分析过程中,常常关注的是一些敏感事件的ID,通过筛选关键事件ID的所有日志信息,审计入侵者的行为轨迹。如表1摘录了部分相关日志的事件ID。

表1 Windows操作系统日志分析事件ID关注点

4.1.2Linux操作系统日志关注点

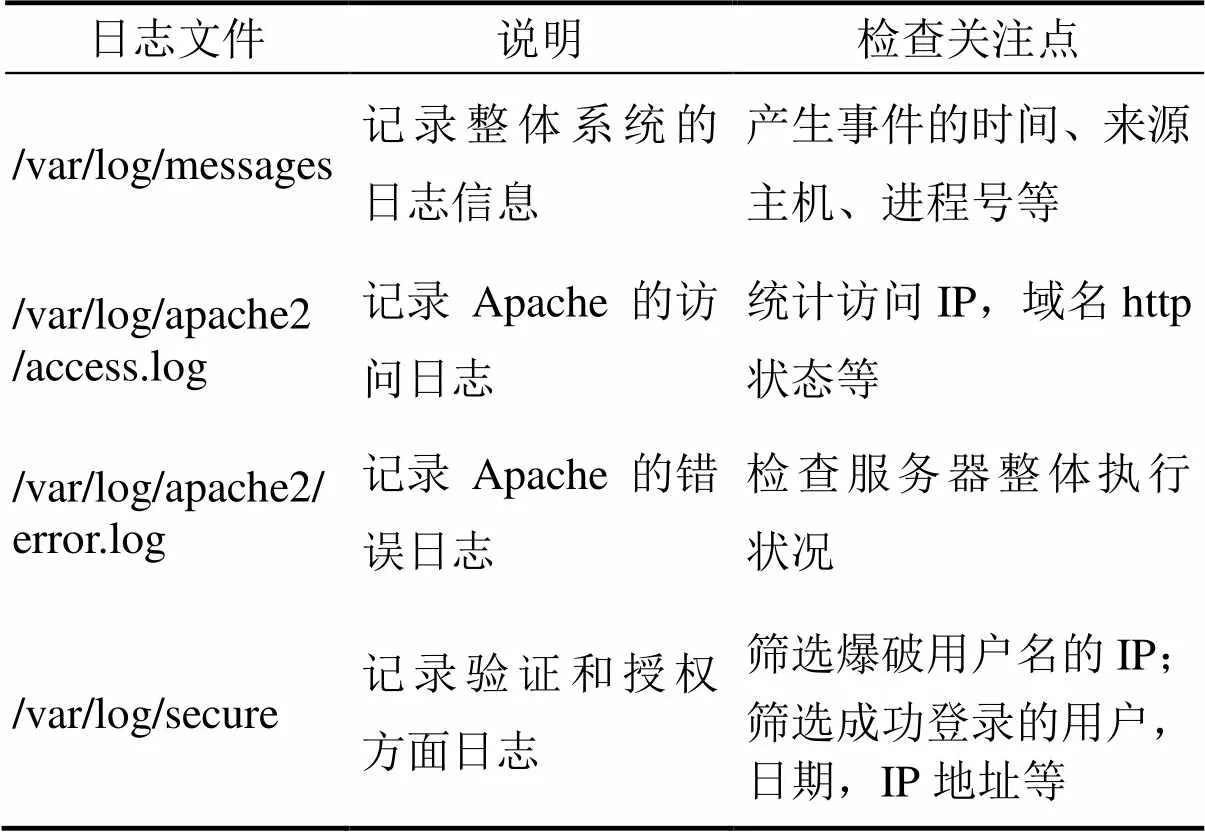

Linux操作系统日志功能非常强大,记录了与之相关的所有操作记录,Linux操作系统日志大多存储在/var/log目录中,不同的操作系统略有差别,比如Web日志,Ubuntu存储于/var/log/apache2/access.log文件,Centos存储在/var/log/http/access_log文件中,表2列出了Linux操作系统日志分析关注点。

表2 Linux操作系统日志分析关注点

4.2 数据库日志关注点

数据库日志包含多种,常见有错误、操作、更新日志等,其中最重要的日志类型属操作日志,它不仅记录了数据库连接相关信息还记录了数据库查询(数据库增删改操作)信息,所以在分析数据库的日志时,重点偏向于数据库对象的操作日志分析,数据库日志关注点有审核异常时间登录数据库信息;用户弱口令登录信息;审核账号增删改及账号权限提升信息;审核SQL注入痕迹,例如创建的临时表和自定义函数;审核数据库表结构变化信息等。

4.3 Web应用日志关注点

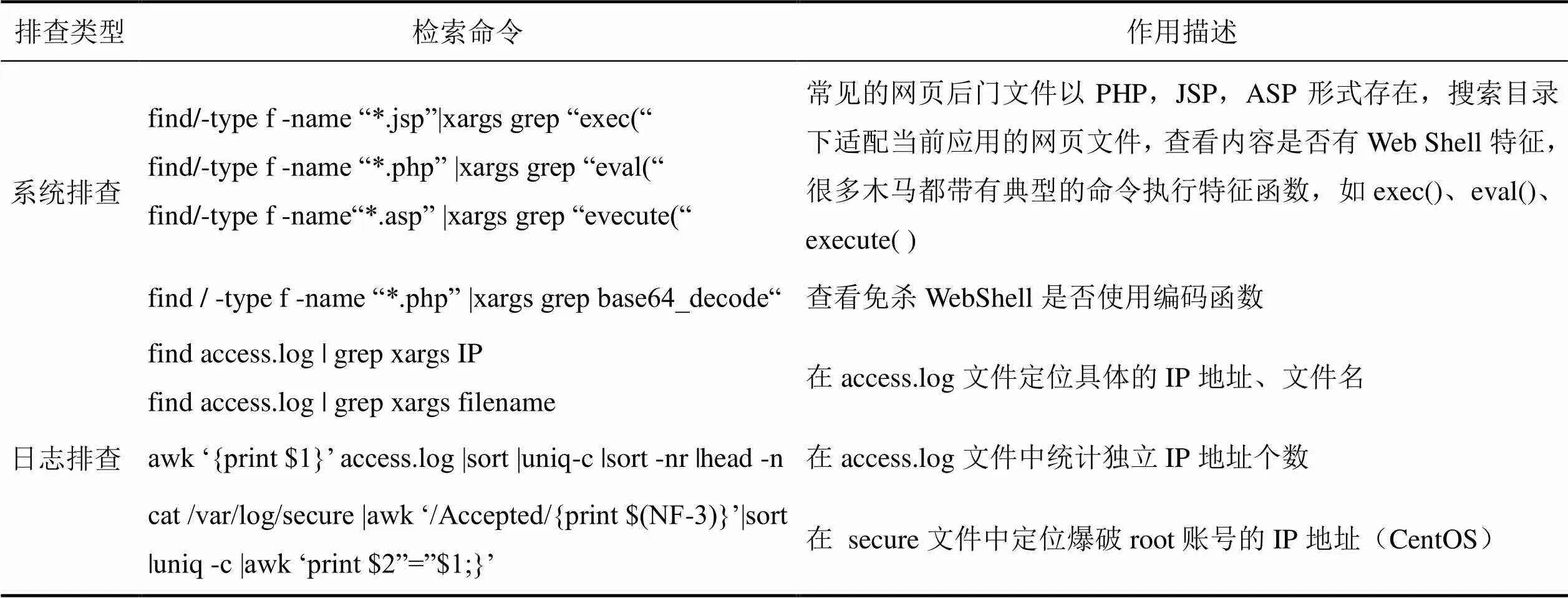

常用的Web服务器有Microsoft IIS和Apache系统,Windows操作系统中常见的Web中间件有Apache、IIS和Tomcat;Linux操作系统中常见的Web中间件有Nginx、Apache。在对Linux操作系统日志分析时,表3摘录了Linux操作系统中部分常用排查的命令[6],方便日志检索及溯源分析。

表3 Linux日志分析常用排查命令

4.4 安全设备日志关注点

网络安全设备多种多样,例如IDS/IPS,防火墙等,不同的网络安全设备厂家日志记录信息有所不同,重要信息包含日志时间、级别和一些基础信息。日志级别(0~7级)对于安全运维人员来说在溯源的时候提供非常重要的信息,可以帮助安全运维人员查找问题所在,安全设备常见的关注点有审核管理员异常时间失败登录、异常操作的记录;审核账户添加,权限提升,更改密码的记录;审核变更规则策略的记录等。

5 Web日志分析案例

对访问网站的Web日志进行分析,重点关注已知的入侵时间前后的日志记录,从而寻找攻击者的攻击路径,以及所利用的漏洞。

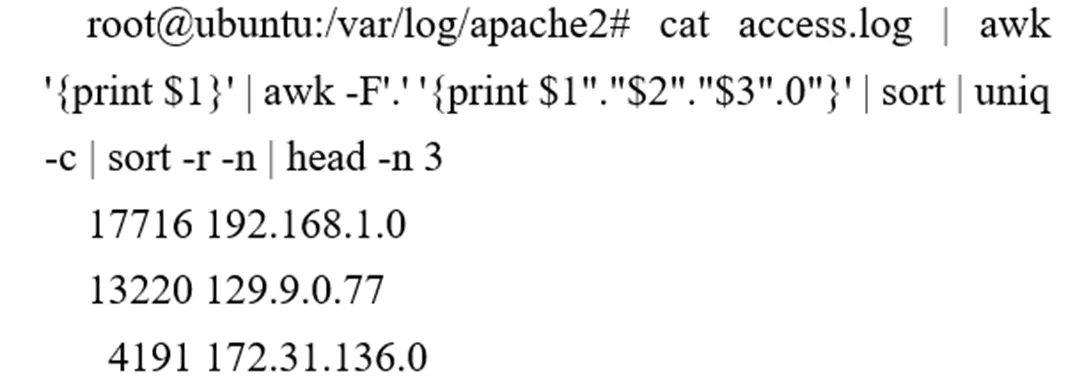

Step1:通过access.log日志文件统计访问网站的IP,发现 129.9.0.0网段IP地址最高,如图4所示。

图4 统计访问网站的IP

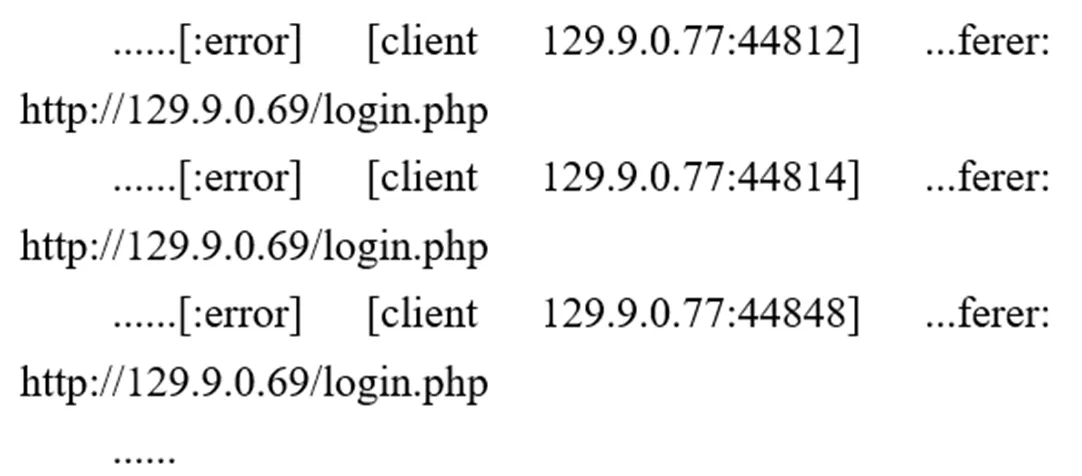

Step2:分析系统error.log日志文件,发现IP地址为129.9.0.77主机多次尝试登录后台服务,怀疑是暴力破解手段攻击行为,如图5所示。

图5 暴力破解攻击

Step3:进一步筛选access.log日志文件,发现IP地址129.9.0.77主机利用Webservice接口上传了一个可疑文件,如图6所示。

图6 上传WebShell

Step4:对访问日志进行分析,总结黑客访问路径大概是首先攻击者访问首页和登录页,找到登录页面,暴力破解了login.php登录页面,找到了Webservice上传接口,攻击者多次POST提交请求,上传了木马文件。

Step5:分析针对日志中发现的问题,以及攻击者的活动路径,排查出网站中存在的漏洞,并进行分析。针对网站可疑接口Webservice,发现后台服务存在MIME类型文件上传漏洞。

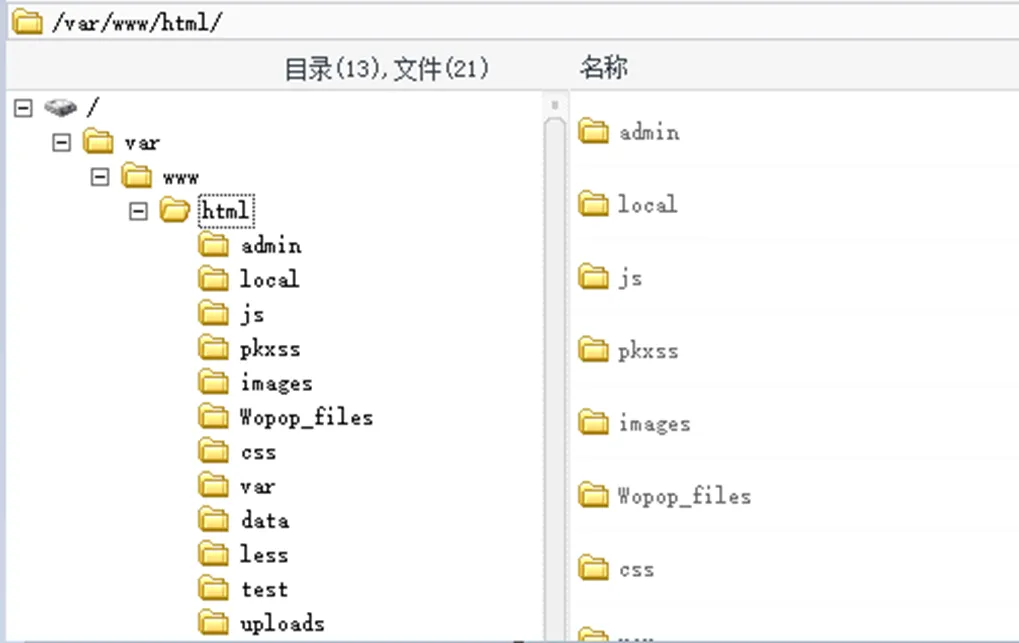

Step6:对已发现的漏洞进行漏洞复现,还原攻击者的攻击路径,使用中国菜刀工具成功上传WebShell,并获取了网站服务器的控制权,如图7所示。

图7 获取网站服务器控制权

Step7:清除已经发现的WebShell,并把后台管理员的口令设置成为高强度密码,同时为防止受到第二次攻击,网站管理员需要定期对网站服务器进行全面的安全检查,修复已存在的漏洞。

6 结束语

网络安全日志分析就是在众多的日志中找出自己需要的日志信息,Windows系统下可以使用内置的日志筛选器、PowerShell,相关的日志工具进行日志分析查询,Linux系统日志分析的方法主要使用grep、sed、sort,awk等命令查询日志,其他日志结合系统命令及正则表达式,或者利用相关成熟的工具进行分析,提取相关特征规则,对攻击者的行为进行分析[7]。本文重点研究了各类日志分析时检查的关注点,日志分析规则和技巧,在此基础上通过Web日志案例分析实验验证,下一步研究的工作重点是WebShell应急响应安全检测技术,以及针对海量日志可视化分析系统总体设计。

[1] 中华人民共和国网络安全法·实用版(新版)[M]. 北京:中国法制出版社, 2018: 47–51.

[2] 曾恒. 基于ELK的网络安全日志管理分析系统的设计与实现[D]. 北京: 北京邮电大学, 2017.

[3] 赖特. 网络安全设备日志融合技术研究[D]. 成都: 电子科技大学, 2016.

[4] 谭森, 郭捷. 基于日志分析的MySQL数据库取证算法[J].信息安全与通信保密, 2015(3): 81–84.

[5] 汪小霞. 基于Spark的网络日志分析系统设计与实现[J]. 无线互联科技, 2021(10): 23–24.

[6] 奇安信安服团队. 网络安全应用响应技术实战指南[M]. 北京: 电子工业出版社, 2020: 198–223.

[7] 赵运弢, 徐春雨, 薄波, 等. 基于流量的WebShell行为分析与检测方法[J]. 网络安全技术与应用, 2018(4): 8–9.

Research on Service Technology for Log Analysis of Network Security Emergency Response

JIN Jing-quan

(Anhui Post and Telecommunication College, Hefei Anhui 230031, China)

In order to help network security operation and maintenance personnel locate key information accurately from massive log data, this paper studies the focus and log analysis rules and techniques of various types of logs. Based on the above techniques, this paper gives an analysis and verification test of a web log case, and the test results show that studying the focus of various log analysis can locate daily security threats quickly and troubleshoot them timely.

emergency response; log analysis; web application logs; operating system logs

2022-04-21

安徽省高等学校省级质量工程项目(2021jxtd148)

金京犬(1982—),男,安徽安庆人,副教授,硕士,研究方向:网络安全及应用。

TP393.08

A

2095-9249(2022)03-0065-04

〔责任编校:陈楠楠〕