基于区块链技术的计算机终端信息安全认证

任刚

(甘肃省武威市凉州区职业中专 甘肃省武威市 733000)

从目前来看,以笔记本电脑、平板电脑、智能手机等为代表的计算机终端朝着功能多元化的方向发展,但由于其操作系统存在着开放性,故而导致计算机终端始终会面临着信息安全问题[1],包括但不限于数据信息由于染上病毒而出现丢失、“黑客”非法盗用用户信息、外部攻击造成信息泄露等,已经引起了社会各界的广泛关注与重视。究其本质来看,计算机终端信息资源通常都存在着可共享性、可增值性、可大量应用性的特性,在日常生产生活中均会起到主导作用,所以,做好计算机终端信息安全认证工作,可有效抵制网络黑客的破坏与干扰。纵观学界与业界,常用大数据防护方法[2]与SOL 可信启动框架模型[3]来进行计算机终端信息安全认证,但存在着并行处理量有限的弊端,难以应对终端信息存储量过大的情况,且安全认证时间较长,耗时耗工。有鉴于此,本文提出了一种基于区块链技术的计算机终端信息安全认证方法。

1 区块链技术的特点

区块链实质上是由若干个区块基于其出现的时间顺序而组合在一起,最终形成链条,并且还被储存于系统内全部服务器之中,只要有任一服务器正常工作,那么区块链就会处于安全状态。在区块链系统中,每个服务器都被视为节点,可提供运行算力支持与存储空间支持。若要将区块链中存储的信息进行修改,那么就一定要得到50%以上节点的同意,且对全部节点信息进行统一修改,而通常又是由不同主体来分别掌握节点,所以,对区块链信息进行篡改是较为困难的[4]。

与传统网络技术相比,区块链技术拥有2 个主要的特点:

(1)去中心化。区块链技术无中心管制,既不会过度依靠硬件设施,又不会附庸于第三方管理机构,各个节点通过分布式的存储方式与运算方式,可有效地达到信息自我管理、信息自我验证的效果。毫不夸张地说,“去中心化”是区块链技术最本质的核心特征。

(2)安全性。只要不会出现“51%Attack”的情况,就难以篡改数据,故而区块链所存储的信息会具有更好的可靠性与真实性,较好地处理了用户互不信任的问题。

(3)独立性。区块链内的不同主体通过协商之后,让整个区块链系统遵循统一的协议与规范,这样一来,就不会受到第三方的影响,全部节点均可相互传递数据、相互验证,保障了足够的独立性。

(4)开放性。区块链技术是以开源数据为技术基础,除了加密交易各方的私有信息之外,其它数据均是对外全面开放的,每个人都可利用公开接口来开发应用程度,或者对区块链数据进行直接查询,整个区块链系统的信息均处于高度透明状态[5]。

(5)匿名性。基于区块链技术层面来看,不用去验证或者公开不同节点的身份信息,能够实现匿名的信息传递。

2 区块链技术在信息网络安全中的应用

随着当前互联网时代的迅猛发展,信息传递变得日趋透明化,网络已经潜移默化地在广大人民群众的生产生活中得以应用。信息网络安全问题成为了社会各界关注与重视的关键性问题之一。当前,信息网络安全犯罪屡见不鲜、频频发生,已经给公共安全造成了很大的压力。互联网存在着较为明显的隐匿性,往往难以及时发现信息网络安全问题,而区块链技术具有“去中心化”特征,所存储的信息会具有更好的可靠性与真实性,较好地处理了用户互不信任的问题,在互联网上存在着唯一性、可追溯性的“标记”,尤其是适用于保障数据信息的安全传输,较好地避免“黑客”破坏信息安全性。区块链技术在信息网络安全中的应用主要体现在6 个方面,具体如下:

2.1 区块链技术在用户身份认证保护领域的应用

可通过非对称公私钥加密技术来对用户身份信息进行加密处理,密钥系统合计有2 套,且相互独立,有效地保障了信息数据的安全性,不法分子难以识别、伪造用户的身份信息,这样一来,就可防止出现用户身份信息泄露的情况。

2.2 区块链技术在英格码系统的应用

在5G 时代蓬勃发展的大背景下,数据共享、数据开放已成为了IT 行业新态势,每日均会形成大量的信息痕迹与信息数据,绝大多数的信息痕迹与信息数据均属于隐私核心数据,若出现泄露,那么无疑会带来较大的危险,而区块链技术能够较好地解决上述问题,在不妨碍数据共享、数据开放的基础上可实现数据的完整性保护与安全性管理。

2.3 区块链技术在避免信息记录篡改领域的应用

无论是区块链认证机制,还是区块链共识机制,均可准确地确定某个区块链记录信息的安全性,在很大程度上避免出现信息记录篡改的情况。与此同时,针对DDos 攻击,可通过区块链技术中的分布式域名存储系统来进行抵御,最大限度增强了网络域名系统的安全性。

2.4 区块链技术在数据流通领域的应用

如前所述,区块链技术具有明显的可追溯性,可以其为基础来全面掌握各类信息数据,例如:数据回溯历史分析、数据来源归属剖析、多元主体权益保护等。

2.5 区块链技术在信息安全领域的应用

区块链技术在保护信息数据时,通常都会采用非对称公私钥加密算法与哈希算法,全部节点均都会参与到记账环节,这样一来,有效地防止出现数据丢失、记账被篡改等不良情况。

2.6 区块链技术在信息数据分析领域的应用

信息数据分析是极为重要的数据处理过程,但较易形成数据泄露的问题,而区块链技术的数字签名技术可有效解决上述问题,任何用户只有正确验证之后才可访问相应的信息数据。

3 基于区块链技术的计算机终端信息安全认证模式

3.1 加密服务的设置

当前,绝大多数的计算机终端信息安全认证模式均采用中心化模式,虽然应用效果较佳,但存在着脆弱性强、单点易失效性等问题,通常会严重依赖于网络中心节点,若基站中心节点出现恶意攻击(如拒绝服务攻击)之后,就会破坏掉整个信息安全认证。为了有效避免上述问题,且减少维护成本,本文以区块链技术为应用技术基础,构建了基于区块链技术的认证模式,采用了带有权限的Fabric 超级账本,以此来达到去中心化安全认证的效果,并且还可访问及控制计算机终端形成的数据信息[6]。

Fabric 超级账本可面向多种计算机终端应用场景与多种应用目的,主要是由Cello、Fabric Sawtooth Iroha 等来构成,应用场景的不同、应用目的的不同,均会让Fabric 超级账本的组成内容出现一定的差异,除此之外,Fabric 超级账本还可应用于处于开放状态的公有链模式中。由于信息公钥的真实性难以通过数字签名来进行验证,故而Fabric 超级账本通过数字证书技术来解决,每一位区块链信息用户都会对应一个数字证书(Fabric CA),相互之间不重复,依次来确保计算机终端信息安全。与此同时,Fabric 超级账本采用SCCSP加密算法,在不会对核心代码进行改变的基础上可让加密算法多元化,并且通过专用的传输通道来发送给接收方,接收方则可采用解密密钥、解密算法来予以解密,这样一来,可最大限度提高计算机终端信息安全性。

3.2 总体架构的设计

3.2.1 安全认证流程

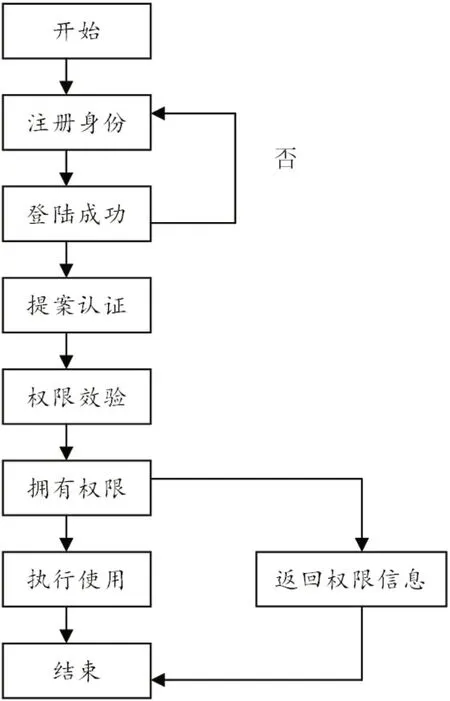

计算机终端管理模块在信息安全认证中通常会起到2 个角色的作用,即:用户角色与管理员角色。管理员通常是区块链技术的使用者,可对终端服务节点及其链码进行有效地管理与维护;待安全认证顺利通过之后,用户就会赋予读写操作云存储模块的权限,并且还可拥有一定权限的访问控制[7]。与此同时,计算机终端的整个信息安全认证过程均通过区块链结构来进行记录,即:索引信息由index DB 来存储,状态参数变化信息由history DB 来存储,设备最新状态信息由state DB 来存储,其安全认证流程如图1 所示。由图1 可知:首先,用户在系统内注册身份信息,其次,待用户登陆成功之后,就会进行提案认证、权限效验,若效验通过之后,用户就会拥有一定的权限,那么就可执行使用。

图1:安全认证流程

3.2.2 链码的应用

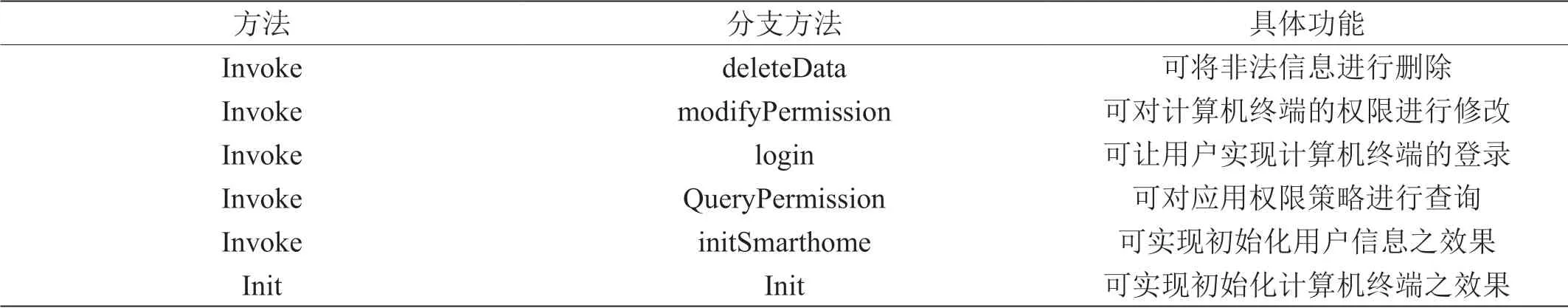

Fabric 超级账本的智能合约功能主要是由链码来承担,可分为用户链码与认证模式链码2 大类。认证模式链码侧重于实现验证、配置等功能,并且可在终端peer 进程中有序、稳定运行;而用户链码则是便于终端用户动态执行操作相关的信息数据,例如:Invoke 方法中的deleteData 可将非法信息进行删除,Invoke 方法中的modifyPermission 可对计算机终端的权限进行修改,Invoke 方法中的login 可让用户实现计算机终端的登录,Invoke 方法中的QueryPermission 可对应用权限策略进行查询,Init 方法则可实现初始化计算机终端之效果……,具体如表1 所示。

表1:链码应用代码及其功能

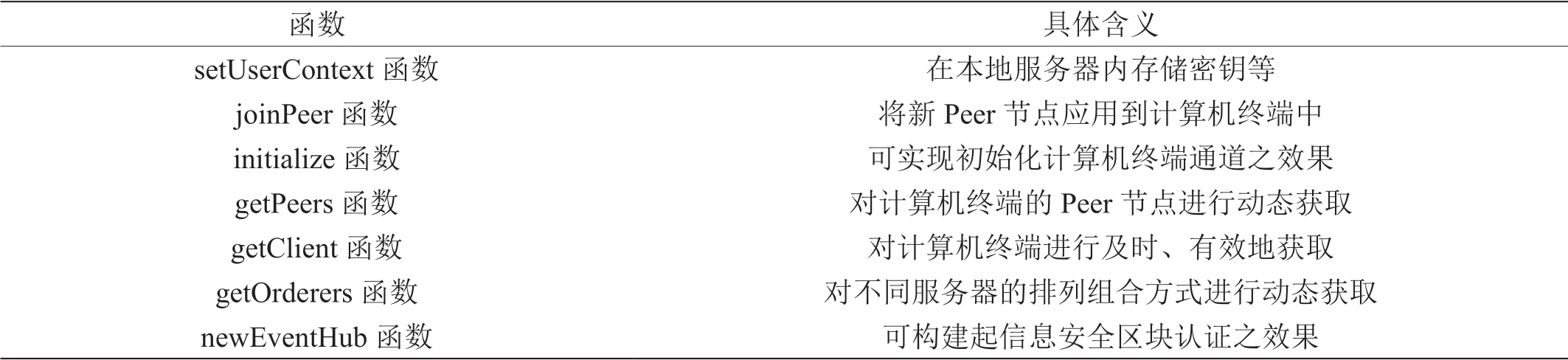

在安全认证的过程中,链码会向计算机终端动态发送信息数据,并及时响应。可将Fabric 超级账本中的通道视为两个节点的连接,或是不同计算机终端之间交互信息而形成的独立子网。在Fabric 超级账本中创建通道,实质上就等同于构建信息安全认证子链,无论是何种安全认证,均需要在通道上完成。通常而言,Fabric 超级账本会同时创建若干个通道,每个Peer 节点均可独立分置于不同的通道之中,并且还可实现不同通道间的相互通信。值得注意的是,无论是将Fabric 超级账本纳入到通道,还是创建Fabric 超级账本,均会涉及到setUserContext、joinPeer、initialize、getPeers 等主要函数,需要予以高度重视,特别是要正确理念其含义,如表2 所示。

表2:链码中主要函数的含义

在信息安全认证过程中,节点认证信息主要是以撤销/更新的方式在Fabric 超级账本中纳入安全认证信息[8]。当然,撤销/更新的主要目的在于将安全认证信息写入到Fabric 超级账本中,而并非专门针对计算机终端内的既有信息。数据节点既可依托GetState 函数来获取最新的安全认证信息,又可得到Fabric 超级账本中现已写入到整个区块链系统的全部安全认证信息。

4 实验设计及验证

4.1 实验准备

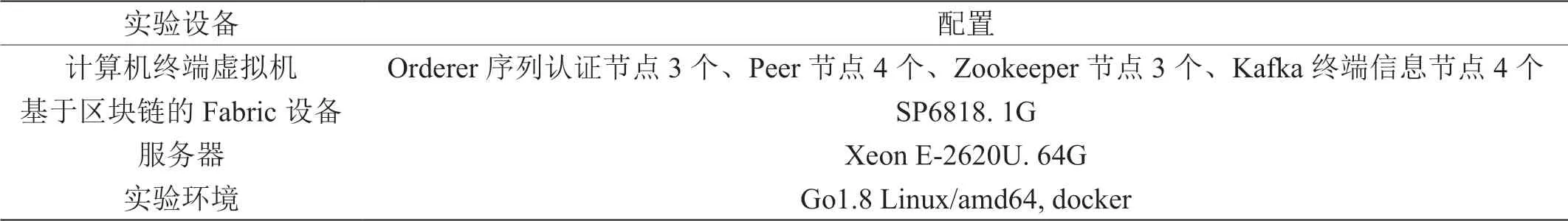

为了验证本文所提出的信息安全认证方法之准确性,特意设计了实验环节,实验节点设置及测试环境如表3 所示,其中,计算机终端虚拟机所设置的若干个节点既可作为区块链系统内的轻节点,又可用于认证终端设备用户的身份。在初始化阶段,终端设备先后启动六个节点,分别是Peer 节点(四个)、Peer 节点(一个)与序列节点(一个)。其中,每2 个Peer 节点有组成2 个组织,即:Org1 组织和Org2 组织。将Org1 和Org2 列入到Fabric 超级账本中,均将其设置在Peer()节点内,共同应用同一认证通道,值得注意的是,终端设备启动的6 个节点可以链码在载体来相互进行访问。

表3:实验节点设置及测试环境

4.2 实验过程

由于区块链技术是一种典型的分布式计算方法,且存在着明显的“去中心化”特征,通常是由非对称加密算法、公式算法等而构成。本文所提出了基于区块链技术的计算机终端信息安全认证方法,究其本质,既需要多元主体共同去维护、管理及参与,又要逐渐形成可实现有序增长的分布式数据库。Fabric 超级账本可通过一系列编程语言(如Java语言等)来与链码及终端设备执行代码进行交互。在信息安全认证过程中,全部节点的身份均要预先予以注册与验证,待验证通过之后,才可列入为合法节点。只要不会出现“51%Attack”的情况,就难以篡改数据,故而信息安全认证会具有更好的可靠性与真实性,较好地处理了用户互不信任的问题

4.3 实验结果

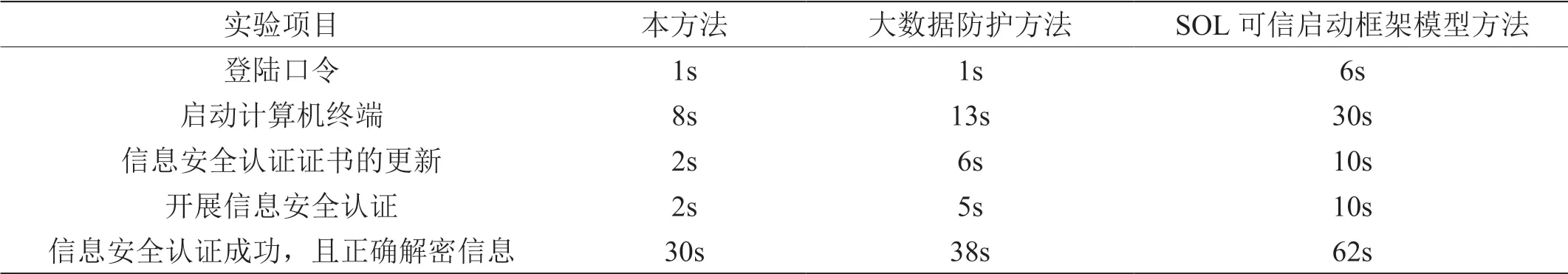

在无线网络环境下,以终端信息存储量过大为实验前提,针对计算机终端信息安全认证,将本方法与大数据防护方法、SOL 可信启动框架模型方法进行若干次对比实验,实验结果如表4 所示,由表4 可知:大数据防护方法的安全认证时间虽然比SOL 可信启动框架模型方法的安全认证时间更短,但相对于本方法,传统认证方法由于智能卡处理能力有限而导致并行处理量有限,难以应对终端信息存储量过大的情况,安全认证时间明显更长。本方法的应用,让计算机终端信息安全认证速度变得更快,尤其是信息安全认证证书更新、开展信息安全认证等实验项目仅需2s,大幅度增强了认证效率,值得推广应用。

表4:实验结果

5 结语

随着网络技术的迅猛发展,终端用户对信息安全认证的要求也越来越高,本文针对当前安全认证现状,提出了一种基于区块链技术的计算机终端信息安全认证方法,得出了以下结论:

(1)本文以区块链技术为应用技术基础,构建了基于区块链技术的认证模式,采用了带有权限的Fabric 超级账本,以此来达到去中心化安全认证的效果,并且还可访问及控制计算机终端形成的数据信息。

(2)本方法的安全认证流程为:首先,用户在系统内注册身份信息,其次,待用户登陆成功之后,就会进行提案认证、权限效验,若效验通过之后,用户就会拥有一定的权限,那么就可执行使用。

(3)通过实验得出:本方法的应用,让计算机终端信息安全认证速度变得更快,尤其是信息安全认证证书更新、开展信息安全认证等实验项目仅需2s,大幅度增强了认证效率,值得推广应用。