数据安全视角下数据分享方案的研究

陈文强 何文涛 周绪川 查媛媛 李英玲

摘要:针对云文件数据在使用期后不及时删除易导致非授权访问及隐私数据泄露等问题,结合DHT(分布式哈希表)网络实时更新的特性,提出了一种AES与国密SM2混合加密的云文件数据安全自毁方案。首先数据所有端用AES对称加密算法加密待上传文件得到文件密文,然后对文件密文随机抽样,再将密文索引与AES密钥封装成封装体(PAC),其次将PAC用私钥进行国密SM2非对称加密成封装体密文(EP),最后将EP传至DHT网络,并将不完整密文与抽样密文上传至云端。数据使用端下载使用数据的操作是上传操作的逆操作。数据生命到期时可通过DHT网络自主更新实现定期删除EP,密文的覆写删除是通过调用HDFS的接口上传随机数据实现。通过密钥和云端密文的删除实现云数据的安全自毁。实验结果表明方案的整体性能表现良好。

关键词:混合加密安全分享密文抽样隐私保护SM2算法

中图分类号:TP302文献标志码:A文章编号:1671-8755(2023)01-0091-07

Abstract:Inviewoftheproblemssuchasunauthorizedaccessandprivacydataleakagecausedbynottimelydeletionofclouddataaftertheuseperiod,asecurityselfdestructionschemeofclouddataencryptedbyAESandSM2wasproposedincombiningwiththerealtimeupdatefeatureofDHT(distributedhashtable)network.Firstly,AESsymmetricencryptionalgorithmwasusedtoencryptthefiletobeuploadedtoobtainthefileciphertextatthedataownerside,thenthefileciphertextwasrandomlysampled,andthentheciphertextindexandAESkeywereencapsulatedintoapackage(PAC).Secondly,thePACwasencryptedasymmetricallywiththeprivatekeySM2intoanencryptedpackage(EP).Finally,theEPwassenttotheDHTnetwork,andincompleteciphertextandsampledciphertextwereuploadedtothecloud.Theoperationofdownloadingtheuseddataatthedatausingsidewastheinverseoperationoftheuploadingoperation.Whenthedatalifeexpired,theEPcouldbedeletedperiodicallythroughtheautonomousupdateofDHTnetwork,andciphertextoverwritedeletionwasimplementedbycallingtheinterfaceofHDFStouploadrandomdata.Thesecurityselfdestructionofclouddatawasrealizedbythedeletionofkeysandcloudciphertexts.Theexperimentalresultsshowthattheoverallperformanceoftheschemeisgood.

Keywords:Mixedencryption;Securitysharing;Ciphertextsampling;Privacyprotection;SM2algorithm

在2020年抗击肆虐全球2019-nCoV中,健康码及线上办公的各式智能物联网设备的使用,使人们的生活朝着数字化大幅迈进[1]。在数字时代,各行各业数据安全问题频发[2-3],世界上大多数国家都面临着数据安全挑战[4]。如:知名企业滴滴赴美上市事件[5],世界知名医疗保险机构匹兹堡大学医学中心(UPMC)报告的一起发生在2020年4-6月的可能影响到36000多名患者的大规模数据泄露事件(www.upmc.com)。我国对可能影响到国家、社会、个人的数据安全问题非常重视,于2021年接连颁布了数据安全法[6]与个人信息保护法[7]。世界上平均每天都有数亿计的用户数据存储到云服务商(CSP,Cloudserviceprovider)。云数据的安全问题[8-9]成为大数据时代亟待解决的问题。使用云端计算技术,可将空闲的云存储资源和云计算资源充分利用起来,可极大规模节省存储成本和计算成本[10],但云端计算可能导致数据所有权与真实控制管理权分离等问题[11],极易誘发CSP中用户隐私数据泄露、跨云平台的非法迁移和非授权访问等数据安全问题[12]。

对于云数据的安全分享问题,数据加密上传和数据生命周期结束后的确定性删除成为最有效云数据保护措施之一[13-14]。目前,在数据的确定性删除方面,以密钥删除进行云数据的删除方法与在可信执行环境下进行云数据删除、以访问策略控制进行云数据删除相比,既无需建立单独苛刻的可信软硬件环境又无密钥残留云端使密文无法删除的问题,成为当下确定性删除机制的重点研究领域[15-16]。

在密钥管理的可信性删除中,又可分为集中管理密钥的可信性删除、分散管理密钥的删除机制。密钥集中管理下的删除机制容易因管理节点被攻击或管理节点故障而造成单点失效。密钥分散管理下的删除机制是密钥加密数据后将其处理成特定个密钥分量,进行分布式管理密钥分量。Geambasu[13]提出的Vanish系统,首次采用DHT网络和门限秘密分享策略,当授权过期后,因网络删除了密钥,故加密数据不能解密而实现数据自毁。张坤[15]基于DHT网络提出了一个密钥分散管理方案,根据DHT网络的特性进行密钥的删除,以此实现非授权时间防止密文非授权访问。该方案可有效删除密钥,但密文数据块无任何处理,密文文件仍有泄露风险,需要安全信道进行随机种子传输,实现较为复杂。王敏燊等[17]对上述方案密文可能泄露的问题进行了改进,提出了一种对密钥进行分发且对密文进行抽样的云数据文件删除方案。将随机抽样法应用到加密后的密文文件上,将不完整密文上传至CSP,借助HDFS(Hadoopdistributedfilesystem)的接口上传的随机无用数据覆写删除密文,进而使密文完全删除。该方案消除了密文泄露的风险,但仍需要安全信道传输极其秘密的封装体,若封装体被截获则加密完全无效,对于安全信道通讯无具体说明,安全方面仍存在问题。熊金波等[18]针对隐私保护问题,结合IBE(Identitybasedencryption)和DHT网络提出了一种安全自毁模型。基于提取方法与耦合方法,使完整密文解分成封装密文和提取密文,之后将封装密文上传至CSP,并通过IBE加密对称密钥后将其与提取密文生成混合密文,最后将混合密文分量上传到DHT网络中,此思路基本实现了密文安全。但依赖于第三方信任机构的IBE算法的可信度值得怀疑[18],信任机构若被劫持或者不可信后,此方案就不再安全可信。针对上述问题,本文提出一种不需要第三方可信机构即可实现云数据安全传输与自毁的基于混合加密密文抽样的数据分享方案(Ciphertextsamplingmixedencryption,CSME)。

1国密SM2算法及秘密分享方案

1.1国密SM2加密封装体算法

SM2算法是我国国家密码管理局于2010年在椭圆曲线密码理论基础上进行自主设计发布的公钥密码算法标准[19]。国家密码管理局推荐了一条256位曲线作为标准曲线。椭圆曲线公钥加密算法的数学基础是:(1)点加运算所形成的有限交换群在椭圆曲线的有限域上的规模和阶数相差不大;(2)多倍点运算在椭圆曲线的有限域中是一个逆向解难度极大的单向函数。

1.1.1SM2算法加密步骤

设需要加密的文件为字符串F,len为F的比特位数;由两个参数a,b定义的椭圆曲线方程y2=x2+ax+b,其基点G=(xG,yG),基点G的阶为n(n>2191且n>4p1/2);Pb为数据使用端的公钥,为了对明文F进行加密,数据所有端应实现如下加密运算步骤:

1.2秘密分享方案

秘密分享方案[20](Secretsharingscheme,SSS)是将秘密按一定规则分成多份分布式管理的方案。本文将秘密EP分成n份,得到{E1,E2,E3,…En},至少需要s个秘密分量否则不能重构出EP。秘密分享方案既能够解决将EP直接存储到DHT网络易被截取泄密问题,还能解决此处高丢失率和不可用性问题,抵抗DHT网络中的跳跃攻击。此方案可自主设置参数n与s,参数的设置需平衡EP分块的大小和数量,平衡好这两参数才能实现对EP进行有效合理地分块。

2系统模型

2.1相关符号描述

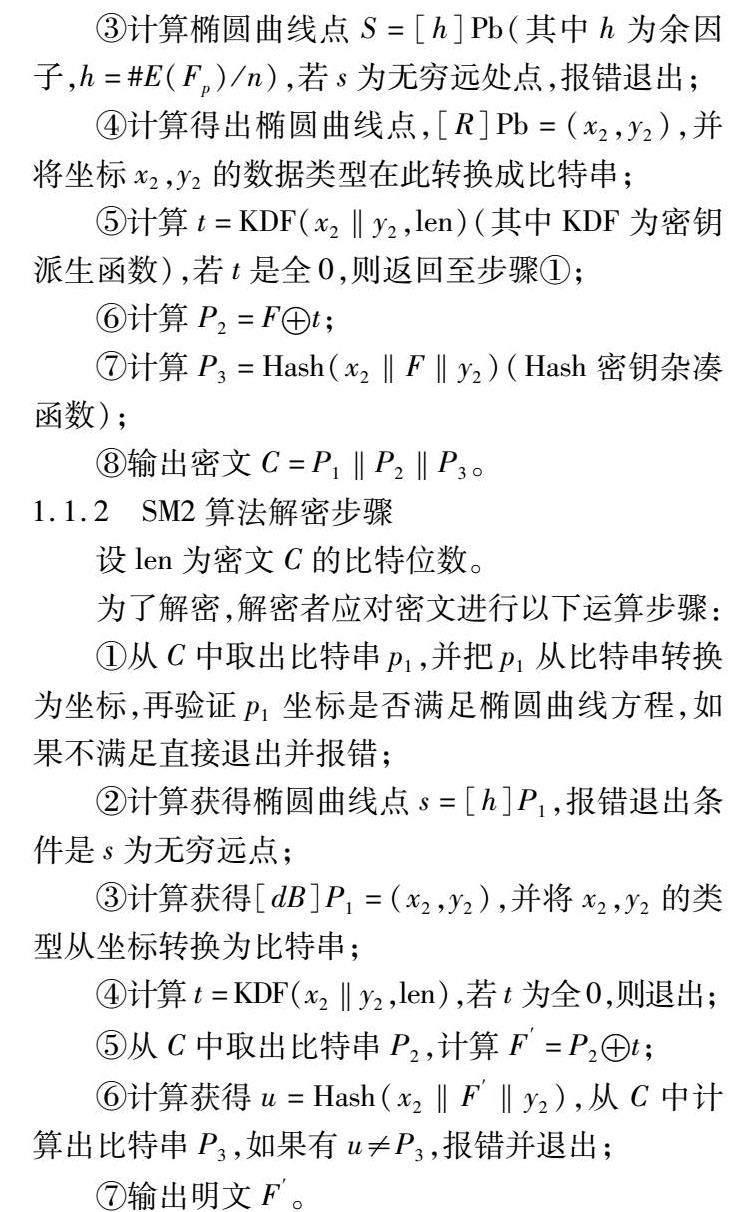

系统模型所涉及的符号及其对应的描述如表1所示。

2.2模型介绍

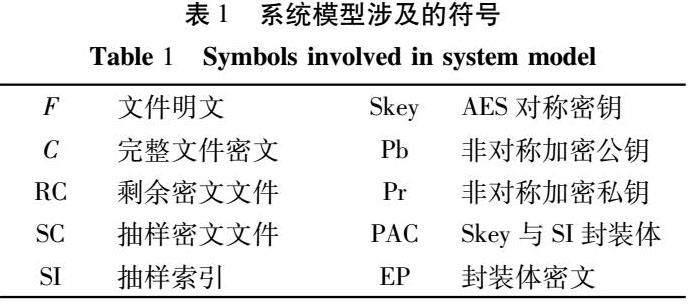

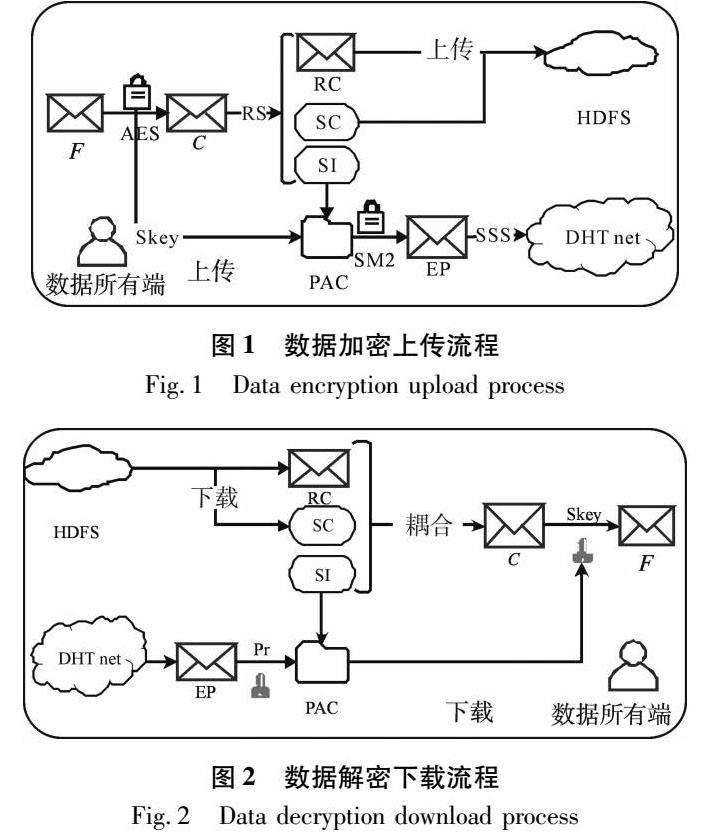

数据加密上传流程如图1所示。通过AES算法加密待上传的明文文件F得到密文C,然后对C随机抽样,将抽样索引SI与AES加密密钥用Skey装成封装体PAC,再将PAC用数据使用端的SM2公钥Pb加密成EP后传至DHT网络,同步将已抽样的RC与SC上传至CSP。解密下载如图2所示。下载过程与上传过程互逆。首先由数据使用端在CSP端將SC与RC下载,之后在DHT网络中合成EP,再用SM2的私钥Pr将EP解密出SI及AES密钥,再通过SI将SC与RC合成后获得完整密文C,最后密文C用AES对称密钥解密得到明文文件F。当云数据的生命到期时由DHT网络更新自主删除EP,不完整密文数据的删除通过调用HDFS删除接口上传无意义的随机数据实现覆写。即:销毁加密密钥和云端不完整密文就可实现云端数据的安全自毁。

2.6密文覆写删除

与其他方案[16,18]的明显区别之一是在本方案中不仅按数据生存周期管理销毁删除加密密钥,还对密文文件进行彻底销毁,使数据在过期后无恢复可能。密文文件的删除是在数据生存周期结束之后调用Hadoop平台HDFS文件接口上传随机文件对密文数据覆盖擦除,其思想源于存储介质的特性,用特定方案反复重写磁介质,可使数据彻底销毁。在DOD(Unitedstatesdepartmentofdefense)的数据标准DOD5220.22M[21]中规定隐私数据须进行3次或以无意义数据覆盖:第1次是8位的无意义字符,第2次则是第1次字符的补码,第3次可用生成的随机字符覆盖。本方案使用随机数据覆盖的方式可达到安全有效保护用户数据的隐私安全目标。

3安全性分析及实验验证

3.1方案整体安全性分析

为了保证方案的安全性,本方案对明文文件F加密使用256位的AES算法,并在加密后将完整密文C进行抽样处理。即使攻击者可在CSP端成功截获剩余密文RC与抽样密文SC,并对RC与SC进行密码分析或强力攻击,而攻击的时间效应仅仅取决于密钥的长度。理论上讲,目前AES256算法的密钥是安全的[22-23],并且没有抽样索引时,解密得到的明文也是抽样后的不完整的乱序明文文件,因而理论上无法在CSP端通过攻击获得原始明文文件。

AES密钥传输过程是通过非对称SM2算法进行加密,本文的SM2加密AES密钥算法采用的密钥长度是256位,此强度大致与3072位RSA算法相近。加密强度远在2048位的RSA算法之上。2013年曝出RSA算法中可能存在NSA(美国国家安全局)与RSA公司的预置后门,可能极易被破解,国密SM2算法不存在预置后门,且理论上要破解SM2算法远比破解RSA等大质数分解思想加密算法难度大得多[19]。在加密安全等级相同时,椭圆曲线加密密码规模要小得多。AES对称密钥与SI组合成的PAC经SM2进一步加密并生成EP,攻击者必须成功分离出AES密文密钥及原始密文C,方可强力攻击或密码分析攻击进行破解,然而攻击者无法在多项式时间内对EP封装体密文进行破解获取AES对称密钥并对C原始密文解密,故选SM2算法来加密AES密钥,因其安全性和性能远远优于文献[14,18]方案。本方案选择了国密SM2椭圆曲线公钥加密算法来加密PAC。数据拥有端可以利用数据使用端已有SM2公钥对传输文件进行加密,数据使用端可以用其私钥进行文件解密。理论上攻击者无截获原明文可能。综上,本方案有能力阻止密码分析攻击及强力攻击,整体安全。

3.2实验验证

3.2.1实验配置

实验处理器为3.6GHz的AMDRyzen5,内存8GB,操作系统Windows10专业版,明文文件加密算法AES和国密SM2的调用来自OpenSSL3.0库,密钥长度均为256位。

云环境为在VMware-workstation-full-16.0.0创建两台操作系统为Ubuntu16.04的虚拟机,分别是DataNode与NameNode,由Hadoop3.1.3完成分布式文件系统的构建,实现数据的存储及转发。OpenSSL3.0库调用工具为VisualStudio2019,jdk采用jdk-8u162-linux,Java编辑器采用eclipse-4.7.0-linux。

3.2.2实验结果与分析

实验数据文件的大小范围为64~1024MB,抽样密文规模设置为4096bit,抽样时每次随机抽样512bit,随机抽样8次。

实验加密上传时,分别将大小为64~1024MB的文件经AES加密生成密文C,此过程计测得加密明文时间a,后经密文采样生成RC,SC和SI,测得采样时间c,将SI与AES密钥合成的PAC经SM2加密生成EP,测得加密PAC时间b,将EP,RC与SC上传测得上传时间d。每组数据实验3次取平均值。

实验下载解密时,分别下载大小为64~1024MB的文件,下载EP与下载RC,SC的时间为h,SM2解密PAC时间为e,根据SI由RC,SC合成完整密文时间为g,由密文解密生成明文文件的时间为f。

表2与表3为加密上传过程与解密下载过程的平均性能表现。

加密时间i=a+b;總加密上传时间j=a+b+c+d;加密时间占总上传时间的比值=i/j;解密时间k=e+f;总下载解密时间l=e+f+g+h;解密时间占总下载解密时间比值=k/l;上传占总加密上传时间的比值=1-加密时间占总加密上传时间的比值;下载占总下载解密时间的比值=1-解密时间占总下载解密时间的比值。SM2加密PAC时间占比=b/j。

图4列出了文件为64~1024MB时AES加密对称密钥加密明文文件F与国密SM2利用数据使用端公钥非对称密钥加密封装体PAC时间开销情况。图5列出了AES解密从64~1024MB大小的密文文件及国密SM2用数据使用端私钥解密EP生成AES对称钥密明文Skey过程的时间开销。图6为文件传输时间,从图6可以看出,实验网络环境下文件上传时间开销稍大,上传与下载过程时间大致相当。

整个实验过程中,文件上传下载时间占总时间开销比重为67.12%~80.87%,文件加解密时间开销占总时间开销比重为19.10%~32.85%。

在文件大小为64,128,256MB时,文献[15]加密与抽样时间占总过程比值分别为:33.4%,38.9%,38.5%;文献[17]加密与抽样时间占总过程比值分别为:43.12%,46.12%,50.89%。本文方案加密与密文采样时间占总加密上传过程的比值为:17.49%,22.48%,30.51%。

从加密时间占比来看,本文方案隐私保护开销的时间占比更小,更适合用于安全数据分享。

在大数据环境下,隐私安全与数据安全变得尤其重要,对文件做加密保护与安全销毁等相关操作是必要的。显然,本文方案对文件数据加解密操作的时间开销在可接受范围内。特别是用国密SM2椭圆曲线公钥加密算法对PAC(Skey与SI)额外时间开销占比不到2%,却极大提高了方案的安全性和完整性。

表4对比分析了本文方案与目前主流的数据安全分享方案的优劣。本文提出的方案在加解密时增加了可接受的时间开销,却带来了安全性的极大提高。与文献[15]的方案相比增加了很小的时间开销,且不需依赖第三方可信机构;与文献[17]相比,不存在AES密钥被截获而轻易破解风险;与文献[14]方案相比,没有使用繁琐低效的RSA加密方法,且SM2算法不存在预置后门破解风险;与文献[15]相比,对密文进行覆写删除处理,保证了整个过程完整无漏洞,同时可实现数据使用端拥有较高使用效率。本方案以较小的复杂度代价,达到了云数据安全高效的确定性删除目标。

本文数据安全分享方案解决了以下问题:AES加密密钥被截获使加密无效的问题[24];密钥集中管理易被单点攻击而单点失效[8]的问题;完整密文易被破解问题;只删除密钥不删除密文仍有被破解风险的问题[25];单向单一加密方式不安全的问题[26]。

4结论

本文针对数据文件在分享时无法保证其安全或使用期后无法安全删除导致隐私泄露的问题开展研究,提出的数据分享方案在AES对称加密数据文件基础上应用随机抽样密文来确保密文的整体安全,并用SM2算法加密AES对称密钥与抽样索引的封装体,传至CSP的密文及抽样密文与传至DHT网络的封装体密文在其使用期后可分别删除覆写,确保了隐私数据的安全分享。

本文为云数据安全分享提供了新的可推广的思路。

参考文献

[1]JAGADISHHV,STOYANOVICHJ,HOWEB.COVID-19bringsdataequitychallengestothefore[J].DigitalGovernment:ResearchandPractice,2021,2(2):1-7.

[2]袁兰兰.数据安全形势严峻,需各方主体协同共治[J].通信企业管理,2021(10):36-37.

[3]沈国琴,汪沛颖,谢晓专.美国情报融合进程中的隐私权保护发展研究[J].情报资料工作,2019,40(3):46-52.

[4]张立光,胥凤红,张佳娟.行政型国家金融情报机构数据分享机制——基于美国经验的借鉴[J].金融与经济,2019(10):79-83.

[5]韩洪灵,陈帅弟,刘杰,等.数据伦理、国家安全与海外上市:基于滴滴的案例研究[J].财会月刊,2021(15):13-23.

[6]张健.《数据安全法》视域下智慧图书馆伦理规范问题研究[J].图书馆,2021(12):47-51.

[7]于晓洋,何波.我国《个人信息保护法》立法背景与制度详解[J].大数据,2022,8(2):168-181.

[8]AKREMIA,ROUACHEDM.Acomprehensiveandholisticknowledgemodelforcloudprivacyprotection[J].TheJournalofSupercomputing,2021,77(8):7956-7988.

[9]QIUY,SUNL,WUY.Optimizedprivacyprotectionmethodforbigdatatraffic[C]∥Proceedingsofthe20204thInternationalConferenceonElectronicInformationTechnologyandComputerEngineering.2020:173-179.

[10]张丽丽.科学数据共享治理:模式选择与情景分析[J].中国图书馆学报,2017,43(2):54-65.

[11]刘树波,王颖,刘梦君.隐私保护的参与式感知数据分享与访问方案[J].计算机科学,2015,42(6):139-144,157.

[12]谷保平,马建红.可撤销属性加密结合快速密度聚类算法的非结构化大数据安全存储方法[J].计算机应用与软件,2021,38(5):337-343.

[13]GEAMBASUR,KOHNOT,LEVYAA,etal.Vanish:increasingdataprivacywithselfdestructingdata[C]∥USENIXSecuritySymposium.2009,316:299-315.

[14]SHENWW,XIONGJB,HUANGYQ,etal.Assureddeletionschemeforelectronicfilesbasedonlifecyclecontrol[J].JournalofChineseComputerSystems,2016,37(5):1091-1096.

[15]張坤,杨超,马建峰,等.基于密文采样分片的云端数据确定性删除方法[J].通信学报,2015,36(11):108-117.

[16]熊金波,李凤华,王彦超,等.基于密码学的云数据确定性删除研究进展[J].通信学报,2016,37(8):167-184.

[17]王敏燊,熊金波,林倩,等.基于密钥分发和密文抽样的云数据确定性删除方案[J].计算机应用,2018,38(1):194-200.

[18]熊金波,姚志强,马建峰,等.面向网络内容隐私的基于身份加密的安全自毁方案[J].计算机学报,2014,37(1):139-150.

[19]SM2椭圆曲线公钥密码算法[S].国家密码管理局,2010(21):81-93.

[20]WANGL,RENZW,YURW,etal.Adeterministicdatadeletionmethodsuitableforcloudstorage[J].ActaElectronicaSinica,2012,40(2):266-272.

[21]ZHANGP,QINFZ.Overviewofdatadestructiontechnology[J].ComputerKnowledgeandTechnology,2015,11(28):61-62.

[22]SRIVASTAVAD,SCANNAPIECOM,REDMANTC.Ensuringhighqualityprivatedataforresponsibledatascience:visionandchallenges[J].JournalofDataandInformationQuality,2019,11(1):1-9.

[23]KALAPODIA,SKLAVOSN.Theconcernsofpersonaldataprivacy,oncallingandmessaging,networkingapplications[C]∥InternationalSymposiumonSecurityinComputingandCommunication.Springer,Singapore,2020:275-289.

[24]GANAUM,JANTANA,YUSOFFM,etal.Towardsunderstandingthechallengesofdataremanenceincloudcomputing:areview[C]∥InternationalConferenceonAdvancesinCyberSecurity.Springer,Singapore,2020:495-507.

[25]ZHENGF,FENGLP,LIPZ,etal.Aprivacyprotectionschemebasedonattributeencryptionforidentityauthentication[J].NetworkSecurityTechnologyandApplication,2020(2):33-36.

[26]CHENZ,YECY.CloudauditdataencryptionschemebasedonAESandECC[J].ComputerScience,2017,44(S1):333-335,371.