基于红黑隔离架构的网络安全设备设计

龚 智,刘 超,付 强

(武汉船舶通信研究所,湖北 武汉 430205)

天地一体化网络是由高轨卫星、低轨卫星以及地面站点组成的一体化网络,是基于IP技术的通信网路。由于TCP(Transmission Control Protocol)/IP协议具有开放性和灵活性的特点,使网络上传输的明态IP数据包易遭受窃听、篡改等攻击,给网络数据安全传输带来较大威胁。因此,构建一个具有机密性、完整性和可认证性等安全特性的天地一体化网络愈发重要[1]。

IPSec协议是IETF(Internet Engineering Task Force)提供的在因特网上进行安全通信的一系列规范,它为局域网、专用网、公用广域网和因特网上传输的IP数据报提供安全通信能力,保证其高质量、保密性和可操作性,为私有信息通过公用网提供了安全保障。使用IPSec协议设计实现的虚拟专用网网关具有数据机密性、完整性、可认证性以及成本低等优点。IPSec协议主要包括两种安全协议,即验证头(Authentication Header,AH)协议和封装安全载荷(ESP)协议。AH协议通过使用数据完整性检查,不仅可判定数据包在传输过程中是否被修改,过滤通信流,还可防止地址欺骗攻击和重放攻击。ESP协议包含净负荷封装与加密,为IP层提供的安全服务包括机密性、数据源验证、抗重播、数据完整性和有限流量控制等。相较于AH协议,ESP协议安全性更高,实现复杂性也较高[2-3]。

文献[4]基于IPSec的网络安全系统设计与VPN构建实现和文献[5]基于IPSec协议的VPN安全网关的设计与实现介绍的方案都是采用传统单主机同时连接内、外网处理单元设计网络安全设备,存在非授权用户通过外网直接访问受保护内网的风险。虽然文献[5]在软件设计中加入了防火墙的安全防护技术,能够防御外部非法攻击,但由于互联网分组软件和信息需要经过防火墙的过滤,这可能导致出现网络交通瓶颈的。例如当攻击性分组出现时,攻击者一直寄出分组,以此使防火墙疲于分组。因此,一些合法的信息和软件都不能正常进出防火墙[6]。

为解决上述问题,本文提供了一种基于红黑隔离架构的网络安全设备新方案。该网络安全设备具有抗攻击能力强、加密算法可更换以及加密速率高等优势,是天地一体化网络安全通信的重要组成部分。部署在天地一体化网络中的网关、服务器等节点设备或一个子网的一侧,采用ESP协议,负责为传输的业务/信令数据提供门卫式IP层加密保护。

1 网络安全设备工作原理

1.1 设备组成原理

网络安全设备基于Linux的TCP/IP协议栈核心中的商用IPSec框架进行设计,采用高级加密标准(Advanced Encryption Standard,AES)算法和SM4算法等加密算法,并支持算法动态切换。负责对IP数据包实行基于源IP地址、源端口、目的IP地址、目的端口以及协议号等5个要素(简称“五元组”)的安全保密规则合法性验证,并采用自定义IPSec隧道加密协议进行IP数据包加密。

本文选用的AES算法是为替代DES(Data Encryption Standard)发布的新一代数据高级加密标准,具有运行快、安全性高以及资源消耗少等特点[7-8]。SM4算法是国密标准中的分组对称密钥算法,可用于国际信息安全相关各个领域。在IPSec加密过程中需使用SM4分组密码算法[9-10]。

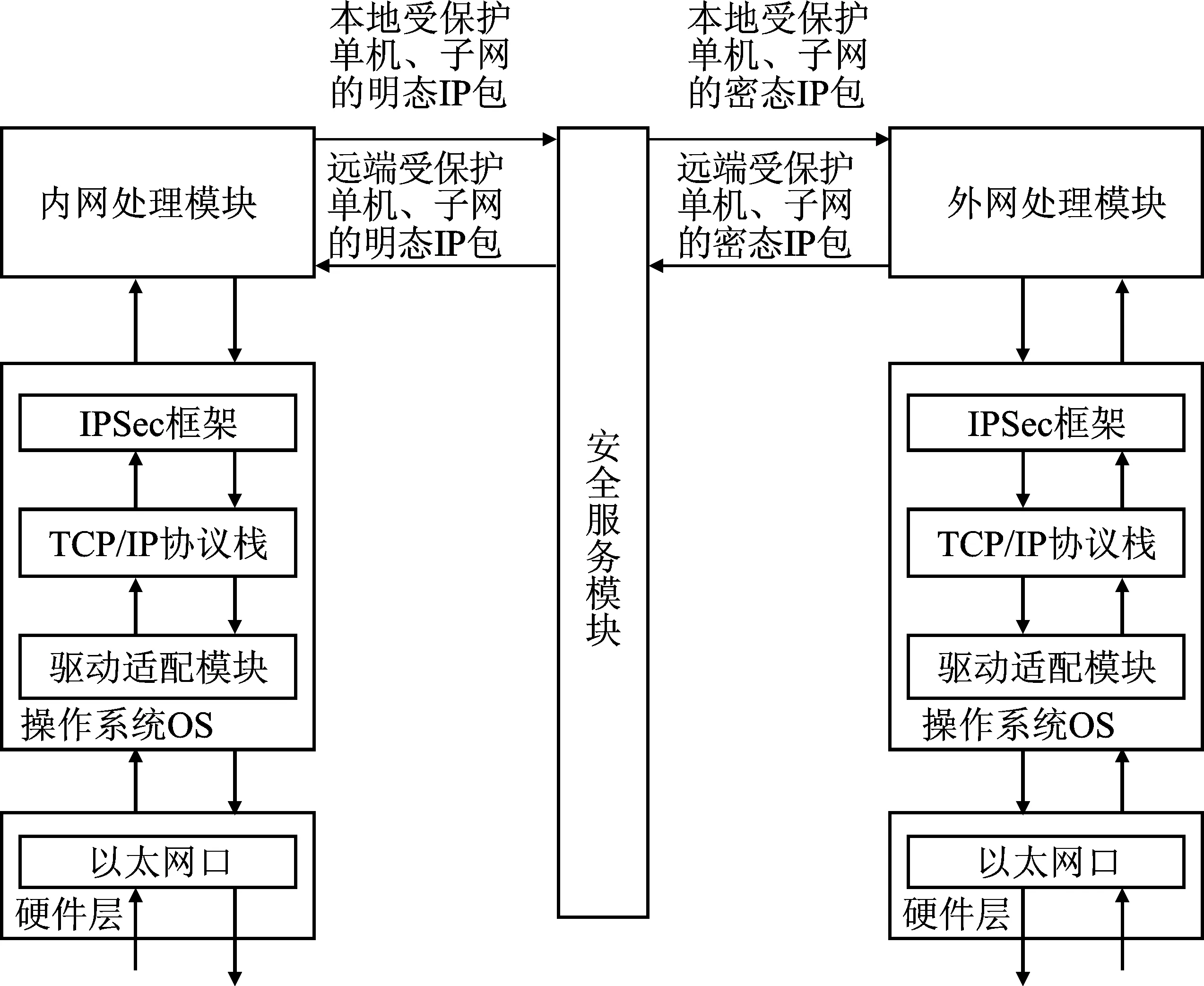

网络安全设备组成原理如图1所示。

图1 网络安全设备组成原理Figure 1. Principle of network security device composition

网络安全设备按照物理“红黑隔离”架构进行设计,包含红区内网处理、黑区外网处理和安全服务区3个各自独立的模块单元。红区、黑区处理单元对外与传输信道关联,完成网络接入、协议解析、数据提取以及协议封装等功能。红区处理单元连接天地一体化网络中的本地受保护单机或子网,实现内网明态IP包的处理。黑区处理单元连接天地一体化网络中的公网,实现公网密态IP包的处理。安全服务模块主要用于实现对天地一体化网络上传输的业务/信令数据的加解密处理,并通过内部总线分别连接红区处理单元和黑区处理单元,完成红区和黑区业务通道的有效隔离和业务信息转发[11-13]。

1.2 设备加密原理

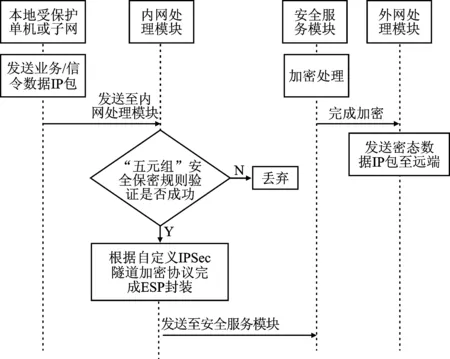

当本地受保护单机或子网通过网络安全设备发送业务/信令数据IP包给远端时,网络安全设备加密转发本地受保护单机或子网业务/信令数据的原理流程如图2所示。

图2 加密转发本地数据原理Figure 2. Principle of encrypted forwarding local data

本地受保护单机或子网发送业务/信令数据给网络安全设备,内网处理模块按照基于“五元组”的安全保密规则对业务/信令数据IP包进行合法性验证。如果受保护的源IP地址、源端口、目的IP地址、目的端口以及协议号等与内置的安全保密策略一致,则安全保密规则验证通过,并按自定义IPSec隧道加密协议完成ESP封装,再转至安全服务模块,否则直接丢弃。安全服务模块通过选定的加密算法(AES算法或SM4算法)实现ESP封装报文的加密处理,并在完成加密后将密态ESP封装报文转至外网处理模块,由外网处理模块发至远端受保护单机或子网。

1.3 设备解密原理

当本地受保护单机或子网通过网络安全设备接收远端业务/信令密态数据IP包时,网络安全设备解密转发远端业务/信令数据的原理流程如图3所示。

图3 解密转发远端数据原理Figure 3. Principle of decrypted forwarding remote data

网络安全设备接收远端业务/信令密态数据IP包,外网处理模块将密态数据IP包转至安全服务模块,安全服务模块通过选定的加密算法(AES算法或SM4算法)实现解密处理,并在完成解密后将明态ESP封装报文转至内网处理模块。内网处理模块首先去掉ESP封装,并还原得远端业务/信令数据IP包,再按照基于“五元组”的安全保密规则对IP包进行合法性验证,如果受保护的源IP地址、源端口、目的IP地址、目的端口以及协议号等与内置的安全保密策略一致,则验证通过,并转至本地受保护单机或子网,否则直接丢弃。

2 网络安全设备硬件设计

网络安全设备硬件主要由内网处理模块硬件、外网处理模块硬件和安全服务模块硬件等组成。各模块的连接关系如图4所示。

图4 网络安全设备硬件组成Figure 4. Network security device hardware components

内网处理模块和外网处理模块上的CPU均采用32位A8系列ARM芯片AM3352[14]作为主处理器。该芯片工作频率为720 MHz,总线宽带为32 bit,工作温度为-40~+90 ℃,集成了EMIF接口、UART接口、以太网MAC接口等,可以连接多种外围设备和存储器以及同步、异步器件等。其上运行内核版本为3.2.0的Linux操作系统,分别承载网络安全设备的内、外网嵌入式软件,通过EMIF总线接口挂载NANDFLASH芯片和SDRAM芯片,用于存储和运行嵌入式软件二进制执行程序,通过UART串口对外提供指令输入,实现加密算法二进制执行程序的动态切换,通过网络PHY芯片对外提供10/100自适应电口用户接入。

安全服务模块的处理核心为FPGA(Field Programmable Gate Arrcry),采用5CGTFD7D5F27I7N[15]芯片。该芯片具有149 500个LE单元,工作频率高达550 MHz,工作温度为-40~+100 ℃,支持多种IO接口。I/O引脚为480个,并具有高达7.696 Mbit的片内RAM,适合在片内构造AES或SM4加密算法逻辑,用于实现网络安全设备的加密运算。此外,通过数据总线挂载NANDFLASH芯片和SDRAM芯片,用于存储和运行加密算法二进制执行程序,通过SPI接口挂载噪声源发生器和NORFLASH芯片,用于产生和存储加密用的安全参数,通过GPIO控制指示灯进行设备状态显示,通过各个独立的32位读数据总线和写数据总线与内网处理模块、外网处理模块进行数据交互,安全服务模块实现业务数据的高速加解密处理。电源模块为各功能模块提供相应的直流电源。

3 网络安全设备软件设计

3.1 内网处理模块设计

内网处理模块软件基于嵌入式Linux操作系统,主要完成本地受保护单机或子网业务/信令数据IP包收发、安全保密规则合法性验证、ESP封装与解封以及设备故障报警等功能。

内网处理模块接收本地IP包处理流程如图5所示。

图5 内网处理模块接收本地IP包处理流程Figure 5. Intranet module receives local IP packet process

当内网处理模块接收来自本地受保护单机或子网业务/信令明态数据IP包时,首先由网络驱动程序获取明态数据IP包,调用netif_receive_skb(·)函数进行处理,该函数通过调用packet_type数据结构中的注册函数ip_rcv(·)函数,将IP包上传至网络层。在网络层ip_rcv(·)函数通过调用ip_rcv_finish(·)函数,将IP包交给ip_route_input_common(·)函数进行路由处理。由于此时网络安全设备的内网口未连接能访问远端受保护单机或子网的路由器,无法找到下一跳路由。如果按照ip_route_input_common(·)函数的默认处理流程,则导致IP包因找不到正确的路由路径而报错退出。因此,本文修改了ip_route_input_common(·)函数的处理流程。当IP包为需要ESP封装加密的通信报文时,ip_route_input_common(·)函数强制调用ip_forward(·)函数,将IP包转发到下一步处理。在ip_forward(·)函数中,通过调用xfrm4_policy_check(·)函数实现基于“五元组”的安全保密规则合法性验证,如果IP包的源IP地址、目的IP地址、源端口、目的端口以及协议号等与内置的安全保密策略一致,则验证通过,并继续调用xfrm4_route_forward(·)函数查找协商产生的安全联盟SA,否则将验证失败的IP包直接丢弃。ip_forward(·)函数在找到安全联盟SA后,调用ip_forward_finish(·)函数,将IP包转交至xfrm4_output(·)函数开启ESP封装加密变换。本文根据自定义IPSec隧道加密协议,修改了xfrm4_output(·)函数逐层调用的xfrm_output2(·)、xfrm_state_check_space(·)、xfrm4_mode_tunnel_output(·)及esp_output(·)等函数,实现了在原IP报头前添加新的外网IP报头和ESP报头,在原IP包尾部添加计算得到的加密填充长度值、下一个头协议值以及填充数据,并将完成ESP封装的报文通过32位数据总线发送到安全服务模块进行加密处理。其中,xfrm_state_check_space(·)函数实现根据自定义IPSec隧道加密协议计算分组加密需要的填充长度值,xfrm4_mode_tunnel_output(·)函数实现为新增的外网IP报头和ESP报头分配存储空间,并对外网IP报头的各协议字段赋值,外网IP报头中的源IP地址和目的IP地址均从安全联盟SA中获取,协议字段赋值为表示ESP协议的50,esp_output(·)函数实现为新增的加密填充长度字段、下一个头协议字段以及填充数据区等分配存储空间并赋值,还实现将安全联盟SA中协商产生的用于选取加密密钥的版本号、安全参数索引等信息,以及由随机数发生器产生的本次加密用的初始化向量等信息赋值给ESP报头各协议字段,远端受保护单机或子网可根据这些信息找到对应的安全联盟SA,完成ESP报文解密。xfrm_output2(·)函数通过调用send_to_fpga(·)函数,将完成ESP封装的报文通过32位数据总线发送到安全服务模块进行加密。如果IP包目的地为网络安全设备内网IP地址,则认为IP包为一般网络协议报文,例如ping命令、udp报文以及tcp报文等,此时按照ip_route_input_common(·)函数的默认流程处理,该函数调用ip_local_deliver(·)函数,将IP包转交本地处理。ip_local_deliver(·)函数调用ip_local_deliver_finish(·)函数,该函数会根据IP报头协议字段值生成的HASH键值,从net_protocol数据结构中选择对应的注册函数,例如icmp_rcv(·)函数、udp_rcv(·)函数、tcp_v4_rcv(·)函数等完成一般网络协议报文的本地处理[16-18]。

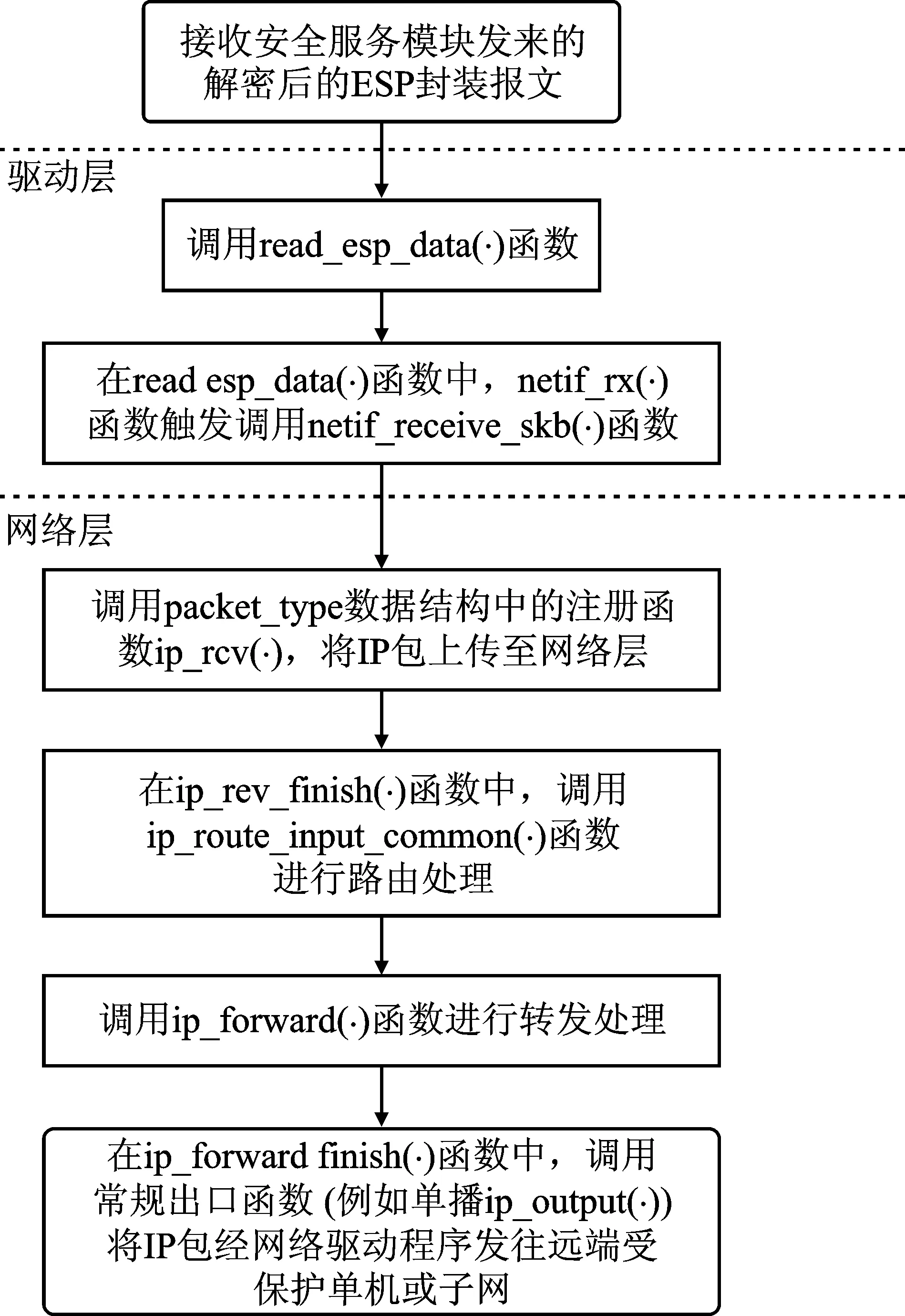

内网处理模块接收安全服务模块ESP封装报文处理流程如图6所示。

图6 内网处理模块接收ESP封装报文处理流程Figure 6. Intranet module receives ESP packet process

当内网处理模块接收来自安全服务模块发来的解密后ESP封装报文时,CPU首先通过调用read_esp_data(·)函数,实现从32位数据总线上读取解密后的ESP封装报文,并在完成以太网协议合法性验证后,通过调用netif_rx(·)触发调用netif_receive_skb(·)函数,通过调用packet_type数据结构中的注册函数ip_rcv(·),将该ESP封装报文上传至网络层。由于此时接收来自安全服务模块的ESP封装报文,因此,本文修改了ip_rcv(·)函数,新增dpram_input_intern(·)函数调用,该函数先通过调用xfrm_state_lookup(·)函数找到对应的安全联盟SA,再进行抗重放检测。如果检测通过,则更新包序号和包流量计数,并去掉原IP报头前的外网IP报头、ESP报头以及原IP包尾部的填充长度字段、下一个头协议字段以及填充数据等,还原得到远端业务/信令明态数据IP包,否则直接丢弃。ip_rcv(·)函数继续调用ip_rcv_finish(·)函数,该函数将IP包交给ip_route_input_common(·)函数进行路由处理。由于网络安全设备的内网口与本地受保护单机或子网相连,因此按照ip_route_input_common(·)函数的默认处理流程,该函数可为IP包查找到正确的路由路径,并通过调用ip_forward(·)函数将其转发到下一步处理。在ip_forward(·)函数中,通过调用xfrm4_policy_check(·)函数实现基于“五元组”的安全保密规则合法性验证,如果IP包源IP地址、目的IP地址、源端口、目的端口、以及协议号等与内置的安全保密策略一致,则验证通过,否则将验证失败的IP包直接丢弃。ip_forward(·)函数继续调用ip_forward_finish(·)函数,将IP包转至常规的出口函数,例如单播ip_output(·)函数,实现经网络驱动程序发往本地受保护单机或子网[16-18]。

内网处理模块也完成网络安全设备故障告警功能,如果设备正常,则进行正常的内网数据收发处理,否则通过FPGA控制故障指示灯告警。

3.2 外网处理模块设计

外网处理模块软件基于嵌入式Linux操作系统,主要完成远端受保护单机或子网业务/信令密态数据IP包收发。

外网处理模块接收远端密态数据IP包流程如图7所示。当外网处理模块接收来自远端受保护单机或子网的密态数据IP包时,首先由网络驱动程序获取IP包,调用netif_receive_skb(·)函数进行处理,该函数通过调用packet_type数据结构中的注册函数ip_rcv(·),将IP包上传至网络层。在网络层ip_rcv(·)函数通过调用ip_rcv_finish(·)函数,将IP包交给ip_route_input_common(·)函数进行路由处理。如果IP包的目的地为网络安全设备的外网IP地址,则按照ip_route_input_common(·)函数的默认流程处理,将IP包转至ip_local_deliver(·)函数进行本地处理,否则报错退出。ip_local_deliver(·)函数调用ip_local_deliver_finish(·)函数,该函数根据IP报头协议字段值生成的HASH键值,从net_protocol数据结构中选择对应的注册函数。一般网络协议报文选择例如icmp_rcv(·)函数、udp_rcv(·)函数、tcp_v4_rcv(·)函数等完成一般网络协议的本地处理,密态数据IP包选择xfrm4_rcv(·)函数开启ESP封装解密变换处理。本文根据自定义IPSec隧道加密协议修改了xfrm4_rcv(·)函数调用的xfrm_input(·)函数。该函数先从IP包的ESP报头里提取加密密钥版本号和安全参数索引信息,再通过这些信息调用xfrm_state_lookup(·)函数查找相应的安全联盟SA,如果查找成功,则通过调用send_to_fpga(·)函数,实现将该密态数据IP包通过32位数据总线发送到安全服务模块进行解密的处理;否则将密态数据IP包直接丢弃[16-18]。

图7 外网处理模块接收远端IP包处理流程Figure 7. Process for the extranet processing module to receive remote IP packets

外网处理模块接收安全服务模块ESP封装报文处理流程如图8所示。

图8 外网处理模块接收ESP封装报文处理流程Figure 8. Process for the extranet processing module to receive ESP packets

当外网处理模块接收来自安全服务模块发来的加密后的ESP封装报文时,CPU首先通过调用read_esp_data(·)函数,实现从32位数据总线上读取加密后的ESP封装报文,并在完成以太网协议合法性验证后,通过调用netif_rx(·)函数触发调用netif_receive_skb(·)函数,进而通过调用packet_type数据结构中的注册函数ip_rcv(·)将该ESP封装报文上传至网络层。网络层ip_rcv(·)函数通过调用ip_rcv_finish(·)函数,将IP包交给ip_route_input_common(·)函数进行路由处理。由于网络安全设备的外网口与公网相连,因此按照ip_route_input_common(·)函数的默认处理流程,该函数可为IP包查找到正确的下一跳路由路径,并通过调用ip_forward(·)函数将其转发到下一步处理。ip_forward(·)函数通过调用ip_forward_finish(·)函数,将IP包转至常规的出口函数(例如单播ip_output(·)函数),实现经网络驱动程序发往远端受保护单机或子网[16-18]。

3.3 安全服务模块设计

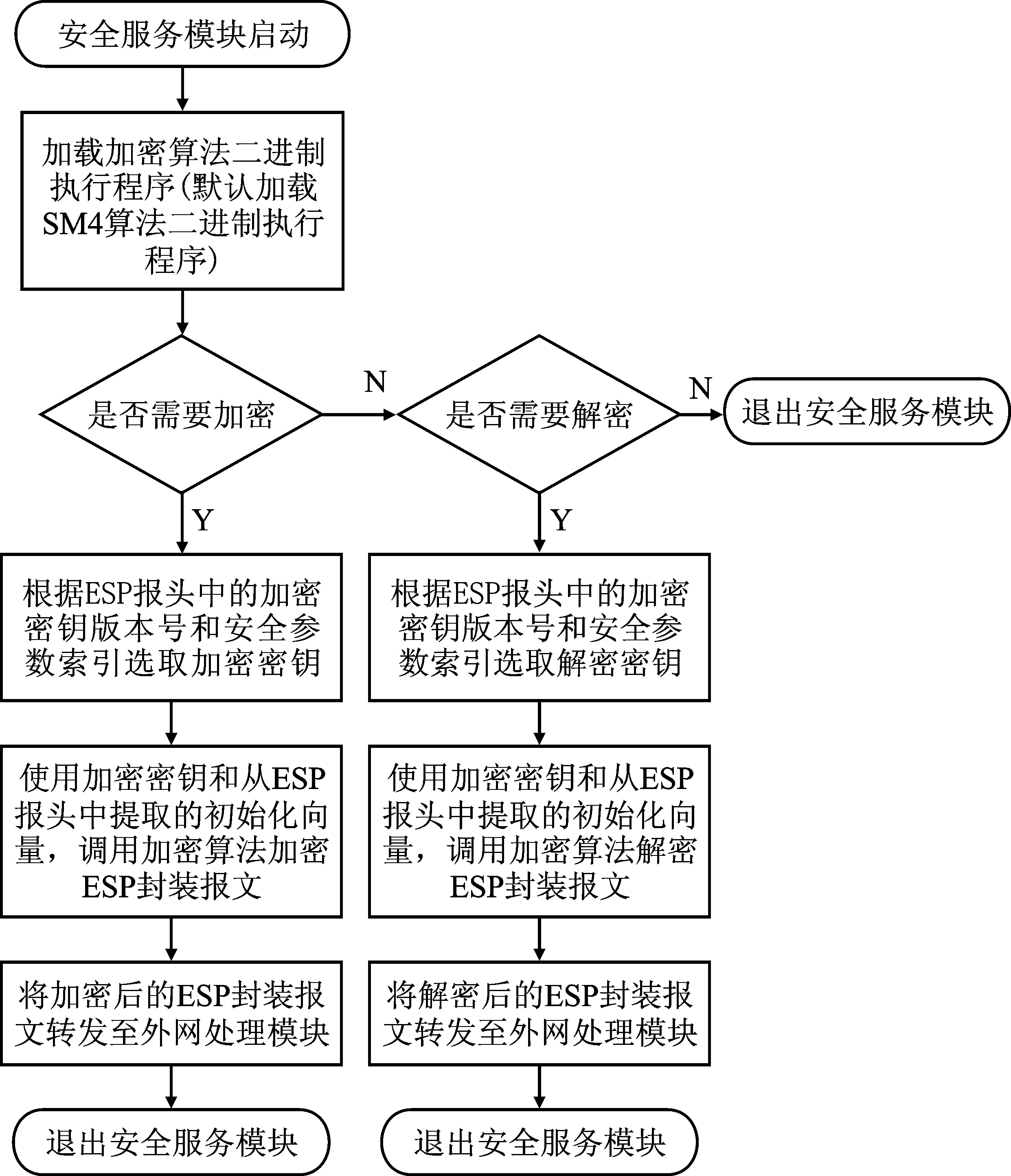

安全服务模块软件主要完成通信保密功能,其安全服务工作流程如图9所示。

图9 安全服务工作流程Figure 9. Security services process

安全服务模块完成对IP包的加解密功能,遵照自定义IPSec隧道加密协议进行处理。安全服务模块上电启动,默认加载SM4算法二进制执行程序,使用SM4算法完成IP包的加解密处理。用户也可通过串口将console控制台终端直连网络安全设备内网处理模块,采用在console控制台终端中输入指令的方式,完成加密算法二进制执行程序的动态切换,使用切换后的加密算法(AES算法或SM4算法)完成IP包的加解密处理。

在加密时,安全服务模块首先根据ESP报头中的加密密钥版本号和安全参数索引选取加密密钥,然后使用加密密钥和从ESP报头中提取的初始化向量,调用选定的加密算法加密ESP封装报文,最后将完成加密的ESP封装报文发至外网处理模块。

在解密时,安全服务模块首先根据ESP报头中的加密密钥版本号和安全参数索引选取解密密钥,然后使用解密密钥和从ESP报头中提取的初始化向量,调用选定的加密算法解密密态ESP封装报文,最后将完成解密的ESP封装报文发至内网处理模块。

3.4 加密协议数据结构设计

IPsec隧道加密协议的密报头ESP封装结构如下所示。

structip_esp_hdr {

猪传染性胸膜肺炎具有显著的季节性特点,常发于春秋两季,年龄段在6周-6个月的生猪为发病的主要群体,以3个月的仔猪为高发群体。该疾病的发病特征主要分为最急性型、急性型、亚急性型和慢性型等几类,发病率与致死率超过50%,最高可达100%。

__be16 kV; //密钥版本号

__be16 spi; //安全参数索引

__be32 seq_no; //序列号

__u8 iv[16]; //会话密钥

__u8 enc_data[0]; //加密报文缓冲区

} esph;

4 电路实现及测试结果分析

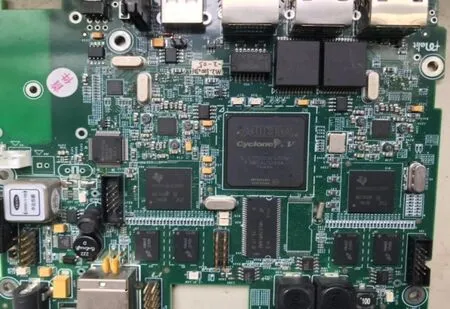

基于红黑隔离架构的网络安全设备电路板如图10所示。

图10 络安全设备电路板Figure 10. Circuit board of network security device

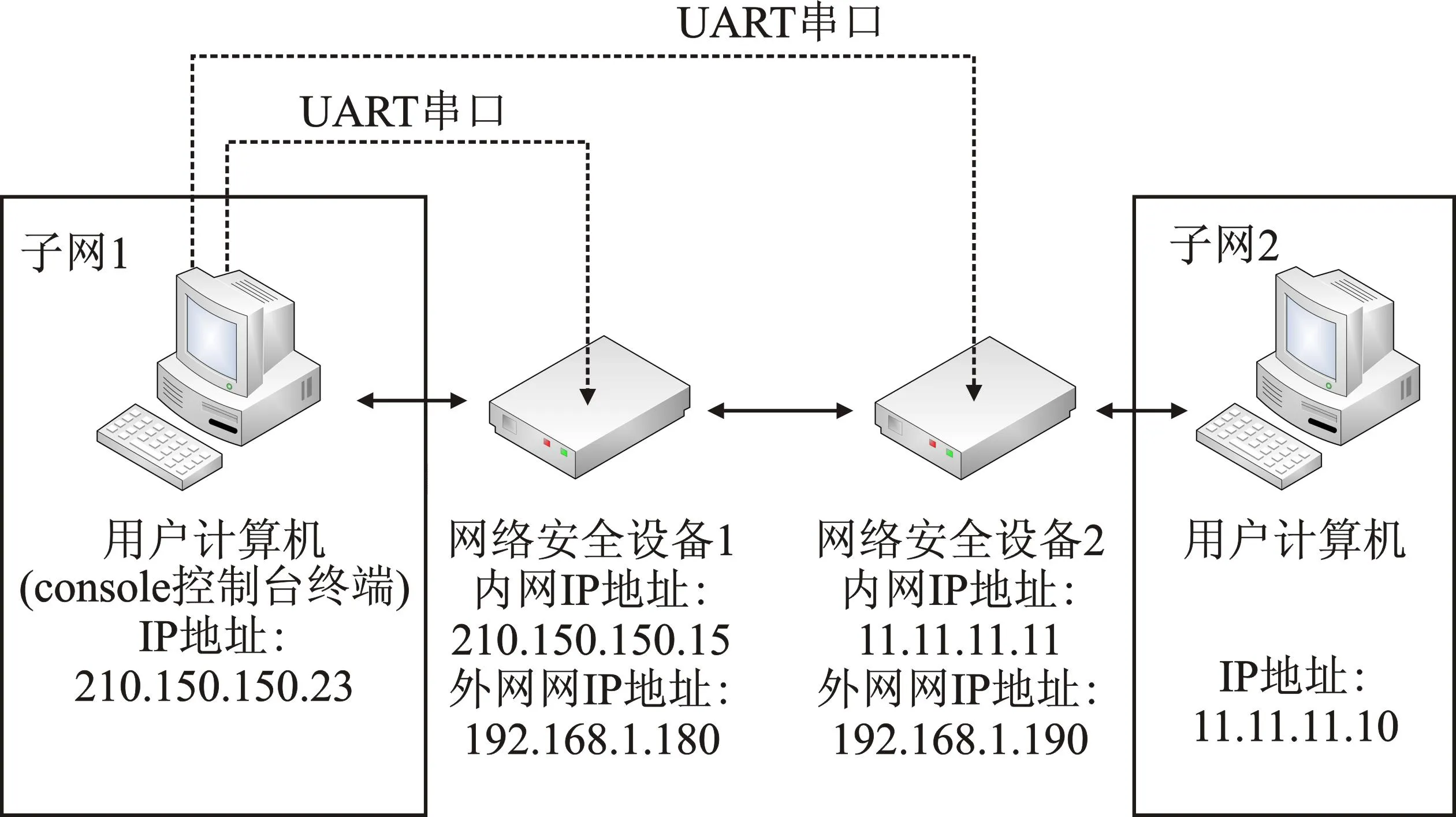

为验证网络安全设备的功能和性能,本文基于该设备搭建了IPSec VPN隧道通信验证场景,其部署如图11所示。本文使用命令ping来测试隧道加密通信功能。此外,通过外部输入指令,控制FPGA动态加载选定的加密算法,并通过命令ping的通断测试实现加密算法动态更换功能验证。最后,使用命令iperf实现百兆带宽条件下不同IP包长加密速率性能测试验证。

图11 IPSecVPN隧道测试部署Figure 11. IPSec VPN tunnel testing deployment

1)网络安全设备1配接在子网1用户计算机,其内网IP地址为210.150.150.15,外网IP地址为192.168.1.180,子网1用户计算机IP地址为210.150.150.23。

2)网络安全设备2配接在子网2用户计算机,其内网IP地址为11.11.11.11,外网IP地址为192.168.1.190,子网2用户计算机IP地址为11.11.11.10。

3)网络安全设备1的内网口通过以太网线直连子网1用户计算机。

4)网络安全设备2的内网口通过以太网线直连子网2用户计算机。

5)网络安全设备1与网络安全设备2的外网口通过以太网线直连。

6)子网1用户计算机也作为console控制台终端。

7)console控制台终端通过UART串口分别连接网络安全设备1和网络安全设备2的内网处理模块。

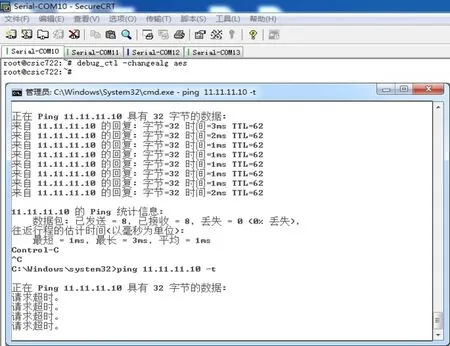

IPSecVPN隧道加密通信和加密算法动态更换功能测试验证流程如下所示:

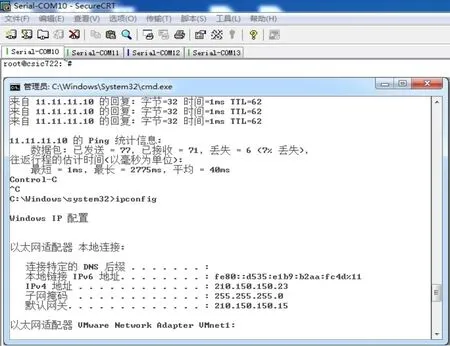

1)在console控制台终端中打开SecureCRT串口软件,分别通过Serial-COM10窗口连接网络安全设备1内网处理模块、Serial-COM12窗口连接网络安全设备2内网处理模块。

2)在子网1用户计算机中打开cmd.exe程序,输入指令查看子网1用户计算机的IP地址为210.150.150.23,默认网关为网络安全设备1的内网IP地址,为210.150.150.15,如图12所示。

图12 子网1用户计算机的网络配置Figure 12. Network configuration of subnet 1 user computer

3)在cmd.exe程序中,使用命令ping子网2用户计算机的IP地址,验证两个不在同一IP网段的用户计算机可以通过其配接的网络安全设备达到互通的目的,如图13所示。

图13 使用相同SM4算法的互通Figure 13. Interoperability using the same SM4 algorithm

4)先在Serial-COM10窗口中,输入debug_ctl-changealg aes指令,将网络安全设备1的加密算法动态切换为AES算法,保持网络安全设备2使用的SM4算法不变。再在cmd.exe程序中,使用命令ping子网2用户计算机IP地址,验证此时两个子网的用户计算机无法通过其配接的网络安全设备实现互通,如图14所示。

图14 使用不同加密算法的互通Figure 14. Interoperability using different algorithms

5)先在Serial-COM12窗口中,输入debug_ctl -changealg aes指令,将网络安全设备2的加密算法动态切换为AES算法,保持网络安全设备1使用的AES算法不变,再在cmd.exe程序中,使用命令ping子网2用户计算机IP地址,验证此时两个子网的用户计算机又能通过其配接的网络安全设备实现互通,如图15所示。

图15 使用相同AES算法的互通Figure 15. Interoperability using the same AES algorithm

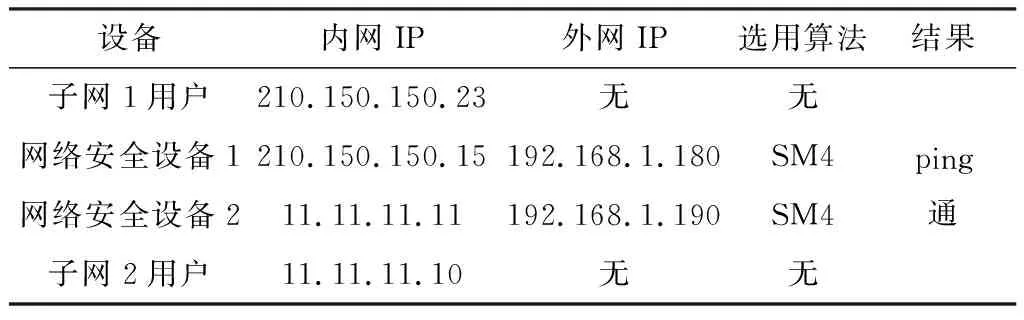

根据上述功能测试流程,得到的VPN隧道加密互通结果如表1所示,加密算法动态更换结果如表2和表3所示。

表1 VPN隧道加密互通测试Table 1. VPN tunnel encryption interoperability test

表2 更换不同加密算法互通测试Table 2. Interoperability test replacing different algorithm

表3 更换相同加密算法互通测试Table 3. Interoperability test replacing the same algorithm

由表1的测试结果可知,不在同一IP网段的两个子网用户计算机通过各自连接的加载了相同SM4加密算法的网络安全设备,可实现命令ping的VPN隧道互通。从表2和表3的测试结果可知,网络安全设备支持加密算法的动态更换。当两个网络安全设备建立了VPN隧道互通,如果动态更换其中一个的加密算法,由于此时已无法正确进行传输数据的加解密处理,则VPN隧道互通就会中断。如果动态更换另一个的加密算法,使两个网络安全设备恢复加载相同的加密算法,由于此时已恢复了正确的传输数据加解密,则可恢复VPN隧道互通。

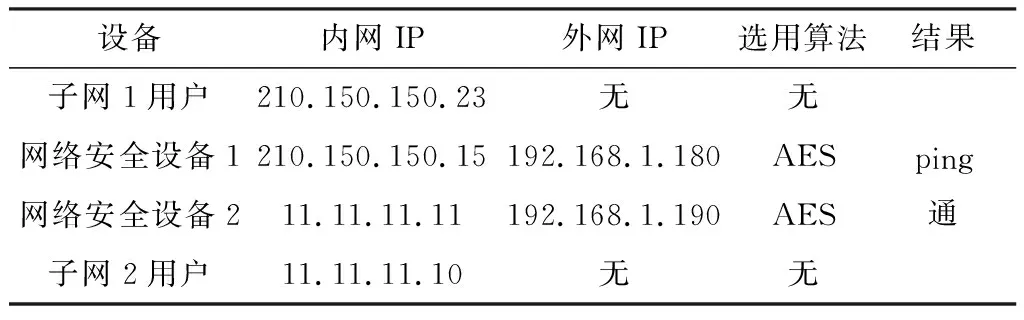

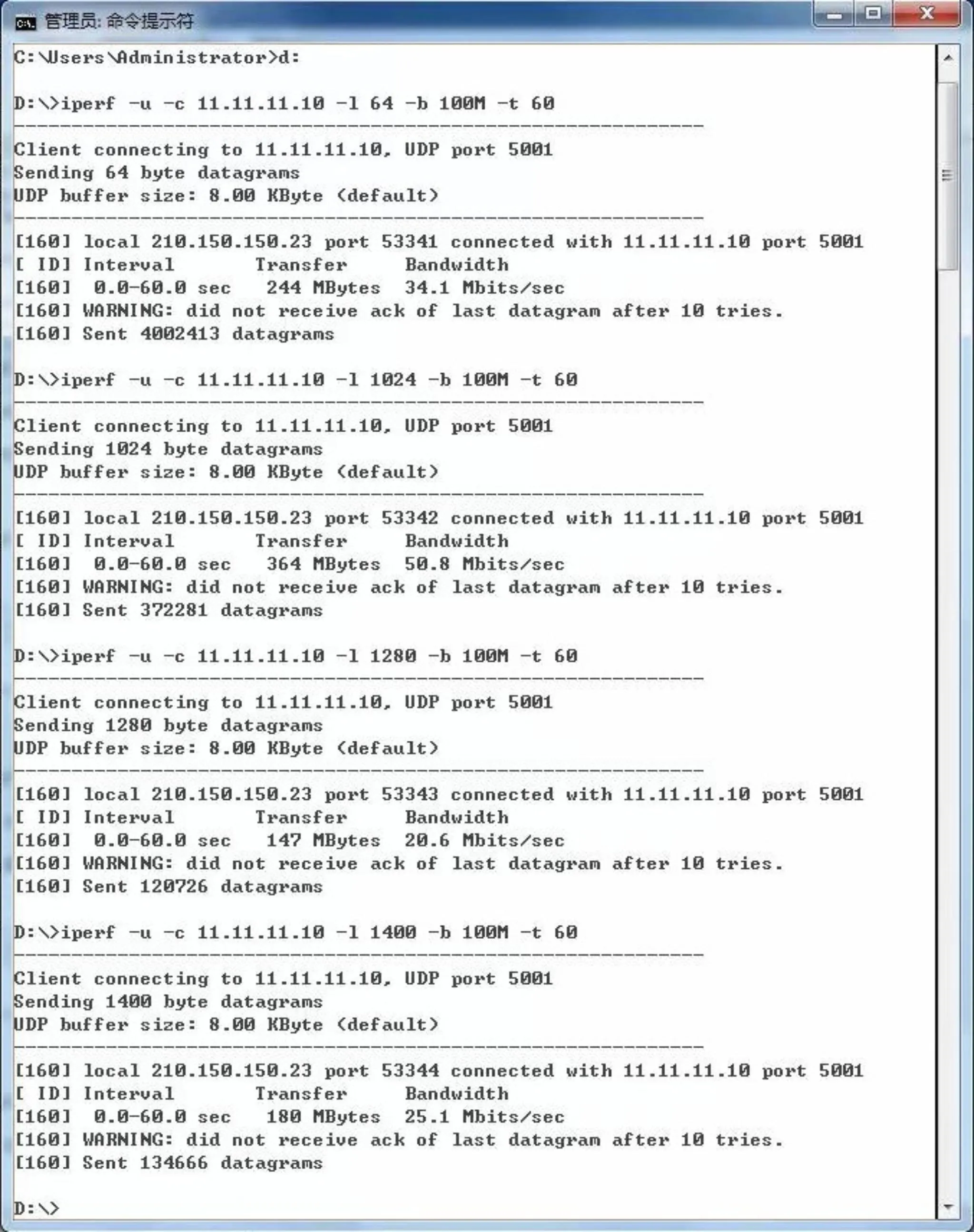

网络安全设备的加密速率性能采用命令iperf,在100 Mbit·s-1带宽条件下,通过测试不同IP包长的UDP传输性能进行测试验证[19],测试流程如图16所示。

图16 不同IP包长加密速率测试Figure 16. Encryption rate test for different IP packet lengths

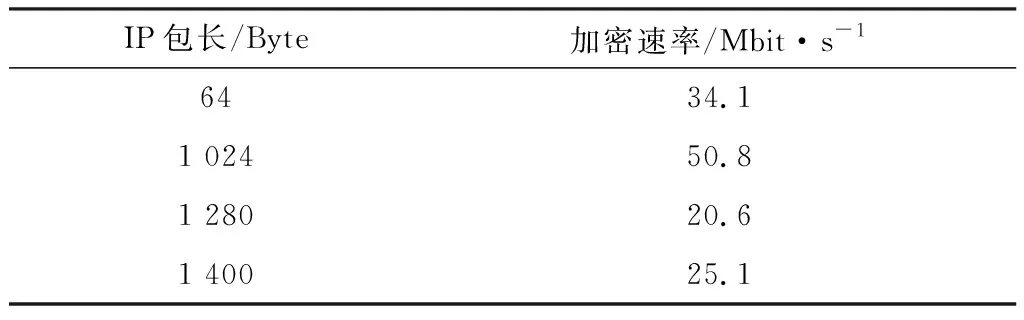

根据上述加密速率测试流程,得到的性能测试结果如表4所示。

表4 100 Mbit·s-1带宽条件下不同IP包长加密速率测试Table 4.Rate test for IP packet sizes under 100 Mbit·s-1 bandwidth

从表4的测试结果可知,网络安全设备的加密速率达不到百兆带宽的理论峰值。这是因为网络安全设备不仅需要对传输的IP包进行常规TCP/IP协议处理,还需要完成基于“五元组”安全保密规则的合法性验证、IPSecESP协议封装与解封装变换以及加解密处理等操作,这些操作累加产生一定的处理时延,从而导致实际速度偏低。在理论上,包长越长,加密速率应该越快。在实测时,在包长不超过1 024 Byte时,符合该预期。但当包长超过1 024 Byte时,由于经IPSec ESP协议封装变换和加解密处理后,包长会超过TCP/IP协议规定的最大传输单元(Maximum Transmission Unit,MTU)规定的1 500 Byte,导致IP包分片,使加密速率变低。因此,根据实验结果分析可知,1 024 Byte包长测得的50.8 Mbit·s-1速率为较优的加密速率。

5 结束语

本文网络安全设备采用红黑分区的设计理念,红区与黑区之间的数据交换都应通过安全服务模块进行处理,从而实现红区和黑区之间的相互隔离,无法通过网络侧或信道直接访问受保护单机或子网。该设计方法消除了红区和黑区之间可能存在的任何隐式通道,有效保障了红区的安全。同时,网络安全设备采用IPSec的ESP封装协议对传输的数据进行加密保护,降低了数据被窃取和篡改的风险,确保了数据传输的安全性。