安全风险评估模型综述

杨明增,李拴保,唐慧林

(1.河南教育学院数学系,河南郑州 450046;2.河南财政税务高等专科学校信息工程系,河南郑州 450002;3.解放军信息工程大学电子技术学院,河南郑州 450004)

安全风险评估模型综述

杨明增1,李拴保2,唐慧林3

(1.河南教育学院数学系,河南郑州 450046;2.河南财政税务高等专科学校信息工程系,河南郑州 450002;3.解放军信息工程大学电子技术学院,河南郑州 450004)

深入分析总结了信息安全风险模型的研究现状,给出了信息安全风险评估模型的现有分类,为安全风险研究的深入和具体实施提供了重要基础.

风险评估;模型;因素;风险分析;综述

模型是客观系统某一方面本质属性的描述,它以某种确定的形式提供关于该系统的知识,是我们用来认识客观世界的有力工具[1].系统的研究目的决定了本质属性的选取,创建模型的目标指导着客观对象的概念化过程,它决定了模型中必须体现客观对象的哪些属性以及如何描述它们.根据系统风险评估的阶段和目标可将评估模型分为风险概念模型、评估过程模型、风险分析模型和风险评价模型,本文通过较常用的模型介绍这 4种风险评估模型.

1 风险概念模型

图1 系统安全风险简要模型

图2 OCTAVE风险评估过程

风险概念模型主要反映风险因素之间的相互关系,对概念进行建模有助于理清评估思路,认清风险的本质属性,同时也为发现评估指标提供了很好的途径.图 1为系统安全风险的简要示意图,该模型说明威胁对系统资产构成风险的前提有两个,一是系统的安全防护存在脆弱点,二是资产存在价值.如果没有这两个前提,则无风险可言.风险的存在性可导出安全需求,安全需求通过安全设施的加强而被满足,而安全设施的加强或者完备可减缓风险.

2 评估过程模型

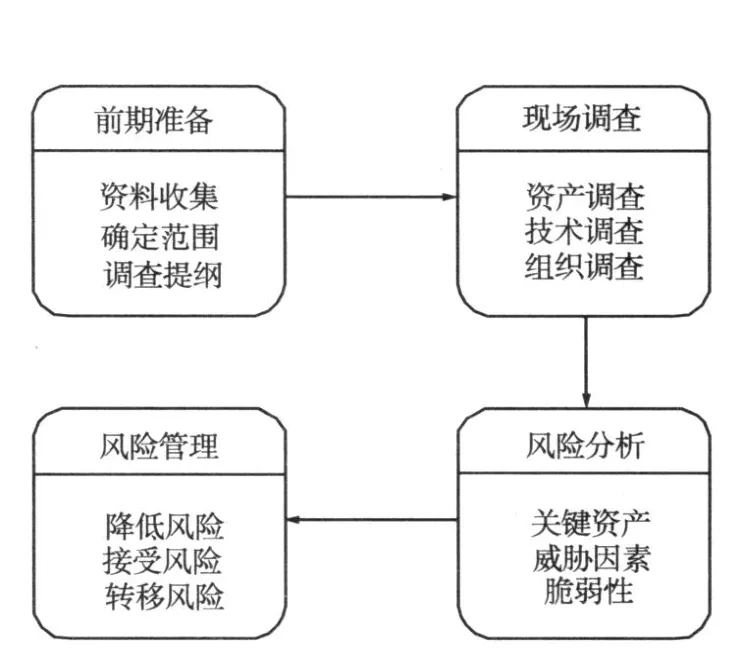

评估过程模型可以指导评估操作的总体流程,虽然评估方法差异较大,但各种评估过程模型却有着较大的相似性.OCTAVE(Operationally Critical Threat,Asset and Vulnerability Evaluation)是确认、管理信息安全性风险的框架体系,它定义了全面的评估过程.利用 OCTAVE可以确认组织业务的关键性资产,对于这些资产的威胁以及可能为威胁所利用的资产脆弱性,其风险评估实施流程如图 2所示[2].

文献[3]认为,首先识别信息在实际运用中困难比较大,所以建议按照某种定义先划分评估范围,再对各个部分进行资产识别和评估,同时也可以按照该划分对评估小组进行分组.资产识别和评估应该以自评估为主,由评估小组共同完成.文献[4]以安全策略的制定为评估目标,主要突出各阶段提交的文档形式和风险评估的目标,该模型将风险评估分为4个阶段:前期准备阶段、现场调查阶段、风险分析阶段和风险管理阶段.

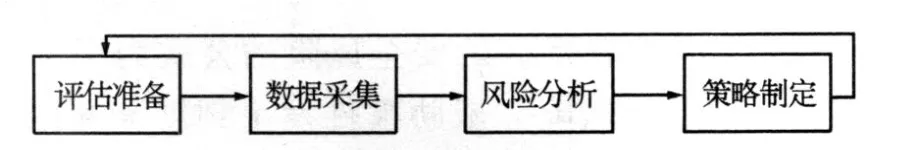

从上述几个风险评估过程可以总结出风险评估的一般过程,如图 3所示.首先要明确评估目标、制定评估计划,不仅包括识别系统评估边界、业务流程、系统网络结构、组织机构等,还包括人员分工和制定风险评估准则等;然后采集评估所需的数据,如威胁调查、事故记录、漏洞信息等;信息采集充足之后,可以开始进行综合分析,评价系统的风险大小;最后,要根据分析的结果制定策略,主要考虑成本—效益等方面,接受风险或采取适当的措施防范风险.

图3 风险评估的一般过程

3 风险分析模型

风险评估过程的重点是风险分析.根据前期的调查结果,分析系统面临的主要威胁因素、信息系统关键资产组件的构成情况以及关键资产存在的脆弱性 (包括技术措施和组织措施)等.传统建模分析方法,如故障树分析法(FTA)、应用于化工行业的危害及可操作性研究分析方法(HazOp)、应用于飞机制造业的失效模式及效果/危害程度分析方法(FMEA&FMECA)和Markov分析法[5-6]等,对于信息系统风险评估也很有借鉴意义.

我们可以在风险的不同阶段采用合适的方法.在建立环境环节,主要使用 HazOp技术识别信息安全风险分析需要关注的领域、资产和安全需求.在风险识别环节,通常以 HazOp技术为主,FTA、FMECA为辅,标示资产面临的威胁和脆弱点.在风险分析环节,通常以 FMECA为主,HazOp、FTA为辅,调查不期望发生的事件及其发生的可能性.在风险评估环节,主要通过 F MECA技术,确定风险的等级.在风险处理环节,主要通过 FTA技术,对每项标示的风险提出可供选择的处理措施.

4 风险评价模型

评价是按预定的目的确定研究对象的属性(指标),并将这种属性变为客观定量的计算值或主观效用的行为,多指多属性对象的综合评价.传统评价模式的弊端很多,主要有指标体系不全面、不规范,主观成分较重,从本质上看,是以半定量、半定性或定性分析作为主要分析方式.现代评价模式是新兴的一种评价模式,体现了评价发展的方向.该模式的特点是指标体相对规范、全面,将定性指标定量化,使指标体系可通过计算机软件编程计算,得出量化的结果.

图4 OCTAVE风险评价模型

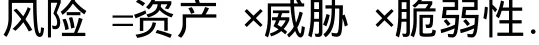

如何建立适当的数学模型是评价方法的核心问题,在数学模型中要明确定义目标函数,并详细说明其形成机理和结构形式.由于财产、威胁和脆弱性是影响风险的 3个主要方面,也是风险评估关注的重点,文献[7]提出的OCTAVE风险评价模型以这 3个要素为核心内容 (图 4)[7],该模型是在其后产生的很多模型的根源,即

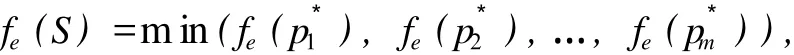

文献[8]将系统看做一系列组件的集合,建立了基于组件的信息系统安全度量评估模型,利用组合独立性安全要素、组合互补性安全要素、组合关联性安全要素及规范路径的概念进行抽象.笔者提出在安全要素集E上信息系统安全度量的评估规则:对系统S,安全要素e∈E,若S包含的规范路径集为=则

其中fe(p)表示在安全要素e上访问路径p的安全性到安全度量偏序集上的映射.

在系统安全中,风险指的是安全风险,是对潜在的事故发生的可能性及事故后果严重性的测度,是系统安全程度的度量.从该观点出发,系统风险可描述为由事故场景、可能性和严重性所组成的三元组的集合[6],即

其中,Si为第i个事故场景,Pri=Pr(Si)为第i个事故场景发生可能性(频率或在所考虑时间内发生的概率),Ci=C(Si)为事故对应的严重性.

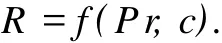

从定量角度,系统的风险又可以表示为可能性和严重性的函数,即

该模型以事故场景代替威胁,实质是对威胁的进一步描述,采用的仍是威胁、脆弱性和资产的三要素模型.

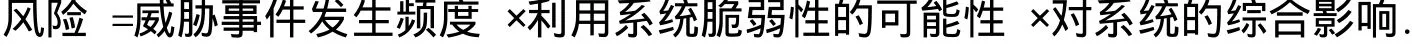

文献[2]计算系统的安全风险的公式为

文献[3]认为风险同威胁发生的可能性、威胁发生后对系统造成的影响有关.因此评估风险就要评估威胁发生的后果及发生的可能性,而脆弱性、威胁等识别只是评估的基础,是作为后果和可能性的参考.因此实际风险计算函数应该是

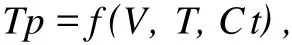

其中,R为风险,Tp为威胁发生的可能性,I为威胁发生的后果.Tp与脆弱性、威胁有关,具体的计算依赖于实际的系统和经验.Tp还与采用的控制措施有关系,适当的控制措施可以降低Tp的值或者等级,即

其中,V为脆弱性,T为威胁,Ct为控制措施.威胁发生的后果与脆弱性、威胁以及信息的保密性、完整性、可用性的破坏程度有关,具体的后果赋值或定义也依赖于实际的系统和经验.

同样,I还与采用的控制措施有关系,有效的控制措施可以减少或者降低I的值或者等级,即

其中,Cx为保密性遭到破坏的程度及造成的后果,Ix为完整性遭到破坏的程度及造成的后果,Ax为可用性遭到破坏的程度及造成的后果.文献[3]认为脆弱性的可能性是威胁发生可能性的一个因子.

近几年的风险评价研究文献中,把重心放在如何处理评价中的不确定因素上,如贝叶斯理论、模糊理论、粗糙集理论、D-S证据理论、BP神经网络技术等[9-11].模糊理论中隶属函数的确定、贝叶斯理论中概率的获取等都是这些方法的核心,直接关系到风险评价模型的合理性,而神经网络中学习样本的正确性、学习规则则是束缚该方法的瓶颈.还有一些文献从人工免疫原理出发,提出了基于危险的安全风险评价模型[12],但模型的适用性和可行性仍值得探讨.

上述评价模型通过引入其他领域的模型,对风险评价方法进行了有意义的探讨,但常常忽略了对风险因素的基本分析,习惯了威胁、脆弱性和资产的基本范式.威胁是外部环境对系统造成危害的潜在来源,脆弱性则来自于系统内部.威胁发生的可能性与威胁源的特性有关,而威胁对系统造成破坏的可能性才与脆弱性的可能性有关.

5 结束语

风险相关模型是风险管理的基础,本文通过系统分析和总结已有的模型,提出了合理的分类方法,建立了风险评估模型体系.解决了现有风险评估研究中模型混杂的问题,为风险评估的研究提供了重要的知识框架.在此框架下我们仍需对各种模型的合理性和适应性进行更深入研究和验证,从而使风险管理工作能够更加有效地开展.

[1] 曹谢东.模糊信息处理及应用[M].北京:科学出版社,2003.

[2] 杨泉.风险评估定量与定性方法[C]//中国信息协会信息安全专业委员会.中国信息协会信息安全专业委员会年会文集.北京:中国水利水电出版社,2004.

[3] 仲维国.信息安全风险评估与管理工具研究[C]//中国信息协会信息安全专业委员会.中国信息协会信息安全专业委员会年会文集.北京:中国水利水电出版社,2004.

[4] 汪楚娇,蒋志雄,王拓,等.基于模糊数学的网络安全网络评估模型[J].网络安全技术与应用,2003(10):22-25.

[5] 张利,江常青,陈晓桦.传统风险分析方法在信息系统安全风险管理过程中的应用[C]//中国信息协会信息安全专业委员会.中国信息协会信息安全专业委员会年会文集.北京:中国水利水电出版社,2004.

[6] 罗鹏程.基于 Petri网的系统安全性建模与分析技术研究[D].长沙:国防科学技术大学,2001.

[7] ChristopherA.信息安全管理[M].吴唏,译.北京:清华大学出版社,2003.

[8] 闫强,陈钟,段云所,等.信息系统安全度量与评估模型[J].电子学报,2003,31(9):1351-1355.

[9] 王英梅,刘增良.基于 PRA的网络安全风险评估模型[J].计算机工程,2006,32(1):40-42.

[10]高会生,朱静.基于D-S证据理论的网络安全风险评估模型[J].计算机工程与应用,2008,44(6):157-159,168.

[11]赵冬梅,刘海峰,刘晨光.基于BP神经网络的信息安全风险评估[J].计算机工程与应用,2007,43(1):139-141.

[12]彭凌西,陈月峰,刘才铭,等.基于危险理论的网络风险评估模型[J].电子科技大学学报,2007,36(6):1198-1201.

Summary on Models of Assess ment of Security Risk

YANGMing-zeng1,L I Shuan-bao2,TANG Hui-lin3

(1.Departm ent of M athem atics,Henan Institute of Education,Zhengzhou450046,China;2.Depar tm ent of Infor mation Engineer,Henan Finance&Tax College,Zhengzhou450002,China;3.Institute of Electronic Technology,the PLA Infor mation Engineering University,Zhengzhou450004,China)

Analyzed and summarized the present research condition of asses sment of information security risk,classified these models,built up important foundation for further study and implementation of security risk.

risk assessment;model;factor;risk analysis;summary

O159;TP393.08

A

1007-0834(2010)04-0006-03

10.3969/j.issn.1007-0834.2010.04.003

2010-09-10

杨明增(1965—),男,河南林州人,河南教育学院数学系副教授,研究方向:代数学.