蜂窝中继网络的身份认证技术综述*

鲁蔚锋,岳 良,吴 蒙

(1.南京邮电大学计算机学院 南京 210003;2.南京邮电大学宽带无线通信与传感网技术教育部重点实验室 南京 210003)

蜂窝中继网络的身份认证技术综述*

鲁蔚锋1,岳 良1,吴 蒙2

(1.南京邮电大学计算机学院 南京 210003;2.南京邮电大学宽带无线通信与传感网技术教育部重点实验室 南京 210003)

首先回顾了蜂窝中继网络的基本情况,分析了蜂窝中继网络中身份认证技术的重要性和关键点;然后系统地介绍了蜂窝中继网络中不同系统结构的身份认证技术及国内外研究现状,对其进行了细致而科学的分类;最后,给出了研究难点和研究方向。

蜂窝中继网络;身份认证;安全

* 国家重点基础研究发展计划(“973”计划)资助项目(No.2011CB302903),江苏省高校自然科学研究重点项目(No.10KJA510035),江苏省“青蓝工程”科技创新团队基金资助项目,江苏省普通高校研究生科研创新计划资助项目(No.CX09B_152Z、No.CX10B_194Z),校引进人才科研启动基金资助项目(No.NY208008)

1 引言

在以往的蜂窝网络中,每个小区存在两种节点:基站和移动台。本文所要讨论的目标网络:蜂窝中继网,其最大的特点就是在基站和移动台之间引入第3种节点——中继节点,中继节点可以是移动的也可以是固定的。蜂窝中继网络可以看作由两个子网组成:一个是我们熟悉的蜂窝网络;另一个是ad hoc网络,也可称为无线自组织网。最近活跃的IEEE 802.16j标准已经将中继概念引入了IEEE 802.16体系,3GPP也已在Advanced-LTE技术方案中提出采纳中继技术。

蜂窝中继网络的研究近些年备受关注是因为其符合了无线通信技术发展的趋势,解决了束缚蜂窝网发展的一些难题[1],并且为无线网络的接入提供了高性价比的解决方案。蜂窝中继网络的主要优点如下[2]。

(1)降低了通信过程中的能量消耗。电磁波在空间传输时,信号功率随距离以指数关系衰减。在蜂窝中继网络中,由于中继节点的存在,通信中一个长路径分解成几个短路径后,短路径功率之和小于长路径功率[3],从而降低了通信过程中的能量消耗。

(2)增大了系统容量。在蜂窝中继网络中,如 MCN(multihop cellular network)[4]系统,同一小区内的节点可以利用同一频率资源发送数据,降低了节点的发射功率和同频干扰,提高了频率复用次数。另外由于通信过程中能量消耗的减低,基站的覆盖范围较普通的蜂窝网络有所减小,所以同一频率资源可以更频繁地使用。

(3)提高了数据传输速率。在传统的蜂窝网络中,只有毗邻基站的节点才能享受到高速率数据服务,而那些处于小区边缘的节点由于能量消耗上的限制,只能设置较低的数据传输速率。在蜂窝中继网络中,由于中继节点的转发,小区边缘的节点同样能享受到高速率的数据传输服务。另外,由于引入了IEEE 802.11链路转发数据,节点有时甚至能享受到更高的数据传输速率。

(4)平衡小区间的业务流量。在传统蜂窝网络中,某些热点小区由于业务流量较多,基站往往成为通信的瓶颈。在蜂窝中继网络中,如iCAR系统 (integrated cellular and ad hoc relaying system)[5],拥挤小区的业务流可以被转接到非拥挤小区,这样大大减小了热点小区由于容量饱和造成的通信阻塞率。

(5)扩大了信号覆盖范围。蜂窝中继网络中,中继节点可以将小区边缘及盲区节点的信号进行处理转发,扩大了信号覆盖范围,同时节省了以往新建基站所带来的不必要的资源消耗,降低了运营商的组网成本。

另一方面,作为一个新的研究领域,蜂窝中继网络仍然面临着众多新的挑战。由于蜂窝中继网络属于一种混合网络,所以就必然提出了在新的网络结构中部署新的安全策略的问题,以保证蜂窝中继网络能够顺利向前发展进入实质性应用阶段,其中在蜂窝中继网络中研究身份认证技术就具有重要的理论价值和实际意义。本文从身份认证的角度出发,对中继蜂窝网络中已有的身份认证技术进行了分类梳理,期待为今后进一步的研究工作提供线索和帮助。

2 身份认证技术

在现代信息安全技术中,加密和认证是两个相互独立又紧密联系的概念[6],加密的作用主要是保证通信过程中信息的私密性,防止第三方获取真实信息;认证的作用主要表现在确保通信双方身份的合法性以建立相互信任的关系,将非法用户隔离在通信系统之外。一直以来,人们都将身份认证视作系统安全的第一道防线。

现代信息安全的基础是密码学,在基于密码学的身份认证协议中,可分为以下几种:基于对称密码算法的身份认证协议、Kerberos身份认证协议、公钥算法的身份认证协议、基于哈希链技术的身份认证协议、RADIUS身份认证协议等。在确保安全的前提下,选取身份认证协议的考虑因素主要包括设备的存储和计算能力、电源消耗、网络延时、通信系统的结构特点等。

本文中使用的部分符号见表1。

2.1 蜂窝网络身份认证技术

蜂窝通信技术已经发展到第三代,其中以欧洲电信标准委员会(ETSI)提出的WCDMA制式为代表。在WCDMA的接入网中,采用3G AKA(authentication and key agreement)机制实现用户端和网络端的相互认证[7],其依赖于存储在用户的USIM卡和归属网的鉴权中心AuC中的共享私密密钥Ki完成认证。认证步骤简述如下。

表1 论文中所用部分符号

(1)终端MS采用存储在USIM卡中私密密钥Ki加密网络端发送来的一个随机数RAND,生成认证响应RES。

(2)网络端同样利用相同的参数Ki、RAND,生成认证响应XRES。

(3)双方互相比较对方发送来的认证响应,若相等,则相互认证成功,MS顺利接入;否则网络端再次发起认证或者拒绝MS接入。

在蜂窝网络认证过程中,共享密钥Ki并不在无线链路中传输,可以保证非法用户无法在无线链路上直接窃取密钥。由于用户与网络端实现了双向认证,故可以有效抵抗中间人攻击,但这不足以保证蜂窝网的绝对安全,已经有人提出了在双模终端中实行3G/2G模式的切换,继而扮演中间人达到窃听目的的攻击方法[8,9]。

2.2 ad hoc网络身份认证技术

ad hoc网络最初起源于20世纪70年代的美国军事研究领域,该网络是一种开放的、多个节点聚在一起形成一个无人工干预的、无预设基础设施的自组织网络,它在有限范围内实现多个移动终端的互联。可信的第三方的密钥分发与认证协议在ad hoc网络环境中并不适用,主要原因是因为在无线ad hoc网络中缺乏可信任的基础设施[10]。

ad hoc网络中密钥的分发管理是一个棘手的问题。在传统的面向非对称密钥系统中证书颁发机构CA(certificate authority)扮演着重要角色,但这种方法并不适用于ad hoc网络,因为CA是网络中的一个薄弱点,另外由于CA必须保证始终能够访问,否则网络中的节点无法更新或更改密钥,新节点也无法获得证书。为了在ad hoc网络中解决该问题,可以采取部分分布式的认证方案,即让系统寄托于单个CA的信任,将密钥分散给一组节点,让一组节点共同分担管理密钥的责任,参考文献[11]提出了一种基于门限密码颁发CA私钥的方案,该方案中约定存在一个门限值t,n个实体中任何t个都能够执行密码操作,组合签名给新进入实体颁发证书。另外,基于非对称密钥的方法中,还存在完全分布式[12,13]、自签发证书[14,15]、根据节点公钥导出节点IP地址[16,17]等认证方案。

在基于对称密钥的认证方案中,人们提出可以在网络节点部署之前将密钥分配到节点上,随后节点可利用预分配的密钥进行互相认证和加密信息,密钥预分配方案又可分为确定性方案和概率性方案,各有其优缺点。当然在蜂窝中继网络中,由于基站等中心基础控制设备的存在,密钥分配将不会成为难题。

3 蜂窝中继网络身份认证技术

目前,对蜂窝中继网络身份认证技术的研究还处于起步阶段,相关研究主要集中在针对各种不同的体系结构提出具体认证方案,同时要考虑应用中的切实可行性。参考文献[18]提出了 GMSP(generalized multihop security protocol),其融合了移动IP安全和ad hoc安全特征,适用于多种体系结构,应用GMSP可以拒绝未注册用户进入网络,识别虚假注册信息和虚假代理服务器,抵御重放攻击。GMSP的一个优点就是随着网络规模扩大及用户数目的增加,网络中的节点注册过程和路由查找的延时会线性增加。当然,身份认证技术只是蜂窝中继网络安全的第一道防线,还需要与安全路由协议、入侵检测技术、节点间协作通信等其他技术相互配合,才能打造一个完整的安全防护体系。

3.1 蜂窝中继网络的系统结构

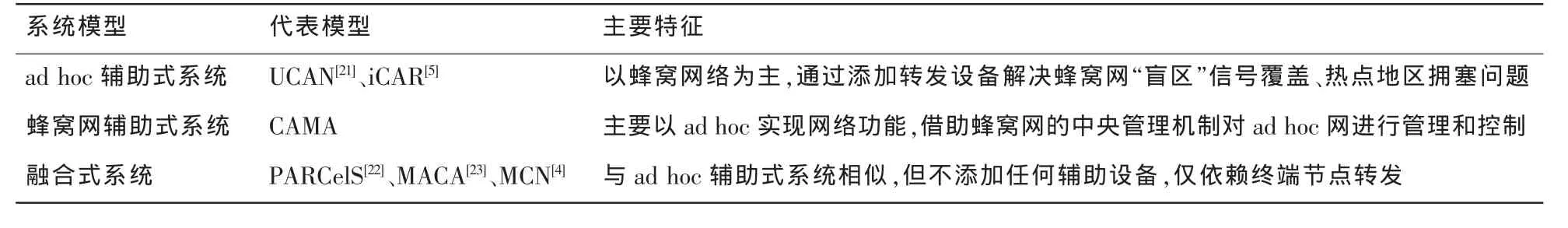

目前,国际上将蜂窝中继网络的系统结构大致分为3类[19],分别是ad hoc辅助式系统、蜂窝辅助式系统和融合式系统。参考模型如图1所示,其中,HLR为归属位置寄存器,存放着移动终端的重要信息,如对称密钥、用户号码、终端目前所处位置等。CAMA[20](cellular aided mobile ad hoc network)代理是蜂窝辅助式系统的特有管理设备,负责与HLR相互配合认证ad hoc网络中的节点。

可以看出,蜂窝中继网络的3种不同系统结构主要是根据混合网络中的主要通信方式进行分类的。

图1 蜂窝中继网络的3种不同系统结构

ad hoc辅助式系统主要依靠蜂窝信道进行通信,只有在小区边缘或信号“盲区”才采用固定中继转发信息。当处于蜂窝信号覆盖范围外的用户1要得到蜂窝网服务时,可以由基站BS先将数据发往固定转发台,固定转发台对数据进行存储处理后可利用IEEE 802.11b链路将数据高速转发给用户1。

蜂窝辅助式系统与其他两种结构有所不同,CAMA是其典型代表,其特殊性在于此时只有控制数据通过基站,而其他数据通过ad hoc数据包进行传输,可以将其看作蜂窝中继网络的特殊形式,例如用户2要想在内部ad hoc网络中证明自己的合法身份,必须借助蜂窝信号与基站相联系完成认证流程。

融合式系统与ad hoc辅助式系统的最大区别在于是否借助其他辅助设备(如固定转发台)进行转发,前者无疑简化了网络结构,但同时也对网络中的节点性能提出了较高要求,不利于网络的维护;另一个区别就是融合式系统中ad hoc网和蜂窝网都是系统中的主流通信网络,作用相当。在融合式系统中,用户3、4、5都可以看作是移动转发台,相邻的用户皆可以通过它们转发与接收基站发送来的数据,同时各用户之间也可以利用ad hoc信道相互通信。

各种系统的代表模型与主要特征见表2。

3.2 ad hoc辅助式系统的身份认证技术

在ad hoc辅助式系统中,接入认证的重点在于如何让合法的ad hoc节点安全地接入蜂窝网络中[24]。参考文献[25]中介绍了一种在UCAN系统中使用激励、收费、完整性保护等综合安全机制,抵御恶意中继节点发起中间人攻击的方法。下面重点介绍参考文献[26]提出的针对ad hoc辅助式系统的身份认证技术。

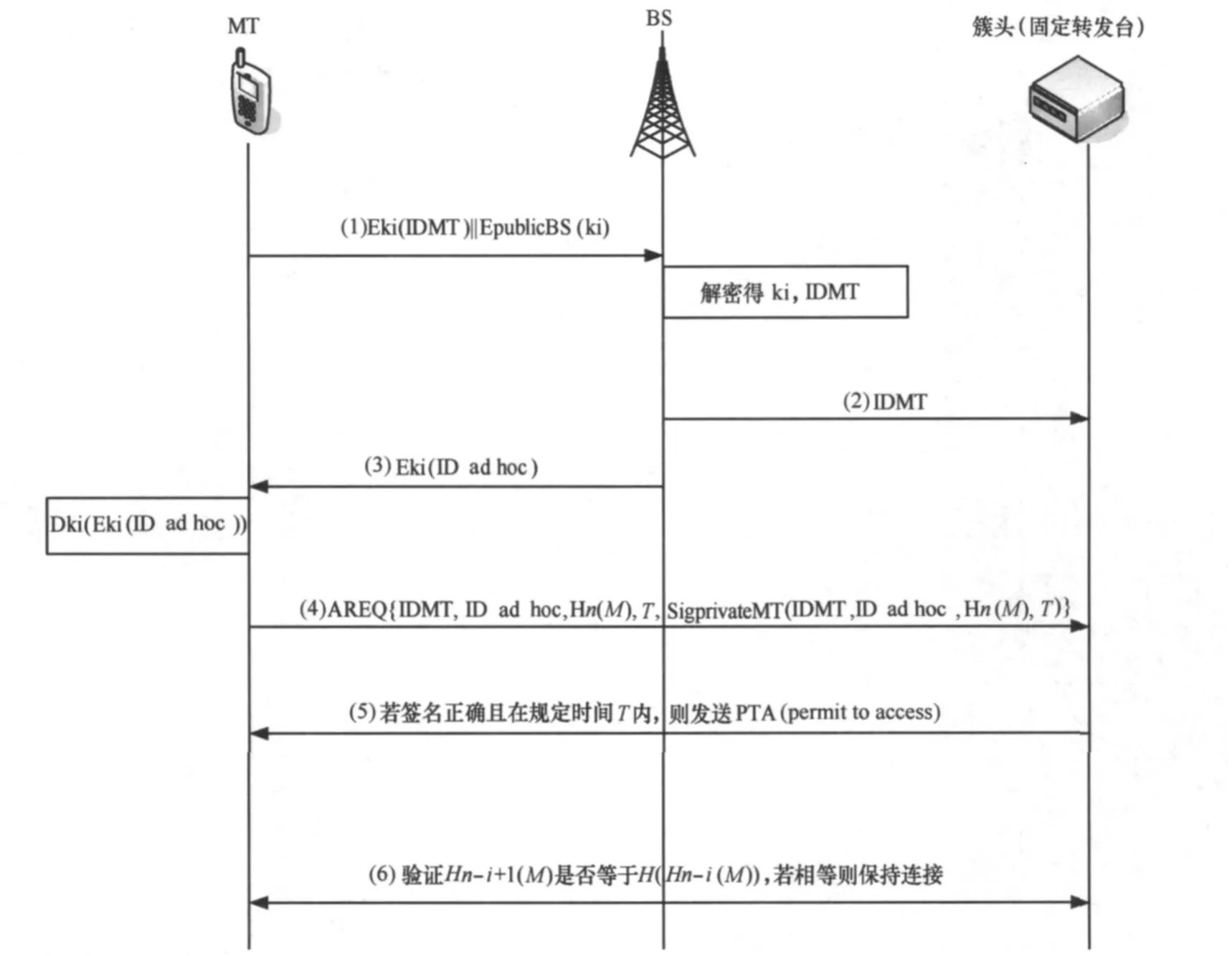

本文主要讨论了当一个合法蜂窝节点MT(mobile terminal)经过身份认证加入ad hoc网络,成为合法ad hoc节点的验证过程。请注意,此方案假设蜂窝网的BS之间,ad hoc网的簇头节点之间已经相互通过认证。主要实体涉及ad hoc网(每个ad hoc网均有一个簇头,在这里可以将其看作固定的中继转发设备)、蜂窝网中的合法节点MT(本文中所提及的MT皆支持3G与WLAN两种接口)、蜂窝网络。其中,ad hoc网内部采用基于簇的分级结构,每个簇可以看作一个小的多跳分组无线网络。每个簇头可以分别与蜂窝网的基站互联,簇头之间可以通过分布式网关实现互联。认证过程如图2所示。

具体步骤如下。

(1)MT用AES算法结合对称密钥ki加密IDMT,并用RSA算法结合BS的公钥publicBS加密ki,一齐发送给BS。BS首先解密出ki,紧接着顺利解密出IDMT。

(2)BS将IDMT发送给选中的ad hoc网络的簇头(BS与簇头间的通信链路是安全的)。

(3)BS用AES算法加密ID adhoc发送给MT,密钥为ki。

(4)MT解密得到 ID ad hoc,使用 MD5算法计算 Hi(M)(1≤i≤n),用RSA算法结合MT的私钥privateMT形成签名 SigprivateMT(IDMT,ID ad hoc,Hi(M),T)。MT向 ad hoc簇头发送请求接入消息AREQ{IDMT,ID ad hoc,Hi(M),T,SigprivateMT(IDMT,ID ad hoc,Hi(M),T)}。其中,M是随机整数,作为散列函数的种子,T为时间戳。

(5)簇头收到MT发送来的AREQ,验证时间戳T和签名,若均无误则发送消息PTA(permit to access)给MT表示准许接入ad hoc网络。

(6)MT为了保持与ad hoc网的连接一直延续,需要隔一个时间周期(比如以分钟为单位)发送包含{IDMT,Hn-i(M)}(1≤i≤n-1)的消息给ad hoc网,每次簇头节点要验证Hn-i+1(M)是否等于H(Hn-i(M)),若相等,簇头节点记录Hn-i(M)并保持连接。

认证结束,原本蜂窝信道中的合法节点便加入了邻近的ad hoc网络,成为了ad hoc辅助式系统的合法节点。此方案存在一个明显的缺陷:当一个MT处于蜂窝信号“盲区”时,由于无法与 BS 交换身份认证信息(步骤(1)、(3)无法实现),故无法证明自己的合法身份接入ad hoc网络。

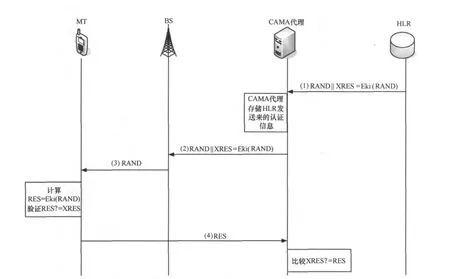

3.3 蜂窝网辅助式系统的身份认证

[21]提出的CAMA体系结构是蜂窝网辅助式系统的代表。典型的CAMA体系将ad hoc网络与蜂窝网相结合,CAMA的管理服务器称为CAMA代理,它是在蜂窝网的基础上发展而来的。每个CAMA代理管理若干个小区并且知道哪个移动ad hoc用户是CAMA的注册用户。为了得到用户的更多信息,CAMA代理应该和一个HLR相结合,这些信息用来帮助代理完成认证、路由选择以及保证安全。

表2 蜂窝中继网的3种系统模型代表方案与主要特征

图2 ad hoc辅助式系统身份认证流程

CAMA借用了蜂窝网的带外信号,用蜂窝网的中央管理机制来提高ad hoc网络管理和控制,从而提高ad hoc的性能。在CAMA中可以采用和蜂窝网中类似的认证流程,如图3所示。

具体步骤如下。

(1)HLR挑选一个随机数RAND,在数据库中查找出与MT共享的对称密钥ki,计算得出XRES=Eki(RAND),连同RAND一同发往CAMA代理,其中加密算法为f2,属于3GPP为3G定义的算法之一。

(2)CAMA代理存储转发 HLR发送来的认证信息(RAND,XRES)给基站,在核心网一侧基站、CAMA代理、HLR之间的数据发送都是通过专用的有线链路。

(3)基站将HLR发送来的RAND转发给MT。

(4)MT利用自身存储的对称密钥ki,同样利用f2算法计算得RES=Eki(RAND),并校对XRES是否与自己生成的RES相等,若相等则认为网络端一侧是安全的。MT接着将RES传送给基站,基站通过有线链路传送给CAMA代理,比较RES与XRES,若相等,则认证成功,否则认证失败,CAMA代理拒绝MT接入或者重新发起一次认证。

3.4 融合式系统的身份认证

融合式系统以MCN[4]多跳蜂窝网为代表,MCN是中继蜂窝网络领域的研究新热点。参考文献[27]提出了一种MCN系统中适用的身份验证方法。在该文献所提方案中,IDMT为MT的永久身份号,临时IDMT是为了隐藏用户真实身份而设立的,以避免用户身份、位置信息遭泄露。TP(Trust Party)为可信任第三方中心控制点,存储着MT的密钥ki,TP与BS之间是通过VPN有线连接的,BS与TP之间存在共享密钥Ktpbs保证两者间数据机密性。认证流程如图4所示。

具体步骤如下。

(1)MT发送临时IDMT以及加密后的临时 IDMT、永久身份号IDMT给BS。

(2)BS收到MT发送来的信息后转发给TP。

图3 CAMA系统身份认证流程

图4 融合式系统身份认证流程

(3)TP收到步骤2中信息后,确认MT为合法用户(只有合法MT才有共享对称密钥ki),紧接着TP选取一个新的临时IDMT以及加密过的IDMT、Kmtbs(节点与基站间的共享加密密钥)、新的临时IDMT等信息发送给BS。

(4)BS收到 TP发送来的数据后,解密得Kmtbs,并转发加密状态的IDMT、Kmtbs给MT。

上述过程中采取的加密算法为AES算法,密钥长度为128 bit,哈希算法选用HMAC/MD5算法,密钥长度同样为128 bit。如此一来,MT解密得到Kmtbs以及新的临时IDMT。Kmtbs可用于节点和基站间的通信加密,此密钥还被用来通过哈希运算生成节点新的动态身份,新的临时IDMT就是第一次哈希运算的种子值,此后该已认证节点的动态身份更新就通过对上一次的临时IDMT值进行哈希运算实现。

3.5 评估与总结

对于在以上各系统提出的认证方案,从以下3个角度进行评估与总结。

从身份保护的角度看:参考文献[26]的方案中对ad hoc辅助式中实体的真实身份信息进行了加密,以此保证免遭攻击者窃取用户真实身份。在混合式系统中,参考文献[27]的方案中则采取了临时身份和动态身份的策略,在每一次会话过程中节点的动态身份就会更新一次,使得攻击者无法根据节点的身份信息推测出通信的双方,即使攻击者将临时身份与一个MT联系起来,也无法长时间侵犯用户的隐私,最大程度上保证了用户的身份隐匿性。在CAMA的认证方案中,因为采取了和蜂窝网类似的认证流程,所以也包含了利用动态身份保护节点真实身份的策略[7]。

从双向认证的角度看:参考文献[26]的方案中只涉及了ad hoc簇头对MT的单向认证,并未提到BS或MT对ad hoc簇头的认证,这是十分危险的,易遭遇中间人攻击。参考文献[27]所提方案也只实现了TP对MT的认证,而TP及BS的合法性无法确认。在CAMA的认证方案中,由于采用了和蜂窝网相同的双向认证流程,所以CAMA的认证体系与3G系统一样比较牢固,目前已知可行的对3G认证体系的攻击仅有将3G切换到2G从而进行中间人攻击的方法。CAMA体系结构的代理节点在认证流程中扮演着重要角色,容易成为拒绝服务攻击的目标,但是由于CAMA代理与移动终端的连接时间很短暂,ad hoc网络中移动终端数目一般都不是很大,所以比起有线网络,CAMA遭遇拒绝服务攻击的可能性并不大。

从加密算法的角度看:参考文献[26,27]的方案中都采用了AES算法。AES算法主要包括3个方面:轮变化、圈数和密钥扩展,能够有效抵抗线性和差分密码分析,有效保护实体身份的安全,防止泄露。参考文献[26,27]中的方案皆采用了可以预计算的哈希算法,故时延较低,且对存储空间和电量消耗要求也比较低,适合移动终端采用。CAMA中采用3GPP定义的标准算法,安全性有较高的保证。参考文献[26]中采取了RSA算法加密AES算法中使用的密钥,但RSA算法在选择密文攻击面前很脆弱,因此密钥安全得不到保证。近日,3名来自密歇根州大学的计算机科学家(Andrea P、Valeria B和 Todd A)宣称,他们已经找到了一个RSA安全技术缺陷,并且可以破解1024 bit的RSA私钥[28]。

综合比较见表3。

4 结束语

虽然蜂窝中继网络存在着诸多优点,研究人员针对蜂窝中继网络的不同系统提出了针对性的身份认证方案,但是由于其安全标准发展尚不成熟,没有形成一个统一的规范,还有很多问题亟待解决。

(1)在蜂窝和ad hoc融合网络中使用的移动终端都必须配备3G和WLAN两个接口,不同接口之间的切换加剧了移动终端的电池消耗。受限于处理器运算速度和存储空间,目前的移动终端进行复杂算法的加解密时会带来网络传输上的延时。

(2)众所周知,目前 ad hoc网络的安全路由、身份认证、密钥管理、入侵检测、策略管理、位置安全等要素还在进一步研究之中,国际上还没有形成统一的标准,存在的问题还很多。设想在ad hoc辅助式系统中,如果ad hoc网络被攻破,那么势必影响到整个系统的安全,所以蜂窝中继网络的安全性遵循“木桶原则”,即整体安全性不会高于最脆弱的子网络。

表3 蜂窝中继网络身份认证方案比较

(3)在拥有辅助式中央控制设备的融合系统中,如CAMA,辅助设备有可能遭到拒绝服务攻击,而辅助设备往往是系统身份认证的关键,若遭攻陷则后果十分严重。

未来蜂窝中继网络的身份认证技术将围绕上述问题展开,在未来的工作中,全球范围内必须尽快制定一个统一的蜂窝中继网络架构标准,并据此提出更加全面、实用的安全机制,以符合大多数场合的应用,这也是本论文的研究意义所在。

参考文献

1 Cavalcanti D,Cordeiro C M,Agrawal D P,et al.Issues in integrating cellular networks,WLANs and MANETs: a futuristic heterogeneous wireless network.IEEE Wireless Communications,2008,15(4):16~23

2 Li X J, Seet B C, Chong P H J.Multihop cellular networks:technology and economics.Computer Networks,2008,52(9):1825~1837

3 钱宗峰,张德兴,孔昭煜.蜂窝网与ad hoc网融合技术探讨.电信快报,2009(6):11~14

4 Lin Y,Hsu Y.Multihop cellular:a new architecture for wireless communications.In:Nineteenth Annual Joint Conference of the IEEE Computer and Communications Societies,2000

5 Wu H Y,Qiao C M, De S,et al.Integrated cellular and ad hoc relaying systems:iCAR.IEEE Journal on selected Areas in Communications,2001,19(10):2105~2115

6 郭代飞,杨义先,李作为等.数字身份认证技术的现状与发展.计算机安全,2003(29):1~4

7 3GPP TS 33.102 V8.5.0.3G security,security architecture(release 8),2009

8 Ahmadian Z, Salimi S,Salahi.A new attacks on UMTS network access.Wireless Telecommunications Symposium.Piscataway:WTS,2009

9 Meyer U,Wetzel S.A man-in-the-middle attack on UMTS.In:ACM Workshop on Wireless Security,New York,USA,2004

10 Farooq A,Petros M.无线ad hoc网络安全.北京:清华大学出版社,2009

11 Zhou L, Hass Z.Securing ad hoc networks.IEEE Networks,1999,13(6):24~30

12 Luo H Y, Kong J J, Petros Z,et al.URSA:ubiquitous and robust access control for mobile ad hoc networks.IEEE/ACM Transactions on Networking,2004,12(6):1049~1063

13 Kong J J, Petros Z, Luo H Y,et al.Providing robust and ubiquitous security support for mobile ad hoc networks.In:Ninth International Conference on Network Protocols,2001

14 Capkun S, Buttyan L, Hubaux J P.Self-organized public-key management for mobile ad hoc networks.IEEE Transactions on Mobile Computing,2003,2(1):52~64

15 Hubaux J P, Buttyan L, Capkun S.The quest for security in mobile ad hoc networks.In:2nd ACM International Symposium on Mobile ad hoc Networking&Computing,New York,USA,2001

16 O'Shea G,Roe M.Child-proof authentication for MIPv6(CAM).ACM SIGCOMM Computer Communication Review,2001,31(2):4~8

17 Montenegro G, Castelluccia C. Statistically unique and cryptographically verifiable(SUCV)identifiers and addresses.In:Ninth Annual Network and Distributed System Security Symp,2002

18 Xie B,Srinivasan A K S,Agrawal D P.GMSP:a generalized multihop security protocol for heterogeneous multihop wireless network. In:Wireless Communications and Networking Conference,2006

19 孙德庆.无线自组网与蜂窝网融合路由协议的研究.哈尔滨:哈尔滨工业大学,2009

20 Bharat B, Wu X X, Lu Y,et al.Integrating heterogeneous wireless technologies:a cellular aided mobile ad hoc network(CAMA).Mobile Networks and Applications,2004,9(4):393~408

21 Luo H,et al.UCAN:a unified cellular and ad hoc network architecture.In:Annual International Conference on Mobile Computing and Networking,New York,USA,2003

22 Zhou J J, Yang Y R.PARCELs: pervasive ad hoc relaying for cellular systems.In:1st Mediterranean Workshop on ad hoc Networks,Sadegna,Italy,2002

23 Wu X X, Mukeherjee B, Chan S H G.MACA-an efficient channel allocation scheme in cellular networks.In: Global Telecommunications Conference,2000

24 吴蒙,季丽娜,王堃.无线异构网络的关键安全技术.中兴通讯技术,2008,14(3):32~37

25 Hass J J,Yih-Chun Hu.Secure unified cellular ad hoc network routing.In:Global Telecommunication Conference,Piscataway:IEEE,2009

26 Wang K,Wu M,Xia P R,et al.A secure authentication scheme for integration of cellular networks and MANETs.In:2008 International Conference Neural Networks and Signal,2008

27 Mahmoud M,Shen X.Anonymous and authenticated routing in multihop cellular networks.In:International Conference on Communications,2009

28 Pellegrini A,Bertacco B,Austin T.Fault based attack of RSA authentication.In: Design,Automation&Test in Europe Conference&Exhibition(DATE),2010

Survey on Authentication Techniques for Cellular Relaying Networks

Lu Weifeng1,Yue Liang1,Wu Meng2

(1.College of Computer,Nanjing University of Posts and Communication,Nanjing 210003,China;2.College of Telecommunications and Information Engineering,Nanjing University of Posts and Telecommunications,Nanjing 210003,China)

First,the basic situation of cellular relaying networks was briefly reviewed and the importance and key points of providing authentication for such networks were analyzed.Then,we classified the authentication techniques in the different architectures of cellular relaying networks and systematically introduced their research developments.Finally,some problems and research directions of these authentication techniques were given.

cellular relaying network,authentication,security

2011-03-01)

鲁蔚锋,南京邮电大学讲师,主要研究方向为无线通信和信息安全;岳良,南京邮电大学计算机学院硕士研究生,主要研究方向为无线网络安全;吴蒙,南京邮电大学通信与信息工程学院教授,博士生导师,IEEE会员,主要研究方向为无线通信、宽带接入网、信息安全及DSP技术在通信中的应用,已发表论文70余篇,获国家发明专利2项。