两种网络环境中权限提升攻击分析与对比

刘 颖,唐建强,张宏科

(北京交通大学 电子信息工程学院,北京100044)

0 引 言

传统互联网体系结构中,IP地址在语义上承载了双重含义,一方面标识用户身份信息,用于端到端的通信连接,例如TCP协议使用双方的<IP地址,端口号>来唯一标识一个TCP连接;另一方面标识用户的拓扑位置信息,用于对数据包进行路由,这通常称为IP地址的二义性或双重属性[1]。研究发现,IP地址的这种双重属性以及互联网开放、信任、自治的设计思想在互联网路由扩展性、移动性和安全性等方面引发了严重问题[2-3]。因此,将节点身份信息与位置信息进行分离成为未来互联网络理论与技术研究的重要内容之一。目前,具有代表性的实现方案包括:思科公司 提 出 的 LISP 协 议[4]; 针 对 LISP 的 改 进 协 议 Ivip[5-6];TIDR协议[7]以及国家 “973”项目 “一体化可信网络和普适服务研究”提出了一种全新的一体化标识网络体系[8-9]等。

身份与位置分离网络(以下简称分离映射网络)中节点身份标识和位置标识的分离以及它们之间的映射使得该网络的通信机制发生了改变。这种通信机制的变化,使得网络的安全性也相应受到了改变。对分离映射网络的研究,目前还仅限于该机制的网络协议体系、映射解析机制、移动性和过渡方案等。如TIDR主要讨论了如何解决全局路由表膨胀以及多家乡等问题。LISP主要在映射机制、数据封装格式以及移动性扩展等方面提出了相应草案。关于分离映射网络整体上的安全性研究,目前国内外还没有广泛展开。在当前网络安全形式越来越严峻的情况下,为了保证未来互联网络的可持续发展,迫切需要对分离映射网络的安全性进行研究。本文在研究分离映射网络基本架构模型的基础上,提出了一种基于损失期望的攻击图建模评估方法,对传统网络和分离映射网络中权限提升攻击造成的威胁进行建模分析对比,证明了分离映射网络对权限提升攻击具有良好的缓解作用。

1 分离映射基本网络模型

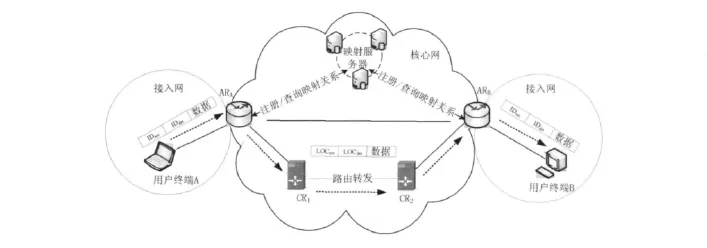

通过分析和研究,可以归纳LISP、Ivip、TIDR和一体化标识网络等各种实现机制的共性包括:①根据拓扑结构将网络分为接入网部分和核心网部分。其中接入网实现各种类型的终端或者子网(如固定、移动、传感网络等)的接入;核心网负责位置管理和全局路由。将网络依据拓扑位置进行划分是身份与位置分离机制的本质要求,这样,不论何时何地,一个标识都不会同时具有身份和位置两种功能。②从数据转发平面划分出两类标识空间:身份标识(identifier,ID)和位置标识(locator,LOC)。身份标识代表终端的身份信息,在接入网中使用。位置标识在核心网中使用,用于全局路由。另外,身份标识与位置标识不能直接互通,数据包穿越标识空间时必须进行映射。③需要有特定设备完成标识解析映射服务。通常情况下,由位于接入网与核心网连接处的接入路由器(access router,AR)负责完成ID与LOC之间的解析映射。全网映射信息通常以分布或者集中的方式存储在核心网的特定设备中,本文将负责映射信息维护的除接入路由器以外的所有核心网设备统称为映射服务器(mapping server,MS)。因此,为不失一般性,不考虑各个方案的具体实现机制,分离映射网络的基本网络模型如图1所示。

图1 分离映射基本网络模型

2 基于损失期望的攻击图建模评估方法

在网络安全分析方法研究中,通过攻击图建模分析得出定性或定量的网络安全性结果是一种有效方法。攻击图模型根据网络拓扑、状态和脆弱性信息建模,分析得到攻击者从攻击起点到达其攻击目标的所有路径的有向图,为攻击场景提供了一种可视化分析方法。通过对文献 [12-14]的分析可以看出,攻击图本质都是根据网络状态和脆弱性信息,分析得到攻击者对网络脆弱性的可能利用序列,并将这些序列组成一张有向图,即为攻击图。因此,对攻击图及其组成要素定义如下:

攻击图G=(As,At,T,E)由节点和有向边组成,其中E为有向边集合;节点分为两类:属性节点集合(包括初始属性节点集合As以及可达属性节点集合At)和原子攻击节点集合T。属性节点代表目标主机及其所在网络(简称目标网络)信息,包括网络拓扑结构和主机状态,以及攻击者的能力条件;原子攻击节点代表攻击者能够造成一定攻击效果的不可继续细分的最基本的攻击过程[12]。攻击图G满足:

根据上述攻击图定义,可以得到生成攻击图的基本思路:以属性节点之间的迁移为核心,单个原子攻击作为属性节点之间迁移的驱动行为,而迁移到达的属性节点又成为下一个原子攻击的前提条件。由初始属性节点层层递进,直到遍历完所有可达属性节点。属性节点通过原子攻击迁移的过程就形成了攻击图。攻击图生成之后,可以通过它对网络的安全性进行定量分析。文献 [13,15]中提出了计算攻击路径上所有弱点的攻击复杂度乘积,用以表达攻击者通过此路径成功到达目标节点的概率。本文在上述方法的基础上,提出的了一种计算损失期望得到定量分析结果的方法,具体方案如下:

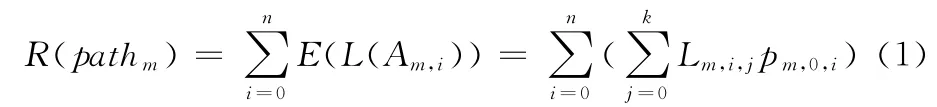

(1)根据攻击图定义中描述的约束条件,设一个攻击序列pathm为Am,0→tm,0→ Am,1→tm,1…Am,n-1→tm,n-1→Am,n,其中tm,i为攻击序 列 中 的 原 子 攻 击 节 点,Am,i={am,i,0,am,i,1,…am,i,k}为攻击 序 列 中 的 属 性 节 点 集 合(n ≥1,0≤i≤n,k≥1),am,i,0,am,i,1…am,i,k为Am,i中的属性节点。

(2)属性节点代表了攻击过程中目标网络或主机受到的损失状况,因此给攻击图中的属性节点赋予相应的损失值,设包含有k个属性节点的集合Am,i的损失值为L(Am,i),属 性 节 点 am,i,j的 损 失 值 为 Lm,i,j, 于 是 有 L(Am,i)=为了避免重复计算属性节点的损失值,设如果Am,i中已包含某属性节点,则该攻击序列pathm中Am,i的后续属性节点集合 Am,i+1…Am,n均不包含该属性节点,即:有

(3)设原子攻击tm,i单独成功概率为pm,i,即属性节点集合Am,i到属性 节 点 集 合Am,i+1的 转 移 成 功 概 率 为 pm,i,于是攻击序列pathm中,从初始属性节点集合Am,0到属性节点集合Am,i+1的可达概率为

(4)由以上设定可得攻击图中一条包含n+1个属性节点集合的攻击序列pathm的损失期望为

(5)攻击者根据其攻击能力和攻击目的,会按照攻击图中所有攻击序列中的1条或多条对目标进行攻击,设攻击者选择的攻击序列为pathm0,pathm1…pathmx-1,可以得到攻击对目标网络造成的损失期望为

根据R值评估攻击对目标造成的损失情况,完成对网络安全性的定量分析。下面将根据上述攻击图建模评估方法对两种网络环境中权限提升攻击进行分析对比。

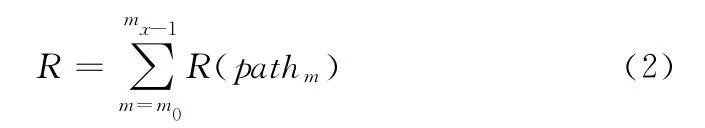

3 传统网络建模分析

首先建立网络的拓扑结构如图2所示。A、B、C、D1、D2…Dn均为普通主机,其中,主机A、B、C在路由器R2连接的同一个接入网中。为了简化模型主机T,D1…Dn所在的接入网都只有他们自身一台主机。为便于分析,设定如下约束条件:主机A上开放Telnet服务,主机B为SSH服务器,主机C为IIS Web服务器。它们所在的接入网外的主机只允许访问主机A上的服务,不允许直接访问主机B和主机C上的服务。接入网内的主机允许互相访问。T为攻击主机,攻击者的攻击目标是主机C,目的是在主机C上获得root权限[16]。

图2 权限提升攻击的网络拓扑结构

由于攻击者只能访问主机A,因此攻击者将首先利用主机A上运行的服务和存在的漏洞,提升自己在主机A上的权限,继而通过主机A对主机B、C的访问权限,以及主机B、C上运行的服务和存在的漏洞,逐步提升自己在主机C上的权限。根据上述条件,得到传统网络中权限提升攻击属性节点和原子攻击节点如下所示。

3.1 属性节点

(1)Plvl(A)={none,user,root}:表示攻击者在主机A上的权限级别,none代表无任何权限,user代表user权限,root代表root权限。它们满足全序关系:none<user<root。同样,还有Plvl(B)={none,user,root}等。由于攻击者具有攻击主机T的root权限,所以Plvl(T)的初值为root。攻击发生前,攻击者在其他主机上无任何权限,因此该属性的其余初值均为none。

(2)R(T,A)={0,1}:表示主机T是否能访问主机A,0代表否,1代表是。同样的,还有R(T,B)={0,1}等。该属性的初值分别为:R(T,A)=1,R(T,B)=0,R(T,C)=0,R(A,B)=1,R(A,C)=1,R(B,C)=1。

(3)Telnet(A)={0,1}:表示主机A上是否运行着Telnet服务,0代表否,1代表是。Telnet(A)初值为1,其余处置均为0

(4)ssh(B)={0,1}:表示主机B上是否运行着ssh服务,0代表否,1代表是。ssh(B)属性初值为1,其余属性初值均为0。

(5)IIS(C)={0,1}:表示主机C上是否运行着IIS服务,0代表否,1代表是。IIS(C)初值为1,其余属性初值均为0。

3.2 原子攻击节点

(1)telnetd_bof(T,A):表示攻击者对主机A发起telnetd缓冲区溢出攻击。该原子攻击发生的前提条件为:R(T,A)=1,Plvl(T)=root且Telnet(A)=1。原子攻击发生后的属性变化为Plvl(A)=root,即攻击者获得主机A的root权限。

(2)sshd_bof(A,B):表示攻击者利用主机A对主机B发起sshd缓冲区溢出攻击。该原子攻击发生的前提条件为:R(A,B)=1,Plvl(A)>=user且ssh(B)=1。原子攻击发生后的属性变化为Plvl(B)=root,即攻击者获得主机B的root权限。

(3)IIS_bof(A,C):表示攻击者利用主机A对主机C发起IIS缓冲区溢出攻击。该原子攻击发生的前提条件为:R(A,C)=1,Plvl(A)>=user且IIS(C)=1。原子攻击发生后的属性变化为Plvl(C)=root,即攻击者获得主机C的root权限。

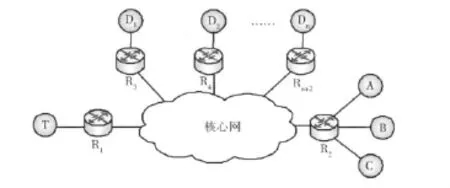

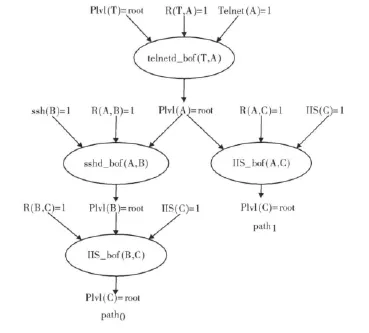

3.3 生成攻击图

由以上初始属性节点、原子攻击节点以及原子攻击发生后的属性改变,遍历所有初始属性节点,得到由初始属性节点通过原子攻击能达到可达属性节点的路径,生成传统网络权限提升攻击的攻击图,如图3所示。

图3 传统网络权限提升攻击

图3中一共有2条攻击序列,分别用path0和path1表示。path0是先通过telnetd缓冲区溢出攻击获得主机A的root权限,之后利用主机A可以访问主机B的属性,对主机B发起sshd缓冲区溢出攻击,获得主机B的root权限,最后利用主机B对主机C发起IIS缓冲区溢出攻击,获得主机C的root权限。path1是先通过telnetd缓冲区溢出攻击获得主机A的root权限,之后利用主机A可以访问主机C的条件,对主机C发起IIS缓冲区溢出攻击,获得主机C的root权限。

3.4 攻击损失期望

根据图3,对传统网络权限提升攻击造成的损失期望R进行分析,相关设定如下:

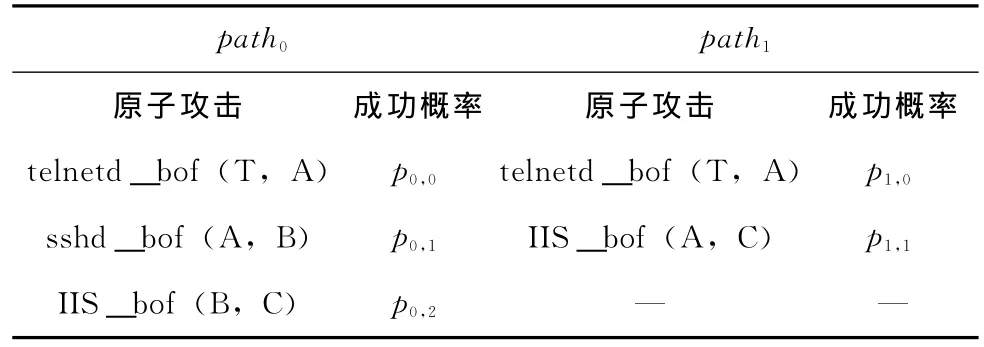

(1)原子攻击成功概率

path0和path1包含的原子攻击的成功概率如表1所示。其中p0,0=p1,0,为便于分析,设同类型原子攻击成功概率相同,即p0,2=p1,1。对于属性Plvl(C)=root,path0中的可 达 概 率 为p0,0,2=p0,0*p0,1*p0,2,path1中的可达概率为p1,0,1=p1,0*p1,1,可得p1,0,1>p0,0,2。攻击者的攻击目标是获得主机C的root权限,即达到属性Plvl(C)=root,此时选取攻击序列path1成功概率更大,因此攻击者会选取path1进行攻击,于是根据公式(2)有R=R(path1)。

表1 传统网络权限提升攻击原子攻击成功概率

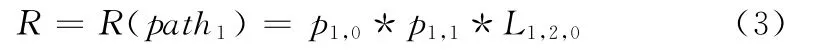

(2)属性的损失值

由于只需要计算R(path1),于是设图3中path1包含的属性节点及属性节点对应的损失值如表2所示。由于攻击者的目标是获得主机C的root权限,因此除了属性Plvl(C)=root对应的损失值L1,2,0>0之外,其它属性的损失值 L1,0,0=L1,0,1=L1,0,2=L1,1,0=L1,1,1=L1,1,2=0。根据公式(1)和(2),得到传统网络中攻击者对主机C发起权限提升攻击造成的损失值期望是

表2 传统网络权限提升攻击属性节点及损失值

4 分离映射网络建模分析

分离映射网络采用和传统网络类似的拓扑结构,如图2所示。主要区别在于分离映射网络用接入路由器AR代替传统网络的路由器R。网络中主机的访问权限、主机中存在的服务和攻击者的攻击目标均与传统网络相同。

由于权限提升攻击是基于主机存在服务和漏洞进行的,而分离映射网络结构并不影响主机存在的服务和漏洞,因此在分离映射网络权限提升攻击分析中,对属性和原子攻击的定义和传统网络中的相同,所以生成的攻击图也相同,如图3所示。二者的区别主要是原子攻击的成功概率以及攻击对网络造成的损失期望。下面将对分离映射网络权限提升攻击造成的损失期望进行分析。与传统网络的分析类似,分离映射网络中权限提升攻击造成的损失期望为R′=R′(path1),相关设定如下:

(1)原子攻击成功概率

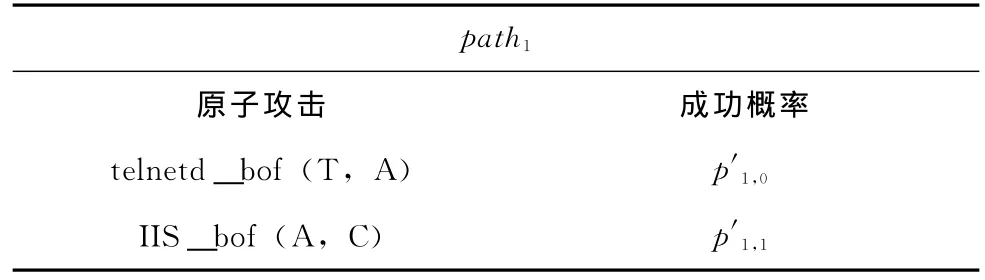

由于只要考虑path1,于是分析时只考虑path1包含的原子攻击成功概率,如表3所示。

表3 分离映射网络权限提升攻击原子攻击成功概率

传统网络中,攻击者能够了解网络的拓扑结构,可以通过ping,IP网段扫描等方式获得主机C所在接入网中的主机信息。因此当攻击者要提升自己在目标主机C上的权限,但是又不能直接访问主机C时,它就会在与主机C处在同一个接入网的主机中寻找能够利用的主机,图2中的主机A、B就是这样的主机。攻击者找到主机A进行攻击,提升在主机A的权限,进而攻击目标主机C。而在分离映射网络中,由于采用了身份与位置分离机制,ID和LOC分离,攻击者不能得到网络的拓扑结构信息,因此便无法知道网络中哪些主机与主机C处在同一接入网中。这时,在寻找能够利用的主机(即主机A)时,与在传统网络中只需要攻击主机A和B不同,攻击者需要在网络中除了主机C以外的所有主机里寻找可以利用的主机。因此,在图2所示的分离映射网络中,它找到并成功攻击主机A的概率为p′1,0,与在传统网络中找到并成功攻击主机A的概率p1,0之间的关系为p′1,0=2*p1,0/(n+2)。当攻击目标主机C所需的属性都已经满足,则可直接发起对主机C的攻击,不需要再寻找可以利用的中间主机,这时攻击成功的概率在两种网络中相同,即p′1,1=p1,1。

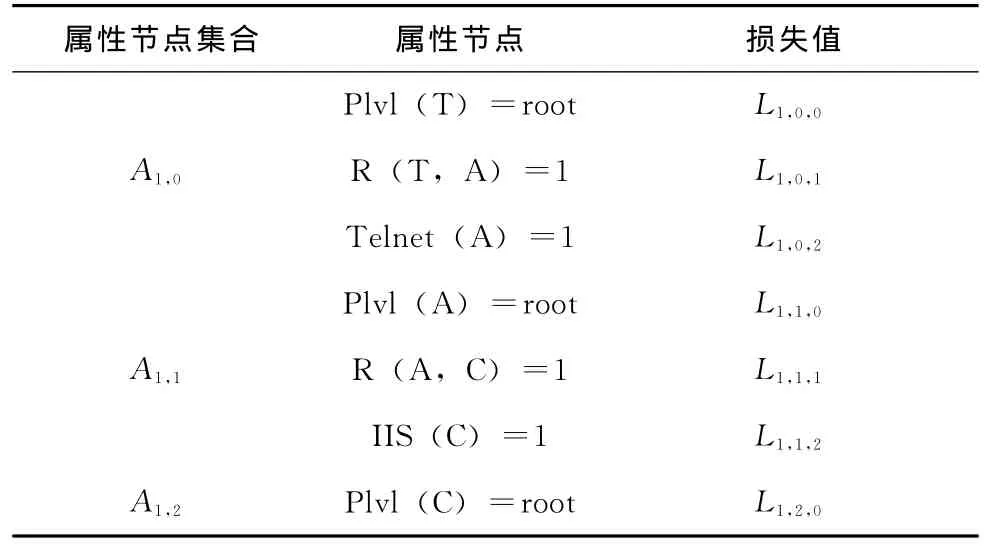

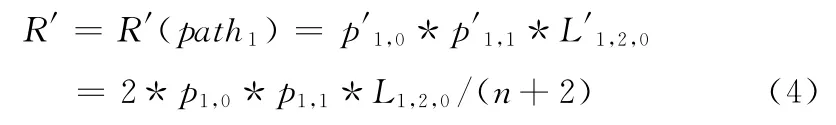

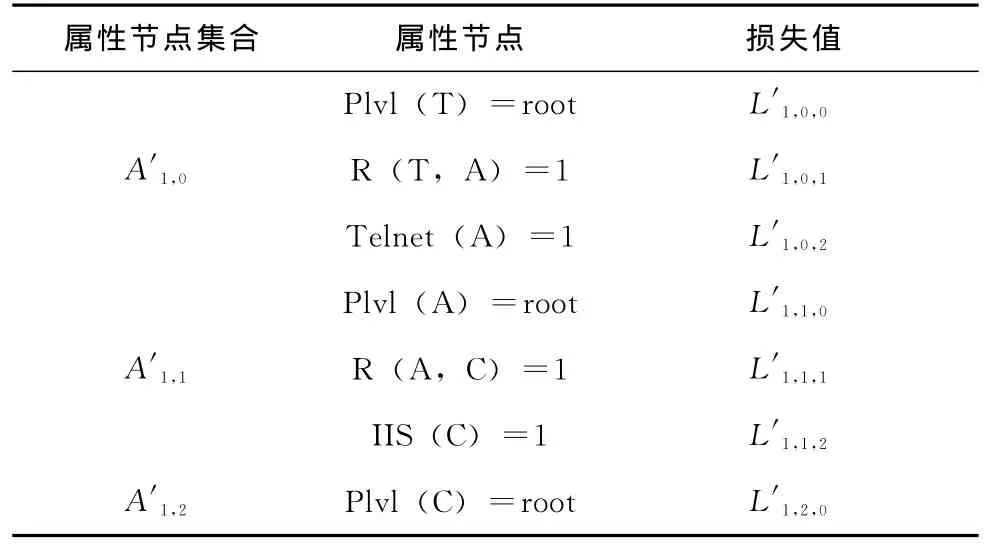

(2)属性损失值

分离映射网络和传统网络的权限提升攻击图相同,有相同的属性节点,因此,设path1包含的属性节点及属性节点对应的损失值如表4所示。为了和传统网络对比分析,设 L′1,2,0=L1,2,0>0,L′1,0,0=L′1,0,1=L′1,0,2=L′1,1,0=L′1,1,1=L′1,1,2=0。根据式(1)和(2),得到分离映射网络中攻击者对主机C发起权限提升攻击造成的损失值期望是

表4 分离映射网络属性节点及其损失值

5 结果分析对比

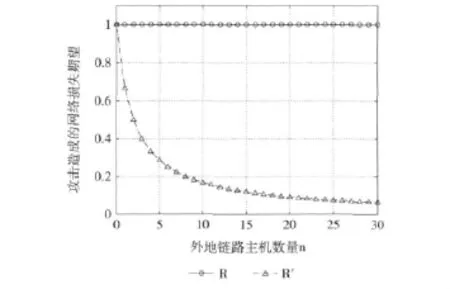

根据式(3)和(4),对上述两种网络环境中权限提升攻击造成的损失情况进行分析对比。假设式(3)和(4)中的p1,0*p1,1*L1,2,0=1,得到随着外地链路主机数量的增多,传统网络和分离映射网络中损失期望R和R′值的变化情况,如图4所示。

图4 权限提升攻击造成的损失期望对比分析

从图4中可以看出,权限提升攻击对分离映射网络造成的损失期望始终小于传统网络。并且随着网络拓扑的扩大(即外地链路的增多),分离映射网络中的损失期望R′值逐渐减小而传统网络中的损失期望R值始终保持不变。也就是说,在实际的大规模网络拓扑环境中,权限提升攻击对分离映射网络造成的损失期望值接近于0。因此可以看出,分离映射网络能够在很大程度上缓解权限提升攻击。

6 结束语

分离映射网络将节点身份信息与位置信息进行了分离,改变了网络的通信机制,从而使得网络安全性也相应得到了改变。本文提出了一种基于网络损失期望的攻击图评估方法,对两种网络环境中的权限提升攻击情况进行了建模分析对比。结果表明,相比于传统网络,标识分离映射网络对权限提升攻击具有良好的缓解作用,增强了该网络的安全性。对于将来工作,将基于该方法分析分布式拒绝服务(DDoS,Distributed Denial of service)以及蠕虫等攻击在分离映射网络体系中的变化情况。

[1]LIU Ying,WAN Ming,ZHANG Hongke,et al.Research on the data reconstruction method based on Identifier/Locator separation architecture[J].Journal of Internet Technology,2011,12(4):531-539.

[2]China computing network technology coordinate emergency center.China Internet network security report in 2010 [EB/OL].[2011-04-22].http://www.cert.org.cn/articles/docs/common/2011042225342.shtml(in Chinese).[国家计算网络应急技术处理协调中心.2010年中国互联网网络安全报告[EB/OL].[2011-04-22].http://www.cert.org.cn/articles/docs/common/2011042225342.shtml.]

[3]RFC 4882,IP address location privacy and mobile IPv6:Problem statement[S].Koodli R,2007.

[4]Draft-farinacci-lisp-15,Locator/ID separation protocol(LISP)[S].Farinacci D,Fuller V,Meyer D,et al.2011.

[5]Draft-whittle-ivip-db-fast-push-04,Ivip mapping database fast push[S].Whittle R,2010.

[6]Draft-whittle-ivip-drtm-01,DRTM-Distributed real time mapping for Ivip and LISP[S].Whittle R,2010.

[7]Draft-adan-idr-tidr-01,Tunneled inter-domain routing(TIDR)[S].Adan J J,2006.

[8]ZHANG Hongke,SU Wei.Fundamental research on the architecture of new network—universal network and pervasive services[J].Acta Electronica Sinica,2007,35(4):593-598(in Chinese).[张宏科,苏伟.新网络体系基础研究——一体化网络与普适服务[J].电子学报,2007,35(4):593-598.]

[9]DONG Ping,QIN Yajuan,ZHANG Hongke.Research on universal network supporting pervasive services [J].Acta Electronica Sinica,2007,35(4):599-606.(in Chinese).[董平,秦雅娟,张宏科.支持普适服务的一体化网络研究 [J].电子学报,2007,35(4):599-606.]

[10]Murase T,Fukushima Y,Kobayashi M,et al.Performance evaluation of a multi-stage network event detection scheme against DDoS attacks[C].7th Asia-Pacific Symposium on Information and Telecommunication Technologies.Piscataway:IEEE Publisher,2008:58-63.

[11]WANG Yingmei,LIU Zengliang,CHENG Xiangyun,et al.An analysis approach for multi-stage network attacks [C].Proceedings of International Conference on Machine Learning and Cybernetics. Piscataway: IEEE Publisher, 2005:3949-3954.

[12]CHEN Feng,ZHANG Yi,SU Jinshu,et al.Two formal analyses of attack graphs[J].Journal of Software,2010,21(4):838-848(in Chinese).[陈锋,张怡,苏金树,等.攻击图的两种形式化分析 [J].软件学报,2010,21(4):838-848.]

[13]WANG Yongjie,XIAN Ming,LIU Jin,et al.Study of network security evaluation based on attack graph model[J].Journal on Communications,2007,28(3):29-34(in Chinese).[王永杰,鲜明,刘进,等.基于攻击图模型的网络安全评估研究 [J].通信学报,2007,28(3):29-34.]

[14]Idika N,Bhargava B.Extending attack graph-based security metrics and aggregating their application [J].IEEE Transactions on Dependable and Secure Computing.2012,9(1):75-85.

[15]Mehta V,Bartzis C,ZHU H,et al.Ranking attack graphs[J].Lecture Notes in Computer Science,2006,4219:127-144.

[16]CHEN Xiuzhen,LI Jianhua,ZHANG Shaojun.Study of generating attack graph based on privilege escalation for computer networks [C].11th IEEE Singapore International Conference on Communication Systems.Piscataway:IEEE Publisher,2008:1213-1217.