自动控制系统的安全防护

夏 毅,李红春

(大连西太平洋石化公司,大连 116610)

0 引 言

DCS、PLC等控制系统目前已在国内的石油化工企业普遍采用,在实际应用过程中这些控制系统为装置的平稳控制、装置优化和全厂管控一体化的实现起到了不可替代的作用。

随着信息技术和控制技术的不断发展,当前大多在用和即将投用的DCS和PLC等控制系统普遍采用通用的以太网组网技术,并采用普通服务器和微机作为工程师站和操作站,大大降低了系统组态和使用的难度,提高了操作员的实际操作效率,但同时也带来了越来越多的系统安全风险,为控制系统管理技术人员带来了新的挑战。

近几年因为控制系统感染病毒而引起装置停车和其他风险事故的案例不绝于耳,最严重的莫过于2010年发生于伊朗核电站的“震网”病毒导致核反应堆推迟发电的事件,虽没有造成大的灾难性后果,但带来了巨大的经济损失和极大的国际影响。针对上述安全形势国家有关部门和各行业均已引起极大关注,多次下发文件要求各企业加大控制系统的安全防护力度,避免因为安全隐患造成不必要的损失。本文侧重在控制系统的病毒防护和非法侵入防范等方面从病毒传播原理、网络安全结构和具体实施方案做初步探讨。

1 控制系统的安全风险

控制系统目前所面临的安全风险从实际运行情况看形成实际隐患的主要有病毒危害和非法侵入两种,两者比较则又以病毒的防范最为迫切。

1.1 安全风险的形成

上述两种风险的形成是由下述几个原因造成的:

1)目前控制系统普遍采用通用型以太网络和计算机技术,为病毒传播和非法侵入创造了理想环境。

2)由于各石化企业逐步实现扁平化管理,普遍采用ERP和MES等管理信息系统,需要与下层的控制系统进行联网和信息交换,形成企业内部和外部集成度较高的局域网和外部网,控制系统的网络化互联为病毒营造了迅速传播的温床,同时也为非法入侵创造了物理条件。

3)控制系统管理人员对上述危害认识不足,一直延续使用老的管理理念,没有采取有针对性的防护手段,造成病毒的恶性传播,为控制系统的安全运行带来了风险。

1.2 安全风险的危害

网络病毒传播对控制系统的危害主要体现在以下几方面:

1)堵塞控制系统内部网络,造成网络通讯瘫痪。笔者所在单位的一套PKS控制系统曾经感染Conficker蠕虫病毒,造成Flex操作站与Server通讯中断,操作站反应极慢,无法正常工作,只能断开网络查杀病毒后再恢复,整个病毒清理过程历时一天,严重影响了工艺正常操作。

2)病毒会自行修改操作站和工程师站的注册表等信息,破坏计算机引导区文件,造成计算机的非正常运行、停机或死机。

3)病毒发作后大量占用计算机内存、硬盘空间、网络带宽等资源,使计算机无法正常运行。

4)病毒进入控制器的运行程序造成控制器运行异常,直接威胁所控制装置的平稳运行。

非法侵入是指网络黑客通过网络连接利用网络漏洞以非正常手段侵入控制系统内部,窃取信息或完全和部分接管系统的控制,形成非法操作,造成安全事故,目前这种针对控制系统的非法侵入事件还比较少见。

1.3 病毒的特征

病毒作为一种特殊的计算机程序,具有下述几个主要特征:

1)表现性和破坏性:即一旦病毒侵入系统就会对系统运行造成不同程度的恶性影响。

2)隐蔽性和潜伏性:病毒一旦进入系统就附着在正常程序或磁盘引导扇区,不易被发现,且有些病毒隐藏在系统中,只有满足某种条件它的危害性才表现出来。

3)传染性:计算机病毒就像人体病毒一样传染性是其基本特征,只要具备传播通道就可由被感染的系统扩散到未被感染的系统中,从而造成大面积危害。

4)针对性:计算机病毒的发作有一定的环境要求,一种病毒并不是可以传染任何计算机系统,当前流行的绝大多数病毒都是针对WINDOWS操作系统和TCP/IP通讯协议,因此较老的控制系统,如HONEYWELL的TDC3000和TPS系统、YOKOGAWA的CENTUM系统、ABB的MOD300等系统由于采用的是类UNIX的操作系统和非TCP/IP的通讯网络协议,到目前还没有相关病毒感染造成影响的报道。

5)快速传染性:计算机病毒的传播在具备合适的物理条件的情况下几乎是在瞬间完成,笔者曾经做过此类试验,干净的计算机插入网线的同时蠕虫病毒已经感染。

2 控制系统的安全防护措施

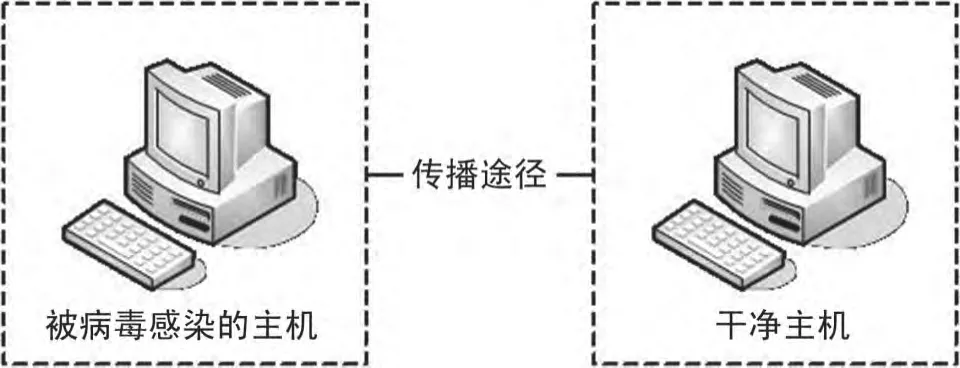

计算机病毒有类似于人体病毒的传播特点,即它的传播必须具备三个条件:传染源(计算机病毒)、传播途径(网络或移动存储介质)、易感人群(未被感染的计算机和网络)。只要消除上述三要素的任一个就可避免病毒的感染,从实际情况看控制系统的病毒防护只能从切断病毒的传播途径来采取措施。如图1所示。

图1 病毒传播要素

计算机病毒的传播途径主要有:计算机网络、在不同计算机交叉使用移动存储介质。从计算机网络层面防护病毒的传播可以采取技术手段将病毒阻挡在控制系统之外,而避免移动介质的使用导致传播病毒则只能通过采取严格的管理措施来实现。

2.1 石化企业典型的控制系统和管理网络结构

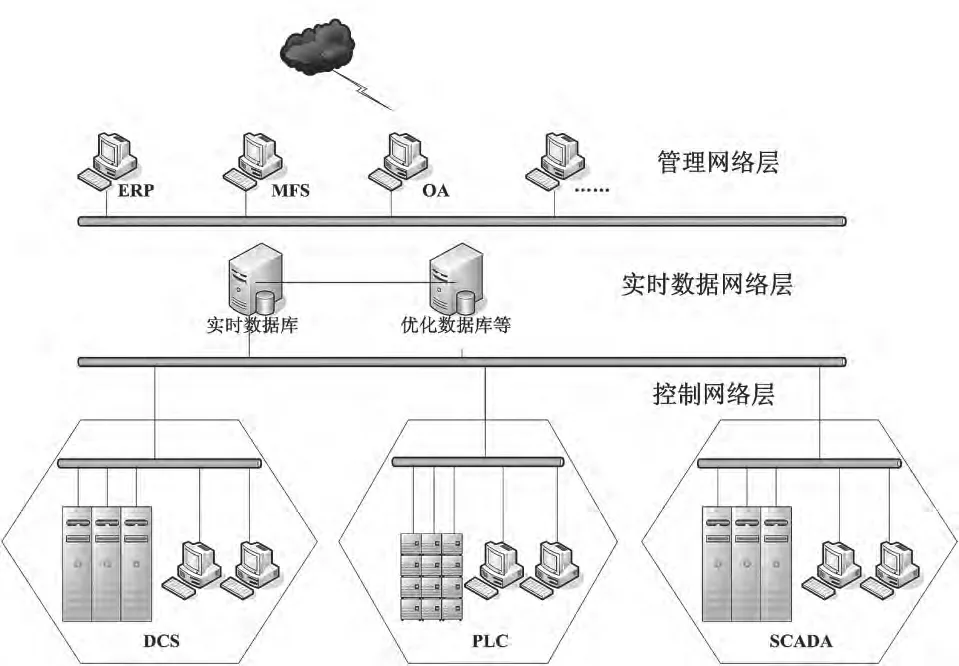

石化企业控制系统的网络结构从层次上可大体分为三个层面:控制网络层、实时数据网络层和管理网络层。

1)控制网络层是指控制系统(DCS、PLC、ESD、SCADA等)内部网络;不同的系统采用不同网络协议和网络结构,较老的DCS系统均没有采用TCP/IP的网络协议,如HONEYWELL的TPS系统LCN和UCN采用IEEE802令牌网协议族;而近几年新推出的控制系统大部分采用了TCP/IP标准协议。

2)实时数据网络层是指实时数据库、生产优化数据库等以装置生产优化、先进控制为中心的数据平台所在的网络层次,此层次的实时数据库服务器与各套DCS、PLC、SCADA等控制系统进行联网,将各控制系统生产数据通过接口上行采集到数据库,并向上层管理网络实时发布数据,同时通过实时数据库向控制网络层下行优化数据。

3)管理网络层是指ERP、MES、办公自动化等上层管理应用所在网络层次,此层的管理系统向下从数据采集层调用实时数据,以满足这一层各种管理软件的数据需求,同时向上与外部Internet或VPN专网相联,向公司外部提供数据。如图2所示。

图2 石化企业典型控制和管理网络层次图

2.2 硬件防火墙的设立

从以上三个网络层次看,对于控制系统来讲计算机病毒的来源主要来自两个方面:

1)起源于上层管理系统通过网络互联向下传播到底层的控制系统网络。

2)交叉使用移动介质时将病毒传播到控制系统。

为防护第一种病毒的传播需要配备专用的防护设备:防火墙,并在防火墙设置严格的防护策略。防火墙的部署可根据各企业不同的网络拓扑结构采取不同的方案,但配置的主要原则是在底层控制网络与实时数据网络层之间、实时数据网络层与上层管理网络之间设立网络检查防护节点,通过对数据包的筛选和屏蔽,防止非法访问进入底层的控制系统网络,保证控制系统的正常运行。

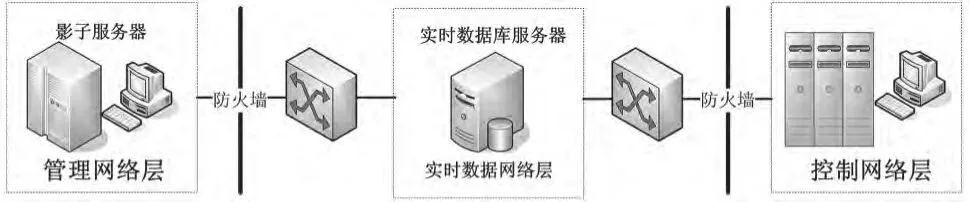

从网络安全防护来看,实时数据库是集中向外部(管理网络)提供数据服务的数据平台,并单独设置在相对独立的网段中,因此这个网段可称为是防火墙意义上的非军事区(DMZ,DeMilitarized Zone),它起到隔离内部控制网和外部管理网的作用,为内外网之间的数据通讯起到缓冲作用,因此按照上述原则应分别在实时数据库的内侧和外侧设立防火墙。如图3所示。

图3 DMZ示意图

对于防火墙的型号选择,目前市面上通用的防火墙产品基本都能满足我们的安全要求,如CISCO公司的PIX和ASA系列产品,CheckPoint公司的产品等,但在选择时尽量选用集成防病毒功能的产品,同时要关注防火墙的吞吐量、并发连接数、报文转发率等性能指标。

管理网络与实时数据库间防火墙的设置:实时数据网络层在物理上要独立组网,不要与办公网络复用,此网络与上层管理网络间保留一个统一出口。防火墙的设置可根据实时数据库的特点,只允许管理层的数据请求访问实时数据库服务器的某个或某些端口,其他无关的协议请求和网络端口全部在防火墙防护策略中被阻断。为进一步增强安全防护等级,也可在管理层再单独设置一台实时数据库服务器,作为非军事区内实时数据库服务器的影子服务器,内部服务器直接将数据映射传递到外部服务器,管理层的任何数据请求访问的是外部服务器,不再进入也不允许访问内部数据库服务器,从而大大提高了安全防护等级。如图4所示。

图4 实时数据库影子配置图

实时数据库与控制系统间的防火墙设置:目前实时数据库与各套DCS和PLC间大多通过DCS的APP应用站或专用PLC通讯接口来实现,在防火墙策略配置中向实时数据库开放必要的APP站和通讯接口的地址、端口和协议,阻断来自数据采集网络层的大部分不必要的协议和端口。

按照体系结构防火墙可分为包过滤防火墙、屏蔽主机防火墙、屏蔽子网防火墙等,防火墙的安全策略包含以下主要内容:用户权限和账号、信任关系、包过滤、认证签名等。

2.3 OPC协议的安全防护

目前实时数据库与控制系统间、控制系统与控制系统间普遍通过OPC协议进行数据采集和数据交换,但由于OPC协议的自身技术特点为防火墙的安全策略的配置带来了挑战。

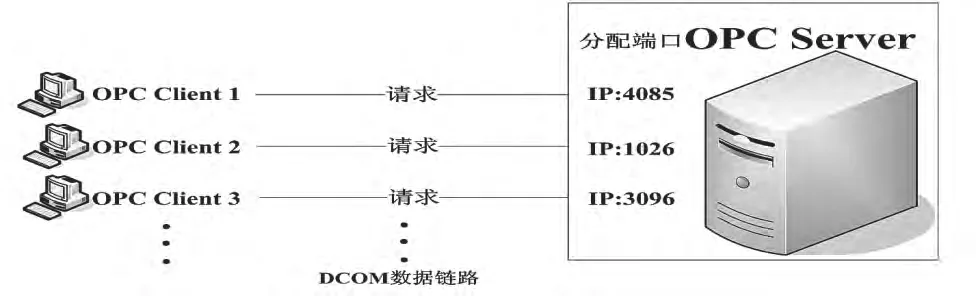

OPC(OLE for Process Control)协议是基于微软DCOM(Distributed Component Object Model)技术开发的用于控制系统间数据交换的专用协议[1]。OPC的数据访问机制是客户端发出数据请求后,OPC服务器端动态为其分配一个IP端口,建立起数据传递通道进行数据传递,即每次客户端发出数据请求后服务器端开放的IP端口是不同的,而且这些IP地址的分配范围非常广,其覆盖范围多达16000多个口地址,而常规防火墙主要依据IP地址和端口地址建立相应的安全防护策略,因此常规通用防火墙无法对OPC通讯有效地建立安全防护机制。如图5所示。

图5 OPC工作原理图

对于OPC协议的安全防护有以下两种解决方案[2]:

1)采用OPC专用防火墙。如加拿大Byres公司的TOFINO专用防火墙是专为OPC协议的安全防护设计的,这种防火墙有专门的硬件设备通过安装OPC软件模块后经过简单配置隐藏了下层TCP和UDP协议内容。它可以按照OPC通讯的服务器端和客户端具体情况设置安全策略,满足OPC协议的客户端的请求允许通过,非OPC请求一律被拦阻。TOFINO防火墙通过安装不同的软件模块还可实现对ModBusTCP通讯的安全防护。

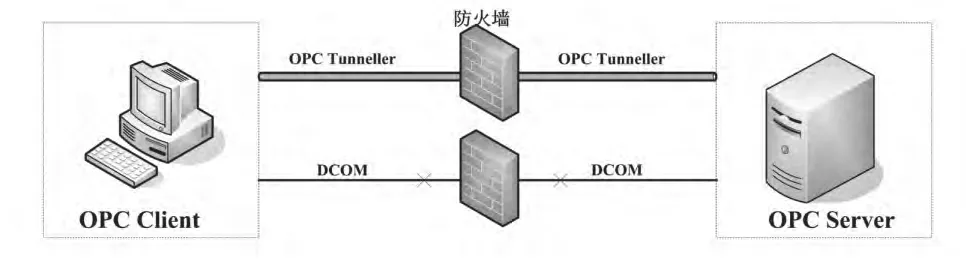

2)采用OPC虚拟通道技术。如Matrikon公司的OPC Tunneller通讯软件,分别在OPC服务器和客户端安装OPC Tunneller软件,建立起OPC通讯专有固定端口IP通道,隐去底层DCOM的动态IP端口分配机制,这样就可在服务器端和客户端之间采用通用防火墙进行安全控制策略配置。如图6所示。

图6 OPC Tunneller示意图

2.4 防病毒软件的设置

硬件防火墙对于防护非法侵入和病毒传播的防护起到比较大的作用,但是根据病毒的隐藏机制,还不能完全切断病毒的网络传播,尤其是不能防止已经感染了病毒的软件或文件的传输,因此需要在相应的网络部位部署防病毒软件。

目前各企业在管理网络层都已经部署了防病毒软件,为实现控制系统的安全,需进一步在实时数据网络层和控制系统内部分别部署独立的防病毒软件[3]。控制系统内部的防病毒软件建议由DCS或PLC厂家提出实施方案,理由见下:

1)防病毒软件有时采用主动扫描方式,扫描期间会对DCS服务器和操作站产生影响,因此需要对防病毒软件进行个性化配置,避免病毒扫描机制对系统的服务器和操作站的常规服务产生干扰;厂家都会对各种通用的病毒软件进行过系统测试,所提供的解决方案更加成熟可靠。

2)病毒防护软件安装后需定期更新病毒属性库,有些属性库查杀病毒时会误删机器内的有用文件,厂家提供的方案和病毒库文件均已在系统中经过运行验证,在各自的系统中使用被证明是安全的,如HONEYWELL公司认证的防护软件为Mcafee或Norton的软件产品,EMERSON公司认证的病毒防护软件为SYMANTEC的产品。

3 安全防护的管理手段

上述技术措施能够比较有效地阻断计算机病毒由上层管理网络向控制系统的传播和非法用户的侵入,而发生在系统维护和管理过程中的病毒风险和危害则必须通过采取严格的管理手段来规避[4]。

1)封堵计算机USB口。事实证明大量的病毒是通过使用U盘进行传播的,要切断此种类型的病毒传播必须将DCS、PLC操作站对USB口进行封堵,主机键盘和鼠标改用PS/2接口形式,维护期间拷贝文件采用光盘刻录的方式。

2)对于系统主机进行Ghost备份,并将Ghost文件分别放在本机、相邻主机和活动硬盘中,一旦发现病毒即可切断网络连接快速进行系统恢复。

3)应定期对系统组态数据库、流程图源文件和其它工程组态文件进行分层次备份,对于大容量的系统备份建议使用新的、专用活动硬盘,并规定只能用于控制系统备份,严禁与办公电脑交叉使用。

4)对采用非标准以太网结构的控制系统建议不要将各操作站和服务器进行联网,防止计算机病毒通过以太网进行传播,如HONEYWELL的TPS系统。

5)断开不必要的系统连接,如OPC、ModBusTCP等连接,尽量减少控制系统与其他网络的联系。

6)严格系统的密码管理,并定期对系统密码进行修改。

7)对于已经部署的病毒防护软件应定期对病毒属性库进行更新升级,以保证病毒软件的实际有效性,更新的周期和属性库的选择应参照系统厂家所提供的成熟方案进行。

4 结束语

控制系统的安全防护是当前石化企业仪表管理技术人员无法回避的课题,随着企业逐渐采取扁平化管理方式,系统互联和数据交换情况越来越多,病毒传播和非法侵入已成为控制系统安全运行的巨大威胁。本文针对上述课题从技术和管理两个方面简要阐述了企业所能采取的基本措施和安全防护原则,石化企业可根据各自系统特点和防护原则设计安全防护策略。□

[1] 薛质,苏波,李建华.信息安全技术基础和安全策略[M].北京:清华大学出版社,2007.

[2] 张洁,张学志,王鹏.计算机病毒防治与信息安全知识300问[M].北京:冶金工业出版社,2006.

[3] 李剑,张然.信息安全概论[M].北京:机械工业出版社,2009.

[4] 卓新建,郑康锋,辛阳.计算机病毒原理与防治[M].北京:北京邮电大学出版社,2004.