一种基于入侵检测的空间网络安全路由技术*

王雪霞,张泽琦,李 明,杜 军,王景璟,姜春晓,任 勇

(1.清华大学 电子工程系,北京100084;2.中国空间技术研究院 通信卫星事业部,北京100094)

一种基于入侵检测的空间网络安全路由技术*

王雪霞1,张泽琦1,李 明2,杜 军1,王景璟1,姜春晓1,任 勇1

(1.清华大学 电子工程系,北京100084;2.中国空间技术研究院 通信卫星事业部,北京100094)

随着空间信息网络在各领域尤其是军方的广泛应用,空间网络安全技术成为研究人员越来越关注和重视的研究方向,其中空间网络的路由安全是重要的研究热点之一。针对基于入侵检测的空间网络安全路由技术进行了研究,以无线Mesh网络开发的 OLSR路由协议为例,对空间信息网络中基于入侵检测的安全路由技术进行仿真分析,证明了此安全机制的可行性。

空间信息网络;路由安全机制;入侵检测

0 引言

空间网络路由协议由于空间链路的开放性有可能受到主动或被动的恶意入侵和攻击,而空间网络的路由安全技术还不成熟,现有的安全路由研究工作主要集中在地面的无线 Mesh网、传感网等应用领域[1-3]。由于空间网络的特殊性,在研究和设计路由协议时,必须首先保证路由信息传输的真实性、机密性和完整性等安全属性,避免恶意攻击造成网络性能的下降甚至瘫痪。另外,还需要充分考虑并克服空间网络中节点处理及存储能力受限、链路时延长、拓扑变化快等不利条件,采取适当的优化措施以尽量降低安全机制对路由性能的影响,实现安全与效率的兼顾[4]。本文针对基于入侵检测的空间网络安全路由技术进行了研究和仿真,并分析了此安全机制的特点。

1 基于入侵检测的空间网络路由安全机制

已有的安全机制模型[5]多由以下三部分组成:分布式入侵检测系统(Distributed Intrusion Detection System,DIDS)、信誉系统和入侵反应系统(Intrusion Reaction System,IRS)。

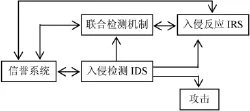

工作原理如下:路由协议中的入侵检测系统检测到网络中存在恶意攻击的节点,在信誉系统中就会被降低信誉度,一旦节点的信誉度低过某一阈值,则信誉系统就认定此节点为攻击节点,然后利用入侵反应系统隔离此节点,并进行路由的重构,通过这种一系列的检测和反应机制来实现安全路由。图1为安全机制模型图。

空间信息网络与无线Mesh网络的相似之处在于网络中的节点都通过无线多跳实现通信,只是地面的无线

Mesh网络使用一般的无线链路,空间信息网络使用的是星间链路。本文以无线Mesh网络开发的OLSR路由协议为基础,研究空间信息网络中基于入侵检测的安全路由技术。

图1 空间信息网路由安全机制模型

2 路由协议安全性分析

在 OLSR协议中,路由消息主要为握手(Hello)消息和拓扑控制(Topology Control,TC)消息,伪造或篡改这两个路由消息成为攻击者进行路由攻击的主要手段。多点中继(Multi-Point Relay,MPR)节点是 OLSR协议中一类特殊节点,它可以周期性发送 TC消息,实现整个网络拓扑信息的共享。通过分析Hello消息和TC消息的特点,可以得到以下几类针对这两种消息的攻击方式:

A1:一跳邻居节点异常。这类攻击产生于Hello消息中,攻击者会发送错误的邻居节点信息,或者发送不存在的邻居节点信息。

A2:MPR节点集异常。这类攻击产生于Hello消息中,攻击者未按照实际计算结果而发送错误的MPR节点集。

A3:初始MPR选取者集异常。这类攻击产生于初始TC消息中。

A4:转发MPR选取者集或广播邻居序列号异常。这类攻击产生于转发的TC消息中,攻击者对原始的两种信息进行篡改。

这几种攻击方式可以根据攻击消息的类型分为伪造本地消息攻击和篡改转发消息攻击两大类,其中A1、A2和A3为伪造本地消息攻击,而A4为篡改转发消息攻击。

3 入侵检测模型设计

3.1 入侵检测模型框架

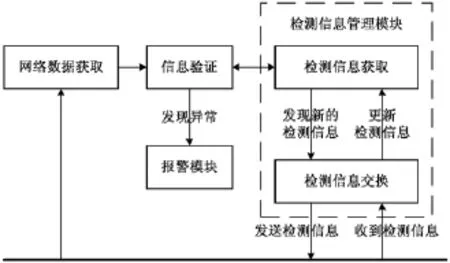

针对空间网络分布式的特点,采用分布式的入侵检测模型,每个节点都独立地收集本地的路由信息并进行攻击检测。入侵检测模型的框架如图2所示。

图2 入侵检测模型

入侵检测模型主要分为数据获取、检测、管理、报警等模块。其中路由信息的收集在网络数据获取模块中完成,经过信息验证模块进行入侵检测,一旦发现异常则会产生报警信息。如果未发现异常,则将路由信息发送至检测信息管理模块,这个模块可以进行多个节点检测信息的发现、更新、交换和整合,可以发现单点检测无法发现的异常路由信息,并且通过信息交换通知周围节点。

3.2 入侵检测算法

OLSR协议中,Hello消息和 TC消息的准确性可以通过网络拓扑的对应关系总结出如下的约束条件:

C1:邻居节点的对等性。即某一个节点的邻居节点也一定把这个节点作为它的邻居节点。

C2:MPR节点集的两跳可达性。即某一个节点通过其MPR节点集中的节点都可以到达它所有的两跳邻居节点。

C3:MPR选取者集与MPR节点集的对应性。即如果某一节点A是节点B的MPR选取者,则节点B一定是节点A的MPR节点。

C4:TC消息的转发一致性。即经过某一节点转发后的TC消息除了跳数、生存时间外,其他信息应该与转发前保持一致。

和前文所述4种攻击方式类似,这几种约束条件也可以分为两大类:第一类是生成的路由消息与网络拓扑的一致性,第二类是转发的路由消息的一致性。其中C1、C2、C3约束条件属于第一类,C4约束条件属于第二类。

(1)A1入侵方式检测

A1入侵方式检测过程如下:当收到 Hello消息后,从中获得邻居节点信息,使用约束条件C1(邻居节点关系是相互的)进行检测。

A1算法主要涉及Hello消息的检测。Hello消息主要由邻居节点和 MPR节点两项信息构成。当某节点A收到某节点B发送的 Hello消息,只有当节点 A了解到节点B的邻居节点情况才可能检测这个 Hello消息的准确性。节点B的邻居节点中有三类节点:节点A、节点A的邻居以及节点A的两跳邻居。由于节点A至少可以通过节点B到达节点B的邻居节点,所以节点B的邻居节点一定在节点A的两跳邻居节点范围内。所以对于节点A来说,想对节点B发送的Hello消息进行检测,需要掌握自身两跳邻居节点的拓扑信息,而这一过程需要节点A和它的邻居进行数据交换,包括交换Hello消息以及检测信息,以此实现对两跳范围节点拓扑信息的掌握,进而可以对收到的 Hello消息的准确性进行检测。

(2)A2入侵方式检测

A2入侵方式检测过程如下:当收到 Hello消息后,从中获得 MPR节点信息,使用约束条件 C2(MPR节点集必须可以一跳到达所有的两跳邻居节点)进行检测。

A2算法也主要涉及Hello消息的检测。节点A收到节点B发送的Hello消息,需要对其中的MPR节点信息

进行检测。如果节点B在MPR节点集中声称节点C为它的MPR节点,则节点A需要判断B的两跳邻居节点是否都能通过C到达,也即节点B的两跳邻居节点集与C的一跳邻居节点集是否一致。因为节点C为节点A的邻居节点,所以节点A可以掌握节点C的一跳邻居节点集。对于节点B的两跳邻居节点集,可以通过取它所有一跳邻居节点集的邻居的并集获得。节点B的邻居节点中有三类节点:节点A、节点A的邻居以及节点A的两跳邻居。由A1算法的实现过程可以看出,这三类节点信息节点A都可以得到,因而节点A可以掌握节点B的两跳邻居节点集,所以通过上述分析可以进行MPR节点信息的检测。

(3)A3入侵方式检测

A3入侵方式检测过程如下:当收到初始TC消息后,使用约束条件C3(MPR选取者集必须与MPR节点对应)进行检测。

A3算法主要涉及TC消息的检测。节点A收到节点B发送的TC消息,假设节点B声称其MPR选取者集为(C,D,E),节点A需要判断节点B是否被这些节点选为MPR节点。和前面两种入侵检测方式类似,这个节点集中的点也分为节点A、节点A的邻居以及节点A的两跳邻居三类节点,而这三类节点的信息获取方式和前面的获取过程一致,因此节点A可以通过TC消息对节点B的MPR选取者集进行准确性检测。

(4)A4入侵方式检测

A4入侵方式检测过程如下:当收到转发的TC消息后,按照约束条件C4进行转发一致性检测。即转发TC消息时,只有跳数加1,生存时间减1,其他内容保持一致。

A4算法主要涉及TC消息的检测。TC消息包括广播邻居序列号信息和 MPR选取者信息两项内容。由于节点的TC消息会在全部网络内进行扩散,因此可以通过如下过程对TC消息进行检测。首先,当节点B收到节点A通过全网广播发送的初始TC消息时,通过类似于对 Hello消息的检测过程就可以判断 TC消息所包含的拓扑结构信息是否与网络中真实的拓扑信息一致,因而可以判断初始TC消息是否准确,是否存在被攻击的情况。而当初始TC消息通过节点B转发给节点C,这时节点C收到的就是被转发的消息,节点C利用前文的约束条件C4可以检测此转发消息是否符合转发一致性。利用两种基本的TC消息检测方法就可以对TC消息在整个网络中的扩散过程进行一致性检测。

4 仿真结果与分析

仿真平台使用STK生成卫星星座轨道数据,再导入OPNET仿真平台。星座模型为24/3/2型Walker星座,轨道平面数为3,每个轨道平面均匀分布8颗卫星。卫星轨道半径为18 000 km,轨道倾角为55°。星座运行模拟时间为24 h,模拟时间步长为60 s。

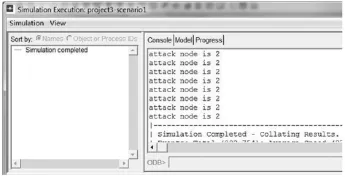

以攻击方式A1为例进行入侵检测的仿真验证。当入侵检测系统检测到节点异常,仿真控制台输出信息界面把入侵节点的编号打印出来,如图3所示,节点2成为攻击节点。

图3 入侵节点编号显示

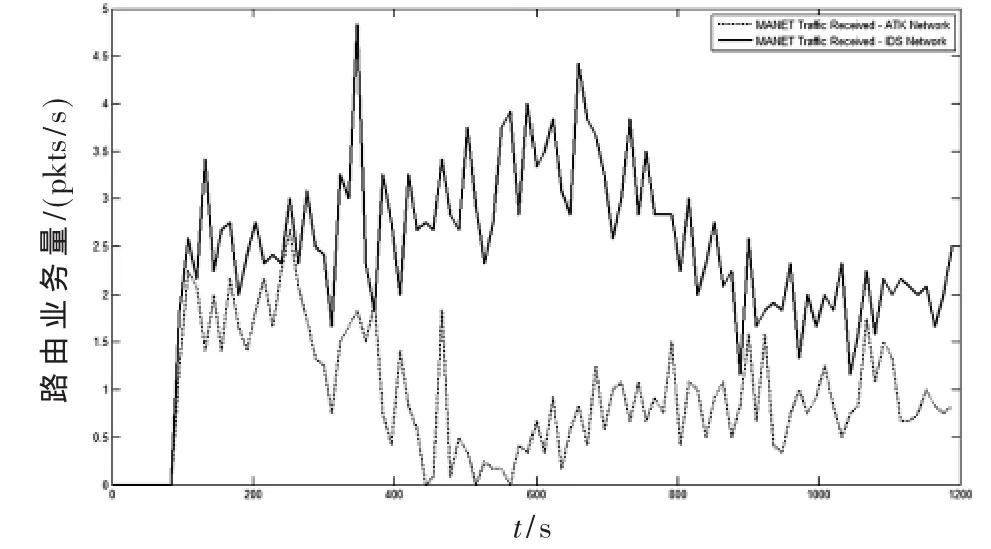

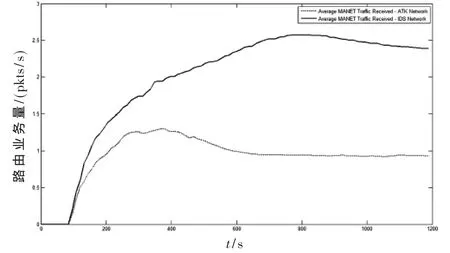

图4和图5表示选取单次路由业务量和平均路由业务量作为输出统计量的输出结果,其中虚线为存在节点入侵但未加入入侵检测机制时的路由业务量曲线,实线为加入了入侵检测和安全路由机制的路由业务量曲线。可以看出当存在入侵节点时,路由业务量比较低,而加入了入侵检测系统之后路由业务量可以得到明显提升。

图4 单次路由业务量

图5 平均路由业务量

入侵检测系统的建立对原网络通信延迟影响的仿真结果如图6所示。以A1算法为例,图6中虚线曲线为未加入侵检测算法的通信延迟,实线曲线为加入入侵检测算法的通信延迟。可以看出,加入入侵检测算法后,网络的整体通信延迟略有增加,但增加的幅度不大,说明入侵检测系统并不会明显增加计算开销,不会影响网络

的正常运行,因此证明入侵检测系统,适用于空间信息网络环境。

图6 网络通信延迟

5 结论

本文针对基于入侵检测的空间网络安全路由技术进行了初步研究,并证明了此安全机制的可行性。后续将研究此技术的性能及改进方法,结合空间链路特点及路由协议进行空间安全路由机制的进一步研究。

[1]Fenye Bao,Ing-Ray Chen,MoonJeong Chang,et al.Hierarchical trust management for wireless sensor networks and its applications to trust-based routing and intrusion detection[J]. IEEE Transactions on Network and Service Management,2012,9(2):169-183.

[2]MISRA S,KRISHNA P V,ABRAHAM K I.Adaptive linkstate routing and intrusion detection in wireless mesh networks[J].IET Information Security,2009,4(4):374-389.

[3]UMANG S,REDDY B V R,HODA M N.Enhanced intrusion detection system for malicious node detection in ad hoc routing protocols using minimal energy consumption[J].IET Communications,2010,4(17):2084-2094.

[4]张磊,安成锦,张权,等.CCSDS空间遥控链路异常行为检测算法[J].电子与信息学报,2010,32(2):290-295.

[5]王洪玉.无线Mesh网中OLSR协议入侵检测技术研究[D].郑州:解放军信息工程大学,2011.

A secure routing technology based on intrusion detection in space information network

Wang Xuexia1,Zhang Zeqi1,Li Ming2,Du Jun1,Wang Jingjing1,Jiang Chunxiao1,Ren Yong1

(1.Department of Electronic Engineering,Tsinghua University,Beijing 100084,China;2.Institute of Telecommunication Satellite,China Academy of Space Technology,Beijing 100094,China)

With the wide application of space information network,the security techniques for space network grasp more and more attention.The routing security becomes a hot topic.This paper studies the routing security mechanism based on intrusion detection.Taking the OLSR routing protocol for example,it simulates and analyzes the routing security mechanism based on intrusion detection in space information network,and proves the feasibility of this security mechanism.

space information network;routing security mechanism;intrusion detection

TN915.9

A

0258-7998(2015)04-0101-04

10.16157/j.issn.0258-7998.2015.04.024

2014-09-17)

王雪霞(1978-),女,博士后,主要研究方向:空间网络体系架构、空间网络安全。

张泽琦(1990-),男,博士研究生,主要研究方向:空间网络安全路由。

李明(1988-),男,硕士,助理工程师,主要研究方向:卫星通信系统级仿真技术。

CAST创新基金(041805229);山东航天创新基金(2013JJ001);航天支撑技术基金(20134040056)