提高配网自动化安全可靠性

引言: 随着电力稳定安全的重要性不断提高,配网自动化也愈加重要。为了保障配网自动化的安全可靠运行,本文阐述了现有配网自动化系统对供电可靠性的影响,并对有效提高安全可靠性提出了加固措施。

配网自动化可以提高供电可靠性和供电质量,缩短事故处理时间,减少停电范围,提高配电系统运行的经济性,降低运行维护费用,最大限度提高企业的经济效益,提高整个配电系统的管理水平和工作效率,改善为用户服务的水平。为了保障配网自动化的安全可靠运行,针对配网自动化的系统特性,本文从服务器安全加固、工作站安全加固、交换机安全加固、防火墙安全加固、数据库安全检查及配网加密网关及隔离装置检查等方面进行安全性加强优化。

配网自动化对供电可靠性的影响

配网自动化对可靠性的影响主要体现在故障定位系统、自动化馈线系统及电压整合性问题对供电可靠性的影响。如果没有故障定位系统,电力系统一旦出现故障,就需要人为查找故障源,这无疑费时费力效率低下,且如若不能及时排除故障,恢复供电,不仅带来一定的经济损失,也降低电力部门的社会效益;如果没有自动化馈线系统,我们就无法第一时间锁定电网故障的相关信息,继而为后续工作开展提供明确的方向,提高工作效率,大幅减少经济损失;为了最大限度地增强电网运行的稳定性,我们借助先进的计算机技术及现代电子设备监控工作,大大推动配网自动化建设的进程。比如说,可以创新地规划整合变换器、储能装置和变压器,助其成为一个不可分割的有机整体。当电压不稳定时,可以自动进行切换补偿,以保证供电电压的整合性。

配网自动化的安全加固措施

1.服务器安全配置

服务器所有操作是以IBM-AIX6.1为案例,其他操作系统如HP-UX操作系统,安全配置要求是一样的,但操作命令需要网上查找。

系统多余账号:

将多余账号全部锁定,只留rootemsOracle系统用到的。

建议锁定:

adm拥有帐号文件, 起始目录/var/adm通常包括日志文件

uucp 拥有uucp工具和文件,Unix之间复制协议用户

invscout 运行微码调试权限用户

snapp基于Web服务用于plam等客户端用户

esaadmin基于Web服务用户管理服务ESA用户

建议锁定或删除:

guest 拥有访客用户权限的用户

uucp 拥有uucp工具和文件,Unix之间复制协议用户

ipsec 安全协议使用用户帐号

nuucp 拥有uucp工具和文件,unix之间复制协议用户

lp 打印系统服务

lpd 打印系统服务

保留:

root 系统管理员用户

Oracle 数据库管理员用户

ems open3200系统用户

root远程登录禁用:

——查看root的rlogin属性:

#lsuser -a rlogin root

——禁止root远程登陆:

#chuser rlogin=false root

密码策略配置及umask值:

修改/etc/security/user文件

- maxage=48 口令最长生存期(周),0则未无限制

- maxrepeat=4 每个口令在系统中重复出现的次数

- minalpha=4 口令中至少含有的字符个数

- mindiff=2 新口令不同于旧口令的最小个数

- minlen=8口令最短长度

-umask=027 默认值为022

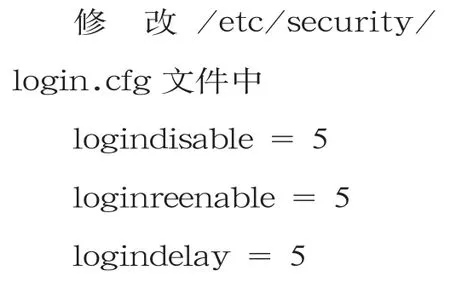

登录失败锁定策略:

登录失败5次后锁定,解锁5分钟,失败登录后延迟5秒钟

服务器审计开启:

登录日志: /var/adm/auth.log ,系统日志/var/adm/syslog.log

修改配置文件#vi /etc/syslog.conf,加上这2行:

auth.info /var/adm/auth.log

*.info;auth.none /var/adm/syslog.log

建立日志文件,如下命令:

#touch/var/adm/auth.log

#touch/var/adm/syslog.log

#chown root:system/var/adm/auth.log

配置日志文件权限,如下命令:

#chmod 600/var/adm/auth.log

#chmod 640/var/adm/syslog.log

重新启动syslog服务,依次执行下列命令:

#stopsrc -s syslogd

#startsrc -s syslogd

系统banner消息禁止:

先将/etc/motd修改为可写:chmod 770 /etc/motd

修改 /etc/motd文件中

将第一行Welcome to AIX 6.1 version!修改为WARNING: Coming into AIX!

关闭不需要用到的服务:

——修改/etc/inetd.conf文件,相应的服务行前面加#注释掉,修改完成后使用命令refresh -s inetd重启服务;

关闭daytime、time、exec、FTP、Telnet、BOOTPS、TFTP、talk、ntalk、ttdbserver、wsmserver、xmquery等服务,只保留以下服务:shell、login、dtspcd、cmsd;

login(rlogin)和远程shell(RSH)这两种服务DMS需要使用,因为DMS中需要经常调用另外一台机器的程序命令。CDE子进程控制服务(dtspcd)是一个从客户端接收请求,远程执行命令和启动应用程序的网络守护程序。通用桌面环境(CDE)是一个可在Unix和Linux操作系统中运行的综合的图形用户界面,系统经常需要调用其他的机器上的图形界面,所以不能去掉。系统需要mount文件系统,用到RPC CMSD服务。

基于DMS系统只在I区运行,外部侵入的可能性本来就很小,而且每台机器的口令都不一样,因此保留着这四种服务。

2.工作站安全配置

工作站所有操作是以Linux-redhat5.4为案例,redhat操作系统基本配置命令是一样的,其他Linux操作系统需参考配置方法进行配置;

系统存在多余的账户:

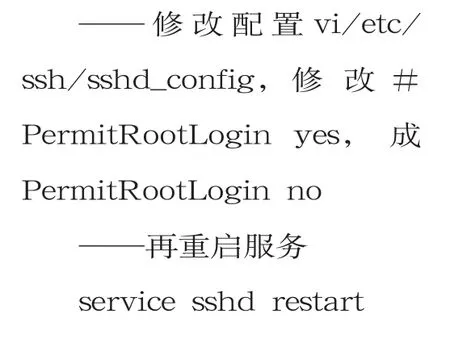

root远程登录禁用:

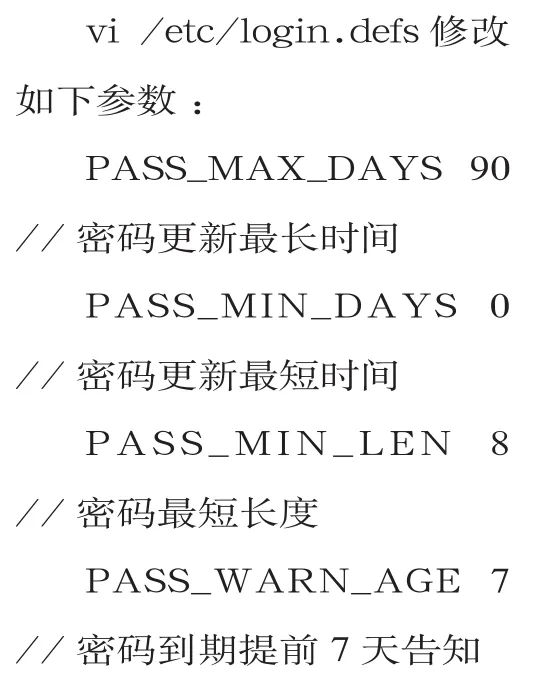

密码配置不当:

登录失败锁定策略:

——修改配置 vi /etc/ssh/sshd_config

将#MaxAuthTries 5前的#去掉

重启服务:service sshd restart

vi/etc/pam.d/system-auth 查看有无auth required pam_tally.so条目的设置

若无,则添加auth required pam_tally.so onerr=fail deny=5 unlock_time=300

该配置的意思:登录5次后拒绝登陆,锁定时间300s

修改Umask值:

登录超时处理:

ClientAliveInterval 300 (登录之后300s不操作,则退出)

ClientAliveCount Max 5(允许超时次数)

在本地登录账号的超时锁定 vi /etc/profile为300(加入TMOUT=300)

3.交换机安全配置

交换机所有操作是以思科交换机为案例,其他交换机需参考配置方法配置;

修改默认密码:

键入en回车,进入特权模式下(若需退出该模式exit回车)

提示符:Switch#

可键入conf t直接进入终端全局配置模式

提示符:Switch(confi g)#

设置enable密码为cddyj3200:

sw1(config)#enable secret cddyj3200

4.防火墙安全配置

防火墙所有操作是以天融信防火墙为例,其他防火墙需参考配置方法配置;

天融信防火墙登陆并修改口令:

图1 访问控制规则

修改口令符合数字加字母至少8位以上的复杂度要求,并定时更新。

访问控制规则:

服务禁用:包括Telnet,FTP,ssh,smtp,rlogin,见图1的ID为8041的规则;

访问IP范围限制,见图1的ID为8051、8052的两条规则。

5.数据库安全检查

数据库中无用的账户实时清理,严格禁止多人使用同一个账户,每个用户应牢记自己的账号和口令。检查口令设置是否符合数字加字母至少8位以上的复杂度要求;口令是否满足至少每三个月进行一次更新;

6.配网加密网关及隔离装置检查

检查口令设置是否符合数字加字母至少8位以上的复杂度要求;口令是否满足至少每三个月进行一次更新。

经验总结

配电自动化能够对电力设备实现遥测、遥信与遥控功能,大大提高了供电企业对电网进行管理的自动化水平。配网自动化普及之后,配网管理模式得到极大提升。利用配网管理系统,能够在非常短的时间内定位故障位置,通过控制电容器和电抗器的投切,对配网的无功分布进行动态控制,极大地提高了功率因数,降低了网损,优化了电力系统的运行。通过系统安全加固,消除与降低安全隐患,周期性的评估和加固工作相结合,尽可能避免安全风险的发生。配电管理系统能够为保证电力系统稳定运行提供有效的解决方式,研究本课题具有重要意义。