一种存在特权集的多重代理多重签名方案

曹阳

(陕西理工大学 数学与计算机科学学院,陕西 汉中 723000)

一种存在特权集的多重代理多重签名方案

曹阳

(陕西理工大学 数学与计算机科学学院,陕西 汉中 723000)

特权集;多重代理;多重签名;离散对数问题

0 引言

Desmedt[1]等人于1991年首次提出了门限签名思想,要求群中参与签名的人数必须为t个或t个以上才能生成合法的群签名。实际应用中,又会遇到签名者将签名权利委托给他人的情况,Kim[2]和Zhang[3]将代理签名和门限共享机制相结合提出了门限代理签名方案。为了解决签名者权限不同的问题,陈伟东、冯登国[4]等人2005年把特权集引入到门限签名方案中,并提出了特权集门限方案。近年来,为了解决签名中的安全隐患,在文献[4]的基础上,将代理签名与存在特权集门限群签名思想相结合的方案[5-17]被不少学者提出,但仍然存在安全隐患,如文献[5]所提出的方案存在可信密钥认证中心KAC(Key Authentication Center)权力过大,成员的秘密份额中没有加入成员的任何信息,致使KAC很容易发起伪造攻击、内部成员会成功发起合谋攻击;文献[6]所提出的方案存在KAC伪造攻击、密钥泄露问题;文献[7]所提出的方案不能抵抗合谋攻击、仍然存在KAC伪造攻击;文献[8]所提出的方案不能抵抗合谋攻击和伪造攻击;文献[9]所提出的方案每次参与代理签名的只有一个特权者,如果有大于一个以上的特权者参与,方案不能实现。

本文针对门限代理签名中存在的内部成员合谋攻击、可信密钥认证中心KAC及签名者伪造攻击、签名方权限不同等安全问题,结合文献[11]提出的安全性分析,提出了一种存在特权集的多重代理多重签名方案,并对方案的正确性进行证明,安全性进行分析。

1 方案构成

1.1 初始化

(1)选取安全大素数p,q且q|p-1;取本原元α,α∈Fq,Fq为有限域;H()为无碰撞的安全单向hash函数;M表示待签名的消息。

(4)计算保密原始签名群UO密钥vUo=(fO(0)+gO(0))modq,公开UO群公钥VUO=αvUOmodp;计算保密代理签名群UP密钥vUP=(fP(0)+gP(0))modq,公开UP群公钥VUP=αvUPmodp。

(5)授权证书WM,WM记载了签名群、代理签名群用户的身份信息,证书有效期限,公钥信息、签名权限等。

(6)公布所有的公钥和H()。

1.2 秘密共享阶段

(1)

(2)

(3)

(4)

若等式成立,普通用户计算公开VPi=(VPi1=αaPimodp,VPi2=1),特权用户计算公开VPi=(VPi1=αaPimodp,VPi2=αaPi′modp)。

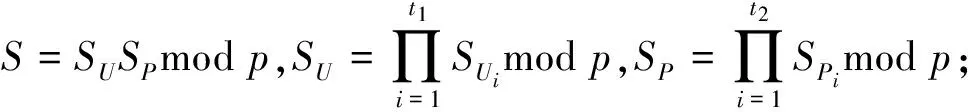

1.3 代理授权份额生成

按照任意t1个或t1个以上的原始签名者且特权集中至少有t1′个原始签名者可以代表群体UO将签名权委托给群体UP的要求。现假设已成功选出实际参与授权的原始签名者为DO={U1,U2,…,Ut1},DO⊆UO,其中有t1′个特权用户,选取其中一名签名者为签名秘书SD。代理签名过程中必须满足t2个或t2个以上的代理签名者且特权集中至少有t2′个代理签名者可以代表群体UP对消息M进行签名。假设实际参与对消息M签名的代理签名者为DP={P1,P2,…,Pt2},DP⊆UP,其中恰有t2′个特权用户。

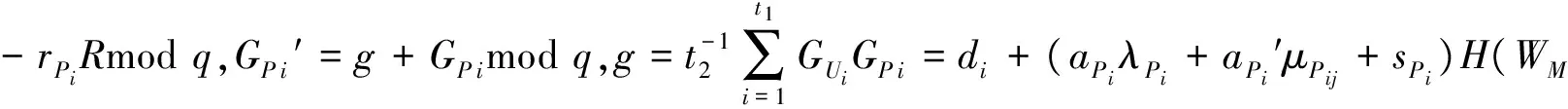

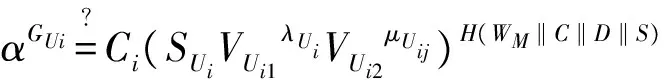

GUi=ci+(aUiλUi+aUi′μUij+sUi)H(WM‖C‖D‖S)modq

YU*j表示第j个特权用户的特权身份,发送GUi给SD。

1.4 代理签名生成

假设实际参与对消息M签名的代理签名者为DP={P1,P2,…,Pt2},DP⊆UP,其中恰有t2′个特权用户。

YP*j表示第j个代理特权用户的特权身份,计算GPi′=g+GPimodq,VPi′=αGPi′modp,公开VPi′。

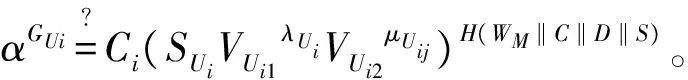

1.5 代理群签名验证

2 方案分析

2.1 正确性分析

因为普通用户正确性证明和特权用户类似,以下证明皆证明特权用户的正确性。

(1)代理授权份额生成正确性。

证明:

由以上证明知,代理授权份额生成是正确的。

证明:

VPi'=αGPi′=α(g+GPi)=αgαGPi=

由以上证明知,等式能判断代理签名者中是否存在冒充。

(3)单个签名的有效性。

证明:

αδPi=αGPi′H(M‖R)-rPiR=α(g+GPi)H(M‖R)-rPiR=

所以:αδPiRPiR=(Ct2-1Di(VUOt2-1SUt2-1VPi1λPiVPi2μPij2SPi)H(WM‖C‖D‖S))H(M‖R),单个签名有效。

(4)代理签名的有效性。

证明:

(C(SUVUO)H(WM‖C‖D‖S)D(SPVUP)H(WM‖C‖D‖S))H(M‖R)=

(CD(SVUOVUP)H(WM‖C‖D‖S))H(M‖R)

由以上证明知,对消息M的(t2′,n2′;t2,n2)多重代理多重群签名是有效的。

2.2 安全性分析

(1)可验证性

通过上述正确性证明知,方案中代理授权份额生成、判断代理签名者中是否存在冒充、单个签名有效性、代理签名有效性都是可验证的,且正确。代理授权份额生成、代理签名生成、代理群签名验证中利用了单向hash函数的不可求逆性及求解离散对数的困难性,以确保方案的安全性。

(2)特权集门限特性

方案中必须满足任意t1个或t1个以上的原始签名者且特权集中至少有t1′个原始签名者可以代表原始签名群体UO将签名权委托给代理签名群体UP的要求,在代理签名过程中也必须满足t2个或t2个以上的代理签名者且特权集中至少有t2′个代理签名者可以代表群体UP对消息M进行签名。否则,无论是原始签名群体还是代理签名群体都无法生成群签名密钥。

(3)不可伪造性

(4)抗内部成员合谋攻击性

原始签名群内部t1个用户联合,无法实现合谋攻击。代理授权过程中,采用双秘密共享。如果原始签名群内部有t1个用户一起合谋攻击,但特权用户少于t1′个,由拉格朗日插值公式知,他们无法恢复群密钥vUo=(fO(0)+gO(0))modq;即使恰有t1’个特权用户,他们也无法恢复群密钥,因为他们的秘密份额aUi=fO(bUi+XUi),aUi′=gO(bUi+YUij)中加入了随机数,任何人都无法得到,所以原始签名群内部t1个用户一起合谋攻击无法实现。

代理签名群内部t2个用户联合,无法实现合谋攻击。代理签名过程中,也采用双秘密共享。如果代理签名群内部有t2个用户一起合谋攻击,但特权用户少于t2′个,由拉格朗日插值公式知,他们无法恢复群密钥vUP=(fP(0)+gP(0))modq;即使恰有t2′个特权用户,也无法恢复群密钥,因为aPi=fP(bPi+XPi),aPi′=gP(bPi+YPij)中加入了随机数,任何人都无法得到,所以代理签名群内部t2个用户一起合谋攻击无法实现。

(5)匿名性和可追踪性

方案中所有签名用户都拥有一个身份标识,秘密份额的生成与用户的真实身份无关,进而实现匿名性。签名过程中,签名密钥中加入了原始签名者和代理签名者的身份和私钥,签名服务机构SC将化名身份XUi,XPi代入身份识别函数H()中即可追踪到签名人的身份。

2.3 安全性比较

方案从抗会话密钥安全性、KAC伪造攻击、特权集门限特性、抗联合攻击、匿名性五个方面与引言中提到的文献[6-9]相比较。安全性比较如表1所示。其中 “Y” 表示具有该方面的安全性;“N”表示不具有该方面的安全性;“S1”代表抗KAC伪造攻击;“S2”代表会话密钥安全性;“S3”代表抗联合攻击;“S4”代表参与授权或代理签名的特权用户个数是否大于1;“S5”代表匿名性。

表1 安全性比较Table 1 Comparison with security

3 结束语

基于离散对数问题的难解性、hash函数的单向性及大数分解的困难性,提出了一种存在特权集可验证的门限多重代理多重签名方案。安全分析表明,方案具有不可伪造性、抗合谋攻击性、可验证性、匿名性和可追踪性等特点,具有一定的应用价值。

[1] Desmedt Y,Frankel Y.Shared Generation of Authenticators and Signatures[A].Advances in Cryptology-CRYPTO′91[C].Berlin:Springer-Verlag,1992:457-469.DOI:10.1007/3-540-46766-1-3.

[2] KIM S,PARK S,WON D.Proxy Signatures Revisited[C]∥Proceedings of the 1st International Conference.[S.1.]:Springer,1997:223-232.DOI:10.1007/BFb0028478.

[3] Zhang K.Threshold Proxy Signature Schemes [C]∥Proceedings of the 1st Interna-tional Workshop [S.1.]:Springer,1998:282-290.DOI:10.1007/978-3-642-20291-9-39.

[4] 陈伟东,冯登国.一类存在特权集的门限群签名方案[J].软件学报,2005,16(7):1289-1295.

[5] 王泽成,斯桃枝,李志斌.安全增强的存在特权集的门限群签名方案[J].计算机工程与应用,2007,43(9):151-153.

[6] 王天芹.存在特权集的门限代理群签名[J].计算机应用研究,2008,25(7):2146-2147.

[7] Yang C,Tang X.Th Reshold Multi-proxy and Multi-signature Schemes with Various Characteristics[J].ComputerEngineering,2009,35(13):160-162.

[8] 王志波,李雄,杜萍.共享可验证的不可否认门限多代理多重签名方案[J].计算机工程与应用,2011,47(9):93-96.

[9] 李志敏,王勇兵.有特权者的门限代理签名方案[J].西北师范大学学报(自然科学版),2013,49(3):46-50.

[10] 董玉蓉,汪学明.一种改进的存在特权集的门限群签名方案[J].计算机工程与科学,2011,33(4):0013-0016.

[11] 王勇兵,王际川.对存在特权集的门限群签名方案的安全性分析[J].计算机工程与应用,2010,46(9):80-82.

[12] 陈道伟,施荣华,樊翔宇.一种存在特权集的门限群代理多重签名方案[J].小型微型计算机系统,2012,33(11):2514-2517.

[13] 赵之洛,缪祥华,唐鸣,等.一种共享验证门限的多代理多重签名方案[J].黑龙江科技大学学报,2014,24(3):317-322

[14] 汤志鹏,郭红丽,何涛.基于双线性的有特权集门限代理签名方案[J].合肥工业大学学报(自然科学版),2014,9:1063-1066.

[15] 周锋.HECC双线性对特权集的门限群签名方案[J].信息通信,2015,6:76-76.

[16] 徐海峰,洪峰.可证明安全的单向可变门限代理重签名方案[J].计算机工程, 2016,42(4):143-146.

[17] 汪雄,邓伦治.可证明安全的基于身份的不可否认签名方案[J].计算机应用,2016,36(10):2738-2741.

AMulti-proxyandMulti-signatureSchemewithPrivilegeSubsets

CAO Yang

(SchoolofMathematicsandComputerScience,ShaanxiUniversityofTechnology,Hanzhong723000,China)

Facing the problems of collusion attack, forgery attack, different signature permissions in threshold multi-proxy and multi-signature scheme, this paper takes the advantage of unipolarity of hash function and the intractability of discrete logarithm problem,combines with the Shamir (t,n) threshold scheme, and puts forward a multi-proxy and multi-signature scheme with privilege subsets.In the scheme, if there are arbitraryt1or more thant1original signers and there are at leastt1’ privilege users in the privilege subsets, they can represent the original signature groupUOto relegate the signature right to proxy signature groupUP. If there aret2or more thant2proxy signers, and there are at leastt2’ privilege users in the subsets, they can represent the proxy signature groupUPto sign on messageM. The safety analysis shows that the scheme possesses the security properties which a threshold proxy signature should have.

privilege subsets;multi-proxy;multi-signature;discrete logarithm problem

10.13451/j.cnki.shanxi.univ(nat.sci.).2017.04.011

2016-12-16;

2017-02-07

国家自然科学基金(21373132);陕西省教育厅科研计划项目(17JK0148)

曹阳(1978-),女,四川人,硕士讲师,研究方向:信息安全与计算机应用。E-mail:cyang0618@sina.com

TP393

A

0253-2395(2017)04-0736-07