欺骗攻击环境下带有传感器故障的大规模电网分布式状态估计

武云发 张斌 李军毅 林文帅

摘要

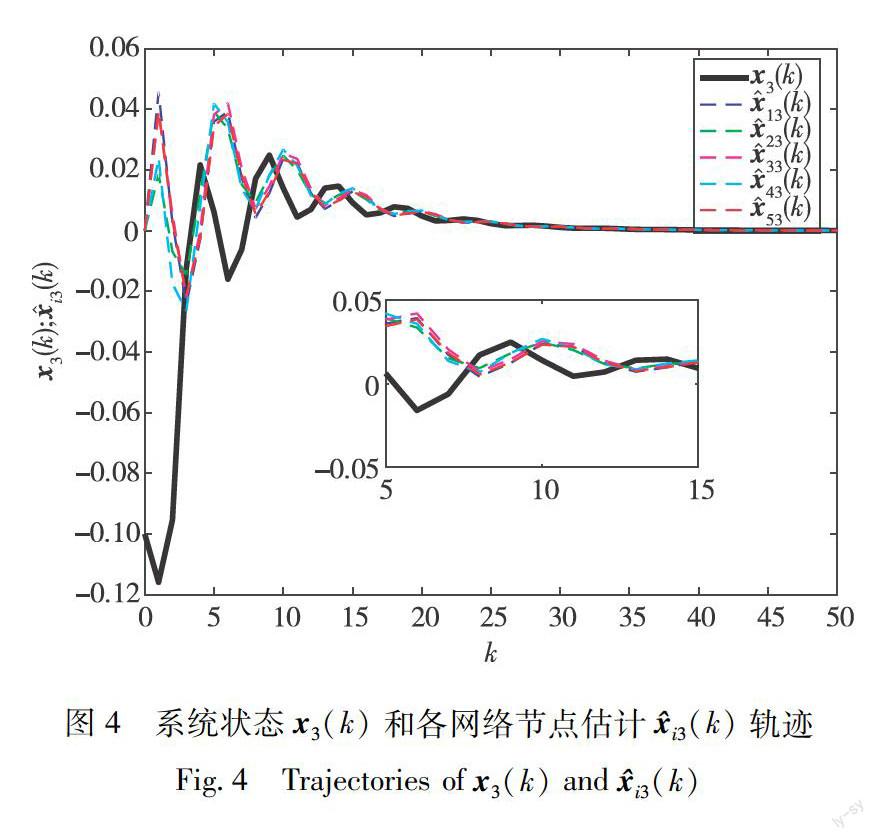

本文研究了欺骗攻击环境下带有传感器故障的大规模电网分布式状态估计问题.通过引入拓扑关系来描述分布式传感器节点之间的相互关系,使用随机Bernoulli序列描述欺骗攻击模型及其随机特性.基于Lyapunov方法证明了带有传感器故障的系统在遭受欺骗攻击环境下的均方稳定及 H ∞稳定的充分条件,并基于LMI设计了满足 H ∞性能指标的分布式状态估计器.最后通过数值仿真验证了所设计估计器的有效性.

关键词

电力网络;分布式状态估计;欺骗攻击;线性矩阵不等式(LMI)

中图分类号 TM712

文献标志码 A

0 引言

随着国际形势不确定因素的增多,网络攻击事件时有发生.电力系统的安全运行关乎经济发展以及国家安全,因此研究攻击环境下电力网络的状态估计问题具有重要现实意义.

电力网络是典型的复杂网络,对电网攻击理论的研究受到众多学者的关注[1-5] .文献[6]研究了一种网络拓扑下的不可测虚假数据攻击的启发式方法.文献[7]利用LMI方法研究了离散时间非线性系统的分布式状态估计问题.文献[8]提出一种基于观测器的网络化Lipschitz非线性系统的 H ∞控制問题.文献[7-11]采用Markov链表示线性网络化控制系统中的随机时延、丢包问题,并利用 Lyapunov 稳定性理论和线性矩阵不等式等方法进行处理.文献[12]利用伯努利过程,引入了一个新的模型来描述随机发生的非线性,设计了适用于具有量化测量和随机非线性的周期随机系统的无源滤波器.文献[13]研究了多重丢包情况下的网络化系统的最优 H ∞滤波问题.文献[14]研究了无限分布时滞离散时间分段线性系统的可靠 H ∞控制问题.

信息安全行业大多从主机端进行加固,做好防护以及应急措施,缺乏从控制系统设计上对攻击进行预防和处理的研究.本文在系统控制设计中考虑了相关攻击对系统的影响,从根本上进行预防,减少各种攻击对主机的影响.本文引入了一种常见的网络攻击——欺骗攻击(spoofing attack).欺骗攻击会劫持传感器节点或者控制器节点,并注入虚假信息,干扰网络运行.

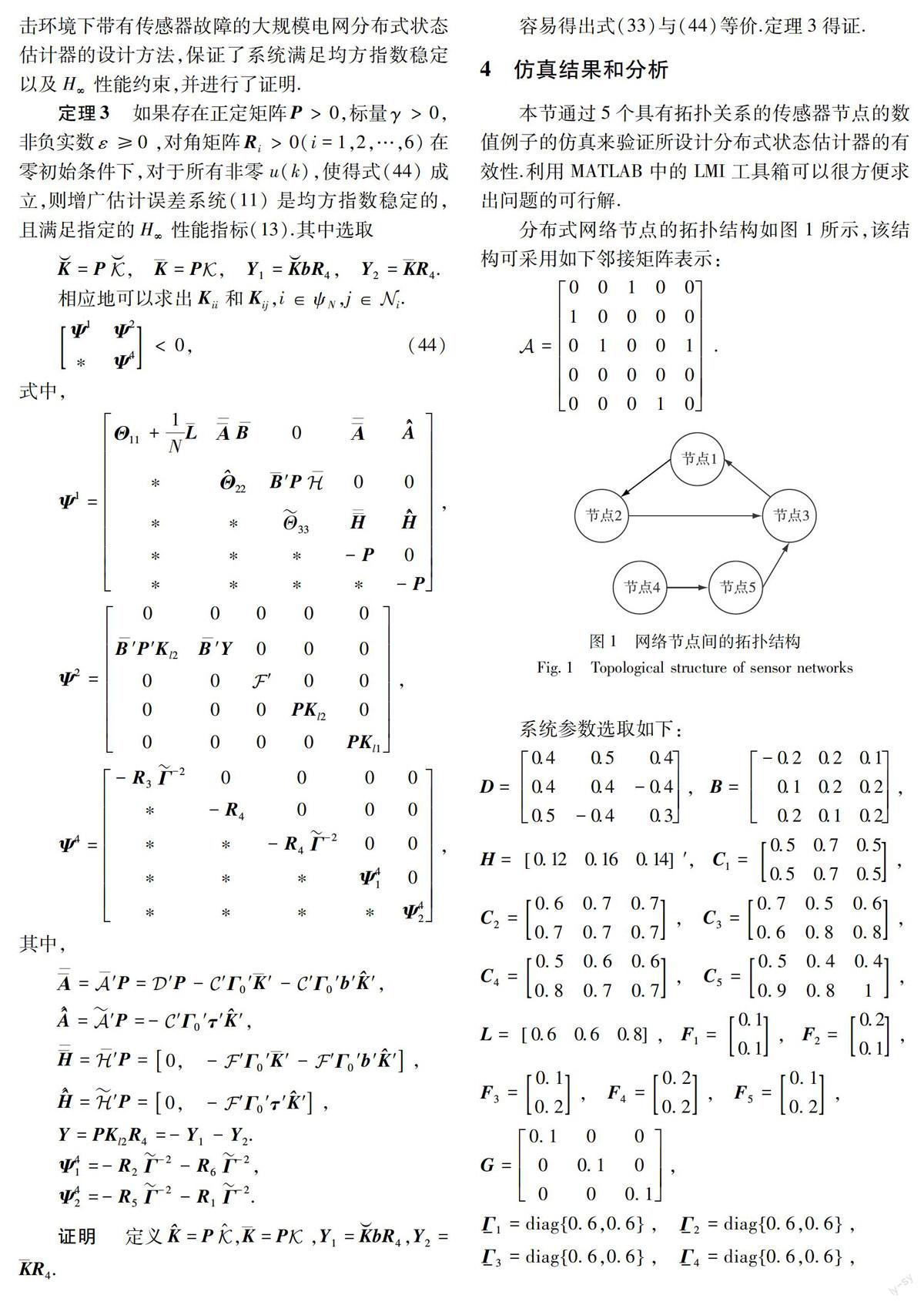

本文中,包含N个节点的传感器网络的拓扑关系采用有向图 G =( V , E , A )表示, V {v 1,v 2,…,v N}表示节点, EV × V 表示一组边, A =[a ij ] N×N 是邻接矩阵,式中若a ij >0表示节点i可以收到来自节点j的信息,其他情况下a ij =0.有向图 G 的边由有序对(i,j)表示,例如,a ij >0(i,j)∈ E . N i={j∈ V ,i≠j:(i,j)∈ E }表示节点i的邻接节点集合.| N i |表示节点i的邻接节点的个数.

除特殊标注之外,本文所用符号均采用标准形式.′表示矩阵转置, R n表示n 维欧几里得空间, R n×m 表示n×m 实矩阵集合, I 表示相应阶数的单位矩阵,* 表示对称部分, diag {…}表示对角矩阵, diag N {…}表示带有N个相同块的块对角矩阵,‖ x ‖表示向量 x 的欧几里得范数, X > Y 和 X ≥ Y 分别表示 X - Y 是正定和半正定的. E { x } 表示 x 的期望值, E { x | y } 表示 y 条件下 x 的期望值, P {·} 表示事件 · 的概率, P {A│B}表示B条件下A事件发生的概率,λ(·)表示矩阵 · 的所有特征值.

1 问题描述与预备知识

5 结束语

本文研究了带有传感器故障的大规模分布式电力网络信号在传输过程中遭受欺骗攻击情况下的分布式状态估计问题.通过引入拓扑关系来描述分布式传感器节点之间的相互关系,使用Bernoulli随机过程描述欺骗攻击模型,采用随机变量描述混合攻击的随机特性.本文基于Lyapunov方法证明了系统在遭受攻击情况下的均方稳定及H ∞稳定的充分条件,并基于分析结果设计了一种基于LMI的满足H ∞性能约束的分布式状态估计器,使得系统在网络攻击环境下仍能有良好的估计.数值仿真结果验证了所设计的估计器的有效性.未来的工作中,我们计划采用Markov链来调度传感器的传输问题.

参考文献

References

[ 1 ] 郭 志民,吕卓,陈岑.电力工控系统网络入侵和攻击典型模型研究[J].信息技术与网络安全,2018,37(3):37-39,44

GUO Zhimin,L Zhuo,CHEN Cen.Research ontypical model of network intrusion and attack in power industrial control system[J].Information Technology & Network Security,2018,37(3):37-39,44

[ 2 ] 崔子倜.电网企业网络信息安全的威胁及攻防新技术运用[J].通信电源技术,2018,35(2):209-210

CUI Zhiti.The threat of network information security in power grid enterprises and the application of new technology of attack and defense[J].Telecom Power Technology,2018,35(2):209-210

[ 3 ] Liang J,Sankar L,Kosut O.Vulnerability analysis and consequences of false data injection attack on power system state estimation[C]∥Power & Energy Society General Meeting.IEEE,2018:1-1

[ 4 ] Liang J,Sankar L,Kosut O.Vulnerability analysis and consequences of false data injection attack on power system state estimation[J].IEEE Transactions on Power Systems,2016,31(5):3864-3872

[ 5 ] Varmaziari H,Dehghani M.Cyber-attack detection system of large-scale power systems using decentralized unknown input observer[C]∥Electrical Engineering.IEEE,2017:621-626

[ 6 ] Kim J,Tong L.On topology attack of a smart grid: undetectable attacks and countermeasures[J].IEEE Journal on Selected Areas in Communications,2013,31(7):1294-1305

[ 7 ] Xu Y,Lu R,Shi P,et al.Finite-time distributed state estimation over sensor networks with round-robin protocol and fading channels[J].IEEE Transactions on Cybernetics,2016,48(1):336-345

[ 8 ] Li J G,Yuan J Q,Lu J G.Observer-based H ∞ control for networked nonlinear systems with random packet losses[J].Isa Transactions,2010,49(1):39

[ 9 ] Wang Z,Yang F,Ho D W C,et al.Robust H ∞ control for networked systems with random packet losses[J].Systems Man & Cybernetics Part B Cybernetics IEEE Transactions on,2007,37(4):916-924

[10] Shen B,Wang Z,Shu H,et al.Robust H ∞ finite-horizon filtering with randomly occurred nonlinearities and quantization effects[J].Automatica,2010,46(11):1743-1751

[11] Dong S,Su H,Shi P,et al.Filtering for discrete-time switched fuzzy systems with quantization[J].IEEE Transactions on Fuzzy Systems,2017,25(6):1616-1628

[12] Xu Y,Lu R,Peng H,et al.Passive filter design for periodic stochastic systems with quantized measurements and randomly occurring nonlinearities[J].Journal of the Franklin Institute,2016,353(1):144-159

[13] Sahebsara M,Chen T,Shah S L.Optimal H ∞ filtering in networked control systems with multiple packet dropouts[J].IEEE Transactions on Automatic Control,2008,57(9):696-702

[14] Wang Z,Wei G,Feng G.Reliable H ∞ control for discrete-time piecewise linear systems with infinite distributed delays[J].Automatica,2009,45(12):2991-2994

Distributed H ∞ state estimation of large-scale power

grid with sensor failure in spoofing attacks

WU Yunfa 1 ZHANG Bin 1 LI Junyi 1 LIN Wenshuai 1

1 School of Automation,Guangdong University of Technology,Guangzhou 510006

Abstract This paper studiesthe distributed state estimation problem of large-scale grid with sensor failures in spoofing attacks.The topological relations are introduced to describe the relationship between distributed sensor nodes.A Bernoulli random sequence is used to describe the spoofing attacks and its random characteristics.This article based on Lyapunov method proves the mean square stability and the H ∞ stability of this system.Based on the analysis results and LMI,a distributed state estimator which satisfies the H ∞ performance constraint is designed.Finally,the validity of the designed estimator is verified by numerical simulation.

Key words power network; distributed state estimation; spoofing attacks; linear matrix inequality(LMI)