信息物理系统状态估计的攻击策略研究

李 唯,王志文

(1.兰州理工大学 电气工程与信息工程学院, 兰州730050;2.甘肃省工业过程先进控制重点实验室, 兰州730050;3.兰州理工大学 电气与控制工程国家级实验教学示范中心,兰州730050)

信息物理系统CPS 是将计算技术、通信技术和控制技术即3C(computer,communication,control)技术深度融合到物理系统中,依赖计算对物理环境进行感知和控制,实现信息空间与物理世界的无缝结合的新一代工程系统[1]。CPS 与人们的生活和社会的发展有着紧密的联系, 被广泛应用于诸多领域,如交通运输业[2]、环境监测系统、医疗保健[3]等。然而,许多恶意攻击者都将注意力转移到了如何破坏CPS安全之上,使得系统安全成为CPS 面向实际应用的关键性问题,其破坏程度之大、危险系数之高常常是CPS 的设计者和管理者所始料未及的。例如,在2016年以色列电力供应系统遭受了重大攻击,迫使电力供应系统中大量计算机离线运行[4]。

由于CPS 的安全对国民经济发展和人民生活的重要性,各国学者开展了针对CPS 安全相关的科学理论研究和实践,如何保障CPS 安全已经成为业界的前沿课题。

1 信息物理系统的研究现状

根据已有的研究工作,CPS 遭受的攻击可以归类为两大类:拒绝服务DoS(denial of service)攻击[5]和欺骗攻击[6]。DoS 攻击的典型攻击方式是干扰系统元件之间的通信,进而降低系统的性能。文献[7]提出的事件驱动控制策略解决了控制系统中存在能量受限的周期性DoS 攻击;文献[8]针对DoS 攻击对电力信息物理系统的影响,利用分布式控制架构设计传感器的思想,提出了网络控制系统脆弱节点的检验方法和控制策略,保证系统能够安全稳定运行。

欺骗攻击主要通过在不被发现的情况下修改传输的数据包,使系统失去稳定性。若数据被恶意代理修改,那么统计特征就会改变,因此基于残差的虚χ2假数据检测器被广泛应用于检测这种系统的异常行为[9-10]。然而,攻击者往往通过精心设计攻击策略以避开虚假数据检测器。例如,文献[11]提出了欺骗攻击成功地绕过系统的监测,但并没有通过状态估计的条件;利用所提出的条件不仅可以评估给定的CPS 的脆弱程度,而且开发了可以抵抗欺骗攻击的安全系统设计方法。文献[12]分析了遭受虚假数据注入攻击的后果以及能够达到的估计误差。在此基础上,文献[13]针对系统状态估计提出一种基于数据驱动的攻击策略。

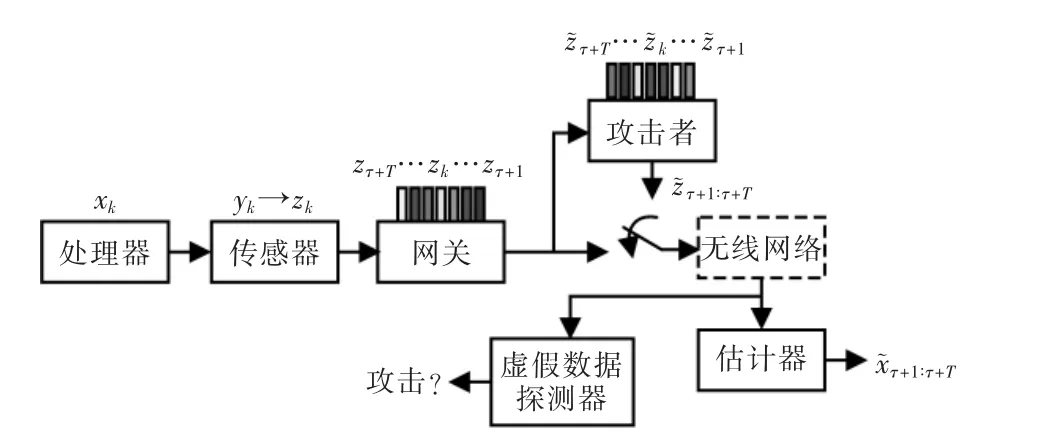

基于这些研究的启发,在此所考虑的系统架构如图1所示。在每个时刻K,智能传感器处理本地原始数据并将其本地更新值发送到网关,而且仅允许网关在特定的时间段与远程估计器通信。定义T∈N为网关和远程估计器之间的通信时间段。每次通信以来收集的所有数据包zτ+1到zτ+T(τ=αT,α∈N)均通过无线网络发送。恶意攻击者可以拦截并扰乱数据序列,在远程一端基于虚假数据检测器来监视系统是否有潜在的受攻击行为。

图1 系统架构Fig.1 System architecture

文中,N 和R 为正整数和实数的集合;Rn为n维欧几里得空间;和分别为半正定矩阵、正定矩阵,当X∈时记X≥0(或X>0 当且仅当X∈);N(μ,Σ)为平均值μ 和协方差矩阵Σ 的高斯分布;′和tr(·)为矩阵的转置和矩阵的迹;zi,j为set{zi,zi+1,…,zj},i,j∈T。

2 问题的描述

2.1 模型建立

考虑离散线性时不变LTI(linear time invariant)过程为

式中:k∈N 为时间指数;xk∈Rn为过程状态向量;yk∈Rm为 传感 器测量 矢量;wk∈Rn和vk∈Rn分 别为具有协方差Q≥0 和R>0 的零均值高斯白噪声。初始状态x0是具有协方差矩阵Σ0≥0 的零均值高斯分布, 并且对于所有的k≥0 完,wk和vk全独立。(A,C)是可观的,(A,Q)是可控的。

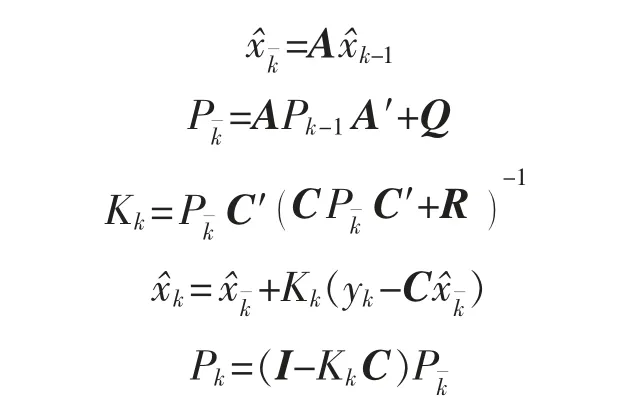

在每个k 时刻,假设传感器首先基于过程测量值执行本地估计, 然后将更新值发送到远程估计器。分别定义和为传感器一侧状态xk的先验、后验最小均方估计误差;和作为相应的误差协方差,它们可以通过卡尔曼滤波器计算得到:

当时间趋于无穷时,卡尔曼滤波器的增益和误差协方差,从任何初始条件开始以指数函数的方式快速收敛到稳态值。

定义zk为k 时刻发送的更新值,即

它具有以下属性:

2)对于∀i≠j,zi和zj完全独立。

传感器发送的更新值是zk,而不是测量值yk或者本地状态值。更新值zk的稳态高斯分布有助于直接检测异常数据。

2.2 数据包重新排序攻击策略

根据TCP/IP 协议, 每个数据包的唯一序列号(SYN)使远程估计器能够区分接收数据的顺序。文中提出一种新颖的数据包重新排序攻击策略,恶意攻击者可以使用该策略:

1)拦截所有的传输数据包;

2)修改TCP 标头中的序列号。

假设网关接收的所有的数据包都在传输期间发送出去。因此,自上一次通信以来,T 时刻更新值在网关中被缓冲。恶意攻击者通过劫持网关,能够随意改变这些T 时刻的更新值,进而改变远程估计器使用的更新值顺序,因此,估计器使用(错误的)更新值zl(k)而不是zk,其中l:N→N 为定义当前时刻k 的重新排序的函数。分别定义和为远程估计器状态xk的先验、和后验最小均方估计误差;和分别为其相应的误差协方差。

提出的数据包重新排序攻击策略,由于修改后创新值的分布仍遵循相同的高斯分布N(0,σ),所以可以绕过χ2虚假数据检测器。

3 数据包重新排序攻击下的性能分析

考虑到提出的数据包重新排序攻击下的LIT 过程(1)和方程(2),在远程估计器状态估计更新为

式中:K 为固定增益,由式(5)给出;zl(k)为远程估计器在时刻k 使用改变后的更新值函数。

定理1在数据包重新排序攻击下, 远程估计器的误差协方差的迭代遵循递归为

其中

而且

4 最佳攻击策略

基于上述攻击策略和估计误差协方差的演变,使用终端估计误差协方差作为目标函数来衡量系统性能,即

提出数据包重新排序攻击策略并分析潜在的攻击后果。为了得到系统因遭受攻击入侵而引起的潜在后果,首先给出如下引理:

引理在时间段[τ+1,τ+T]内(其中τ=αT,α∈N),任意改变2 个更新值序列,对于k1,k2,l(k1)和l(kk)∈[1,T],如果改变zl(k2)和zl(k1),满足以下任意一个条件,就将会导致更大的终端估计误差协方差:

1)A>0,k2>k1,l(k2)>l(k1);

2)∀i,j,k+t∈[1,T],k+t>k,j>i,k2>k1,l(k2)>l(k1);tr[(A2T-k-j-A2T-k-t-j)(Aj-i-I)Δ]≥0

定理2在[τ+1,τ+T](其中τ=αT,α∈N)时间间隙内,已终端估计误差协方差作为目标函数,若满足:

1)A>0;

2)∀i,j,p,q∈[1,T],p>q,j>i,tr[(A2T-k-j-A2T-k-t-j)(Aj-i-I)Δ]≥0

则可以使得终端估计误差协方差最大化,更新值序列按时间倒序就是最优攻击策略。

5 仿真验证

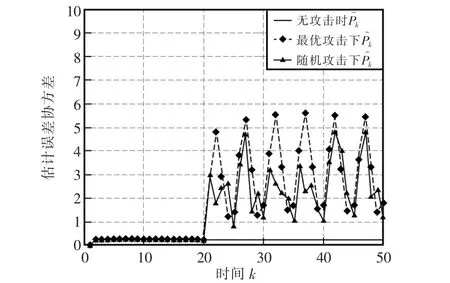

考虑一个稳定的过程, 系统参数A=0.8,C=2,Q=1.5,R=1.2。其仿真结果如图2所示。

图2 稳定过程仿真Fig.2 Stabilization process simulation

假设传感器能够在每隔5 个时间间隙和远程估计器进行一次通信, 即T=5。在时间区间[0,20]内,系统进入稳态。在k=21 时,恶意攻击者将启动重新排序攻击。最优攻击策略就是将更新值按时间反向顺序重新排列,对应于图2中的“最优攻击下”;“随机攻击下”表示攻击者随机切换数据序列。“无攻击时”则表示未用攻击的估计误差协方差;在这种情况下,最优重新排序攻击下每个通讯周期的终端估计误差协方差最大;当过程进入稳定时,误差协方差收敛。

参数为A=1.05,C=2,Q=1,R=1 的不稳定过程在最优重新排序攻击、随机攻击下,远程估计器的误差协方差如图3所示。由图可见,在每个通讯周期内,最优攻击策略将使得终端估计误差协方差最大化。值得注意的是,在这种情况下,与稳定过程不同的是,误差协方差随着时间趋于无穷而发散。

6 结语

图3 过程不稳定的仿真Fig.3 Simulation of process instability

CPS 被称为下一代智能系统,将进一步改变人与物理世界的交互方式,实现人、计算、物理资源的高效协调与紧密结合。针对CPS 的状态估计场景,文中提出了一种新颖的数据重新排序的攻击策略,可以成功地绕过χ2虚假数据检测器,进而降低系统的估计性能;给出了远程估计误差协方差在攻击下的演化过程,并分析了系统性能的下降。为能够更好的体现所提出攻击策略的效果,以终端估计误差协方差作为性能指标,证明了按时间反向顺序排列创新序列是最佳的攻击策略,使得终端估计误差协方差最大化。