计算机信息技术数据的安全漏洞及加密技术研究

丁倩 张娴静

摘要:加密技术有助于消除计算机信息技术数据存在的安全漏洞,加密技术作为一种核心的计算机安全技术得到了开发和应用.本文首先对数据安全漏洞进行了较为详实的分析,然后重点介绍了计算机信息技术-数据加密技术.

关键词:计算机;信息技术;数据;安全漏洞;加密技术

中图分类号:TP393.08 文献标识码:A 文章编号:1673-260X(2019)05-0043-03

在计算机信息技术数据的整个生命周期中,都可能存在数据安全漏洞,而这些数据通常具有重要的商业价值,所以一旦数据外泄,便可能危及用户的切身利益,甚至带来不可逆转的损失.为了消除计算机信息技术数据的安全漏洞,加密技术被开发和应用.本文首先分析计算机信息技术数据存在的安全漏洞,然后重点介绍计算机信息技术数据加密技术.

1 计算机信息技术数据的安全漏洞

计算机信息技术数据安全的影响因素主要包括人为、非人为因素,即因人为、非人为因素的影响,导致计算机信息技术数据存在安全漏洞,具体为:

1.1 人为因素

尽管计算机信息技术的智能化水平很高,但仍需人工进行独立操作.在人工独立操作计算机时,操作人员的安全意识、专业水平和综合素养等因素都会对计算机信息技术数据安全产生严重影响,甚至导致数据外泄,从而给用户带来损失.正因为计算机操作人员方面的原因,给非法分子制造了窃取数据的可乘之机,具体手段包括网络诈骗、木马病毒等,从而大大降低了计算机信息技术数据的安全性.下面简单介绍网络诈骗、木马病毒窃取计算机信息技术数据的情况.

1.1.1 木马病毒

木马(Trojan)或木马病毒主要借助木马程序来对别的计算机进行控制,并从中窃取有价值的数据或进行破坏行为.木马病毒具有传染性、破坏性、潜伏性、衍生性和可触发性等特点,所以严重威胁到计算机信息技术数据的安全.例如,许多计算机用户曾感染过恶意木马程序Trojan-Generic及其变种,即:非法分子利用Trojan-Generic窃取目标操作系统内的重要数据;Trojan-Generic在运行后,将在目标操作系统下指定的目录中进行自我复制,并重新命名及将大量的随机数据添加在文件尾部,从而逃开防病毒软件的查杀;Trojan-Generic的变种将开辟新线程执行恶意程序文件,由其读取记录信息.可见,木马病毒严重威胁到了计算机信息技术数据的安全.

1.1.2 网络诈骗

网络诈骗是一种以非法占有为目的,以隐瞒真相或虚构事实为手段,采用互联网技术骗取公私财物的行为.随着互联网技术的发展,我国网络诈骗呈高发趋势.据2016年数据显示,安全联盟受理网友举报共152万条,其中45.6万个恶意网址经人工审核列入黑名单.可见,网络诈骗正在成为威胁计算机信息技术数据安全的重要因素,值得高度重视.

1.2 非人为因素

威胁计算机信息技术数据安全的非人为因素包含计算机系统的软、硬件漏洞,其表现形式复杂、多样,且容易造成数据外泄、计算机系统运行异常等严重后果.下面着重介绍软件安全漏洞的相关情况.

计算机软件安全漏洞的含义是由于计算机系统存在被恶意攻击或入侵的缺陷,导致网络信息在传输中存在外泄的可能性.调查发现,计算机软件存在安全漏洞的原因主要是在计算机软件研发中,因设计、编程或研发人员工作失误使计算机软件留有安全漏洞或弱点,从而为病毒或黑客攻击或入侵电脑提供了可乘之机.通常来讲,计算机软件漏洞分为安全漏洞和功能缺陷两种情况,其中安全漏洞不会影响计算机系统的软件功能,但可能会被黑客利用,导致计算机系统瘫痪、中毒等,甚至造成计算机系统中的机密信息外泄,所以要求严格防范计算机软件的安全漏洞.

2 计算机信息技术数据加密技术

2.1 数据加密的意义

数据是信息的载体,所以要求设法保障数据安全,以防被非法分子篡改、攻击和窃取.目前,数据加密被认为是保障数据安全、防止数据外泄最好的方法,即可理解为:即使非法分子窃取了加密数据,亦会因无密钥而不能正确解读数据.可见,在网络信息传输前,先将数据加密成为密文,可以防止数据在传输中外泄,从而提高了计算机信息技术数据传输的安全保密性.

2.2 数据加密的原理

数据加密的含义是采用技术手段(如DES加密算法)将明文变为密文进行安全保存和传输,而若要读取数据,则采用与加密技术对应的手段将密文变为明文.但在实际应用中,要求密码系统具备保密性、辨识性、完整性和确定性等特性.其中,辨识性即为身份识别,保证接收方能够确定文件的发送方合法;完整性要求保证接收方接收到信息是未被破坏的密文;确定性要求接收方能够确定文件发送方的身份.在数据加密中,涉及算法、密钥的概念.加密算法是通过与密钥的运算和处理,将原始明文变为密文,其中密钥是一种特定的算法,其直接在程序中封裝为类库且能够直接调用.

2.3 数据加密算法

2.3.1 DES算法

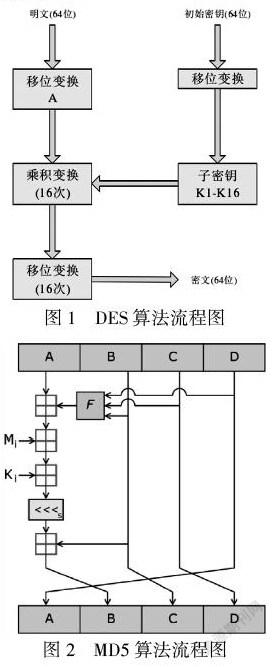

DES(数据加密标准)是一种经典的分组对称加、解密算法,即:先将明文细分为若干64位的组,再加密每一组二进制数据,使其变为64位的密文组,最后再将密文组拼接成为完整的密文.DES算法的运行过程如下:加密模式下,事先设定好密钥,先用以加密处理明文,再生成和输出密文;解密模式下,先用密钥处理密文,再生成和输出正确的信息.在传输数据前,双方需按事先约定的方式获取一致的密钥,用以在发送数据前加密数据和在收到数据后解密数据.DES算法主要采用置换、移位两种运算方法,见图1.

结合图1,DES算法主要分成以下三步:首先,运用初始置换函数对原始明文进行初始置换;其次,获取得到关键子密钥;最后,运用密码函数加密数据,并输出密文.由于DES算法的加密与解密相差不大,所以不再赘述数据的解密.

2.3.2 MD5算法

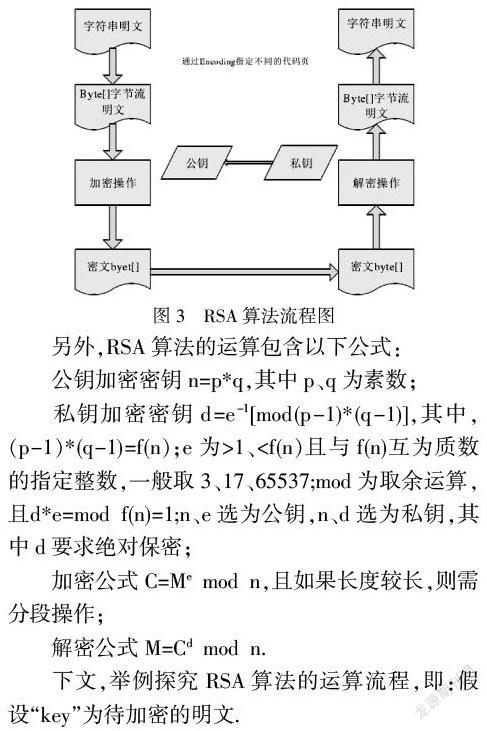

MD5(消息摘要算法)是一种应用颇广的算法,其采用了128位,用途是保证准确无误地传送信息资料,实现过程为:先编辑文本文档,再生成对应的MD5数值,然后下载文件的人事先用MD5验证此文件是否安全,数值一致即为安全.目前,MD5算法主要应用在用户登录密码方面,其工作原理是:将长度不一的字节串变为128位的整數,且这种转换具有不可逆性,所以即使他人获取了密文信息及其加密算法,亦不能转换为原始的数据信息.图2所示为MD5算法流程图.

结合图2,MD5算法主要采用补位、变换处理两种方法,即其操作流程为:首先,补位、附加数据的长度;其次,按一定的方法重置、装入有关参数;第三、变换处理输入的数据;最后,输出密文.

2.3.3 RSA算法

RSA是一种公钥加密算法,目前被认为是权威性最高的公钥数据加密标准.RSA算法采用了一种非对称密钥,其工作原理是:首先,生成一个密钥对,内含用于加密数据的公开密钥、用于解密数据的私有密钥,其中最为核心的机密是私有密钥;其次,为了提高数据加密的可靠性,要求按512位或1024位设置RSA密钥的长度.RSA算法的最大特点是采用了不同的密钥来加、解密数据,可见其安全性非常高,足以保障计算机信息技术数据的安全.图3所示为RSA算法流程图.

另外,RSA算法的运算包含以下公式:

公钥加密密钥n=p*q,其中p、q为素数;

私钥加密密钥d=e-1[mod(p-1)*(q-1)],其中,(p-1)*(q-1)=f(n);e为>1、 加密公式C=Me mod n,且如果长度较长,则需分段操作; 解密公式M=Cd mod n. 下文,举例探究RSA算法的运算流程,即:假设“key”为待加密的明文. 2.3.3.1 设计公、私密钥 为了简化运算,素数p、q取较小值,即:p=3、q=11,则n=33,f(n)=20;e指定为3.自此,便可得到d的值.通过试算,如果d=7,恒等式成立,则d取7,即为私钥.私钥的数值分别为7,33,则公钥对应的数值为3、33,从而得到一对密钥对. 2.3.3.2 英文数字化 假设字母与数值满足一种变换规则,如a~z分别对应01~26,则英文key可按11、05、25进行数字化编码. 2.3.3.3 明文加密 借助加密密钥(3,33),用户可对第二步的信息进行加密处理,即按加密公式C=Me mod n得到密文11,31,16. 2.3.3.4 密文解密 当用户接收到密文后,按解密公式M=Cd mod n解密,可得到一串数字化编码信息11,05,25,其对应的字母即为key. 3 讨论 通过比较,DES算法具有运算速度较快的优点,但因可从加密密钥中算得解密秘钥;MD5算法曾在2004年被破译,说明其在保护计算机信息技术数据安全上存在不足;RSA算法尚未被破译,其是公认的公钥数据加密标准.总之,加密技术在计算机信息技术数据安全管理中的应用具有现实价值,但高新技术的发展周期越来越短,意味着为其服务的技术也应实现同步发展.所以,为了消除计算机信息技术数据存在的安全漏洞,对数据加密技术的研究应坚持“与时俱进”的原则,使其能始终满足用户的实际需要. 参考文献: 〔1〕向吾春,邓群.当前计算机信息数据的安全与加密技术研究[J].电脑迷,2018(02):60. 〔2〕徐建敏,官晓斐.对计算机信息数据的安全分析与加密技术的相关探究[J].信息记录材料,2017(10):70-71. 〔3〕程欢.关于计算机信息数据的安全与加密技术探讨[J].电脑迷,2017(07):56. 〔4〕赵天.计算机信息技术数据的安全漏洞及加密技术[J].电子技术与软件工程,2016(19):232. 〔5〕陈奇明.计算机信息数据的安全问题与加密技术分析[J].企业技术开发,2015(06):68-69. 〔6〕毛建景,秦利娟,张娴静.大数据智慧校园建设的探索[J].赤峰学院学报(自然科学版),2018(06):61-63. 〔7〕梁铭.数据加密技术在计算机网络安全领域中的运用探究[J].信息与电脑(理论版),2018(24):198-199.