具有强安全性的指定验证者量子签名方案

荣民希辛向军† 李发根

1)(郑州轻工业大学数学与信息科学学院,郑州450002)

2)(电子科技大学计算机科学与工程学院,成都611731)

(2020年2月19日收到;2020年5月19日收到修改稿)

1 引 言

1976年,Diffie与Hellmann[1]引入了数字签名的概念.在公钥密码系统中,数字签名具有公开验证的属性.也就是说,给定一个签名,任何人都可以验证它的有效性.这就意味着任何人都可通过数字签名验证所收到消息的完整性以及其原始的消息来源.

然而,在某些情况下,这种可公开验证性并不适用.有时候,签名者希望只有指定的签名接收者才能验证签名的有效性.例如,在项目投标过程中,为保护投标者的经济利益,一些投标者希望只有那些可信的机构才能验证投标者对文件的签名[2].在一些投票系统中,投票者希望只有可信的机构才能验证投票者的实名签名投票[3,4].研究发现,指定验证者签名也适用于可否认系统的应用[5,6].因此,基于这种指定验证的属性,研究者提出很多指定验证签名方案(SDVS)[2,7−9].一般而言,SDVS应满足如下属性[8,9]:

1)正确性.利用签名算法所产生的签名,必然能够通过验证算法来证实其有效性.一旦签名通过验证,指定的签名验证者(DV)应该接受该签名为有效签名.

2)不可传递性.DV不能向任何第三方证明所接收的签名的真实来源.

3)信源隐藏性.给定一个签名,即使签名者和DV公开他们的密钥,任何人无法判断该签名是由签名者产生,还是由DV仿真产生.

4)不可伪造性.任何外部敌手都无法有效伪造签名者的签名.

尽管人们提出了许多SDVS,但多数SDVS是传统的数字签名[2,7−11].它们的安全性依赖于一些尚未得到证明的数学困难假设,如离散对数问题和大数分解问题.研究发现,这些数学困难问题并不能抵抗量子敌手的攻击[12].为应对量子敌手对数字签名的安全威胁,Gottesman和Chuang[13]引入了量子签名的概念.量子签名不同于传统的数字签名,其具有物理的安全属性.即量子签名的安全性主要依赖于一些基本量子力学原理,如非正交量子态的不可区分性,未知量子态的不可克隆性等.量子签名的这种安全属性引起了研究者的浓厚兴趣,人们提出了大量的量子签名方案[14−24].按照构造方式,量子签名方案可分为基于离散变量的量子签名方案[14−22]和基于连续变量相干态的量子签名方案[23,24].

为使得SDVS可以抵抗量子敌手,Shi等[25,26]提出两类指定验证者量子签名(QSDV).Shi等的QSDV方案具有传统的SDVS的属性.需要注意的是,QSDV方案本身是一种量子加密方案.而安全的量子加密方案应在理论上具备信息安全属性(information-theoretical security)—量子密文不可区分性[27−29].然而,文献[25,26]的量子密文的不可区分性并不能从理论上得到有效证明.另外,在文献[25,26]中,需要使用量子单向函数,验证者需要进行量子态比较算法来比较两个量子态是否相同.需要注意的是,量子态比较算法的输出具有一定的错误率.因此,需要进行执行大量的量子态比较测试才能验证两个量子态是否相同.因此,这将会影响文献[25,26]的执行和计算效率.最近,利用基于身份的密码系统的优点,Xin等[30]提出了一个基于身份的QSDV.文献[30]的方案可以简化签名系统的密钥管理.然而,类似于文献[25,26],文献[30]的量子密文不可区分性也没有从理论上得到证明.并且,在文献[30]中,量子签名是一个加密的Bell态序列.而在实践中,Bell态的制备相对于非纠缠态单光子来说较为麻烦.

本文提出一个新的QSDV.在本文的QSDV方案中,签名者无需执行量子态比较算法.在签名算法的步骤中,签名者无需制备纠缠态或发送纠缠态粒子给DV.并且,新方案的量子比特效率可达到100%.新方案不仅具备传统的指定验证属性,而且具有较强的安全属性,即其理论上的量子密文不可区分性可以得到证明.该方案可以抵抗重放攻击,冒充攻击和木马攻击.并且,与类似方案相比,本文方案中的密钥生成中心不必完全可信.因此,与类似方案相比,新方案相对具有较好的安全属性和效率.

本文安排如下,第2节简要回顾一次一密加密算法(OTP);第3节给出新的QSDV;第4节给出QSDV的安全分析;第5节对类似的方案进行安全和效率比较;最后,给出本文的结论.

2 OTP简要回顾

OTP是一种对称加密算法.其具有无条件安全性[31].在该算法中,消息发送者Amy和消息接收者Jack共享随机的密码本r(长度为n的比特串).为将长度为n的消息比特串a秘密发送给Jack,Amy利用r将a加密为β=α⊕r.这里的“⊕”代表XOR操作.一旦Jack收到b,其只需计算α=β⊕r便可得到相应的消息a.

3 新的具有强安全属性的QSDV

在方案中,Amy为签名者,而Jack和TC分别为DV和密钥生成中心.方案包括四个算法:初始化算法,密钥生成算法,QSDV生成算法和验证算法.

3.1 初始化

步骤1通过执行量子密钥分配协议(QKDP)[32,33],TC与Amy共享二进制密钥比特串x=(x1,x2,···,xn).并且,TC与Jack共享二进制密钥比特串y=(y1,y2,···,yn).类似地,通过执行QKDP[32,33],Amy和Jack共享密钥然后,TC随机选取r=(r1,r2,···,rn)∈{0,1}n并计算u其中利用确定性量子直接通信[34−36],TC与Amy秘密地共享u.类似地,利用确定性量子直接通信[34−36],TC与Jack秘密地共享v.

步骤2TC制备n个Bell态|ϕn⟩},其中

步骤3为安全接收量子态序列ϕa和ϕb,Amy和Jack采用GLLP公式[37]和诱骗态方法[38−40]分别对量子信道进行窃听检测.若不存在窃听行为,则Amy和Jack分别保存好量子态序列ϕa和ϕb;否则,重新执行初始化算法.

3.2 QSDV的生成

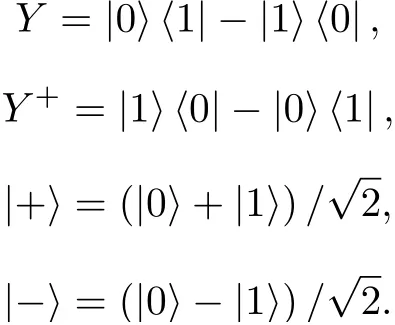

为Hadamard算子.令

定义H0=Y0=I,其中I为单位算子.假定Amy需要对消息m=(m1,m2,···,mn)∈{0,1}n产生QSDV.步骤如下:

步 骤1根据u,x,c1和c2,Amy计算其中

然后,其对每个|mi⟩执行操作HkiYwi而得到量子态:

步骤2针对每个|si⟩(i=1,2,···,n),Amy利用粒子ϕai和受控Y操作对|si⟩进行加密,其中,ϕai为受控粒子,而si为目标粒子.也就是说,若ϕai的状态为|0⟩,Amy对|si⟩执行I操作;否则,Amy对|si⟩执行Y操作.因此,|si⟩被加密为|s′i⟩,其中含有子系统ϕai,ϕbi和si的系统的量子态为

Amy将量子签名和消息m发送给Jack.

图1简要给出了初始化和QSDV的生成过程.

图1初始化和QSDV的生成过程Fig.1.Initialization and QSDV generation.

3.3 QSDV的验证

步骤1当收到消息m和相应的量子签名后,Jack针对每个执行受控Y+操作.其中,ϕbi用作受控粒子,而用作目标粒子.也就是说,若ϕbi的状态为|0⟩,则Jack针对执行I操作;否则,Jack针对执行Y+操作.这样,Jack解密而得到则Jack得到序列

步骤2根据m,v,y,c1和c2,Jack计算k=(k1,k2,···,kn)和w=(w1,w2,···,wn),其中

然后针对每个|si⟩,Jack对|si⟩执行操作(Y+)wiHki而得到量子态:

步骤3Jack利用计算基{|0⟩,|1⟩}测量每个若测量结果为|0⟩,则其设否则,其设令Jack验证是否若相等,则Jack接受为有效的QSDV.否则,Jack拒绝该签名.

3.4 指定验证者对QSDV的仿真

为保证QSDV的不可传递性,使得Jack具备仿真Amy的QSDV的能力.也就是说,Jack能够产生QSDV使得其与Amy产生的QSDV一样.这样,给定一个QSDV,Jack无法向任何第三方证明谁是真正的签名者,这是因为Amy和Jack皆可产生同样的QSDV.在本节,演示Jack如何仿真Amy的QSDV.

步骤1根据m,v,y,c1和c2,Jack计算和其中n).Jack对每个|mi⟩执行操作HkiYwi得到其中

步骤2针对每个|si⟩,Jack利用受控Y操作和粒子ϕbi加密|si⟩,其中ϕbi用作受控粒子,而si用作目标粒子.即若ϕbi的状态为|0⟩,Jack对|si⟩执行I操作;否则,Jack对|si⟩执行Y操作.因此,|si⟩被加密为这样,包含子系统ϕai,ϕbi和si的系统的状态为其满足(5)式.消息m的

4 安全与效率分析

4.1 正确性

由(1)式、(3)式、(7)式、签名算法的步骤1和验证算法的步骤2,可知:

4.2 指定验证属性

方案为一个QSDV方案.在方案的验证算法中,为验证所收到的QSDV的有效性,需要使用粒子序列ϕb,密钥y,c1,c2和v.需要注意的是,只有Jack拥有ϕb.同时,只有Jack具有y,c1,c2和v.因此,只有Jack能够验证QSDV.虽然TC也具有y和v,但其不拥有c1,c以及粒子序列ϕb.因此,即使TC也无法验证QSDV.因此,方案具有指定验证的属性.

4.3 不可传递性

根据(3)式、(7)式和(9)式,可知Amy和Jack都可计算k和w.因此,他们都可对|mi⟩执行操作HkiYwi而得到|si⟩.同时,根据(2)式,可知Amy和Jack分别掌握ϕai和ϕbi.因此,Amy和Jack都可对|ϕi⟩ 和|si⟩执行受控Y操作.因此,给定m,Amy和Jack能产生同样的QSDV,这使得Jack所仿真的QSDV与Amy所生成的QSDV无法相互区分.因此,本文所给出的QSDV满足不可传递性.

4.4 信源隐藏性

在方案中,签名者和验证者可以产生同样的QSDV.这使得即使密钥x,y,c1和c2遭到泄露,包括TC在内的任何第三方都无法判断究竟Amy是签名者还是Jack为签名者.因此,方案具有信源隐藏的特性.

4.5 理论上的信息安全属性-量子密文不可区分性

事实上,QSDV是消息m的量子密文.因此,方案可视为消息m的量子加密方案(QES).而一个QES的理论上的信息安全属性是根据选择明文攻击下的量子密文的不可区分性来定义的[27−29].

定义1[28,29]一个QES方案E具备理论上的信息安全属性,如果不存在量子多项式敌手Ad使得Ad能够以优势1/p(n)有效区分量子密文EL(1n)(x)和EL(1n)(y),其中n为安全参数,x和y为所有的不同的明文,p(n)为关于n的任意多项式,而L为E内部的一个随机抛掷硬币算法.

由定义1可知,具有理论上信息安全属性的E应该满足根据(10)式,Yang等[29]进一步证明,理论上QES的信息安全属性依赖于x和y的量子密文对应的密度算子之间的迹距离.相关结论如下.

定理1[29]一个QES方案E具备理论上的信息安全属性,如果其在选择明文攻击下密度算子rx和ry满足:

其中rx和ry分别是量子密文E(x)和E(y)对应的密度算子.

关于定理1的详细证明, 请参考文献[29].利用定理1,可以证明方案具备理论上的信息安全属性.

定理2QSDV方案具备理论上的信息安全属性.

证明令|s′⟩ 为 消息m对应的QSDV,而为消息m*对应的QSDV.由定理1可知,要想证明方案的理论上的信息安全属性,需要计算和对应的密度算子.令ρs′,m和ρs′∗,m∗分别表示对应的密度算子.由(3)—(6)式和(9)式,可得

类似地,可得ρs′∗,m∗=I/2n.因此,迹距离D(ρs′,m,ρs′∗,m∗)=0.根据定理1,可知QSDV具备理论上的信息安全属性.

4.6 不可伪造性

假定存在一个伪造者Ad,其目标是伪造Amy的一个QSDV.需要注意的是,对于Ad而言,为对消息m伪造一个有效的QSDV,其不得不计算(4)式和(5)式,而在(4)式和(5)式中需要使用密钥x,y,c1,c2以及受控粒子序列ϕa或ϕb. 然而,由初始化算法可知, TC通过执行QKDP[32,33]与Amy和Jack分别共享密钥x和y. 类似地, 利用QKDP[32,33],Amy和Jack共享密钥c1和c2.需要注意的,文献[32,33]的QKDP具有无条件安全性.因此,密钥x,y,c1和c2也是无条件安全的.因此,Ad无法得到x,y,c1和c2. 需要注意的是, 在初始化阶段, TC与Amy利用量子直接通信[34−36]秘密地共享u.类似地,TC与Jack利用确定性量子直接通信[34−36]秘密地共享v.而文献[34−36]的量子直接通信协议具有无条件安全性[41−43],因此Ad无法得到u和v. 另外,u(或v)为y(或x)的OTP密文.即使Ad能够获得u(或v),根据OTP的无条件安全性[31],可知Ad仍无法由u(或v)获得密钥y(或x).根据(3)式和(7)式,可知在不知道x,y,u,v和c1的情况下,Ad无法计算秘密参数k.更进一步,若不知k和c2,Ad无法生成量子态|s⟩=HkYc2⊕m|m⟩.而且,在不具备粒子序列ϕa或ϕb的情况下,Ad无法实现对目标量子态|s⟩的加密.因此,Ad对消息m伪造一个有效的QSDV粒子序列是不可行的.因此,Ad无法伪造一个有效的签名.另外,虽然TC可以计算k,但其不知道c1和c2.同时,TC不掌握受控粒子序列ϕa和ϕb.因此,即使TC也无法伪造消息m的QSDV.

4.7 截获重放攻击

首先,在方案中,TC将序列ϕa和ϕb分别发送给Amy和Jack.敌手Ad可能试图截获、测量这些序列并替换它们的状态. 需要注意的是,TC, Amy和Jack采用GLLP公式和诱骗态方法来检测量子信道上敌手的窃听行为.TC,Amy和Jack可根据不同强度相干态的计数率和误码率检测出敌手的窃听行为.因此,在初始化算法步骤3中,Ad对序列的截获重放攻击将会被Amy和Jack通过窃听检测发现.

4.8 木马攻击

在初始化算法步骤2中,一个恶意的TC可能会在每个|ϕi⟩ 中插入不可见光子以便窃听Amy和Jack所共享的密钥c1和c2.

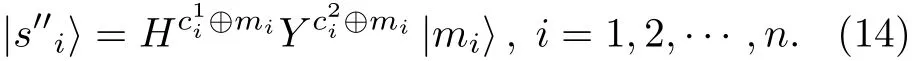

定理3量子密文具备理论上的信息安全属性.

证明假定|s′′⟩和分别是消息m和m*的量子密文.根据(14)式,可计算的密度算子如下:

由定理3可知,由于|s′′⟩具有量子密文不可区分性,从而TC无法从|s′′⟩获得关于密钥c1和c2的任何有用信息.因此,QSDV可以抵抗木马攻击.

4.9 冒充攻击

在初始化算法阶段,签名生成阶段和签名验证阶段,敌手Ad企图冒充合作伙伴.

首先,在初始化算法阶段,Amy和Jack可在步骤3中通过诱骗态方法检测敌手对量子信道的窃听和冒充干扰.因此,Ad冒充TC的行为是不可行的.类似地,Ad冒充Amy和Jack也是不可行的.

其次, 在签名生成阶段, 敌手Ad企图冒充Amy产生有效的QSDV.根据4.6节分析,可知QSDV具有不可伪造性.因此,敌手Ad企图冒充Amy产生有效的QSDV是不可行的.

最后,在签名的验证阶段,敌手Ad企图冒充Jack来对QSDV进行验证.根据4.2节的分析,可知QSDV具有指定验证的属性.因此,敌手Ad冒充Jack来验证QSDV的合法性是不可行的.

5 比较与探讨

首先,分析方案的效率.在文献[44−46]中,量子比特效率hq定义为hq=d1/d2,其中d2表示量子信道所传递的量子比特总数,而d1表示得到经典比特数目(检测窃听攻击的量子比特和经典比特,以及执行量子密钥分配协议所传递和共享的经典比特和量子比特忽略不计).根据文献[44−46]可知,量子协议或签名系统的初始化阶段只是为了在签名阶段和验证阶段的量子编码和信息的传递.特别地,对于签名系统,系统的初始化只执行一次.初始化阶段一旦完成,系统在以后运行中,仅仅执行量子签名算法和验证算法(即系统在以后对所有不同的消息进行量子签名时,只需执行量子签名算法和验证算法).所以,一般在计算量子比特效率hq时,只考虑在量子签名算法和验证算法中量子比特的使用效率.而在本文的量子签名生成阶段,Amy将n个量子比特发送给Jack,即d2=n.在量子签名的验证阶段,Jack通过量子比特序列|s′⟩ 解码获得n比特的经典信息m',即d1=n.也就是说,量子比特序列承载了n比特的经典信息量.类似于文献[44−46]的计算,可得量子比特的利用效率hq=d1/d2=100%.本文主要讨论的是QSDV方案分析与比较.文献[15]中给出一种仲裁量子签名方案,其量子比特的利用效率也达到100%.然而,文献[15]所研究的为普通的仲裁量子签名,其并不具备QSDV方案所要求的特征(如,指定验证、不可传递和信源隐藏等),安全属性和要求显然与本文的研究不同.

其次,在本文的方案中,合作伙伴之间无需使用量子单向函数.而在文献[25,26]中,需要使用量子单向函数,这无疑会增加QSDV方案的复杂性.

表1安全与效率比较Table 1.Comparisons of security and efficiency.

第三,在我们的QSDV方案中,无需使用量子态比较算法.而在文献[25,26]中,为验证QSDV的有效性,DV不得不执行量子态比较算法.需要注意的是,量子态比较算法的输出具有一定的错误概率.因此,在文献[25,26]中,验证者需要进行大量的量子态比较测试才能确定QSDV的有效性.这无疑会影响文献[25,26]方案的执行效率.另外,在文献[30]中,为对消息签名,签名者需要制备Bell态序列并将其发送给验证者.需要注意的是,在目前的条件下,签名者制备非纠缠态相对更容易些.

最后,进行类似方案的安全性比较.需要注意的是,所有的量子签名方案都是量子加密方案,其应该具备理论上的信息安全属性[27−29]. 在类似QSDV文献[25,26,30]中,主要讨论了QSDV的指定验证、不可传递、信源隐藏、不可伪造等安全属性.然而,文献[25,26,30]中方案的理论上的信息安全属性并未得到证实.本文所给出的指定验证者量子签名不仅具有指定验证、不可传递、信源隐藏、不可伪造等安全属性,而且其量子签名密文具有较强的不可区分度(量子签名密文迹距离为零),从而满足文献[27−29]所要求的理论上的信息安全属性(见定理1和定理2).另外,在文献[25,26,30]中,要求TC必须是可信的(因为他们掌握着签名者的密钥,并具备伪造签名者签名的能力),即假定TC不会冒充签名者伪造量子签名.这是一个非常强的安全假设.因为在虚拟的网络世界中,完全可信的实体并不存在.本文的方案可弱化这一安全假设.即在本文的方案中, TC不必完全可信.注意到虽然TC可以计算k,但其不知道c1和c2.同时,TC不掌握受控粒子序列ϕa和ϕb.因此,即使TC也无法伪造消息m的QSDV.因此,可假设TC为半可信的, 其可以诚实地协助系统其他参与者完成系统的初始化,但其并不能伪造签名者的量子签名.因此,相对类似方案而言,本文所给的方案具有较强的安全性.

表1给出了类似的QSDV方案的安全和效率比较.由以上分析和比较可知,相对于类似方案,本文所提出的QSDV方案具有较好的安全性和效率.

6 结论

第一,本文给出一种新的QSDV方案,其可以抵抗伪造攻击、截获重发攻击、冒充攻击和木马攻击,并具备指定验证、不可传递和信源隐藏等安全属性.方案理论上的信息安全属性可得到证明.可以弱化对TC的安全假设,即TC无需完全可信.而其他类似的QSDV方案不具备这样的强安全属性.

第二,本文的方案无需使用量子单向函数,可以简化方案的复杂性.

第三,签名者生成QSDV时无需制备纠缠态序列;DV验证签名时无需执行大量的量子态比较操作.这些有利于提高方案的执行效率.

第四,量子比特效率达到100%.

因此,与类似方案相比,本文的方案相对而言有较好的安全性和效率.