基于协议分析技术的抗恶意软件攻击测试系统设计

丁群

摘 要: 传统的抗恶意软件攻击测试系统存在攻击效果检测效率低、抗攻击能力评估准确性差的缺陷,为了解决上述问题,引入协议分析技术对抗恶意软件攻击测试系统进行设计。依据抗恶意软件攻击测试系统的需求,搭建抗恶意软件攻击测试系统框架,以此为基础对系统硬件与软件进行详细设计。系统硬件由流量采集器、协议分析器与数据存储器组成;系统软件由流量捕获模块、协议分析模块、恶意软件攻击效果检测模块与抗恶意软件攻击能力评估模块组成。通过系统硬件與软件的设计实现了抗恶意软件攻击测试系统的运行。由测试结果得到,与传统的抗恶意软件攻击测试系统相比,设计的抗恶意软件攻击测试系统极大地提升了攻击效果检测效率与抗攻击能力评估准确性,充分说明设计的抗恶意软件攻击测试系统具有更好的测试效果。

关键词: 协议分析技术; 恶意软件攻击; 测试系统; 网络流量; 评估准确性; 抗攻击能力

中图分类号: TN915.08?34; G255 文献标识码: A 文章编号: 1004?373X(2020)23?0054?04

Abstract: The traditional anti?malware attack test system has the defects of low detection efficiency of attack result and poor accuracy of anti?attack ability evaluation. In view of the above, protocol analysis technology is introduced to design an anti?malware attack test system. According to the requirement of anti?malware attack test system, the framework of anti?malware attack test system is built. On the basis of this, the hardware and software of the system are designed in detail. The system hardware consists of flow collector, protocol analyzer and data memory, while the system software consists of flow capture module, protocol analysis module, malware attack result detection module and anti?malware attack ability evaluation module. The operation of anti?malware attack test system is realized by the design of system hardware and software. The test results show that, in comparison with the traditional anti?malware attack test system, the designed anti?malware attack test system greatly improves the efficiency of attack result detection and the accuracy of anti?attack ability evaluation, which fully demonstrates that the designed anti?malware attack test system has a better test effect.

Keywords: protocol analysis technology; malware attack; test system; network flow; evaluation accuracy; anti?attack ability

0 引 言

随着网络技术的不断发展,由于网络开放性的影响,使得网络经常受到恶意软件的攻击,恶意软件主要指的是计算机系统上执行恶意任务的病毒、蠕虫与特洛伊木马等程序,主要通过破坏软件进程实施控制,轻则导致网络某部分发生故障,重则导致整个网络发生瘫痪,产生较大的影响。因此,网络安全问题逐渐受到人们的重视,其是影响网络发展的重要问题,如何在开放式的环境下构建安全网络系统已经成为现今研究的重点课题之一[1]。目前抗恶意软件攻击测试成为构建安全网络的有效手段,通过这种方式可以预测网络系统受到恶意软件攻击的可能性,还可以预测受到恶意软件攻击后产生的后果,以此为基础对网络安全隐患进行消除,保障网络系统的安全。因此,对抗恶意软件攻击测试进行研究具有现实意义[2]。

就现有的研究来看,传统的抗恶意软件攻击测试系统存在攻击效果检测效率低、抗攻击能力评估准确性差的缺陷,无法满足现今网络系统安全的需求。为了解决上述问题,引入协议分析技术对抗恶意软件攻击测试系统进行设计。协议分析技术指的是对程序或者设备进行解码的网络协议,以此了解程序或者设备的数据以及信息的过程。通过协议分析技术的应用改善抗恶意软件攻击测试系统的性能,并设计仿真对比实验对其性能进行测试与分析[3]。

1 抗恶意软件攻击测试系统框架设计

抗恶意软件攻击测试系统主要分为抗恶意软件攻击测试平台与恶意软件攻击效果检测两个部分[4]。根据抗恶意软件攻击测试系统的需求,对抗恶意软件攻击测试系统框架进行搭建,如图1所示。

以上述设计的抗恶意软件攻击测试系统框架图为基础,对系统的硬件与软件进行详细设计。

2 抗恶意软件攻击测试系统硬件设计

系统硬件由流量采集器、协议分析器与数据存储器组成,具体设计过程如下。

2.1 流量采集器

当网络受到恶意软件的攻击时,会消耗较大的流量,导致网络流量出现较大的波动。因此,主要通过流量对是否存在恶意软件攻击进行判断[5]。

流量采集器主要对网络流量进行采集与捕获,为抗恶意软件攻击测试提供了数据支撑[6]。流量采集器参数设置如表1所示。

2.2 协议分析器

协议分析器主要是通过程序对网络数据包的协议头与尾进行分析,以此为基础了解数据包在传输过程中的行为[7]。

协议分析器结构如图2所示。

2.3 数据存储器

为了对恶意软件攻击效果进行检测,并对抗恶意软件攻击能力进行评估,需要对测试过程的数据进行存储与应用[8]。因此,采用数据存储器对测试数据进行存储。

数据存储器工作原理如图3所示。

通过上述过程完成了系统硬件的设计,但是硬件无法实现抗恶意软件攻击的测试,因此,对系统软件进行设计[9]。

3 抗恶意软件攻击测试系统软件设计

系统软件由流量捕获模块、协议分析模块、恶意软件攻击效果检测模块与抗恶意软件攻击能力评估模块组成,具体设计过程如下。

3.1 流量捕获模块

流量捕获模块主要通过流量采集器对网络通信数据包进行采集,并将其发送到协议分析模块[10]。

將流量采集器与网络监听技术结合,以此为基础对网络中的数据进行截获。通信数据包获取过程为:

3.2 协议分析模块

以上述得到的去除干扰数据后的通信数据包为基础,采用协议解析器对恶意软件攻击程序进行解析,该方法具有简单、快速的特性[11]。协议分析层次结构如图4所示。

依据上述设计的协议分析层次结构对网络协议进行分析,为下述恶意软件攻击效果检测提供数据支撑。

3.3 恶意软件攻击效果检测模块

以上述协议分析结果为基础,对恶意软件攻击效果进行检测。恶意软件攻击效果检测模块主要对已知攻击进行检测,该模块主要从协议分析模块中读取数据,作为参数传入,然后在数据存储器中对攻击模式进行读取,对参数与攻击模式进行匹配,若匹配成功,则表示发现恶意软件攻击,将其相关信息传输到数据存储器中进行存储与分析[12]。

恶意软件攻击效果检测流程如图5所示。

3.4 抗恶意软件攻击能力评估模块

以上述存储的恶意软件攻击信息为基础,对网络抗恶意软件攻击能力进行相应的评估。抗恶意软件攻击能力主要通过网络响应时间来体现,响应指的是恶意软件攻击网络时,网络做出的反应[13]。网络响应主要分为两种,分别为主动响应与被动响应。

通过系统硬件与软件的设计,实现抗恶意软件攻击测试系统的运行,为网络安全提供更加有效的保障[14]。

4 系统性能仿真测试

上述过程实现了抗恶意软件攻击测试系统的设计与运行,但其是否能够解决传统系统存在的难题还无法确定,因此设计仿真对比实验对设计的抗恶意软件攻击测试系统性能进行测试与分析。

在实验过程中,为了保障实验结果的准确性,对实验外部参数进行统一设置,通过攻击效果检测效率与抗攻击能力评估准确性对系统性能进行评价,具体实验分析过程如下。

4.1 攻击效果检测效率对比分析

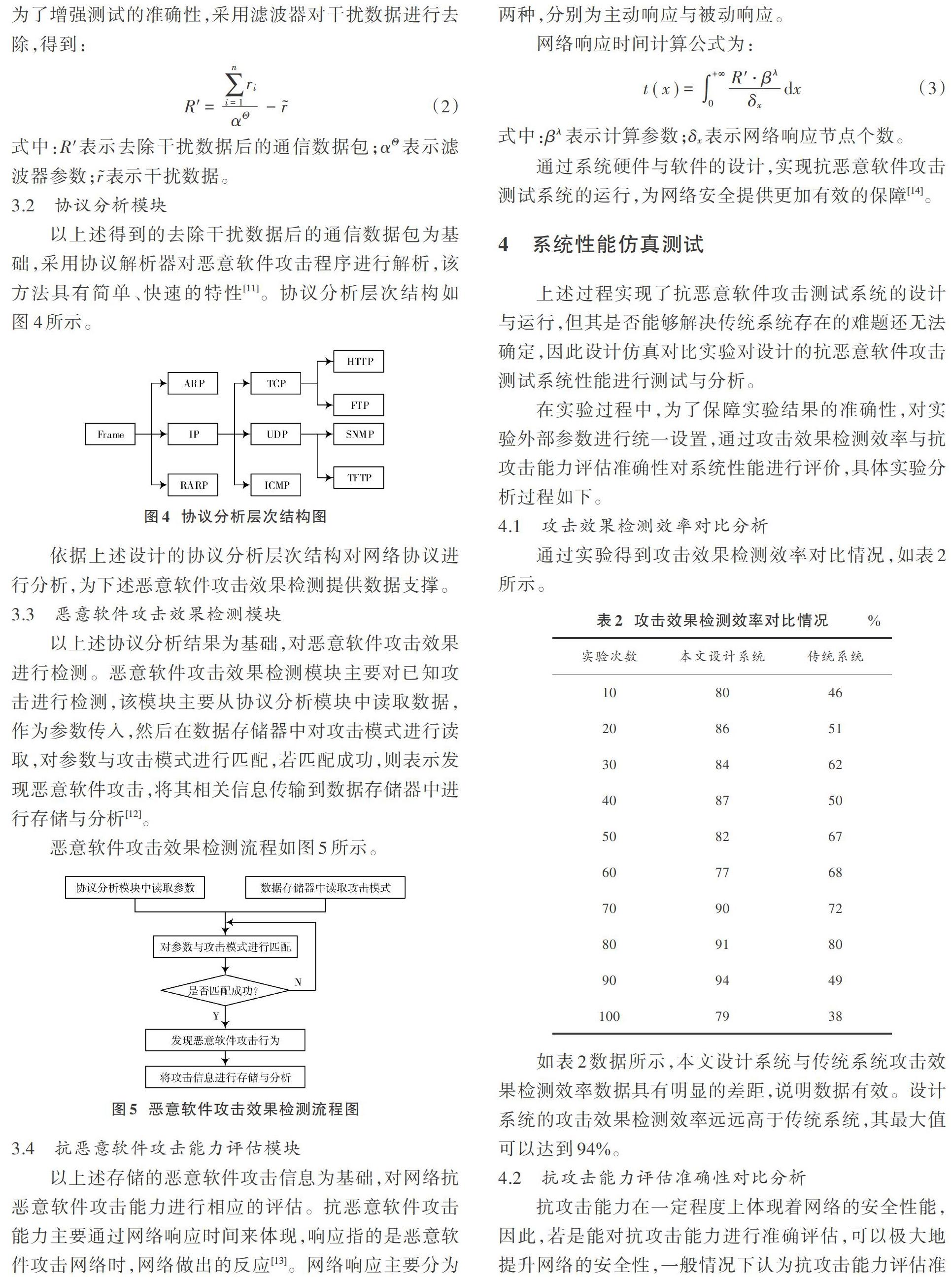

通过实验得到攻击效果检测效率对比情况,如表2所示。

如表2数据所示,本文设计系统与传统系统攻击效果检测效率数据具有明显的差距,说明数据有效。设计系统的攻击效果检测效率远远高于传统系统,其最大值可以达到94%。

4.2 抗攻击能力评估准确性对比分析

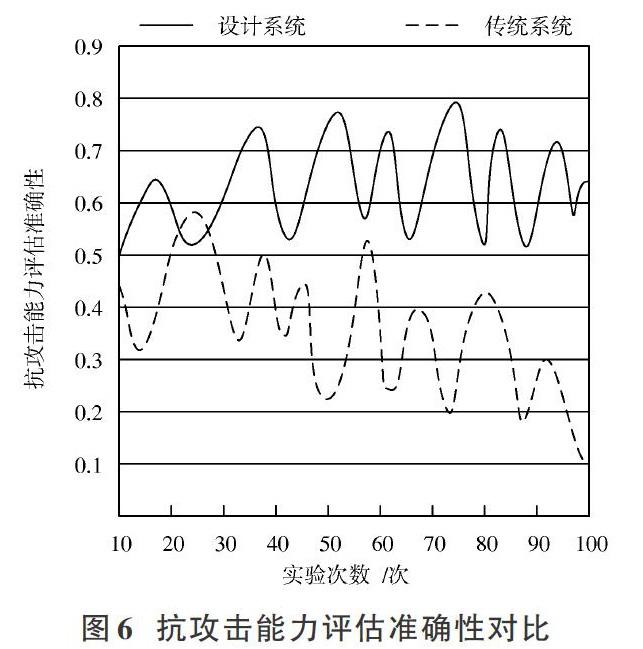

抗攻击能力在一定程度上体现着网络的安全性能,因此,若是能对抗攻击能力进行准确评估,可以极大地提升网络的安全性,一般情况下认为抗攻击能力评估准确性越高,系统的性能越好。通过实验得到抗攻击能力评估准确性对比情况如图6所示。

由图6可知,设计系统的抗攻击能力评估准确性远远高于传统系统,其最大值可以达到80%。

通过测试结果显示,本文设计的抗恶意软件攻击测试系统极大地提升了攻击效果检测效率与抗攻击能力评估准确性,充分说明设计的抗恶意软件攻击测试系统具有更好的测试效果。

5 结 语

本文设计的抗恶意软件攻击测试系统极大地提升了攻击效果检测效率与抗攻击能力评估准确性,可以为网络的安全提供更加有效的保障。但是由于实验采用仿真对比实验形式,导致实验环境与实际环境具有一定的差距,实验结果与真实情况也存在着些许的差距,但是这并不影响实验结论的正确性,为了得到更加精准的实验数据,需要对抗恶意软件攻击测试系统进行进一步的研究与优化。

参考文献

[1] 王泽东.基于行为分析的恶意软件防护系统设计[J].数字技术与应用,2018,36(3):198?199.

[2] 胡敬文,王柏清,杨文茵,等.基于行为分析方法的主动防御系统设计[J].佛山科学技术学院学报(自然科学版),2019,37(1):44?49.

[3] 刁红艳.Windows环境下基于协议分析的入侵检测程序分析与实现[J].电子元器件与信息技术,2018(11):17?19.

[4] 姜建国,常子敬,吕志强,等.USB HID攻击与防护技术综述[J].信息安全研究,2017,3(2):129?138.

[5] 李炳彰,李雨菡,赵海强,等.一种基于对等体认证的OSPF协议安全增强方法[J].无线电工程,2018,48(7):525?530.

[6] 周振飞,方滨兴,崔翔,等.基于相似性分析的WordPress主题恶意代码检测[J].信息网络安全,2017,46(12):47?53.

[7] 杨帆,杨国武,郝玉洁.基于模型检测的半量子密码协议的安全性分析[J].电子科技大学学报,2017,46(5):716?721.

[8] 戴海燕.一种聚合式持续分析自动发现恶意攻击源的方法[J].电子技术与软件工程,2017,44(24):230.

[9] 杜小龙,孟久翔,陈磊.面向线下学习的协议分析器设计与实现[J].福建电脑,2017,33(11):126.

[10] 卢颖,钟联炯,康凤举,等.无线自组网竞争类MAC协议分析及研究[J].电子设计工程,2011,19(7):84?87.

[11] 黄伟庆,丁昶,崔越,等.基于恶意读写器发现的RFID空口入侵检测技术[J].软件学报,2018,29(7):1922?1936.

[12] 王继业,孙利民,李晔,等.电力工控系统攻击仿真验证关键技术研究[J].电力信息与通信技术,2017,15(6):9?14.

[13] 徐佳佳,白光伟,沈航.链路相关性欺骗攻击与检测机制[J].计算机科学,2018,45(12):104?110.

[14] 吴传贵.基于FC?AE?ASM协议仿真测试系统设计与实现[J].计算机测量与控制,2018,26(4):35?38.

[15] 宁卓,邵达成,陈勇,等.基于签名与数据流模式挖掘的Android恶意软件检测系统[J].计算机科学,2017,44(z2):317?321.