基于神经网络的电力调度信息加密传输方法研究

摘 要:目前,越来越多的产业都选择利用网络技术提高自身的工作效率。其中,电力网络的覆盖面积广,其中包含的电力从站数量多,因此,电力公司对网络的使用要求格外严格。电网的正常运行离不开电力调度信息的有效、可靠传输。为提高电网的使用安全,对于电力调度信息的安全传输越来越重要。因此,为实现电力调度信息的安全传输,需应用有效的电力调度信息加密传输方法。

关键词:神经网络;电力调度;加密传输

1 电力调度信息加密传输方法设计

1.1 利用神经网络设置混沌序列

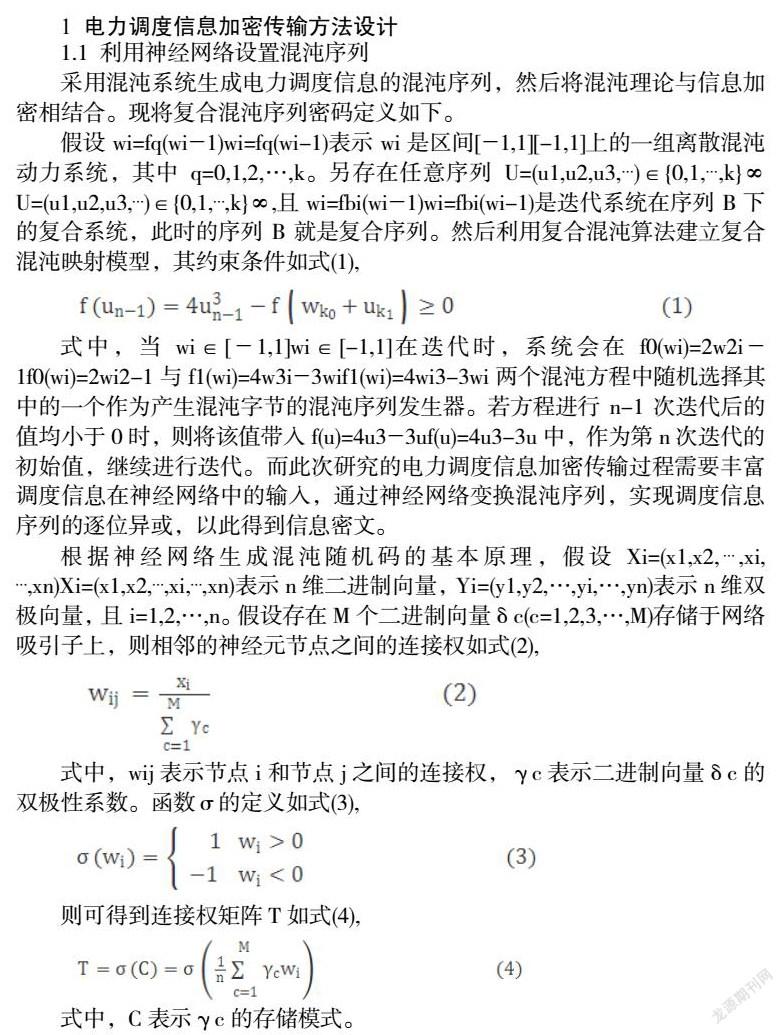

采用混沌系统生成电力调度信息的混沌序列,然后将混沌理论与信息加密相结合。现将复合混沌序列密码定义如下。

假设wi=fq(wi−1)wi=fq(wi-1)表示wi是区间[−1,1][-1,1]上的一组离散混沌动力系统,其中q=0,1,2,…,k。另存在任意序列U=(u1,u2,u3,…)∈{0,1,…,k}∞U=(u1,u2,u3,…)∈{0,1,…,k}∞,且wi=fbi(wi−1)wi=fbi(wi-1)是迭代系统在序列B下的复合系统,此时的序列B就是复合序列。然后利用复合混沌算法建立复合混沌映射模型,其约束条件如式(1),

式中,当wi∈[−1,1]wi∈[-1,1]在迭代时,系统会在f0(wi)=2w2i−1f0(wi)=2wi2-1与f1(wi)=4w3i−3wif1(wi)=4wi3-3wi两个混沌方程中随机选择其中的一个作为产生混沌字节的混沌序列发生器。若方程进行n-1次迭代后的值均小于0时,则将该值带入f(u)=4u3−3uf(u)=4u3-3u中,作为第n次迭代的初始值,继续进行迭代。而此次研究的电力调度信息加密传输过程需要丰富调度信息在神经网络中的输入,通过神经网络变换混沌序列,实现调度信息序列的逐位异或,以此得到信息密文。

根据神经网络生成混沌随机码的基本原理,假设Xi=(x1,x2,…,xi,…,xn)Xi=(x1,x2,…,xi,…,xn)表示n维二进制向量,Yi=(y1,y2,…,yi,…,yn)表示n维双极向量,且i=1,2,…,n。假设存在M个二进制向量δc(c=1,2,3,…,M)存储于网络吸引子上,则相邻的神经元节点之间的连接权如式(2),

式中,wij表示节点i和节点j之间的连接权,γc表示二进制向量δc的双极性系数。函数σ的定义如式(3),

则可得到连接权矩阵T如式(4),

式中,C表示γc的存储模式。

根据神经网络的学习规则得到神经网络的连接权矩阵,丰富神经网络中待输入的电力调度信息,实现对电力调度信息混沌序列的优化设置。

1.2 加密电力调度信息

由于设置的混沌序列中数据量较大,因此,将密钥长度设置为128位。选用的加密算法执行变换任务时,用4行N列的矩阵,表示128位加密长度的状态。同时,密钥可类似表示4行N1列的矩阵,其中N1=128/32。则分组长度为128位的密钥矩阵,可得到一个4行4列的新矩阵,新矩阵中的16个数据可表示不同的电力调度信息。

该过程的变换轮数N2由N和N1共同决定。而128位的密钥长度共需10次序列变换。在变换的过程中,需要通过字节代换、行移代换、列混合变换,加密电力调度序列的基本信息。字节代换本质上就是替换操作,即将状态矩阵中的元素替换成新的字节。行移代换是一种线性变换,按照加密规则实现。该规则为:在状态矩阵中,令第a行的字节向下移动,与d1交换;而列混合变换,就是令第b列的字节向左移动,与d2交换,其过程如图1所示。

根据上述提到的三类代换规则,置乱序列信息,利用加密函数对混沌序列信息加密,该函数见式(5),

式中,CEi表示对第i个序列的加密结果,IEi表示第i个序列的明文,counti表示信息的初始化向量,SK表示共享密钥。通过上述公式,完成对电力调度信息序列的加密。

1.3 设计动态加密传输方案

为保持密钥的新鲜性,提升电力传输网络的安全性和自愈性,设计一个动态加密传输方案,将加密信息在加密信道中安全传输。设计的加密传输方案共需要满足3个必要条件:数据加密模块、动态密钥生成模块以及共享密钥更新模块。其中,数据加密模块的作用是对待传输的电力调度信息进行加密,该步骤已经在上一节实现,此节就不再进行说明;动态密钥生成模块要求在信息传输过程中,电力主站设备和从站设备之间,生成一个动态密钥,保持两端一致性;共享密钥更新模块利用加密传输中的动态密钥,对共享密钥进行实时更新。

根据加密函数可知,SK是加密的关键组件,利用动态密钥DS,设置共享密钥SK的更新条件。已知传统的加密传输中涉及到DNP3和Modbus两种协议,其中Modbus协议使用最为广泛,因此,在本文中不再详细介绍该协议的特点与规则,而是从DNP3协议规则入手。DNP3协议信息传输规则:在规定时间内,电力调度信息发出控制指令的一方,如果没有收到预期应答,则重新发送应用层调度信息,若多次重发后依旧无法收到响应,则认为信息传输失败。本研究设计的预期动态密钥通过监听正确传输的信息产生,在解析数据链路不会出现额外的开销,因此可将传输随机数作为产生新动态密钥的依据。

2 实验与分析

为验证本研究提出的基于神经网络的电力调度信息加密传输方法的可靠性,设計如下对比实验。将本文方法作为测试A组,将传统的利用HTTPS加密协议实现电力信息安全传输的方法作为测试B组,将传统的电力信息超轻量级流加密方法作为测试C组。通过比较应用不同的信息加密传输方法后电力网络的安全性和自愈性,来判断不同方法的有效性。

2.1 实验准备

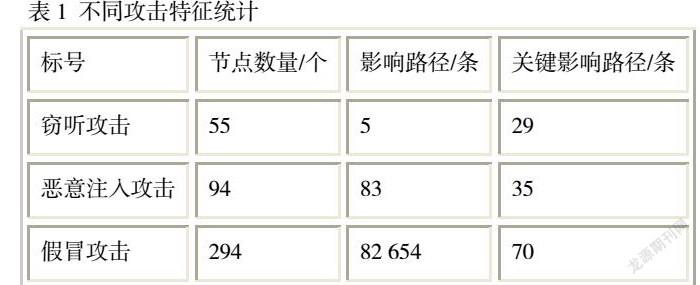

实验中模拟的攻击类型包括窃听攻击、恶意注入攻击以及假冒攻击,3种攻击的基本信息如表1所示。

结合上述测试环境,检验应用不同加密方法后,电力网络的安全性和自愈能力,从而判断不同的应用性能。

2.2 结果分析

首先检验应用不同加密传输方法后,电网的安全性。将电网接入情况、及时性、完整性和准确性作为测试指标,测试存在窃听攻击、恶意注入攻击以及假冒攻击的情况下,应用不同加密传输方法后,应用本研究设计的基于神经网络的电力调度信息加密传输方法后,电网的安全性和自愈性更强,充分证明了该方法的有效性。

3 总结

以传统的信息加密传输方法保持密钥新鲜性能力差的问题作为研究要点,利用神经网络的高强学习能力,设计一种适用于实时动态变化的加密传输方案,有效保证电网传输数据过程的安全性,并当存在攻击时,通过极高电网自愈能力为信息加密传输提供可靠的保护手段。

参考文献

[1] 魏雅琦.HTTPS加密协议在电力业务系统中的应用及安全防护研究[J].电力信息与通信技术,2018,16(1):39-43.

[2] 王东山,李温静,苑佳楠,等.面向电力通信接入网的量子密钥交互机制[J].供用电,2019,36(8):36-40.

[3] 黄将.数据中心光纤通信网络传输非平稳数据无损检测技术研究[J].激光杂志,2019,40(4):131-135.

[4] 汤鹏志,康文洋,张捧,等.一种适用于WSN数据实时加密传输的超轻量级流加密方案[J].华东交通大学学报,2019,36(4):131-136.

作者简介:刘意航(1994.08--)女,本科 ,助理工程师,主要从事电力调度控制方面。