电力物联网环境下网络安全防护研究

肖安南, 朱宏, 张蔚翔, 熊良民, 焦玉平

(国网安徽省电力有限公司, 安徽 合肥 230000)

0 引 言

现有大多数的电力通信网仍然是以有线网络为主,常规有线网络是通过传输介质进行通信,受布线设计方法和环境条件等限制,在网络迁移或重组的过程中会影响到移动性、可扩展性和投资经济效益。

现有技术很难适应网络攻击新的攻击模式,内部网“N-1”标准不能满足多场景信息的攻击。这就需要一种新型的网络安全防护技术[1]。

1 电力物联网环境下网络安全风险分析

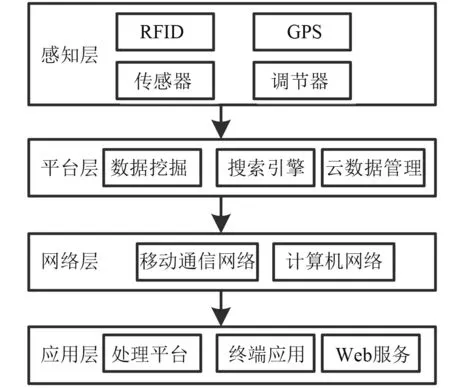

本研究系统包括感知层、网络层、平台层和应用层。图1中显示了电力物联网的运行逻辑。

图1 电力物联网的运行逻辑

1.1 感知层运行风险

感知层主要作用就是分析当前物联网环境下电力系统运行的数据,保障整个系统在基本运行管理模式下能够稳定运行[2]。感知层在运行过程中存在着安全风险:一是数据采集的准确性,当前电力物联网环境下电力系统大规模扩大,系统运行复杂程度有所提高,该层次设备使用数量大幅度增加,提高了设备故障使用效率,安全系数也随之降低[3];二是电力物联网环境下数据存储中的问题,该系统在当前运行环境中,会出现大量冗余数据。在电力系统存储数据安全性较差的环境下,势必会为增加感知层运行质量设定标准。

1.2 网络层运行风险

网络层的作用就是为了实现不同数据高效传输,由此保障电力系统之间数据安全通信。当前网络层普遍存在两个方面的运行风险:一方面是网络中数据量增加,该部分需要重新规划网络结构;另一方面网络通信协议设定不科学,网络运行质量下降[4]。

1.3 平台层运行风险

为了实现电力物联网环境下不同数据的高效管理,需构建数据综合平台。数据综合平台的安全隐患主要有两个方面,分别是:电力系统数据量过大;平台本身运行冲突。尤其是在数据处理和交互冲突之后系统本身的运行冲突,致使系统的质量大幅降低[5]。

1.4 应用层运行风险

电力物联网中的应用层是电力系统工作人员与用户采集数据的关键性平台。目前,电力系统参数整合平台的投资建设已经启动,应用层覆盖了更多的功能和地区。业务模式给系统安全保护模式带来了挑战,在一定程度上降低了系统的应用稳定性,同时由于用户数量的急剧增长,也造成了系统中用户数量的急剧增长,很难应付当前工作,容易产生安全风险[6]。

2 基于数据容错技术网络安全防护方案研究

2.1 防护目标确定

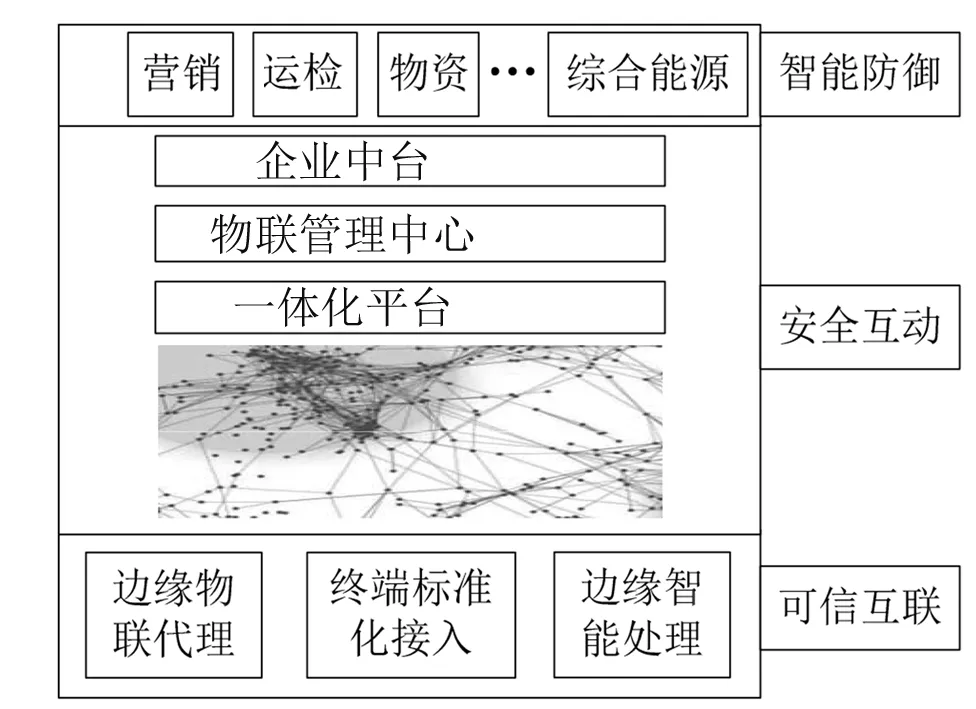

图2 安全防护整体性目标设定

为了实现电力物联网网络安全防护方案,需要研究分析系统的建设目标。针对不同层次的网络,其具体目标也是不一样的。安全防护整体性目标设定如图2所示。

安全防护技术可信性在于不同密钥之间的互通性,由此解决通信终端安全管理问题。

2.2 基于数据容错技术防护原理

使用纠删码技术能够为数据容错技术提供数据自恢复所需技术,由一个四元组(a、b、c、d)来表示:a为纠删码前的文件块数;b为纠删码后的文件块数;c为纠删码过程中每块文件所占用大小;d为数据块个数。

整个纠删码过程如下:通过编码操作,将整个文件v=(v1,v2,v3,…,va)分割成a个数据块,每块文件块大小都是相同的,该操作过程可用编码函数来说明[7]。

(1)

(2)

式中:f为恢复的数据对象。纠删码技术中编解码过程如图3所示。

图3 纠删码技术中编解码过程

如果数据块丢失,那么可以通过d个数据块恢复原始数据,其中d表示数据块的个数,且当剩余的有效数据块不小于a。如果a=d,就能够实现删除最高长度修复代码的功能,也就是说,可以将最远距离可分离的代码表示为二进制(b),删除在传输过程中部分数据丢失的冗余块(b-a),这些冗余完全可以作为灾难恢复的一部分,确保数据的完整性[8]。

采用Reed-Solomon码作为BCH码,它具有较强的纠正能力,能够利用编解码操作来纠正随机错误。其线性擦除码表示为:

g=hZ

(3)

式中:g为编码后得到的编码后包;h为元数据包向量;Z为生成矩阵。

生成矩阵公式如下所示:

(4)

式中:{g1,g2,…,gm}为编码后的m个数据块;{h1,h2,…,hn}为n个元数据向量。{g1,g2,…,gm}与{h1,h2,…,hn}具有相同限域子集,必须满足如下两点要素:不同子集中具有不用元素相加为大于0的实数;两个子集中每个元素都不一致。

由RS编码产生的矩阵可由两个矩阵进行逐行变换,用m行表示的矩阵是可逆的。通过解码操作可以完成任何m个数据块的恢复工作,对m个数据块,用乘法生成行列式,其中n-m块数据是冗余数据块,存储完整数据。

2.3 防护方案实现

图4 防护方案设计

安全防护方案应包括多个方面,投入防护和物理防护是最为核心部分,在整个方案设计过程中,需要完善和优化防护方案的各项工作,防护方案设计如图4所示。

首先,在进行密钥身份验证之前,应在交互节点之间预先分配密钥。假定所有节点都是频繁交互的物联网节点,相邻节点间的信道是安全的[9]。

设P1为用户节点、P2为感知节点、GWN为网关节点,为各个节点预分配密钥后,用户节点自身携带的信息R1和公开信息R2,感知节点携带与网关节点通信的密钥和身份信息(D1、D2、D3),而网关节点携带身份信息、感知节点信息和用户节点间会话密钥(UGWN、UGWN-P2、D1)。身份认证主要经历以下两个阶段,分别是:

1) 注册阶段

(1)P1→GWN:R1、R2

(2) GWN→P1:R2、D2、D3、UGWN-P2

(3)P2→GWN:D1

(4) GWN→P2:D2、D3

在这些节点中,用户和感知节点对自身的身份信息进行屏蔽并发送到网关节点。网关节点根据所获取的信息向用户节点和感知节点进行注册,然后分配随机密钥生成用户节点的身份信息。

2) 认证阶段

(1)P1→P2:R1、D2

(2)P2→GWN:R1、D2、D3

(3) GWN→P2

(4)P2→P1

当某个节点在接收用户发送认证请求过程中,该节点要求GWN对该用户的合法性进行验证。在接收到节点发送的信息后,GWN首先判断其是否合法,在判断完成后,GWN继续判定用户身份信息是否合法。同时GWN在信息返回中显示自己的身份信息,当该节点接收到由GWN发送的信息后,通过对GWN身份的验证,向用户发送随机数掩码和GWN的身份。用户再对收到的GWN身份信息和节点的信息进行确认和验证,如果该节点判断合法,就完成对GWN密钥的有效认证[10]。

3 仿真试验

基于数据容错技术的电力物联网环境,网络安全防护除在研究过程中测试以外,需根据试验参数进行仿真试验验证。

3.1 试验参数与设备

试验平台设置如表1所示。

表1 试验平台设置

在试验过程中,使用了TerbbiB+,具备基本配置和相关功能。

(1) 首先要基本配置Raspberry Pi B+,并配备可在物联网环境下正常工作的Linux Debian系统、无线网卡和摄像机等,实现与主机之间数据的快速交换。

(2) 利用擦除编码方式,用户在树莓派节点接收与发送之前,就可以远程控制安全防护系统。

(3) 用户在使用擦除码保护功能时,树莓派拍摄的高清晰照片需要先进行擦除码编码,再发送到主机,系统才能获得编码操作,向主机发送数据块。

(4) 新的网络环境比较好,为了防止出现丢包情况,需在可执行命令下,接收不完整数据包。

3.2 电力物联网环境下被攻击概况分析

统计2019年国内电力监控系统网络安全事件,如表2所示。

表2 2019年国内电力监控系统网络安全事件

3.3 攻击场景捕获

根据表2统计的网络攻击破坏电力系统事件,捕获两种攻击场景,如下所示。

场景1:查看试验平台监控对应导航中对象,以查看攻击场景,如图5所示。

图5 攻击场景1

场景2:在进入攻击场景1页面后,选择监视对象,采集攻击事件数量,得到的攻击场景2如图6所示。

图6 攻击场景2

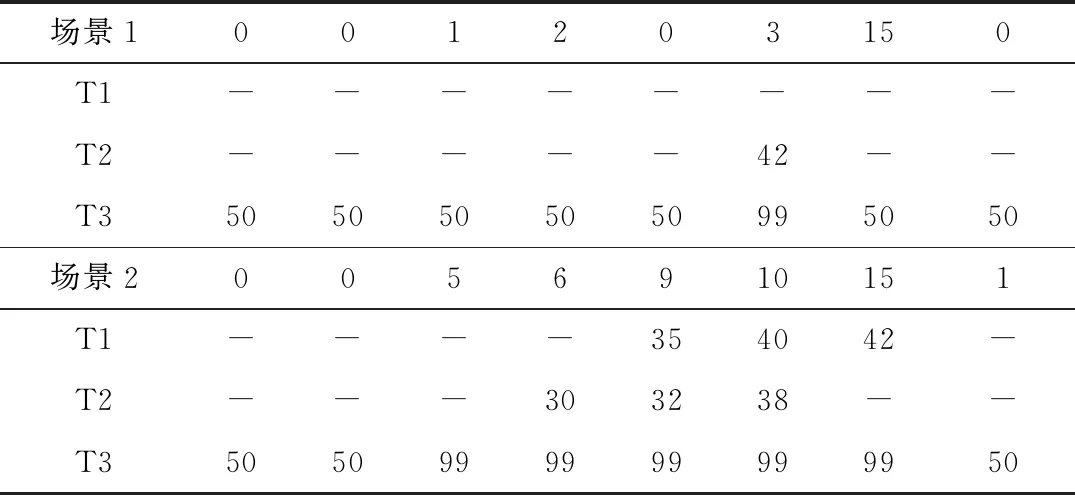

3.4 防护效果对比分析

针对攻击场景1、2,分别使用基于中心式的数字证书认证体系T1、海量的敏感数据和用户信息存储于云端T2,以及基于数据容错技术T3对电力物联网环境下网络安全防护效果进行对比分析,结果如表3所示。

表3 不同技术安全防护效率对比分析 %

表3中:“-”表示未防护。基于中心式的数字证书认证体系、海量的敏感数据和用户信息存储于云端未能及时防护,或者防护效率较低,而使用基于数据容错技术在出现被攻击场景时,防攻击效率达到99%,而在未出现攻击场景时,防攻击效率也保持50%,具有良好防护效果。

4 结束语

本文提出了新型网络安全防护方法,利用纠删码技术实现数据收发,该过程不仅具有良好防护效果,还可以保证数据传输安全性。本文为下一步研究奠定了基础。