网联汽车信息交互系统安全分析

于奇,宁玉桥,霍全瑞

网联汽车信息交互系统安全分析

于奇,宁玉桥,霍全瑞

(中汽数据有限公司,天津 300300)

随着车联网技术的发展,网联汽车通信、娱乐功能越来越丰富,复杂的车载信息交互系统所面临的安全威胁也越来越严重。文章从硬件、通信协议与接口、操作系统、应用软件和数据五个方面对车载信息交互系统所面临的安全威胁进行了介绍,并提出了相应防护措施。

信息交互系统;安全威胁;防护措施

前言

随着智能网联汽车的推广与应用,智能网联汽车的车联网系统和智能终端设备所带来的信息安全问题也亟待解决,包括无钥匙进入和启动系统被破解,安卓车机系统被持久root等,未来在V2X自动驾驶场景下的任何信息安全威胁,包括消息伪造、消息篡改、身份伪造等,均会对车辆和驾乘人员造成严重威胁,严重的甚至会威胁到国家安全、社会安全,因此亟需成熟的解决方案来对这些安全问题进行体系化、持续化测试[1]。

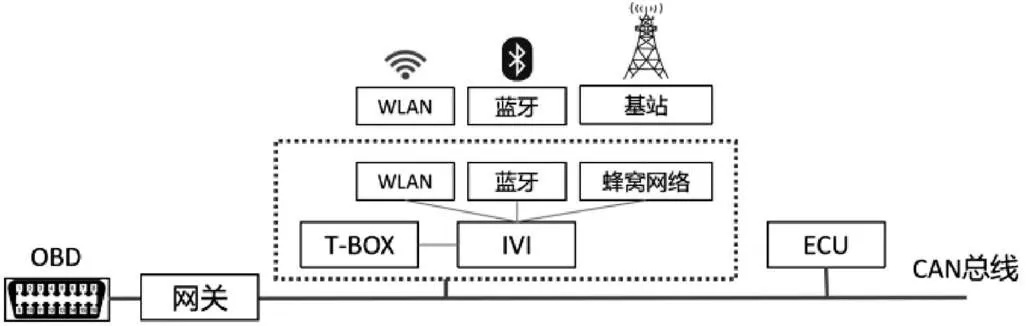

车载信息交互系统是网联汽车最重要的组成部分之一,它关系到远程车载信息交互系统(T-Box)、车载综合信息处理系统(IVI)以及其混合体的安全,一旦被黑客攻破,后果不堪设想。

目前汽车安全测试人员更多凭借自身测试经验与技术能力,依赖人工手段对智能网联汽车进行测试,缺乏可对标的具体测试要求。如何切实有效的对一辆智能网联汽车进行信息安全测试,并且能够体系化对标相关测试标准,成为汽车信息安全测试行业目前面临的亟待解决的难题。且随着《车载信息交互系统信息安全技术要求》国家标准的发布,寻找一种方便快捷的网联汽车信息交互系统安全检测方法十分必要,这就要求我们首先需要了解车载信息交互系统所面临的安全威胁有哪些,才能更好地针对这些威胁进行安全防护。

1 国内外车企信息安全现状

1.1 国外研究现状

欧美日等发达国家在关键零部件、核心芯片、研发系统、技术规范等方面有着十分明显的优势。欧洲在信息安全方面发展较早,在整车及零部件制造方面十分强大,着重交通一体化的建设,对车内关键零部件安全、智能交通安全和V2X通信安全十分重视,并完成了相关产品研发和技术推广应用;美国则主张标准和技术先行的观点,拥有十分强大的汽车网联化、智能化技术和芯片制作技术;而日本则更注重对自动驾驶汽车信息安全的研究,拥有先进的汽车智能化技术[2]。

根据Upstream发布的“2021年全球汽车网络安全报告”统计,从2010年到2020年十年间,49.3%的攻击事件是由黑客造成的,其中其他事件是由企业活动导致私人信息无意泄露或被消费者发现的事件。

图1 攻击事件比例

1.2 国内研究现状

我国直到最近几年才开始关注汽车信息安全问题,然而由于发展时间较晚,技术积累有限,导致我们信息安全技术较弱。2016年底,工信部对国内的车企、零部件生产商进行了调研[3],调研结果表明,大部分国内车企并未设置信息安全管理机构,缺少信息安全威胁应对方案,无法保证网联汽车用户进行实名认证等问题。

2 网联汽车信息交互系统安全威胁

车载信息交互系统由T-box(远程信息处理器)和IVI(车载信息娱乐系统)组成,其示意图如图2,主要提供对外通信,远程控制,信息采集,定位防盗以及影音娱乐等功能。由于其系统复杂性、对外接口多样性以及可读写CAN总线信息,因此其更容易被攻击者利用,从而导致信息泄露甚至影响车辆安全驾驶[4]。

图2 车载信息交互系统

车载信息交互系统所面临的威胁包括硬件安全威胁、通信协议与接口安全威胁、操作系统安全威胁、应用软件安全威胁以及数据安全威胁这五个部分,下面分别对这五个部分所包含的部分威胁进行详细介绍。

2.1 硬件安全威胁

汽车零件制造商在制作T-Box和IVI时,为了调试方便,会在设备PCB上保留一些调试口,如JTAG,UART,USB等调试口,通常这些调试口信息并没有进行安全加密,通过这些接口,可登录到系统内部,甚至获取到root权限,这就导致系统内的用户数据信息面临着被泄漏的风险,更严重的是通过篡改系统内部文件实现对车辆动力系统的控制;且部分零部件生产厂商在系统芯片上保留了芯片型号丝印,攻击者可通过芯片型号,轻松查询到该芯片各个引脚的定义,然后通过设备直接提取芯片固件或读取芯片信息,获取芯片内的信息。

2.2 通信协议安全威胁

通信协议包括对外通信协议和内部通信协议,对外通信协议包括公有远程通信协议(例如HTTP、FTP等)、私有远程通信协议、蓝牙通信协议和Wi-Fi通信协议等,内部通信协议主要指CAN总线协议和以太网协议。无论是对外通信协议还是内部通信协议,均面临着被攻击的安全威胁。

对外通信协议可能受到中间人攻击威胁、洪泛攻击等。所谓中间人攻击就是在通信双方无法察觉的情况下,攻击者将一台设备放置在通讯车辆与服务平台之间,对正常通讯信息进行监听或篡改[5]。

车内通信如CAN总线协议可能面临洪泛攻击、重放攻击等。洪泛攻击是拒绝服务攻击的一种[6]。由于车辆CAN总线采取的是基于优先级的串行通信机制,在两个节点同时发送信息时,会发生总线访问冲突,根据逐位仲裁原则,借助帧开始部分的标识符,优先级低的节点主动停止发送数据,而优先级高的节点继续发送信息。因此攻击者可通过OBD等总线接口向CAN总线发送大量的优先级较高的报文或者发送大量的ping包,导致系统忙于处理攻击者所发送的报文,而无法对正常请求报文进行处理,导致车辆正常报文信息无法被识别从而造成危害。

重放攻击可以利用总线数据检测软件,总线监听软件可通过OBD接口录制车辆动作报文,并通过软件replay功能重放该报文,从而实现对CAN总线进行攻击。

2.3 操作系统安全威胁

网联汽车操作系统以嵌入式Linux、QNX、Android操作系统为主,但是这些操作系统所使用的代码十分复杂,不可避免的会产生安全漏洞,因此操作系统具有安全脆弱性,从而导致网联汽车系统面临着被恶意入侵、控制的风险。

操作系统除了面对自身漏洞的威胁,还面临着系统提权、操作系统升级文件篡改等威胁。部分汽车操作系统保留了管理员权限,攻击者可以通过命令获取到管理员权限,从而对系统内的文件进行查看或修改。另外目前车辆几乎均采用远程无线下载方式进行升级,这种升级方式增强自身安全防护能力,但是这种升级方式也面临着各种威胁,如:升级过程中,攻击者通过篡改操作系统文件和MD5文件从而使篡改后的升级包通过系统校验;传输过程中,攻击者劫持升级包,进行中间人攻击;生成过程中,若云端的服务器受到攻击,会使恶意软件随升级包的下载而传播。

2.4 应用软件安全威胁

据调查表明,车载信息交互系统自带的应用软件和市场上的网联汽车远程控制App普遍缺乏软件防护机制和安全保护机制。大部分车辆并未对未知应用软件的安装进行限制,甚至保留了浏览器的隐藏入口,这就导致黑客可以通过浏览器下载恶意软件,从而发起对车载信息交互系统的攻击。

而对于那些没有保护机制的远程控制App,攻击者可以通过逆向分析软件对这些App进行分析,可以查询到TSP的接口、参数信息。而那些采取了软件防护机制的远程控制App也存在防护强度不够的问题,具备一定黑客技术的攻击者还是可以分析出App中存储的秘钥、接口等信息。

很多车载应用软件在存储车主敏感信息时,并未进行加密,攻击者一旦登录到车载信息交互系统内部,并获取到根用户权限,就可以轻松获取用户的个人信息。攻击者还可以通过欺骗用户下载木马程序,从而获取用户登录密码。或者制作一个假的登录界面,诱导用户在假的登录界面进行登录,从而盗取登录信息。

2.5 数据安全威胁

网联汽车数据安全同样面临着各种各样的威胁,网联汽车数据包括车主个人敏感数据、位置信息和Wi-Fi密码等。大部分网联汽车数据采取分布式技术进行存储,然而在存储这些数据的时候部分厂家并未进行数据加密,从而攻击者很容易通过系统漏洞对这些数据进行窃取访问、非法利用。

目前数据安全面临着数据完整性、隐私性和可恢复性三大挑战。完整性指的是信息在传输、交换、存储和处理过程中,保持信息不被破坏或篡改、不丢失的特性,也是最基本的安全特征;隐私性即指不将有用信息泄漏给非授权用户的特性;可恢复性指信息资源可被授权实体按要求访问、正常使用或在非正常情况下能恢复使用的特性。

3 信息交互系统防护

3.1 硬件安全防护

硬件安全防护方面,可以将PCB上的丝印去除,增加攻击者寻找调试口的难度;PCB上的调试点分布采取随机化方式,增加寻找调试口的时间成本;制造商在产测结束后,烧掉CPU里的熔丝,从而禁止调试口的使用。

3.2 通信协议安全防护

通信协议安全防护方面,对外通信可使用安全机密的匹配模式,如双向数字比较等,来进行安全机密的配对;通过对设备协议信息的加密保护,防止攻击者嗅探到设备的关键信息并针对性的进行数据包破解分析、协议拒绝服务攻击;内部通信可以在OBD处做好接入设备的认证鉴权机制,AUTOSAR架构中使用message counter等防止重放攻击;关闭不必要的服务端口,防止攻击者通过未关闭的端口登录系统;设置指令白名单,对车载信息交互系统所发送或接受的信息进行白名单过滤,保证指令的合法性;对于总线上的控制指令进行指令来源校验,防止恶意程序对车辆的控制。

3.3 操作系统安全防护

操作系统安全防护方面,供应商应确认未授权的用户无法获取根权限;操作系统安全启动信任根存储区域应禁止写入数据,并且系统启动时,应对启动文件进行校验,检查文件的完整性和可用性;系统升级时,可以在云端保留升级包的MD5文件,升级时网联车系统与云端MD5文件进行校验,防止升级包被篡改;除了某些必要的接口与数据外,不同操作系统之前应禁止任何通信;系统应定期进行内存和系统垃圾的清理;非授权身份应禁止访问系统日志,防止用户信息等数据的泄漏。

3.4 应用软件安全防护

车载应用软件安全防护方面,可以通过代码混淆、签名校验或加壳处理方式对应用软件进行加固,防止黑客对应用软件的逆向,从而保证信息不被泄露;应用软件可采用代码签名机制,保证软件代码不会被篡改;系统应禁止安装非官方授权的应用软件,同时用户也应该避免下载不明应用程序,防止恶意程序窃取信息;应用软件对外通信的数据,应对用户的个人敏感信息进行加密处理,并且进行双向认证,防止数据被窃听。

3.5 数据安全防护

数据安全防护方面,在数据采集时需要征求被采集人同意,并标明数据使用范围;在数据传输过程中应采取加密传输方式,同时对数据的完整性进行校验;在数据存储时,应采用加密存储方式,并对数据进行备份且进行安全隔离;访问数据时,用户只能在授权范围内对数据进行访问;数据销毁时,对授权销毁范围内的数据进行销毁,同时删除备份数据,确保删除的数据无法恢复。

4 结论

本文从硬件安全、通信协议安全、操作系统安全、应用软件安全和数据安全这五个方面对网联汽车所面临的主要威胁进行了分析介绍,并针对这些安全威胁给出了相应的防护手段。除了汽车生产商需加强对网联汽车信息交互系统安全防护措施外,还需完善法律法规和相应的检测标准和技术规范,同时作为用户也需提高安全防范意识,防止信息泄露。

[1] 蒋树国,王建海,王小臣.智能网联汽车落地面临的挑战与建议[J]. 微计算机信息,2018(7):33-37.

[2] 中国智能网联汽车产业创新联盟.智能网联汽车信息安全白皮书[J].汽车工程,2017,39(06):697.

[3] 赵振堂.车载网络异常检测技术研究[D].天津:天津理工大学,2018.

[4] 王文扬,陈正,高夕冉,等.车载信息交互系统信息安全[J].信息技术与信息化,2018(12):106-107.

[5] 刘红强.密码与数据加密技术[J].活力,2019(5):229-229.

[6] 王效武,刘英.基于方向的重放攻击防御机制[J].通信技术, 2019 (6):1500-1503.

Security Analysis of Information Interaction System for Networked Vehicles

YU Qi, NING Yuqiao, HUO Quanrui

( Automotive Data of China Co., Ltd., TianJin 300300 )

With the development of the internet of vehicles technology, the communication and entertainment functions of connected vehicles are becoming more and more abundant, and the security threats faced by the complex in-vehicle information interaction system are becoming more and more serious. This article introduces the security threats faced by the vehicle information interaction system from five aspects: hardware, communication protocol, operating system, application software and data, and gives corresponding protective measures.

Information interaction system;Security threats; Protective measures

U495

A

1671-7988(2021)20-34-04

U495

A

1671-7988(2021)20-34-04

10.16638/j.cnki.1671-7988.2021.020.009

于奇,就职于中汽数据有限公司,主要从事汽车信息安全技术研究等。