云计算环境下基于用户访问行为的动态访问控制模型的研究

段炼,朱龙,岳岩岩,吕正林,汪帆,李飞龙

(中移信息技术有限公司,广东 深圳 518048)

0 引言

数据是信息的载体,因此保护了数据的安全就相当于保护了信息的安全[1]。企业在云计算环境中存放的数据对攻击者而言具有更小的攻击成本和更灵活多变的攻击渠道。因此,云计算环境更是将安全防范解决方案提升到一个新的历史高度——保证用户在访问过程中的行为可信度,重点防范合法用户的错误操作和非法操作[2]。传统网络逐渐向可信网络发展,可信网络能够实时监控用户访问行为,评估用户访问行为存在的风险及操作结果,并能及时控制异常行为[3]。目前,在大量信息安全研究和实践中[4-11],大量网络安全研究者和从业者采用机器学习算法来检测用户异常行为,并结合大量人工标记数据训练用户行为分类模型,试图找出异常用户访问行为的特征。在云计算环境下,海量用户访问行为具有明显的大数据特征,用户的操作习惯更具有多样性和随机性,传统人工标记数据训练分类模型的方式已经不能满足云计算环境需求,如何基于用户实时访问行为制定自适应访问控制策略,以期实现更细颗粒度、更灵活的控制访问控制行为,是当前云计算服务提供商亟待考虑的问题。因此,本文综合考虑用户访问行为和时空约束等影响控制策略的因素,借助用户访问行为数据库和“时空切片”对用户实时访问行为的可信度进行动态评估,结合动态授权评估模块和访问控制规则模块实现用户动态访问控制。

1 基于用户访问行为的动态访问控制模型

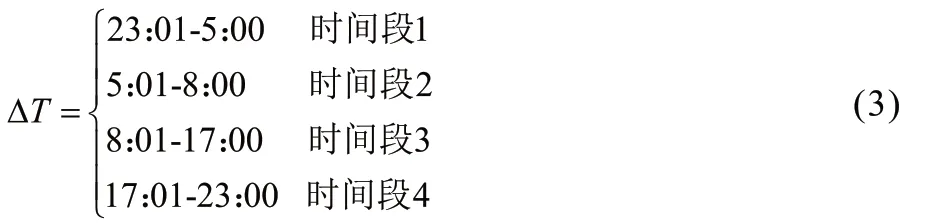

针对传统预定义的静态访问控制策略无法满足现有云计算安全需求,本文将用户访问数据库和时空约束引入到访问行为可信度评估模块中,结合动态授权管理策略模块和访问控制规则模块实现云计算环境下的动态访问控制。模型的具体细节如图1 所示。

图1 基于用户访问行为的动态访问控制模型

图1 展示基于用户访问行为的动态访问控制的过程。具体的步骤包括:

(1)分析用户历史访问行为数据,利用关联规则挖掘用户频繁访问路径,创建访问行为数据库。

(2)基于用户实时访问行为获取用户实时状态信息,引入时空约束研究用户访问时间和信息系统模块的重合度来衡量用户访问行为的可信度,构建具有时空敏感性的访问可信度评估模块。

(3)根据用户访问可信度评估实时获取用户访问存在的风险,融合动态授权管理模块和访问控制规则模块对用户访问权限进行动态调整,从而实现用户对云平台访问的动态控制。

1.1 基于关联规则的频繁访问路径挖掘

(1)用户访问信息系统的序列模式

设P为用户访问某一个信息系统的事件,用户在一定观察周期内访问行为看成有序的事件集合,可以表示为:

其中(Pi∈E,1≤i≤m),m为访问序列的长度。

(2)频繁访问模式

如果访问有序事件集合S(长度为L)的支持度大于等于给定的最小支持度阈值,几位Support(S)≥min_sup,那么,则S称为L阶频繁序列。

(3)基于Apriori 算法的频繁路径挖掘

Apriori 算法是一种由频繁项之间产生的强关联规则,是一种基于二阶频繁项的递推算法。首先,根据全网用户访问时间的分布,设置不同的访问时间段;然后,采用Apriori 算法对每一个时间段的每一个用户频繁访问路径进行挖掘。具体步骤如下:

步骤1:扫描数据集,根据设定的访问行为最小支持度阈值min_sup,获取1-项集L1。

步骤2:根据1-项集生成2-项集的候选集。

步骤3:扫描数据集,选取候选项集中大于最小支持度阈值min_sup 的2-项集。

步骤4:根据2-项集生成3-项集的候选集。

步骤5:扫描数据集,选取候选项集中大于最小支持度阈值min_sup 的3-项集。

步骤6:循环步骤4 和5,直到候选项集中大于最小支持度阈值min_sup 的k-项集为空时,算法结束。

在获取每一个用户频繁访问路径的基础上,利用Oracle 创建访问行为数据库。

1.2 构建具有时空约束的访问可信度评估模块

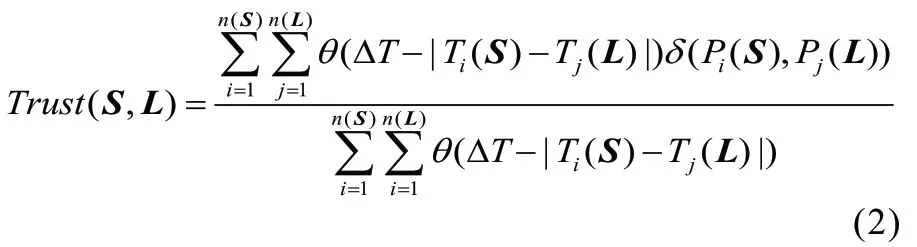

现有大多数访问可信度评估模型没有针对用户时间和空间属性的差异性进行建模,因此无法有效识别正常用户在系统的非法行为。基于对用户访问行为的时空信息,利用“时空切片”的方式进行时空约束的访问可信度计算,具体表达式为:

“时空切片”的意思是在观察周期内将时间切为几个时间段,然后根据每一个时间段中用户在某个信息系统的某次访问的时间与用户频繁访问事件的平均持续时间进行比较。Ti(S)则表示用户在第i次访问事件的持续时间;而Tj(L)表示用户在第j次频繁访问事件中的平均持续时间。

δ(Pi(S),Pj(L))=1表示用户当前的访问行为与频繁路径具有时空重合度;否则,δ(Pi(S),Pj(L))=0。ΔT表示某个时间段,本文将时间段划分为4 段,具体请看式(3):

“时间切片”考虑了用户访问行为的时间、时间长度、访问系统分布规律等因素,构建具有严格时空敏感性的访问可信度评估模块。计算每一个时间段的访问信任度之后,将各时段进行加权平均,获得平均访问信任度。

1.3 基于用户访问信任度和信任等级的动态访问控制模型

在云环境下,用户的访问是一个渐进的过程,恶意用户早期的行为相对规范,以方便其收集关键的系统信息,逐渐实现攻击的目标,用户访问行为信任度的计算需要体现一系列低风险行为和高风险行为的组合。因此,本文基于访问可信度评估模块获得用户平均信任度,结合系统设置信任度阈值持续监测用户访问数据行为,进而对用户平均信任度进行分级,调整用户信任等级。

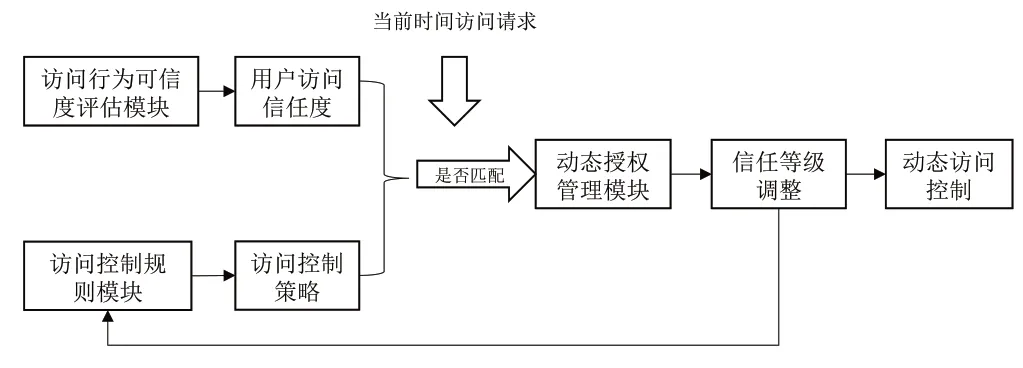

在一般系统中,用户和角色、角色和权限存在某种对应的关系。一旦系统发现用户信任等级发生调整,动态授权管理模块就会根据用户信任等级改变用户角色并调整用户权限;访问控制规则模块将对不满足对应权限的用户进行操作行为限制,用户后续行为所涉及没有授权的数据操作均显示权限限制。因此,系统将用户实时操作行为与用户访问策略结合起来,一方面通过分析用户行为来调整用户访问控制策略,另一方面,通过调整用户访问控制策略来控制用户行为,形成一个闭环的反馈,实现用户访问的动态控制和行为的持续监控。基于用户访问信任度和信任等级的动态访问控制过程如图2 所示:

图2 基于用户访问信任度和信任等级的动态访问控制过程

动态访问控制过程如下:

(1)通过访问行为可信度模块得到含有时空约束的用户访问信任度。

(2)基于访问控制规模模块得出的访问控制策略,结合含有当前时间的访问请求,衡量当前用户访问信任度与访问控制策略是否匹配,如果不匹配,则将信息告知动态授权管理模块;相反,则直接进行正常访问。

(3)动态授权管理模块根据用户信任等级改变用户角色并调整用户权限,进而实现动态访问控制。

(4)系统通过信任等级调整,将用户最新的信任等级反馈给访问控制规则模块,通过调整用户访问控制策略来控制用户访问行为,进而实现一个闭环的用户访问控制管理,实现系统对用户访问的动态控制和行为的持续监控。

2 实验分析

2.1 实验环境

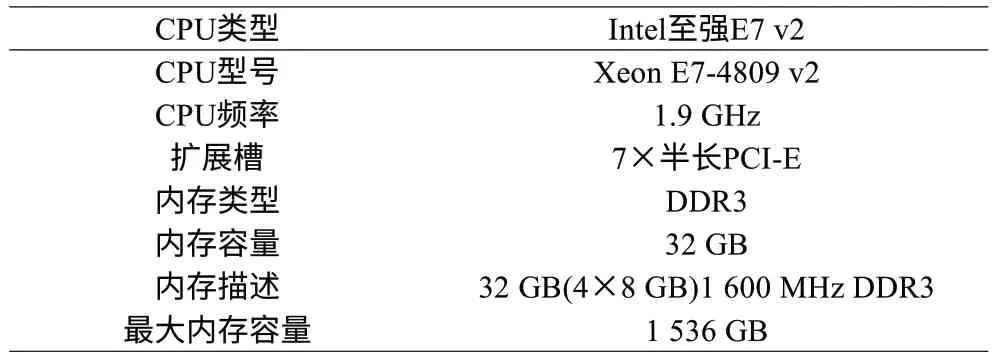

实验环境包括10 台服务器和1 个VMware 平台,其中服务器的配置如表1 所示:

表1 服务器配置数据表

本文的实验思路如下:通过预先采集2 个月用户的访问时间和访问序列信息,并结合这些访问时间和访问序列信息进行授权,当用户发出访问申请时,根据即时获取的时间信息和序列信息,与已授权的时间信息和序列信息进行比对,如果匹配,那么让用户正常访问;相反,如果不匹配,那么说明用户已授权的时空信息数据发生变动,那么就引入两种方法进行调整信任度并实现动态访问控制,第一种方法是采用传统的AHP 方法衡量用户的信任度,第二种方法是基于用户访问行为的动态访问控制模型。传统的AHP 方法通过经验法对用户访问控制行为指标的权重确定后,对用户的信任度进行综合评分,由于信任度指标的权重是固定的,因此用户信任度的变化仅仅与指标相关;基于用户访问行为的动态访问控制模型,首先采用即时获取时间信息和序列信息与已授权时间信息和序列信息的比对结果确定用户信任度;然后将信任度与访问控制策略进行匹配,根据匹配结果对用户信任等级进行调整;最后将调整后的信任等级反馈到访问控制规模模块中,进而调整访问控制策略,是一个闭环反馈的动态访问控制策略。

为了验证所提出模型的有效性,通过v-mware 平台虚拟出500 名用户,该从500 名用户中随机选取50 名用户为非法用户,观察用户在访问过程中出现恶意行为时,系统如何快速识别出恶意行为,分别采用上述两种方法所得到的信任度动态调整的授权机制保证云平台的安全。

2.2 实验结论

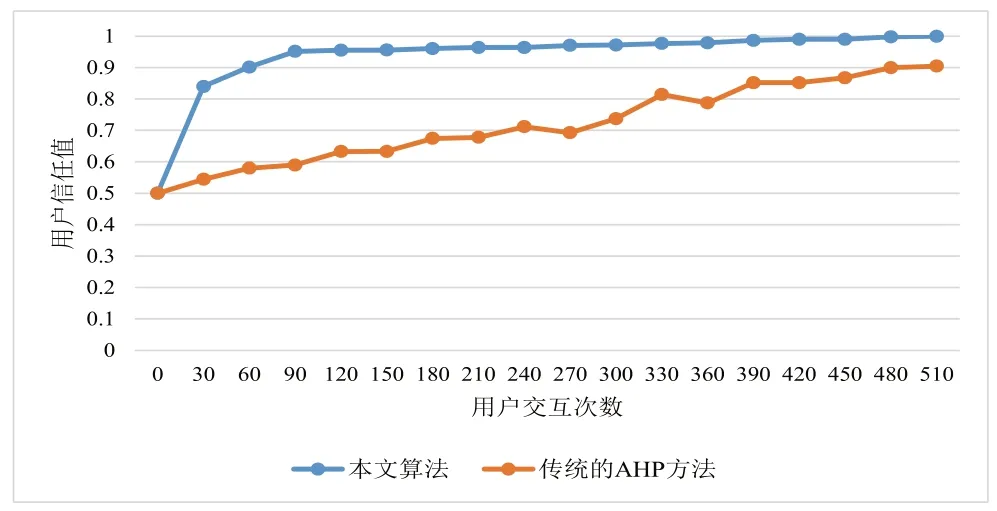

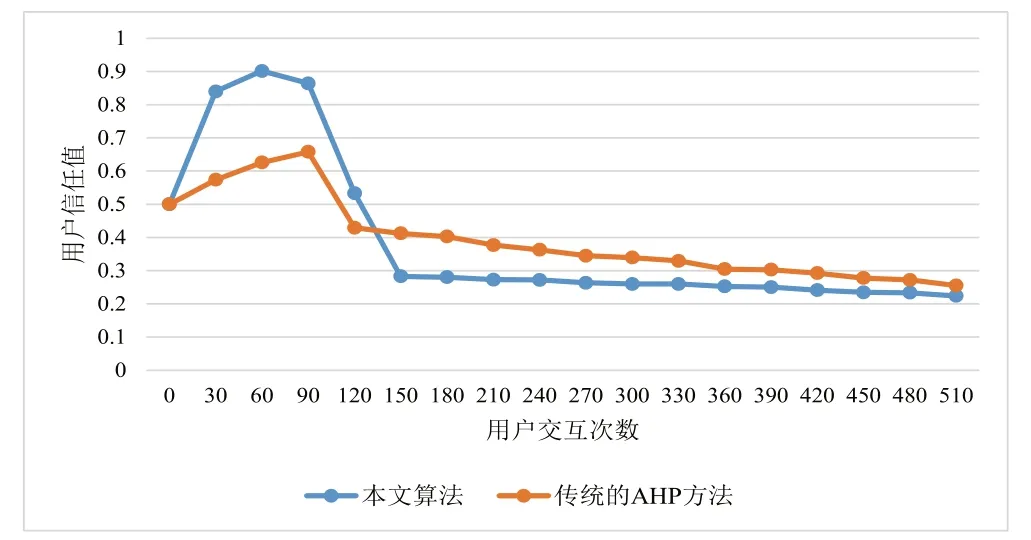

为了验证算法的可靠性,将跟踪500 名用户在一个月的计算周期内在云计算平台上的交互情况,观察随着交互次数的增加,其信任值的变化趋势。为了进行有效的对比,将初始信任值设置为0.5。正常用户和非法用户的信任值变化情况如图3 和图4 所示。

图3 高价值用户行为信任值变化趋势

图4 恶意用户行为信任值变化趋势

由图3 和图4 可知,高价值用户随着交互次数的增加,其信任值是不断上升的。与传统算法相比,基于本文模型计算的用户信任速度上升得更快,信任值上升得速度更快,并且在短时间内达到稳定。而基于传统AHP 方法计算的信任值总体上升的趋势较为缓慢,信任值在理论的可信度范围内有波动。恶意用户在一开始为了获取系统信任,其交互行为具有一定的规范性,因此,一开始恶意用户的信任值迅速攀升,但是随着交互次数的增加,恶意用户对系统发起攻击时,基于本文模型计算的信任值迅速下降,而传统的AHP 方法总体下降的速度比较缓慢。这是因为时间信息和序列信息比对结果的敏感性远远大于信任度指标的敏感性。除此之外,本文模型还考虑到时空敏感性,时空约束划分越细,那么用户信任度的敏感性越高。因此图3 和图4 用户信任值的变化规律,恰恰反映了用户信任度在正常用户的规范交互行为产生的放大性“激励”作用,在恶意用户不规范交互行为产生的放大性“惩罚”作用。即使恶意用户已经在系统中积累一定信任度,不规范交互行为的“惩罚”作用将快速降低用户的信任值,提升系统对用户信任度评估的动态性。

3 结束语

本文提出了一种云计算环境下基于用户访问行为的动态访问控制模型,该模型借助用户访问行为数据库和“时空切片”对用户访问行为进行时空敏感性的信任度评估,从而实现快速增长的高可信“激励”机制和快速下降的低可信“惩罚”机制,从而实现云环境下具有时空敏感的可信度评估模型,提升网络的安全性。