计算机信息安全保密的技术分析

谢林虎

摘要:在保障计算机信息安全中,相关工作人员对于不同安全保密技术要进行合理应用。在保密技术应用中,要遵循物理隔离原则、动态与整体性原则。并将防火墙技术、网络监视技术、数据加密技术应用在保证计算机信息安全中,防止信息被窃取等情况出现。

关键词:计算机;信息安全;保密

在如今社会快速发展背景下,互联网、计算机已经成为人们日常生活中的重要组成部分,不仅为人们日常工作、生活提供更多便利,而且数据信息处理速度、传输速度都可以得到提升。计算机的应用对于推动相关行业、企业发展而言具有重要意义,但在计算机使用过程中,一旦出现信息泄漏等问题,那么会影响社会的稳定发展与企业进步。在此背景下,对于信息安全保密技术的应用,需要有关部门以及工作人员能够给予更多重视,避免信息丢失等情况出现。

1、影响计算机网络信息安全的主要因素

不同因素都有可能会对计算机网络信息安全产生直接影响,针对这一情况,本文主要从以下几点影响因素进行阐述:

(1)网络黑客攻击影响。互联网具有开放性特点与共享性特点,如今计算机、互联网已经在社会各个领域以及各个行业中得到普遍应用,同时计算机、互联网的使用人群也日渐庞大,人群构成也逐渐复杂。在其中有一部分人群,是使用自身所掌握的计算机技术与技能,对计算机网络系统中的数据信息进行篡改、窃取,恶意破坏他人计算机网络信息系统,这就是人们所了解的黑客。网络黑客攻击是威胁计算机安全的重要因素,现如今网络黑客的数量仍然逐渐增加,黑客攻击事件也时有发生[1]。结合以往网络黑客攻击目的,可以将其分为两种行为,一种是个人行为,另一种是有组织、有预谋的行为。个人行为通常情况下是为了对计算机网络中的数据信息进行窃取,然后出售信息获取利益。有组织、有预谋的行为,主要是对企业信息、商业机密等进行窃取。

(2)计算机病毒影响。计算机病毒往往是通过人为方式编制出来的,应用在篡改他方计算机信息,或者破坏他方计算机系统指令的因素。因为编写人员的能力存在不同,因此,编写出的计算机病毒代码序列存在差异,这也是病毒多样化的一个重要原因。计算机病毒具备较强隐蔽性,可以长期潜伏在计算机系统中,而且蔓延速度较快。计算机病毒会对计算机内部存储的数据信息造成破坏,严重情况下会引发计算机系统瘫痪。一般而言,计算机病毒会潜伏在网页或者软件中,使用者在点击页面或者下载软件时,病毒就被会带入到计算机系统中,影响计算机系统的正常运行。

2、计算机信息安全保密原则

在计算机信息安全保密中,要遵循以下几点原则:

(1)遵循物理隔离原则。在涉密部门工作,以及重要数据信息处理过程中,会与网络之间进行间接接触,加之网络具有开放性特点,这会使数据信息面临一定风险问题。在此背景下,可以对数据信息加密,该种处理方式就是物理隔离[2]。采用该种方式,能够在一定程度上防止数据信息泄漏情况出现。工作人员在保密文件加密处理过程中,可以采取最高保护方式,将其中存在的问题及时解决,防止因为人为操作不当,威胁数据信息安全。

(2)遵循动态与整体性原则。在网络技术快速发展背景下,保密技术已经被广泛应用在信息技术中,工作人员对于技术中存在的不足要有正确认识,这样保密技术的动态效果可以得到进一步强化。这对保密技术应用各环节工作进行全面管理,从而尽量避免问题的发生。

3、计算机信息安全保密技术应用

3.1加强防火墙技术应用

从计算机使用中可以看出,防火墙属于自带的基础性配置,在保证计算机信息安全中发挥着重要作用。防火墙主要功能是,实时保护计算机基础配置信息,当前计算机都需要进行防火墙的安装,防火墙作为基础防装置,能够实现对计算机病毒、侵入软件的自觉抵御[3]。防火墙技术的应用,可以在维护良好计算机网络环境,确保计算机使用者信息安全中发挥着自身最大作用与优势。防火墙技术在具体应用中,能够实现对访问程序信息的有效检测与控制,如果在具体检测过程中发现访问程序信息存在安全隐患,那么防火墙会阻止程序的继续访问,从而避免信息泄漏情况出现。如果想要将防火墙技术优势发挥出来,需要对防火墙与计算机系统之间进行匹配,只有匹配合格、符合标准后,才能将其设置在计算机系统中。

3.2加强网络监视技术应用

在保障计算机信息安全中,在对防火墙技术进行合理应用基础上,要将网络监视技术的优势充分发挥。通过对网络监视技术的应用,能夠创建相应的计算机访问控制系统,网络监视技术采用实施监督控制方式、全方位跟踪方式,创建出系统化、全面化的监视系统,这样计算机信息安全系统,可以及时发现计算机存在的风险问题与安全隐患问题,并给出相应处理对策。网络监视技术具有多样化特点与个性化特点,因此,也具备较强设计性[4]。在具体应用中,需要相关工作人员能够对计算机配置情况,具体使用环境情况等进行全面分析,在对此类内容有正确了解基础上,对网络监视方式进行合理选用,对计算机网络访问进行全面控制。非法访客想要恶意访问计算机时,网络监视技术能够及时阻止风险问题,防止信息被篡改、被窃取情况出现。

3.3加强数据加密技术应用

数据加密技术在保证计算机信息数据安全中发挥着重要作用,是一项使用较为普遍的保密技术。数据加密技术主要是指,通过对计算机数据加密技术加密算法的应用,促使数据信息能够转化为特殊数据、乱码等方式,并将其传输给数据信息使用方,使用方在接收到加密处理的数据信息后,通过密钥解密的方式,将特殊数据、乱码内容转化为正常数据信息,并对数据信息进行合理应用。加密技术的应用能够将数据信息的原始面貌掩盖并传输,因此,在传输过程中即便有非法人员获取,那么也无法获得真正的数据信息,这样数据信息安全可以得到保障。当前使用的数据加密技术被分为两种类型,一种是非对称性加密,一种是对称性加密。对称性加密技术在贾母处理以及解密处理过程中,使用的加密算法与密钥相一致,比如,AES与DES。非对称性加密在加密处理过程中,使用的加密算法与密钥存在不同。非对称性加密方式具有较高难度,而且较为复杂,因此,数据传输安全性也能够得以提升。经常使用的加密算法与密钥种类较多,同时加密技术具有较强专业性特点与复杂性特点,所以,对于计算机数据处理能力、运算效率有着较高要求。基于此,数据加密技术往往被应用在高端计算机信息安全保障,以及超级服务器信息安全保障中。

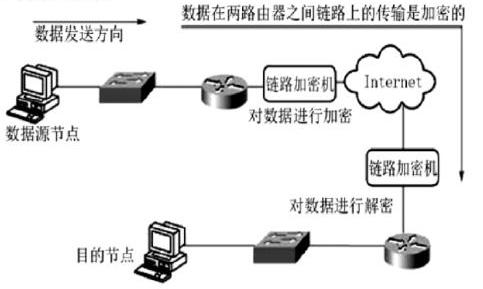

除此之外,还可以采用链路数据加密技术,该项技术属于在线加密方式。链路数据加密技术的具体工作原理是,对计算机信息数据传输过程进行有效控制,为计算机信息创造更加安全存储环境与传输环境,实现对计算机信息的保护,具体如图一所示。在链路数据加密技术的应用中,要在计算机网络信息链路中,设计加密计划,在此基础上,开展加密操作、数据传送操作以及解密处理操作等[5]。用户可以结合实际需求情况,使用不同加密算法与密钥。为促使链路数据传输安全可以得到进一步提升,在确保信息数据传输安全与传输效率条件下,对数据信息进行二次加密处理。

结束语:

综上所述,计算机信息安全保密技术的应用,可以确保数据信息安全,防止计算机系统遭受攻击,实现计算机系统的安全稳定运行。因此,工作人员对加密技术、防火墙技术优势与特点要有正确认识,结合实际情况,将技术价值发挥出来,这样计算机系统能够自觉抵御外界不同因素影响,比如,黑客攻击、病毒入侵等。计算机中的信息安全可以得到保障,那么企业以及相关领域可以实现更好发展。

参考文献

[1]王瑜.全国地理信息管理工作会议提出:围绕“两支撑、一提升”推进“十四五”地理信息管理[J].资源导刊,2021(08):45.

[2]王建.云环境下计算机信息安全维修及其保密技术[J].中国高新科技,2021(09):133-134.

[3]时海平.信息安全技术发展与信息安全保密管理研究[J].信息系统工程,2020(11):58-59.

[4]刘鹤鹏.网络环境下计算机信息安全与保密工作策略[J].电子元器件与信息技术,2020,4(10):24-25.

[5]马勤.云计算环境下计算机信息安全威胁及保密技术应用研究[J].信息与电脑(理论版),2020,32(14):204-205.