基于交叠网格模型的WSN抗捕获攻击密钥管理方法

于洁潇,周俊豪,王洪帅,杨 挺

基于交叠网格模型的WSN抗捕获攻击密钥管理方法

于洁潇1,周俊豪1,王洪帅2,杨 挺1

(1. 天津大学电气自动化与信息工程学院,天津 300072;2. 国网天津市电力公司信息通信公司,天津 300143)

由于无线传感网络节点的存储、计算和通信资源有限,传统的无线传感网络密钥管理算法大多偏重于降低节点的运行能耗或提高连通性,而导致网络的抗捕获性能不足.本文针对该问题,提出基于交叠网格模型的强抗捕获性无线传感网络密钥管理方案.首先在现有网格模型的基础之上,通过在网格间增加中间区域划分,建立一种新的交叠网格部署模型,该区域在消除原有网格耦合性的基础上既实现了网格间的交互,又降低了节点存储需求.之后,基于新部署模型提出一种双阶段密钥信息分配算法,在不同阶段为网格区域和中间区域分配不同的密钥空间,每个阶段可根据各子区域节点数目设置Blom矩阵空间的安全阈值,避免了阈值不足或冗余的问题.同时,通过密钥空间的互异性可有效避免密钥重叠,为网络提供强抗捕获性的同时也为网络扩展提供了可行性.为进一步降低节点捕获造成的影响,本文设计了超轻量级的密钥信息更新算法,区别于以往更新节点全部密钥信息的算法,本文方案只更新一个全局随机数便可实现节点会话密钥的更新,因此可以极低的运行能耗保持网络通信的保密性.经实验证明,所提方案在各种网络规模下均可保证90%以上的高连通性;此外,当被捕获节点比例为0.05时,本文方案的抗捕获性较-UKP方案、HSBIBD方案和IBLOM方案最大可分别提升63%、80%和83%.

无线传感网络;密钥管理;交叠网格模型;双阶段分配;强抗捕获性

随着5G通信技术的普及,物联网工程的发展正加速推动“万物互联”时代的到来.无线传感网络(wireless sensor network,WSN)作为物联网的核心技术之一,在未来智能化时代必然扮演着不可或缺的角色.由于WSN节点监测区域的开放性和复杂性,很容易受到耗尽攻击、黑洞攻击、捕获攻击等各种攻击方式的威胁,尤其是在发生海量数据包交换的网络,将更加明显地暴露无线传感网络的脆弱性.其中捕获攻击对网络中通信链路的破坏性是最强的,对全网的安全通信造成威胁.因此需要抗捕获性极强的密钥管理方法以保障通信链路的安全.应用于互联网的非对称加密算法虽然安全强度高,但计算复杂且资源消耗过多,无法直接应用到WSN网络的密钥管理方案中[1-2].因此如何为WSN网络提供强抗捕获性的前提下提供低运行开销的密钥管理方案是亟待解决的问题.

目前,基于对称加密的密钥预分配算法是主流的WSN密钥管理方案.继E-G[3]算法和Q-composite[4]算法后,大量在连通性、运行开销或抗捕获性上做出改进的方案被先后提出[5-6].目前,这些算法主要分为确定性和不确定性两类.确定性的密钥管理算法基于对称多项式和不完全区组设计等使得任何相邻节点都可以直接建立会话密钥,可使网络连通率达到100%[7-8].但此类算法由于节点间的密钥信息耦合性过强,当部分节点被捕获时,将导致大量通信链路失陷甚至网络瘫痪.

在非确定性的管理算法中,邻节点是以一定概率建立会话密钥.如管理算法[9-10]通常是对部署区域内所有节点随机分配密钥信息,虽然密钥信息量少因此带来的运行能耗较低,但由于密钥信息分配过程的不确定性,邻节点最终存储的密钥信息可能不相同或不关联,这使得邻节点可能无法计算出相同的会话密钥,导致网络连通性受限.在不确定性算法中,基于部署信息的管理方案[11]利用先验部署知识,对各分区密钥池设定重叠因子建立一定的关联性,从而提升了网络连通性并降低了通信能耗.为进一步提高连通性,文献[12]使各分区与每一个相邻分区都直接共享一个密钥空间,但造成了一定程度的耦合,而且计算和存储开销巨大.因此,相较于确定性管理算法,非确定性算法虽然降低了节点间密钥信息的耦合性,但是为了保证连通性依然无法实现彻底解耦,进而导致网络抗捕获性不足.

1 交叠网格部署模型

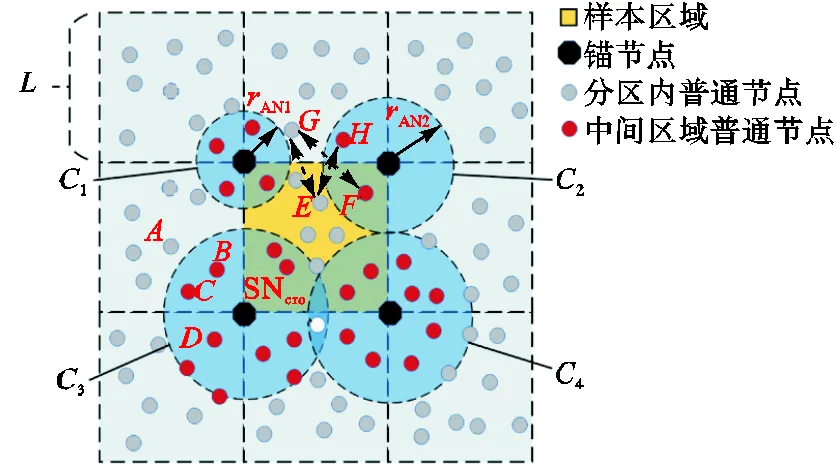

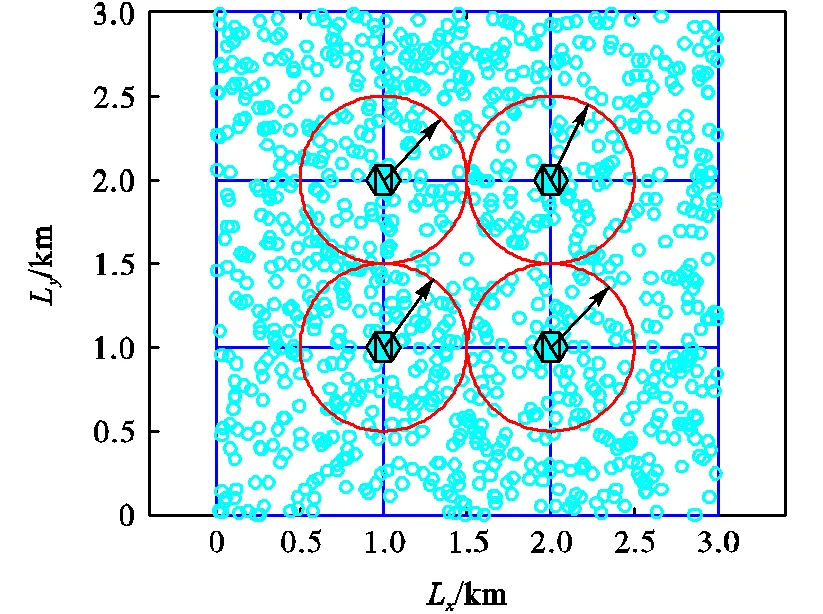

本文所提出的部署模型如图1所示,将监测区域划分成等面积方形分区,在相邻分区交界处利用锚节点的覆盖范围AN划分中间区域(123和4).每个中间区域同时包含4个方形分区的部分节点,同一个方形分区最多和4个中间区域相交.每个方形分区和中间区域都拥有自己的密钥空间,因此任一方形分区或中间区域内的邻节点都可直接连通.从图1可看出,中间区域的覆盖半径越大,覆盖节点越多,则能够实现连通的不同分区邻节点数目越多,其分区间连通率也随之增加.但若中间区域半径过大,则会出现重叠(如3和4),导致某些节点(如SNcro)必须存储多个不同的密钥矩阵空间,造成额外的存储消耗,且导致抗捕获性不同.因此,本文设计锚节点覆盖半径AN最大为分区边长的1/2.

图1 部署模型

2 基于交叠网格模型的密钥管理方法

本文基于交叠网格模型设计强抗捕获性的无线传感网络密钥管理方案.

2.1 密钥信息分配阶段

本文将分两个阶段对网络中传感器节点分配Blom矩阵密钥空间,每一个密钥空间都同时包含一个公开矩阵m和一个保密矩阵m.

1) 第1分配阶段

2) 第2分配阶段

如图2所示,传感器节点部署完成之后,开始进行中间区域划分过程,中间区域的大小由锚节点覆盖范围决定.

(1) 锚节点按照一定的发射功率广播Hello信息,并将此信息用全局密钥ALL加密.

(2) 覆盖范围内的节点接收锚节点的信息包并解密,然后反馈加密的应答消息ACK,此消息附带节点的ID信息.

(3) 锚节点接到反馈的ACK消息后,建立一个身份名单SNtab,将接收到的应答消息附带时间节点的ID信息存储在名单中.

(4) 接收时间超过时间阈值limit后,锚节点 将节点列表信息进行打包并发送给基站(图2中②所示).

图2 第2阶段密钥信息分配

2.2 密钥协商阶段

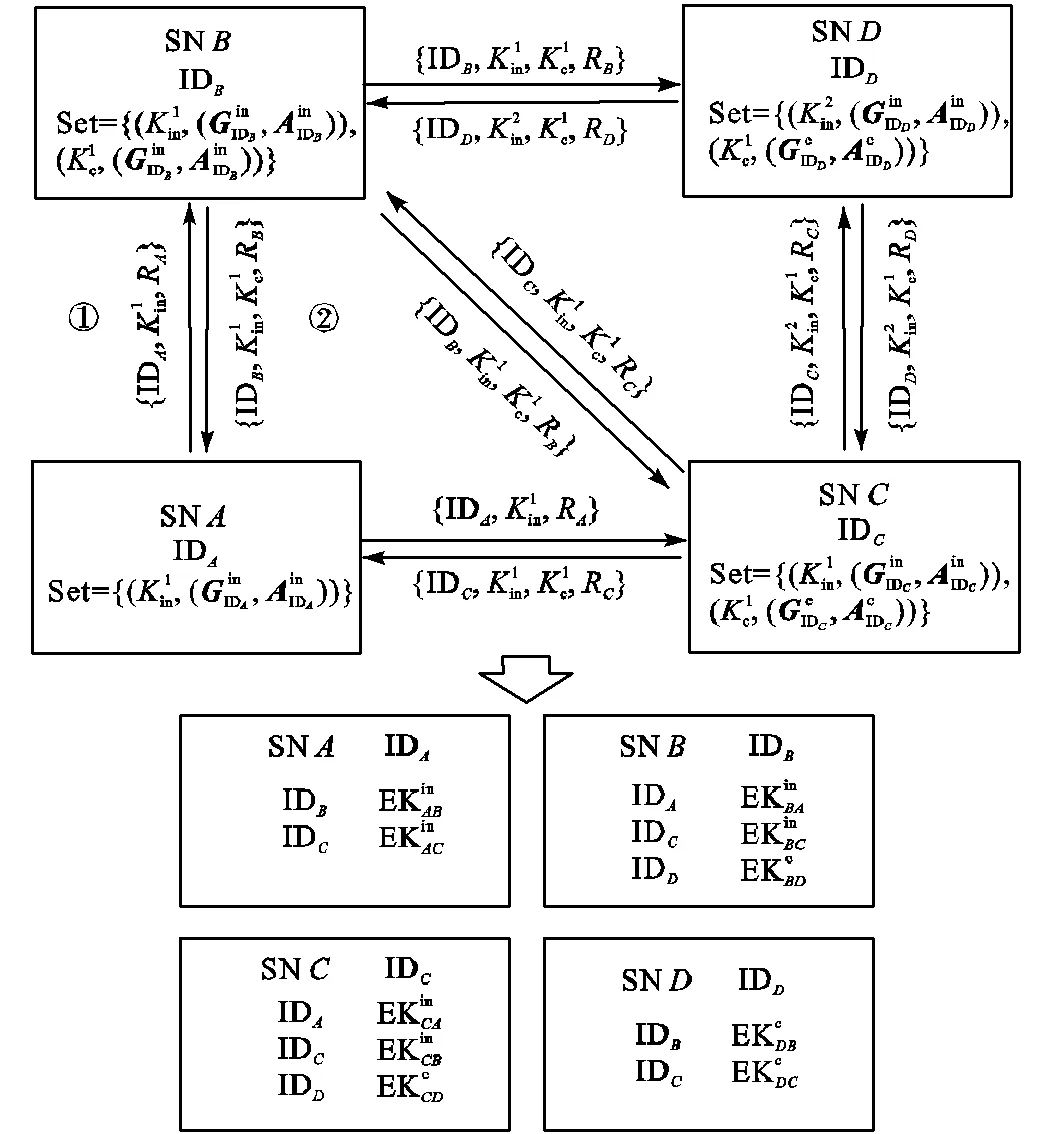

此阶段,相邻节点之间交换各自的密钥信息,如节点、的交互步骤如下.

(1) 节点以多播的形式发送Hello信息,并使用全局密钥ALL加密包含节点的ID信息、密钥空间标识符.

(2) 节点接收来自节点的信息包,若有相同的网格区域密钥空间标识符in,则回复应答消息ACK,应答消息中同样包含节点的ID信息密钥空间标识符;若没有相同in,则检查有无相同中间区域密钥空间标识符c,若有则回复应答消息ACK;若没有则立即结束此次通信.拒绝建立直接通信密钥的链路,可使用密钥路径构建方法建立通信.

本文节点只使用一个密钥空间的矩阵信息建立会话密钥,进一步降低了计算开销.不同区域内的节点密钥协商流程如图3所示,其中节点、、和所处位置如图1所示.

图3 不同区域内的节点密钥协商流程

2.3 密钥信息更新阶段

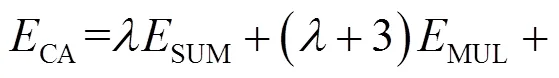

网络运行过程中,节点失陷会对相关通信链路造成危险,为了将失陷节点从网络中删除以保证网络稳定性,本文设计了密钥信息更新算法.由于节点存储的矩阵信息彼此互异且存储空间很大,对其整体更新是没有必要的,而且会造成巨大的计算开销,因此根据本文方案中密钥信息结构,只进行全局随机数的更新.更新过程如下.

步骤4 节点通过更新信息计算,即

3 性能分析

3.1 存储消耗分析

存储消耗产生在密钥信息分配阶段,为节点所存储的密钥信息所占空间的大小.在所存储的用于建立会话密钥的密钥信息中,密钥矩阵信息需要绝大部分存储空间,所以本文只考虑矩阵信息的存储需求.由上文分析可知,若节点SN不处于任何一个中间区域,只存储一个密钥空间,若节点SN同时处于方形分区和中间区域,则要存储两个密钥空间.由此可见,节点最多存储两个空间的矩阵信息,大大降低了存储消耗.根据两类节点的数量所占方形分区内节点总数的比例,可计算存储开销为

3.2 通信和计算消耗

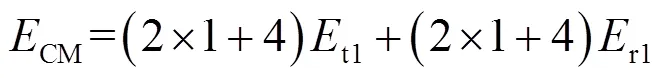

中间区域节点在第2阶段分配所需通信消耗为

(2) 计算消耗:计算消耗主要发生在密钥协商阶段中节点的数学运算造成的能量损耗.表1中显示了不同运算方式的次数和能耗.

表1 计算量

Tab.1 Calculation quantity

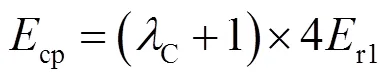

可知单个节点计算会话密钥所需能耗为

3.3 扩展性分析

在本文中,各个分区内的密钥空间互异,包括中间区域内的密钥空间也同样与其他区域互不相同,这就为网络扩展提供了便利.如要添加分区,只需在指定区域部署传感器节点和在相应位置部署新的锚节点,然后再进行中间区域划分和密钥空间的生成.新分区的密钥空间与原密钥空间都互不关联,所以新节点的密钥信息分配不会与原有节点发生冲突,而且原有网络中的处于新中间区域内的节点只需要存储新的矩阵信息,不必更新原有的矩阵信息.因此,本文通过设计密钥空间的互异特性为网络的扩展提供了可行性.

4 实验结果与分析

设置1500个节点随机部署在部署模型中(如图4所示),方形分区的边长为1km,锚节点覆盖半径AN为分区边长的1/2.

图4 随机部署模型

4.1 连通率

连通率为通信范围内的两节点能直接生成会话密钥的概率.部署模型中除边界分区以外,其他分区均会与4个中间区域相交,因此以中心分区为样本,计算样本区域内以下3类通信链路的数量.

第1类链路SO:通信双方一方处于样本区域内和中间区域外(图1中节点),另一方处于样本区域外和中间区外(图1中节点).

第2类链路SC:通信双方一方处于样本区域内和中间区域外(图1中节点),另一方处于样本区域外和中间区域内(图1中节点).

第3类链路CO:通信双方一方处于样本区域内和中间区域内(图1中节点),另一方处于样本区域外和中间区域外(图1中节点).

图5显示了锚节点覆盖半径AN和节点通信半径对连通率的影响.可以看出当锚节点覆盖半径为/10且节点通信半径为/10时,连通率为70%;当锚节点覆盖半径为/2时,连通率最高,且当节点通信半径为/10时,连通率接近100%.因此在节点通信半径相同时,随着锚节点覆盖半径的增加,上述3类链路的比例逐渐降低.

同时,从图5中可以看出,连通率随着节点通信的增加呈现明显的下降趋势.随着节点通信半径的降低,通信链路的总数量ALL也同时减少,所以连通率整体呈上升的趋势,而且适当降低节点通信半径可避免冗余连通,减少运行开销.

图5 锚节点覆盖半径和节点通信半径对连通率的影响

图6中显示了本文方案与HSBIBD方案[9]和-UKP方案[10]以及IBLOM方案[12]在密钥信息存储量相同时的连通率效果对比,其中-UKP方案设置的取值为=2、=3和=4.由于本文方案连通率只受锚节点覆盖AN和节点通信半径影响,因此在任意密钥存储量下本文方案均可保证稳定的连通性.其中IBLOM方案的连通性随着密钥信息存储量的变化也保持稳定,但是依旧低于本文方案.从图6中可以看出当AN/2和=/10时,本文方案的连通率接近于1,明显优于其他方案.

图6 密钥存储量相同时的连通率对比

4.2 存储开销

本文分别设置节点数目为500、1000和1500,测试在不同锚节点覆盖半径下的节点平均存储消耗.

从图7可以看出,当节点数目相同时,随着rAN的增大,中间区域覆盖范围也会增加,存储双空间的节点数目也会随之增加,因此节点的平均存储空间需求也会增加.IBLOM算法[12]也使用了Blom矩阵协议,但是IBLOM方案需存储6个密钥空间才可实现节点间的交互,而本文只有锚节点覆盖范围内的节点需存储2个空间,大大降低了存储消耗.

4.3 抗捕获性能

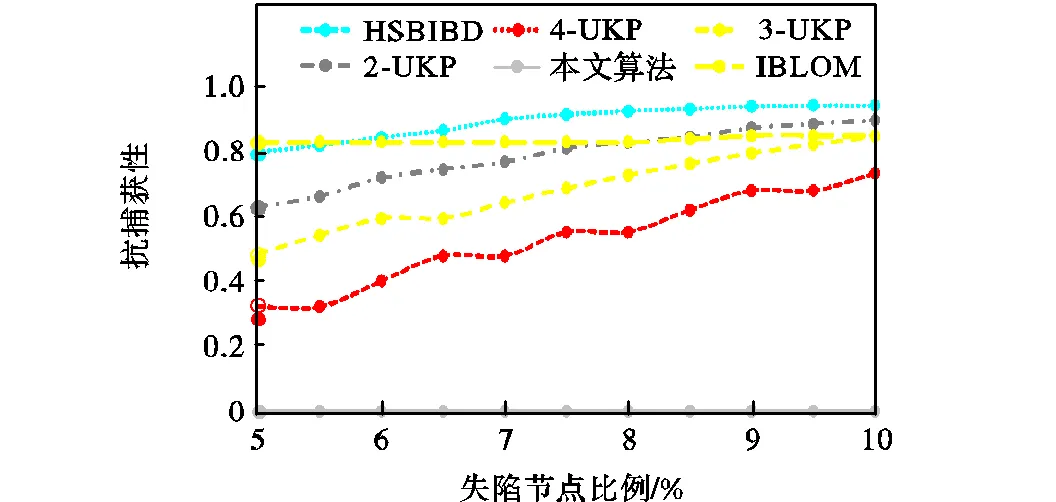

抗捕获性能可表示为当部分节点被捕获时,网络中其他通信链路被破坏的概率.图8显示了在不同的失陷节点比例下,本文方案与HSBIBD方案和-UKP方案以及IBLOM的网络抗捕获性对比.设置节点数目为1700,-UKP方案中分别设置的取值为=2、=3和=4,HSBIBD方案中区组元素数量+1(表示一个大素数)取值为40.由图8可见,当失陷节点的数目增多时,HSBIBD算法和-UKP算法的抗捕获性能也在下降,当有5%的节点失陷时,这两种算法中通信链路遭到破坏的概最大率分别是63%和80%.其中IBLOM算法由于无法保证阈值安全,随着失陷节点比例的增加,链路失陷概率也高达80%以上.

本文方案中节点存储的密钥信息为矩阵的行向量和列向量,由于不同节点分配的向量互异,所以被捕获的节点不会暴露其他节点的密钥信息.同时,任一矩阵空间的安全阈值都由所属区域的节点数目决定,且均不小于此数目,因此任何一个密钥空间都不会有被攻破的风险.从图8中可以看出,随着失陷节点比例的增加,本文方案的通信链路失陷概率保持为0,因此失陷节点不会对其他通信链路造成任何影响.与其他方案相比,本文方案具有极强的抗捕获性.

图8 失陷节点比例相同时的抗捕获性对比

5 结 语

本文基于交叠网络部署模型提出一种轻量级的无线传感网络密钥管理方案.设计了双阶段分配算法,以较低的通信消耗换取强抗捕获性,通过分配不相重叠的密钥空间极大地提高了网络的安全等级并为网络的扩展提供了可行性.同时本文提出了超轻量级的密钥信息更新算法以维持网络通信的保密性.经实验证明,本文方案可提供高连通率和极强的抗捕获性能,而且可适用于各种规模的传感网络.

[1] Tseng C H,Wang S H,Tsaur W J. Hierarchical and dynamic elliptic curve cryptosystem based self-certified public key scheme for medical data protection[J]. IEEE Transactions on Reliability,2015,64(3):1078-1085.

[2] Liu Z,Seo H,Groschdl J,et al. Efficient imple-mentation of NIST-compliant elliptic curve cryptogra-phy for 8-bit AVR-based sensor nodes[J]. IEEE Transactions on Information Forensics and Security,2016,11(7):1385-1397.

[3] Eschenauer L,Gligor D V. A key management scheme for distributed sensor networks[C]// Proceedings of ACM Conferenceon Computer and Communications Security. Washington D C,USA,2002:41-47.

[4] Chan H,Perrig A,Song D X. Random key predistribution schemes for sensor networks[C]// Symposium on Security and Privacy. Berkeley,CA,USA,2003:197-213.

[5] Gandino F,Ferrero R,Rebaudengo M. A key distribution scheme for mobile wireless sensor networks:--composite[J]. IEEE Transactions on Information Forensics and Security,2017,12(1):34-47.

[6] Mirvaziri H,Hosseini R. A novel method for key establishment based on symmetric cryptography in hierarchical wireless sensor networks[J]. Wireless Personal Communications,2020,112(4):2373-2391.

[7] Albakri A,Harn L,Song S. Hierarchical key management scheme with probabilistic security in a wireless sensor network(WSN)[J]. Security and Communication Networks,2019,2019(4):1-11.

[8] Qi Y,Ma C,Yu H,et al. A key pre-distribution scheme based on-PBIBD for enhancing resilience in wireless sensor networks[J]. Sensors,2018,18(5):1539-1562.

[9] Akhbarifar S,Javadi H,Rahmani A M,et al. Hybridkey pre-distribution scheme based on symmetric design[J]. Iranian Journal of Science and Technology Transaction A-Science,2019,43(A5):2399-2406.

[10] Bechkit W,Challal Y,Bouabdallah A,et al. A highly scalable key pre-distribution scheme for wireless sensor networks[J]. IEEE Transactions on Wireless Communications,2013,12(2):948-959.

[11] Ahlawat P,Dave M. Deployment based attack resistant key distribution with non overlapping keypools in WSN[J]. Wireless Personal Communications,2018,99(4):1541-1568.

[12] Dinghua H. A novel key distribution algorithm in wireless sensor network[C]// Sixth International Conference on Measuring Technology & Mechatronics Automation. Zhangjiajie,China,2014:42-45.

[13] Xie M,Hu J,Guo S. Segment-based anomaly detectionwith approximated sample covariancematrix in wireless sensor networks[J]. IEEE Transactions on Parallel and Distributed Systems,2015,26(2):574-583.

Overlapping Grid Model-Based Key Management Method to Anti-Capture Attack in a WSN

Yu Jiexiao1,Zhou Junhao1,Wang Hongshuai2,Yang Ting1

(1. School of Electrical and Information Engineering,Tianjin University,Tianjin 300072,China;2. State Grid Tianjin information Telecommunication Company,Tianjin 300143,China)

Owing to the limited storage,computation,and communication resources of wireless sensor network (WSN) nodes,the traditional key management algorithms in a WSN mostly focus on reducing the energy consumption or improving the connectivity of nodes,which lead to a lack of anti-capture performance by the network. Therefore,this paper proposes a key management scheme based on an overlapping grid model for WSNs with strong anti-capture ability. First,based on the existing grid model,a new overlapping grid deployment model is established by adding an intermediate region partition between the grids. This region not only realizes the interaction between grids but also reduces the storage requirements of nodes based on the elimination of the original grid coupling. Then,a new deployment model-based two-stage key information distribution algorithm is proposed. In different stages,different key spaces are allocated for the grid and middle regions. In each stage,the security threshold of the Blom matrix space can be set according to the number of nodes in each sub-region to avoid the problem of insufficient threshold or redundancy. Simultaneously,the mutual difference in key space can effectively avoid key overlap,which provides a strong anti-capture capability for the network and feasibility for network expansion. To further reduce the effect of node capture,this paper designs an ultra-lightweight key information update algorithm,which differs from the previous algorithms that update all the key information of nodes. This scheme only updates a global random number to update the session key of nodes,so it can maintain the confidentiality of network communication at low energy consumption cost. The experimental results show that the proposed scheme can guarantee more than 90% high connectivity in all types of network sizes;additionally,when the ratio of the captured nodes is 0.05,the anti-capture performance of the proposed scheme can be improved by 63%,80%,and 83%,respectively,over the-UKP,HSBIBD,and IBLOM schemes.

wireless sensor network(WSN);key management;overlapping gird model;two-stage distribution;strong anti-capture capability

10.11784/tdxbz202102005

TN925.1

A

0493-2137(2022)05-0489-07

2021-02-03;

2021-04-26.

于洁潇(1981— ),女,博士,副教授,yjx@tju.edu.cn.

杨 挺,yangting@tju.edu.cn.

国家自然科学基金资助项目(61971305);国家重点研发计划资助项目(2017YFE0132100).

Supported by the National Natural Science Foundation of China(No. 61971305),the National Key Research and Development Program of China(No. 2017YFE0132100).

(责任编辑:孙立华)