面向移动边缘计算车联网中车辆假名管理方案

韩 牟 杨 晨 华 蕾 刘 帅 马世典

1(江苏大学计算机科学与通信工程学院 江苏镇江 212013)

2(江苏大学汽车与交通工程学院 江苏镇江 212013)

3(青岛国创智能家电研究院有限公司 山东青岛 266061)

4(江苏大学汽车工程研究院 江苏镇江 212013)

(hanmu@ujs.edu.cn)

车联网的概念由物联网延伸而来,通过车载传感单元、路侧采集模块、车路通信单元等设备实现车辆运行数据的实时采集,进而基于此搭建监测大规模车辆实时运行信息的数据平台,提供各类数据服务[1].近年来随着信息技术的发展,车联网进一步融合了V2X(vehicle to X(人、车、路等主体))、大数据、云计算、区块链、边缘计算、人工智能等技术,其涵义变得更为丰富.形成了涵盖信息釆集、数据通信、数据处理和智能决策及控制等功能的大型网络,可应用于智能交通、智能驾驶、车辆动态管控及实时数据服务等场合[2].特别是5G技术的普及,解决了事关行车安全相关应用对移动性、时延及覆盖范围的超高需求,为车联网的发展提供了新的契机,使得智能驾驶时代触手可及.

“车-云”网络架构在车辆海量数据的汇聚、调度、管理与应用等方面发挥了巨大作用[3-5],但移动互联技术的发展,使得“车-云”网络的实时数据处理能力面临巨大的挑战[6].据预测在未来万物互联时代,一辆无人驾驶汽车每天将产生超过4TB的数据量,若这些数据不加筛选地均在云端进行存储和处理,则无人驾驶时代对数据处理的超低时延和超高可靠性需求将难以达到.

为缓解云端的计算压力,同时提升移动侧的计算能力和运行效率,可将部分服务部署于接近移动侧的网络边缘,构建移动边缘计算体系[7],这是近年来备受关注的一项新兴技术.考虑到车联网中车辆的快速移动性,其数据处理须兼顾超低时延和高可靠性;其次车辆所产生的庞大数据,也需要较强的资源计算能力.因而在车联网中引入边缘计算是必然趋势[8],尤其对于无人驾驶技术而言,边缘计算更是不可或缺的[9-11].然而边缘计算部署在网络基础设施附近,一方面容易遭受来自边缘车辆、网络基础设施的假冒、隐私窃取和虚假消息等攻击;另一方面,未授权的内部攻击者也有可能访问并窃取存储在边缘数据中心的敏感信息[12-13].因此,面向边缘计算车联网中车辆的隐私安全,成为当下车联网信息安全领域的研究热点.

当前的车联网通信过程中主要采用假名的方式保护车辆的隐私信息,边缘计算环境下的车联网会将车辆的假名管理服务委托给边缘云层,即由边缘数据中心保管本地车辆的假名信息,进而来减少中心云的通信负担,提高服务的通信效率.一旦边缘数据中心被攻击者控制,该区域内所有车辆的隐私信息都将遭受严重威胁.同态加密技术,即在不知道密钥的情况下,对密文进行任意计算,且不影响原有的明文信息.这项加密技术,在开放式网络环境下,为解决互不信任的实体之间进行安全通信提供了可行的方法,具有重要的应用价值.因而针对车联网环境下边缘云层存储的车辆敏感信息采用同态加密技术进行加密,边缘云中心不知道用户的密钥也可对密文数据执行计算任务[14],同时解密后的计算结果等价于明文数据做了同样的计算,这种同态性质使得操作密文就像操作明文一样[15],保证了用户与边缘云层之间数据的安全性和可用性.

综上所述,针对边缘云层中的MEC服务器存在车辆身份隐私信息泄露问题,提出一种基于同态加密的假名管理方案.对于已通过边缘云层认证,并完成假名更新的车辆,边缘云层将其假名信息执行同态加密后存储在MEC服务器中,使得边缘云层在不知道车辆假名信息的情况下,仍能对假名进行同态运算操作,同时将同态运算得出的假名表查找词存储在云端,以便于对恶意车辆追溯,实现MEC对车辆假名的高效、安全管理.

1 相关工作

1) 车联网匿名身份认证研究.目前,为了保护车辆的隐私,车联网中大多采用匿名认证的方式来进行身份认证.文献[16]提出了一种基于假名的有效条件隐私保护协议,该协议基于双线性映射实现了车辆的条件隐私.文献[17]设计了一种条件隐私保护匿名认证协议,由于大多数匿名认证过程采用双线性映射操作,作者认为减少映射操作的耗时,就可以提高身份认证的效率.但是,作者没有考虑身份认证中频繁的交互过程,虽然在单次认证提高了认证效率,但是总体的计算量和认证延迟仍然较高.由于车联网内车辆移动速度快且车辆数量庞大,使得车联网对车辆通信实时性的需求越来越高.因此,在设计身份认证方案时不仅要考虑认证的安全性,更要考虑车辆认证效率以满足车联网的实时性需求.文献[18-21]通过批量认证的方案来提高了车联网中车辆匿名身份认证效率.此外,文献[22]设计了一种高效的匿名身份认证方案,该方案中车辆直接与RSU完成身份认证,具有去中心化的特点,进而缓解了可信权威中心的计算和通信负荷.同时,路边单元(road side unit, RSU)间采用密钥传递的方式,避免了系统中合法车辆的重复认证过程,提高了身份认证的效率.

随着边缘计算的兴起与引入,边缘计算将车辆认证过程中的计算、通信负担分配到边缘云中,由边缘云代替中心云验证相应车辆的身份认证消息,利用边缘云边缘化、实时性高的特点提高身份认证的效率[23-25].文献[24]设计了一种基于雾计算的匿名认证方案,通过雾计算处理距离中心云层较远的车辆的认证请求,并利用雾计算实时性的特点来提高车辆身份的认证效率.文献[25]通过边缘网络中的RSU节点认证其通信范围内的车辆消息,同时广播该车辆的认证结果,进而减少了重复认证过程,提高了认证效率.因此,借助边缘计算能够有效提高车联网中的车辆身份认证效率.

2) 车辆假名管理研究.为了防止交通事故的发生以及提高交通运行的效率,在车联网中车辆需要周期性地广播状态信息,其中不乏位置、身份等隐私信息.故车辆使用假名以保护其隐私,但长期使用同一假名依然会被攻击者追踪.为了解决这一问题,研究人员提出了一系列车辆假名管理方案.文献[26]提出了一种有效的基于假名认证的车载自组网(vehicular ad-hoc network, VANET)条件隐私协议(PACP),其中可信权威机构首先生成车辆的长期假名,然后车辆从RSU获得“令牌”.最后,车辆生成自己的假名来实现匿名通信.然而,PACP的局限性在于,在令牌生成过程中,RSU并不知道任何有关车辆的信息,它是在VANET中生成令牌的唯一实体,不能保证令牌的完全可靠性.有研究者提出由可信权威中心更新车辆假名[27-30],并借助可信权威中心实现车辆身份信息的有效追踪.但是由可信权威中心更新车辆假名会出现假名更新实时性差的问题,并且这种方法对系统和车辆的存储资源和计算资源也有比较高的要求.文献[31]提出了基于雾计算的假名保护隐私方案,方案中网络边缘的雾节点通过虚拟化技术组成假名雾,车辆的假名由假名雾进行管理,从而提高假名管理的实时性,减少假名管理开销,该方案中由各个雾层的本地权威中心为车辆发放新的假名,本地权威中心会记录车辆使用过的假名与车辆身真实份的关联信息.但该方案中并没有考虑边缘云层所面临的安全威胁,进而存在假名信息泄露的风险.

本文提出了一种基于同态加密的MEC假名管理方案,通过引入同态加密的方式实现假名管理,解决了现有边缘云方案车辆假名信息泄露的问题,并借助边缘云对车辆身份进行认证,提高了假名更新的效率.

本文的主要贡献有2个方面:

1) 设计了一种基于边缘云层的车辆假名更新策略.当车辆首次进入边缘云层时,采用自认证的方式,避免和中心云层的交互,提高认证效率;首次认证成功后边缘云层会为车辆生成身份证书,当车辆需要再次认证时只需要采用验证身份证书的方式来对车辆进行再次认证,提高了车辆身份认证效率,进而减少了车辆请求假名更新时认证车辆合法性所需的开销,实现了高效的假名更新.

2) 在第1个主要贡献的基础上构造了一种安全的假名管理方案.通过同态加密算法加密边缘云层为车辆更新的假名信息,攻击者在没有同态密钥的情况下无法得到任何假名信息,实现了安全的假名存储.边缘云层为车辆更新的每个假名表都有与之匹配的查找词,查找词可由假名的密文计算得出,用以对系统中出现的恶意车辆进行追责,实现了车辆假名的可追踪.

2 预备知识

2.1 离散对数(DL)问题

DL问题:设q为大素数,G为q阶循环群,P为群G的生成元.给定P,aP∈G,其中a∈是未知的,计算a.

2.2 子群判定(SD)假设

2.3 BGN同态加密

BGN密码体制由Boneh等人[32]于2005年利用代数环的结构特性构造的半同态加密算法,支持任意次数的加法同态运算,其安全性基于合数阶双线性映射群的子群成员困难问题.

BGN同态加密方案包括FHE.Setup(·),FHE.KeyGen(·),FHE.Enc(·),FHE.Dec(·),FHE.Add(·)这5个算法.

FHE.Setup(λ):输入安全参数λ;选择1个n阶循环群G,其中n=p′q′且p′,q′均为大素数;选择T≤p′.输出参数para=(n,G,T).

FHE.KeyGen(para):输入para,选择群G的2个生成元g和u,计算h=up′∈Gq′,其中Gq′为群G的q′阶子群.输出公钥pk=(g,h),私钥sk=q′.

FHE.Enc(pk,m):给定明文m∈T,选择随机数r∈n,按如下操作生成密文C=E(m)=gmhr∈G.

FHE.Add(C1,C2):输出C1×C2=E(m1)×E(m2)=E(m1+m2).BGN算法能实现加法同态,可以计算E(m1+m2+…+mk)=E(m1)×E(m2)×…×E(mk).

3 系统架构和安全模型

3.1 系统架构设计

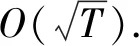

Fig. 1 System structure model of our scheme图1 本方案的系统结构模型

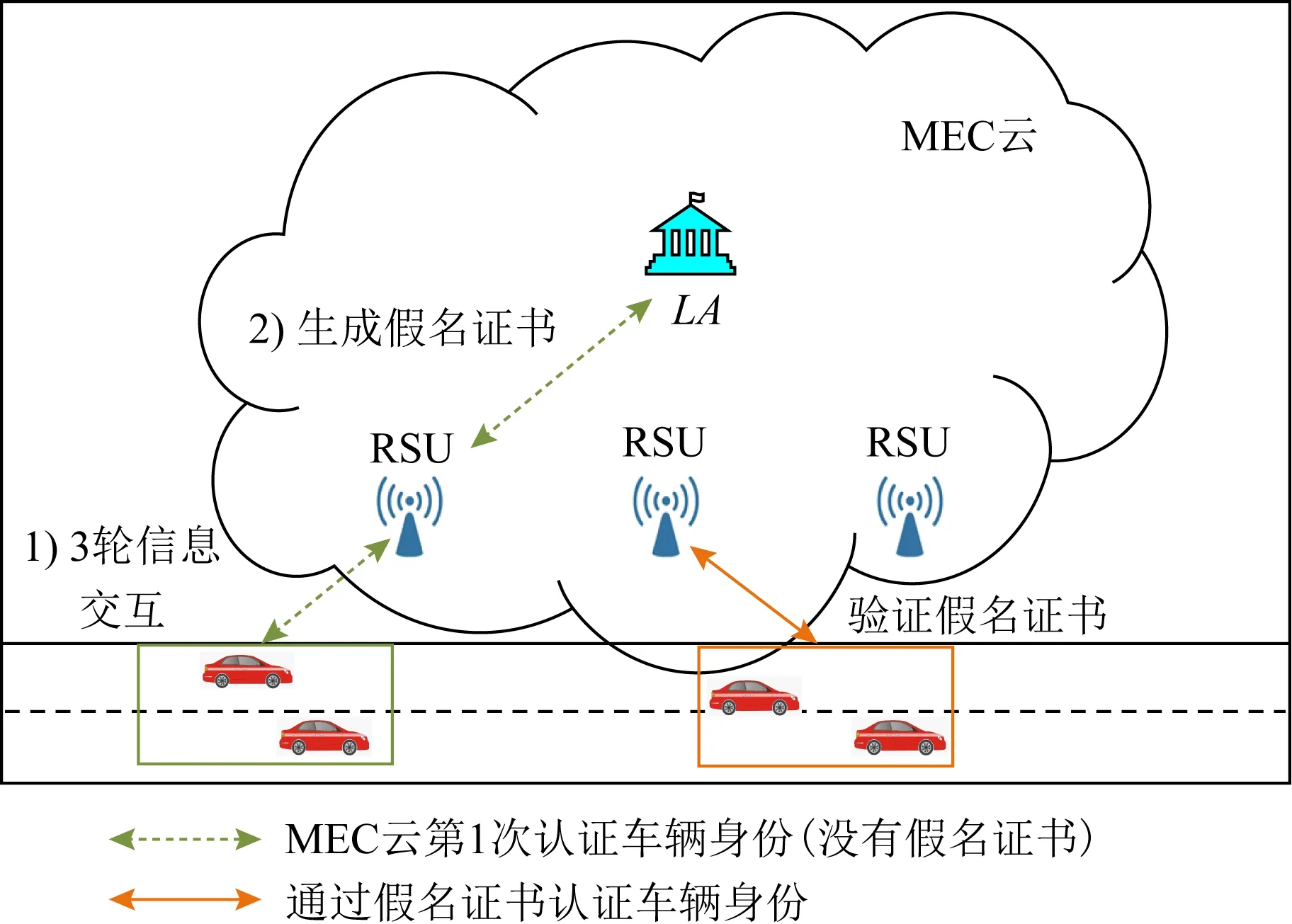

本方案的系统架构如图1所示,由中央云(包括可信权威中心和云服务器)、MEC云(包括本地权威中心、路边单元RSU和MEC服务器)以及车辆3部分组成.

1) 中央云.中央云包括可信权威中心和云服务器.可信权威中心是整个系统的最高权威机构,负责系统中所有实体的注册和撤销,并管理所有的本地权威中心,可信权威中心可以由可信的国家交通管理部门担当.云服务器为可信权威中心提供充足的计算和存储资源.

2) MEC云.MEC云由本地权威中心、MEC服务器和众多RSU组成.MEC云为其范围内的车辆提供服务,其范围可以是一座城市.本地权威中心负责为其所属MEC云范围内的车辆生成假名和证书等,本地权威中心可以由当地的交通职能部门担当.MEC服务器为本地权威中心提供计算和存储资源,并存储本地权威中心生成的车辆假名.RSU部署在道路旁,计算能力有限,直接与车辆进行无线通信.

3) 车辆.每个车辆都装备有车载单元(on-board unit, OBU)、全球定位(global positioning system, GPS)模块等.OBU模块负责与外界实体(车辆、RSU等)进行通信,同时OBU模块中有防篡改设备,用于存储公钥、私钥和其他隐私信息(包括车辆的假名、证书等),并可以进行加解密等运算操作.GPS模块能获得车辆的位置坐标信息.OBU模块能与RSU进行无线通信.

3.2 安全模型

1) 中央云层.中央云层中的可信权威中心和云服务器是完全可信的实体,不可能泄露任何信息.可信权威中心生成和保存系统所有实体的公私钥,并在系统中出现恶意车辆时揭露恶意车辆的真实身份.

2) MEC云层.MEC云层的本地权威中心和RSU为可信实体,MEC服务器是半可信实体.道路旁的RSU会对附近车辆的行为进行监测,并将违规行为发送给本地权威中心.本地权威中心将恶意车辆的假名信息上报可信权威中心,辅助可信权威中心揭露其真实身份.MEC服务器能够诚实地为本地权威中心提供计算和存储资源,但存在被攻击者攻击的风险,被攻击者控制的MEC服务器可能会泄露其中存储的假名信息.

3) 车辆.恶意车辆可能会为了自身利益发送虚假的消息,例如发送虚假的路况信息以方便自己出行、在发送交通事故时发送虚假信息以逃避责任等;系统中可能会存在攻击者使用虚假的车辆身份发送虚假消息.

因此,本方案主要遭受到4类安全威胁:

1) MEC服务器可能会泄露或利用其中存储的车辆假名信息;

2) 攻击者可能会窃取或篡改公共网络中传输的消息;

3) 恶意的车辆可能会发送有利于自己的虚假消息;

4) 攻击者使用虚假身份向合法节点发送恶意信息或与其进行非法通信.

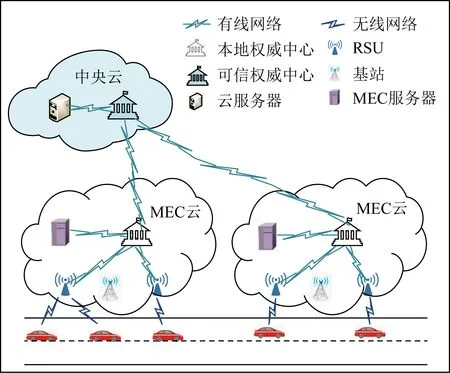

针对上述4类安全威胁,设计了如图2所示的安全模型:1)通过车辆身份认证的过程验证了系统中车辆的身份合法性,防止恶意节点伪装成合法车辆;2)基于同态加密的假名管理,保证了在MEC服务器不可信环境下车辆假名信息的安全性.

Fig. 2 Security model图2 安全模型

3.3 安全需求

1) 可抵抗假冒攻击.车联网中可能会有攻击者试图伪装成合法的车辆或RSU.本方案中RSU和车辆间通过双向认证实现车辆和RSU的身份合法性验证以抵抗假冒攻击.

2) 车辆身份的匿名性.车辆的假名中不会泄露任何车辆的真实身份信息,以保护车辆的身份隐私.本方案中的车辆使用假名保证车辆身份的匿名性.

3) 假名信息的安全性.由于MEC服务器并非完全可信,车辆假名信息可能会被泄露.本方案以同态加密算法加密保存在MEC服务器中的假名信息,攻击者无法在没有密钥的情况下获得泄露的加密信息,保证了假名信息的安全性.

4) 消息的完整性和认证性.消息的接收者要能确认消息的发送方是否合法,以及消息是否被攻击者篡改.本方案通过散列认证码HMAC和发送方签名等保证了消息的完整性和认证性.

5) 消息的不可否认性.本方案中车辆身份的匿名性可能会被恶意车辆利用从而达到非法目的.因此,本方案中的匿名性是一种条件匿名,车辆无法否认其曾经发送过的消息.系统中的可信权威中心可以根据恶意车辆的假名追溯其真实身份,保证了消息的不可否认性.

4 MEC中基于同态加密的假名管理方案

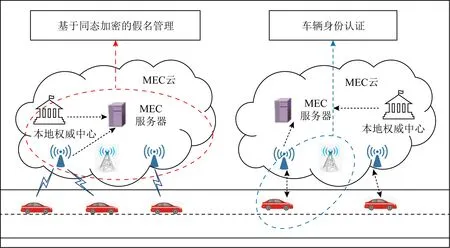

本方案主要步骤如图3所示.

1) 系统初始化.中央云层的可信权威中心生成系统参数,MEC云层的本地权威中心生成其公私钥.

2) 实体注册.可信权威中心为车辆和RSU生成公私钥、身份标识和签名信息等.

3) 车辆假名更新.包含车辆身份认证及车辆假名请求2部分,身份认证合法的车辆可以向MEC云的本地权威中心请求更新假名.

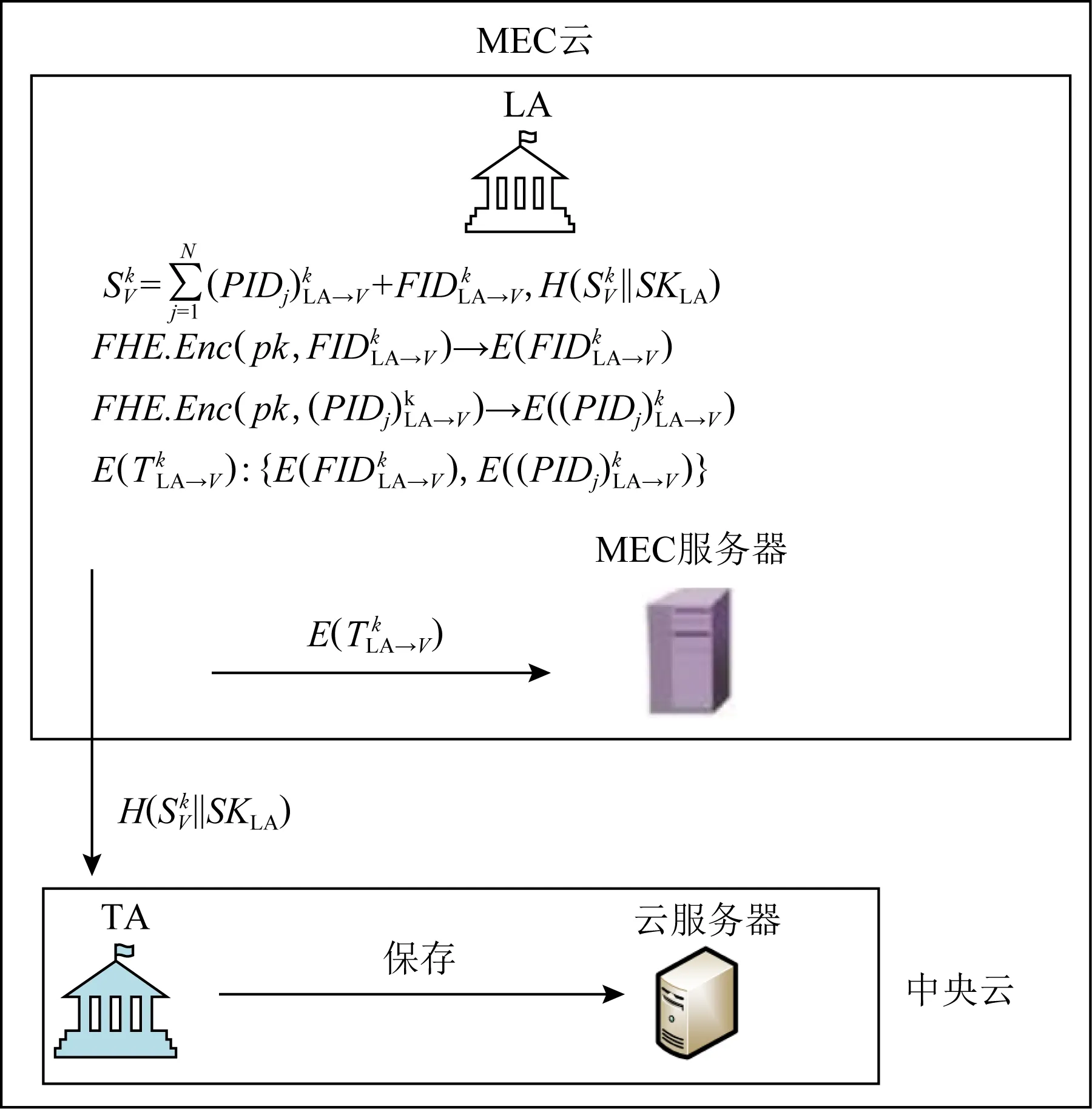

4) 车辆假名管理.本地权威中心为车辆生成新的假名表后将假名表的同态密文保存到MEC服务器,并计算出假名表的查找词发送给可信权威中心.

5) 恶意车辆追溯.可信权威中心根据恶意车辆的假名表密文计算出对应的查找词,并在云服务器的假名总表中找出与之关联的真实车辆身份.

Fig. 3 Architecture design图3 架构设计

文中主要符号定义如表1所示:

Table 1 Definition of Main Notations表1 主要符号定义

4.1 系统初始化

1) 中央云

① TA选择1个加法群G和环Rq,G的阶为大素数q且G的生成元为P.

② TA选取1个随机数φTA∈的私钥为SKTA=φTA,并生成公钥PKTA=φTAP.

③ TA选择散列函数H:{0,1}→G和h:{0,1}→并选择安全的密码算法Ek(·).

④ TA执行FHE.Setup(·)和FHE.KeyGen(·)算法生成同态加密参数para和公私钥pk,sk.

TA公布系统参数{G,P,q,PKTA,H(·),h(·),Ek(·),para,pk}.

2) MEC云

LAi选择随机数φLAi∈的私钥为SKLAi=φLAi,LAi计算公钥PKLAi=φLAiP.LAi发布公钥PKLAi.

4.2 实体注册

1) RSU注册

① TA选择随机数αRi,ξRi∈并计算ARi=αRiP,BRi=ξRiP,φRi=h(ARi‖BRi‖PKTA),βRi=φRiξRi+SKTA.路边单元Ri的公钥为PKRi=(ARi,BRi),私钥为SKRi=(αRi,βRi).

② TA为Ri生成唯一身份标识IDRi,并根据Ri的定位坐标生成LRi,并生成签名σSKTA(PKRi,LRi,h(LRi)).

2) 车辆注册

① TA为车辆Vi生成唯一身份标识IDVi.

② TA选择随机数αVi,ξVi∈计算AVi=αViP,BVi=ξViP,φVi=h(AVi‖BVi‖PKTA),βVi=φViξVi+SKTA.Vi的公钥为PKVi=(AVi,BVi),私钥为SKVi=(αVi,βVi).

③ TA为车辆Vi生成第1个认证假名FIDTA→Vi=IDVi⊕H(αViPKTA).

Fig. 5 Identity authentication of vehicle图5 车辆身份认证

4.3 车辆假名更新

4.3.1 车辆身份认证

若车辆首次进入MEC云,则需要通过计算认证参数与RSU进行身份认证,完成身份认证后将获得LA颁发的数字签名证书;对于拥有证书的车辆,RSU可以通过验证证书快速认证车辆身份,提高了认证效率,如图4所示.车辆首次进入MEC云时通过TA生成的FIDTA→Vi作为认证假名与LA完成身份认证.

Fig. 4 Vehicle authentication process图4 车辆身份认证过程

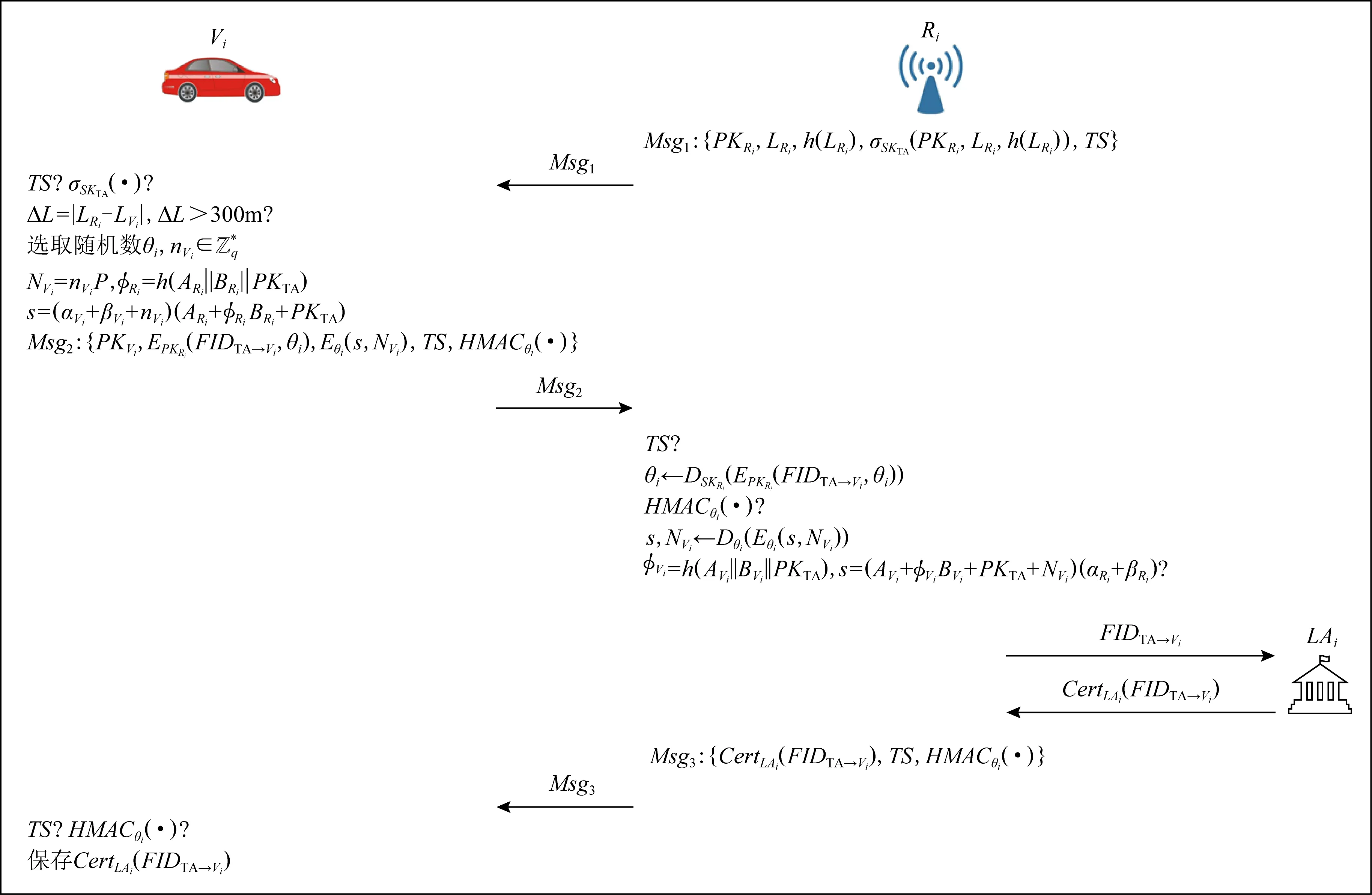

首次进入MEC云的车辆Vi(没有证书)通过Ri与LAi进行身份认证的过程,如图5所示.

1)Ri周期性向外广播消息Msg1:{PKRi,LRi,h(LRi),σSKTA(PKRi,LRi,h(LRi)),TS}.

2)Vi接收到Msg1后,先验证时间戳TS是否在网络延迟范围内.若TS合理,则使用TA的公钥PKTA验证签名.若验证通过,Vi通过GPS模块获取自身位置LVi,计算ΔL=|LRi-LVi|.若ΔL>300m,则丢弃该消息;否则完成对Ri的认证.

3)Vi选择随机数θi,nVi∈计算NVi=nViP,φRi=h(ARi‖BRi‖PKTA),s=(αVi+βVi+nVi)(ARi+φRiBRi+PKTA),然后向Ri发送消息Msg2:{PKVi,EPKRi(FIDTA→Vi,θi),Eθi(s,NVi),TS,HMACθi(·)}.

4)Ri收到Msg2后,验证TS是否在合理的网络延迟范围内.若验证通过,则用私钥SKRi解密获得θi并用θi对HMACθi(·)进行认证.若认证成功,用θi解密获得s和NVi.Ri计算φVi=h(AVi‖BVi‖PKTA),验证式(1)是否成立,若成立则Vi身份合法.

s=(AVi+φViBVi+PKTA+NVi)(αRi+βRi).

(1)

5)Ri将FIDTA→Vi发送给LAi,LAi为车辆Vi颁发证书CertLAi(FIDTA→Vi).LAi证书发送给Ri,Ri向Vi发送Msg3:{CertLAi(FIDTA→Vi),TS,HMACθi(·)}.

6)Vi收到Msg3后,验证TS和HMAC.若验证成功,则Vi将证书CertLAi(FIDTA→Vi)保存.

Fig. 6 Pseudonym request of vehicle图6 车辆假名请求

上述认证过程中,RSU通过式(2)判断式(1)是否成立,以判断与RSU进行认证的车辆是否是合法车辆.

s=(αV+βV+nV)(AR+φRBR+PKTA)=(αV+

φVξV+SKTA+nV)(αRP+φRξRP+SKTAP)=

(AV+φVBV+PKTA+NV)(αR+βR)=s.

(2)

4.3.2 车辆假名请求

车辆完成与LA的身份认获得LA颁发的证书后,可以向LA提出假名请求,LA将为该车辆提供假名生成、假名管理等服务.LA为车辆车辆生成的假名有2种,分别为认证假名和通信假名,认证假名负责认证车辆的身份合法性,通信假名负责其他场合的通信(例如发送周期性安全信息等),LA每次为车辆生成1个认证假名和若干通信假名.

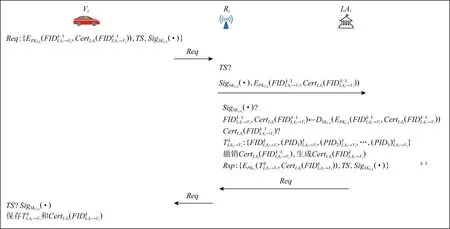

车辆Vi向LAi申请假名的过程(图6)如下:

2)Ri收到Req后,验证TS.验证通过后,Ri将Req发送给LAi.

4.4 车辆假名存储

LA为车辆生成假名后,将假名存储到MEC云的MEC服务器中,MEC服务器利用同态加密技术辅助LA对车辆的假名进行管理.

如图7所示,假名存储过程为:

Fig. 7 Storage of vehicle pseudonym图7 车辆假名存储

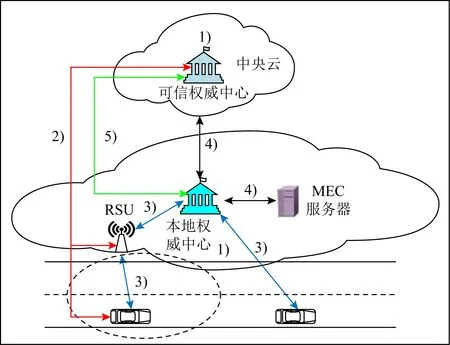

4.5 恶意车辆追溯

恶意车辆可能会为了自身利益发送虚假的消息,例如发送虚假的路况信息以方便自己出行、在发送交通事故时发送虚假信息以逃避责任等.道路上的车辆和RSU若发现周围车辆发送了违规消息或恶意消息,可以向LA举报,LA核实后上报TA,由TA对该车辆的真实身份进行追溯.

以车辆Vi举报违规车辆Vj为例,具体过程如图8所示:

1) 车辆Vi发现违规车辆Vj后可以向MEC云的LA发送举报消息inform:{sort,EPKLA(FIDVi,CertLA(FIDVi)),PIDVj,TS,SigSKVi(·)},其中sort是Vj的违规类型,FIDVi表示车辆Vi正在使用的认证假名,PIDVj表示车辆Vj发生违规行为时使用的通信假名.

2) LA收到inform后,先验证验TS和签名.验证通过后,用私钥SKLA解密获得FIDVi和CertLA(FIDVi),并验证证书的有效性.验证通过后,LA验证Vj是否确实有违规行为,若车辆Vj确实有违规行为,则LA执行算法FHE.Enc(pk,PIDVj)生成E(PIDVj),并通过E(PIDVj)在MEC服务器中找到E(TLA→Vj).

3) LA执行算法FHE.Add(E(FIDLA→Vj),E((PID1)LA→Vj),…,E((PIDN)LA→Vj))得到:

Fig. 8 Track identity of vehicle图8 车辆身份追踪

4) LA将E(SVj)发送给TA,TA执行算法FHE.Dec(sk,E(SVj))得到SVj,然后计算得到H(SVj‖SKLA).

5) TA通过H(SVj‖SKLA)在云服务器的假名总表中找到车辆Vj最初的认证假名FIDTA→Vj,TA根据FIDTA→Vj得到车辆Vj的真实身份信息IDVj=FIDTA→Vj⊕H(SKTAAVj).

5 安全性证明

我们将证明车辆身份认证方案及车辆假名存储方案达到了选择明文不可区分性.

挑战:

证毕.

定理2.如果SD假设成立,则车辆假名存储方案在选择明文攻击下具有不可区分性.

证毕.

6 安全性分析

我们将对车辆的匿名性、消息的完整性以及消息的不可否认性进行安全性分析.

6.1 车辆的匿名性分析

车辆在行驶过程中使用假名而非真实身份与车联网中的其他实体通信,其中假名分为认证假名和通信假名.

对于车辆的第1个认证假名FIDTA→V=IDV⊕H(αVPKTA),其中,IDV在车辆注册时TA生成,只有车辆和TA持有;αV是车辆私钥SKV=(αV,βV)的一部分,在第5节中已经证明攻击者由车辆的公钥得到车辆私钥的概率可以忽略不计.对于车辆的其他认证假名和通信假名,均由LA为车辆生成,只有LA,TA和车辆持有.

综上所述,方案满足车辆的匿名性.

6.2 消息的完整性分析

本方案中使用签名σSKU(·)或消息认证码HMACk(·)保证消息的完整性.

在消息Msg1中,签名σSKTA(·)由TA使用其私钥SKTA生成,由于SKTA只由TA持有,并且根据2.1节的DL困难问题,攻击者根据公钥PKTA=SKTAP推算出SKTA的概率可以忽略不计,攻击者无法伪造签名σTA(·)签名.因此消息Msg1满足完整性.

在消息Msg2和Msg3中使用HMACθi(·)保证消息的完整性,其中θi是车辆与RSU之间的临时密钥,θi通过RSU的公钥PKR加密发送给RSU,只有通过RSU的私钥SKR才能解密,攻击者要想得到SKR=(αR,βR)=(αR,φRξR+SKTA),需要由PKTA=SKTAP以及PKR=(AR,BR)=(αRP,ξRP)推算出SKTA,αR,ξR,根据DL困难问题,攻击者得到SKTA,αR,ξR的概率可以忽略不计,即攻击者获得θi的概率可以忽略不计,攻击者无法伪造出HMACθi(·).因此消息Msg2和Msg3满足完整性.

在消息Req,Rsp,inform中使用SigSKV(·)和SigSKLA(·)保证消息的完整性,其中SKV和SKLA分别是车辆和LA的私钥.在第5节中已经证明攻击者通过车辆公钥PKV得到私钥SKV的概率可以忽略不计;攻击者通过PKLA得到SKLA需要解DL困难问题,其概率可以忽略不计.攻击者无法伪造SigSKV(·)和SigSKLA(·).因此消息Req,Rsp,inform满足完整性.

综上所述,方案满足消息的完整性.

6.3 消息的不可否认性

由于车联网节点数量众多,容易存在恶意车辆可能会为了自身利益发送虚假的消息,例如发送虚假的路况信息以方便自己出行、在发送交通事故时发送虚假信息以逃避责任等.因此,本方案中的匿名性是一种条件匿名,当出现恶意车辆时TA能够根据恶意车辆消息中的假名揭露恶意车辆的真实身份.根据车辆恶意消息中的假名,TA可以在假名总表中查找到该车辆注册时TA为其生成的第1个认证假名,揭露出该恶意车辆的真实身份信息:

IDV=FIDTA→V⊕H(SKTABV)=

IDV⊕H(αVPKTA)⊕H(SKTAAV)=IDV,

(3)

因此,本方案满足消息的不可否认性.

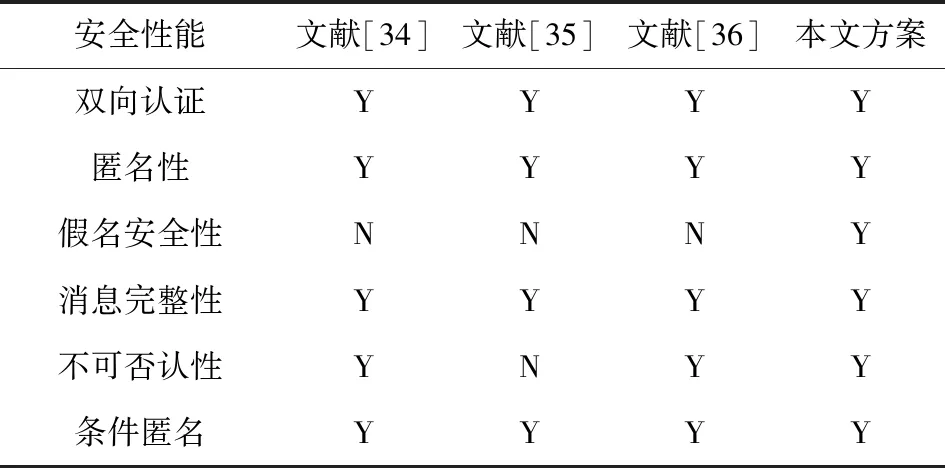

本方案与文献[32-34]的安全性对比如表2所示:

Table 2 Compasison of Security表2 安全性对比

7 性能分析与仿真

本节分析了车辆认证部分和假名请求部分的计算开销和通信开销;然后对BGN同态加密算法进行了计算开销分析;最后,通过仿真实验,说明方案具有较低的通信时延.

分别使用Tm,Tp,Th,Te表示1次点乘运算、双线性映射运算、散列映射运算和指数运算所需要的时间,并直接使用文献[37]中的实验数据,Tm,Tp,Th,Te分别为1.6 ms,2.7 ms,0.6 ms,0.6 ms.

7.1 车辆认证部分

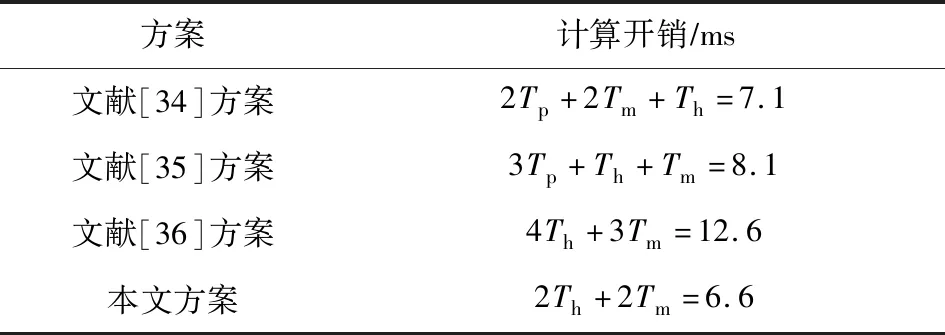

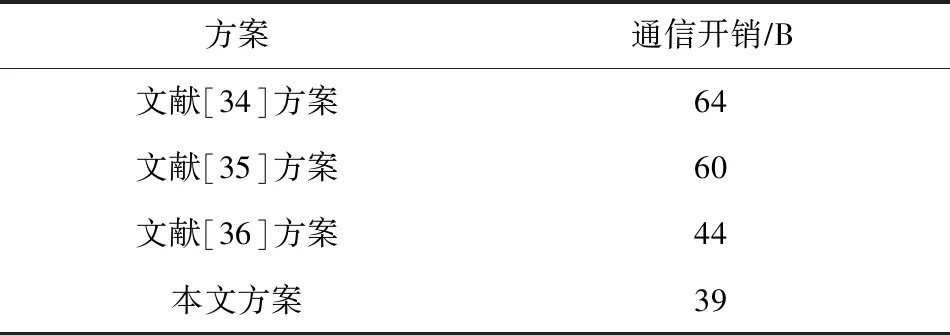

将车辆认证过程与文献[34-36]进行计算开销和通信开销2方面的对比.

1) 计算开销

对于计算开销的对比,将忽略一些对认证过程中计算开销影响较小的一些计算(如HMAC,XOR运算等).文献[34-36]与本文的车辆认证过程的计算开销如表3所示:

Table 3 Computation Costs of Several Schemes表3 各方案的计算开销

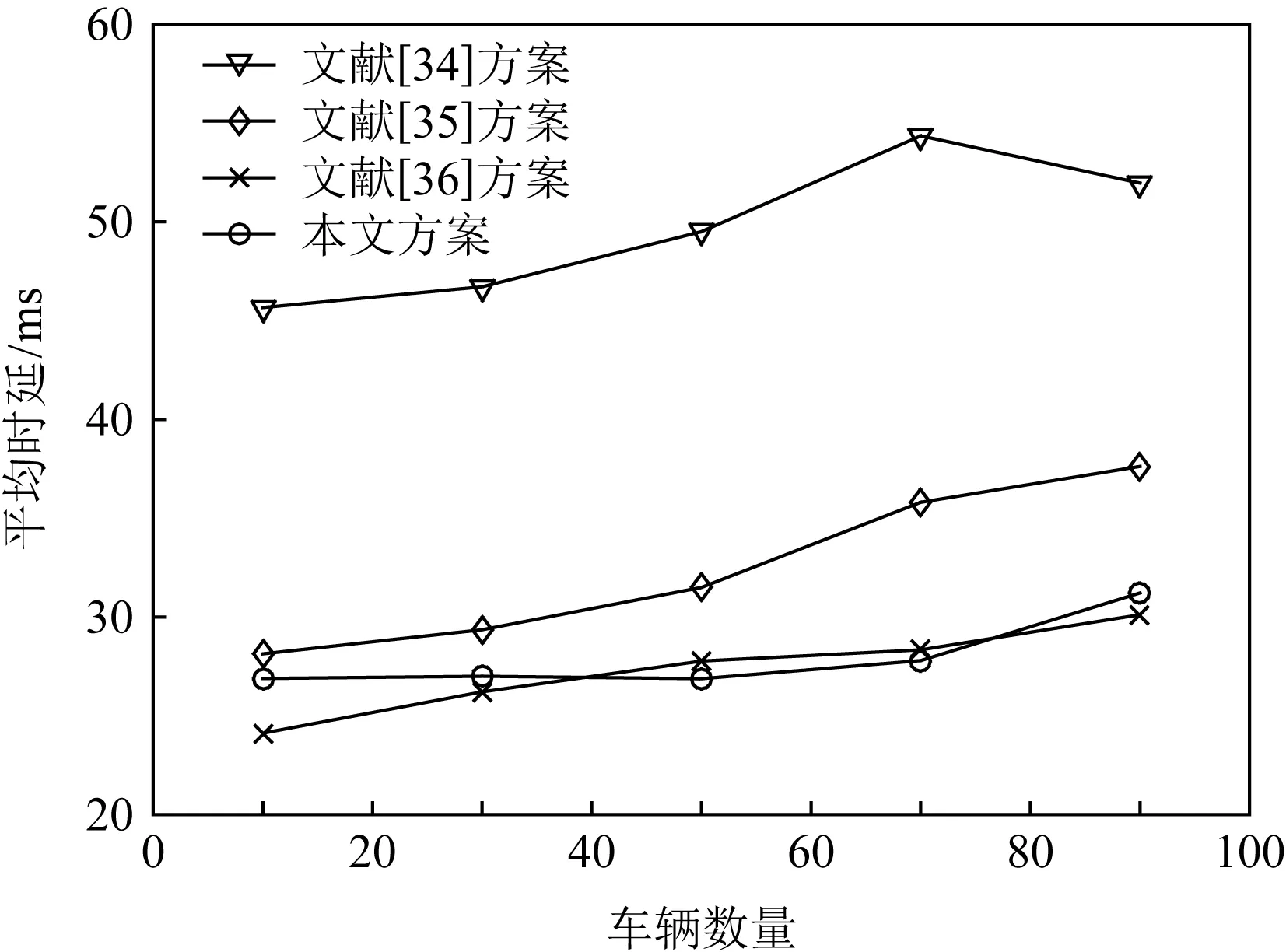

文献[34]的认证过程包括2次双线性映射运算、2次点乘运算和1次散列映射运算,计算开销为2Tp+2Tm+Th=15.2 ms.文献[35]的认证过程包括3次双线性映射运算、1次散列映射运算和1次点乘运算,计算开销为3Tp+Th+Tm=8.1 ms.文献[36]的认证过程包括4次散列映射运算和3次点乘运算,计算开销为4Th+3Tm=12.6 ms.本文的认证过程包括2次散列映射运算和点乘运算,计算开销为2Th+2Tm=6.6 ms.

通过上述分析可以看出,本文的车辆认证过程具有最小的计算开销.

2) 通信开销

车联网中车辆认证的通信开销一般包括消息主体、时戳、签名、假名信息、单向散列函数、HMAC等.由于消息主体的大小是一定的,所以主要比较消息主体以外的附加信息.假定时戳所占字节数为4 B,假名信息所占字节数为20 B,签名所占字节数为40 B,单向散列函数所占字节数为20 B,HMAC所占字节数为15 B.文献[34-36]与本文的车辆认证过程的通信开销如表4所示:

Table 4 Communication Costs of Several Schemes表4 各方案的通信开销

文献[34]中认证方案的附加信息为签名、时戳和假名信息,通信开销为64 B.文献[35]中认证方案的附加信息主要为签名和假名信息,通信开销为60 B.文献[36]中认证方案的附加信息主要为单向散列函数、时戳和假名信息,其通信开销为44 B.本方案的附加信息主要为时戳、假名信息和HMAC,通信开销为39 B.

7.2 假名请求部分

1) 计算开销

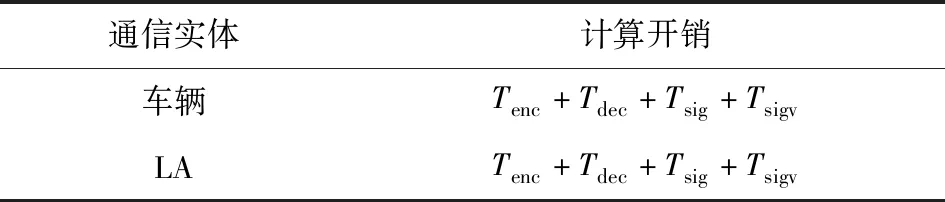

分别使用Tenc,Tdec,Tsig,Tsigv表示执行1次非对称加密运算、非对称解密运算、签名操作和签名验证操作所需要的时间, LA和车辆的计算开销如表5所示:

Table 5 Computation Costs in Vehicle Pseudonym Request表5 车辆假名请求阶段计算开销

2) 通信开销

在车辆假名请求阶段,车辆和LA发送的消息中除消息主体外还包括时戳和签名.根据7.1节,时戳和签名所占字节分别为4 B 和40 B.因此车辆假名请求阶段的通信开销为44 B.

7.3 同态加密性能分析

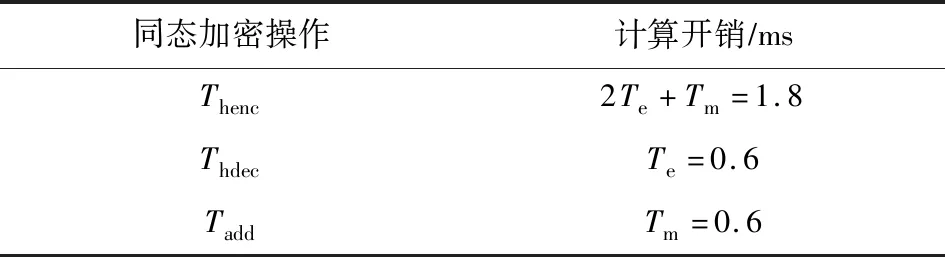

BGN同态加密方案中所涉及的计算主要集中在算法FHE.Enc(·),FHE.Dec(·),FHE.Add(·)中.使用Thenc,Thdec,Tadd分别表示同态加密中加密、解密和同态加所需要的时间.同态加密算法的计算开销如表6所示:

Table 6 Computation Costs of Homomorphic Encryption表6 同态加密计算开销

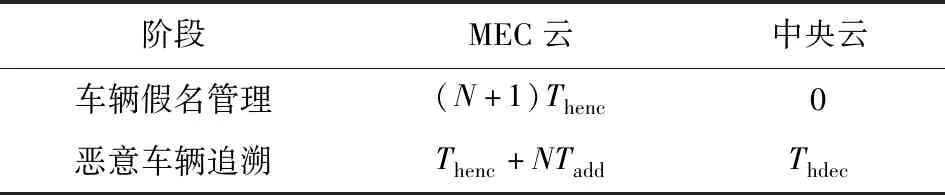

然后分析方案中涉及的同态加密的计算开销.同态加密的使用主要集中在车辆假名存储和恶意车辆追溯部分,所以仅分析这2个部分;并且这2个部分的计算操作主要集中在同态加密上,将忽略其他的计算操作.方案中同态加密的计算开销如表7所示:

Table 7 Computation Costs of Homomorphic Encryption in Our Scheme

Fig. 9 Computation costs of MEC cloud in hmomorphic encryption图9 MEC云的同态加密计算开销

从表7中可以看出,在假名管理阶段和恶意车辆追溯阶段,中央云的计算开销均为常数.MEC云的计算开销如图9所示:

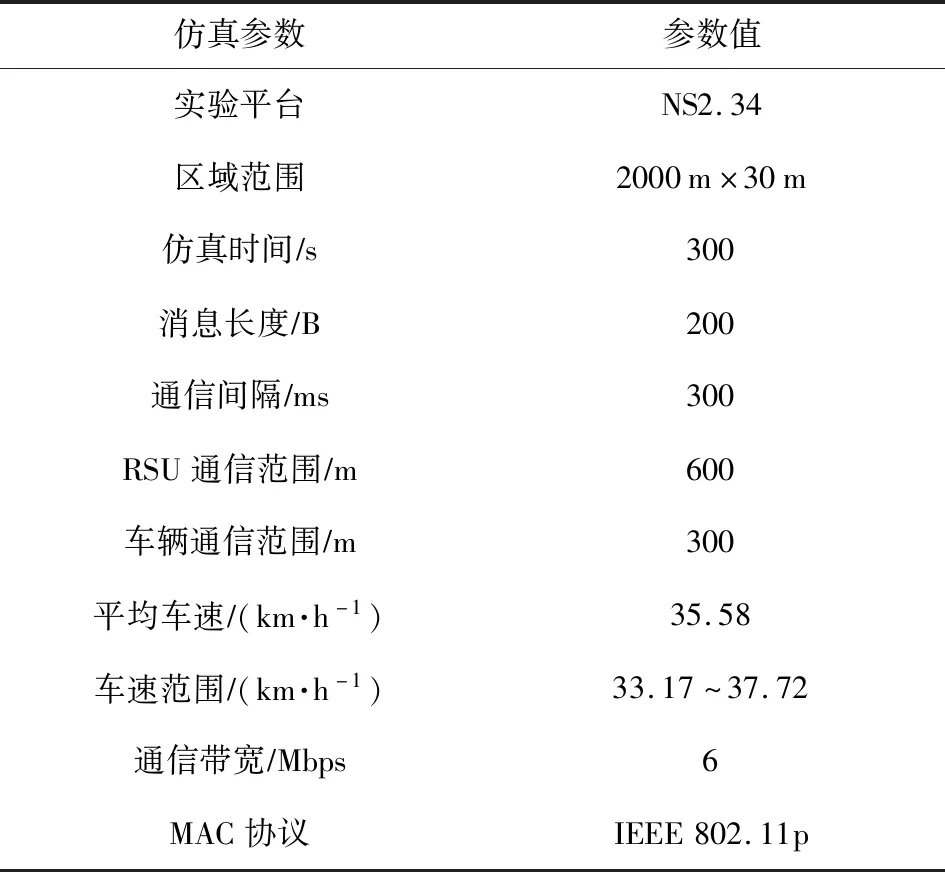

7.4 仿真实验

我们采用NS2仿真平台对方案进行仿真,仿真过程中将使用美国联邦公路管理局公布的真实交通数据[38].实验主要参数如表8所示:

Table 8 Simulation Parameters表8 仿真参数

通过平均时延对方案整体进行评估.根据文献[39],平均时延定义为

车辆数量对平均时延的影响如图10所示:

Fig. 10 Average delay varying with the number of vehicles图10 车辆数量对平均时延的影响

8 结束语

针对边缘数据中心存在泄露车辆假名信息的安全问题,提出了一种面向移动边缘计算车联网中车辆假名管理方案.通过边缘云层为车辆生成身份证书避免了重复的认证过程,减少了车辆身份认证过程所需的开销,提高了假名更新效率.对边缘云层的假名信息利用BGN同态加密算法加密,实现了假名的安全存储.根据假名表计算出的对应查找词可以由可信权威中心实现恶意车辆身份的揭露,保证了假名的可追溯.方案保证了车辆认证方案和假名存储方案的安全性,并实现了车辆身份的匿名性、消息的完整性与不可否认性.性能分析和仿真结果表明方案在满足车联网低时延通信的需求同时实现了高效的车辆身份认证.

作者贡献声明:韩牟提出了论文创新点,并提供了研究思路;杨晨提出了论文具体方案,并撰写论文;华蕾和刘帅一起完成了论文修订;马世典提供并分析了论文的实验数据.