基于证据理论物联网安全态势感知方法研究

李剑,董廷鲁,李劼

(1. 北京邮电大学人工智能学院,北京 100876;2. 北京邮电大学计算机学院(国家示范性软件学院),北京 100876)

0 引言

随着智能化时代到来,物联网系统快速发展,各种基于物联网技术的应用日渐成熟。物联网是传统互联网在“物”上的延伸,“万物互联”是物联网美好愿景。物联网在快速构建人与物交互场景的同时,产生了很多安全问题。在复杂网络环境下,物联网系统拥有数量庞大的设备固件程序,稍有不慎,就会被黑客利用,给社会带来巨大的损失[1]。日益严峻的物联网安全问题使人们不得不重视对物联网安全态势感知工作的研究。态势感知工作主要包括态势要素提取、设备扫描工作、安全性分析工作、态势评估和态势感知[2]。一般地,需要对物联网系统进行全面统一的安全数据整合工作,形成统一监测、集中分析、集中呈现的态势感知系统[3]。传统的信息安全风险研究工作只是一种静态的评估防护工作[4],态势感知系统利用时间演化,以期在动态的过程中进行安全防护工作。

在传统信息安全风险评估领域,采用定性和定量结合方法进行综合评价的方案占据主流地位[5-6]。定性分析方法主要有德尔菲法,凭借专家群体的知识和经验给出综合评价,缺点是主观性太强;定量分析方法主要包括故障树分析法和贝叶斯网络分析法,强调特定场景下客观规律的重要性,但是不适合于复杂场景;定性和定量结合分析方法主要有层次分析法和模糊层次分析法,主观性和客观性有机结合,扩展性较好,但是判断矩阵仍然是根据专家意见确定的。除此之外,D-S证据理论也被广泛应用于信息安全风险评估,用来融合多个风险证据[7]。一般地,D-S证据理论和层次分析法或者模糊层次分析法进行联合使用,层次分析法建立关于特定场景下信息安全风险评估的评价指标集合,在确定层级因素权重时使用D-S证据进行多特征融合,使参数的权重分布更加客观合理。不过在传统D-S证据理论下证据冲突时融合结果与常理不一致,很多专家学者基于此问题对D-S证据理论进行改进,使之适应更加复杂的证据合成场景。

态势感知方法主要利用证据网络模型[8]、马尔可夫模型[9]、神经网络模型[10-11]、贝叶斯网络模型[12],但是这些模型结构复杂,训练难度高,在真实场景下容易出现参数爆炸的情况。

针对上述问题,本文着重研究D-S证据理论在物联网安全态势感知模型中的应用。

1) 在态势评估方面,本文利用改进Topsis方法衡量证据可信度,降低了冲突证据的可信度,保持了相互支持证据的可信度,经过实验证明,在不同数量证据体和常见冲突证据方面,融合之后对正确命题基本概率分配更高。

2) 在态势感知方面,本文提出了一种基于时间折扣和高风险漏洞比例折扣D-S证据理论,通过融合多个时刻的态势评估数据得到了良好的态势感知结果。

1 D-S证据理论

1.1 传统D-S证据理论

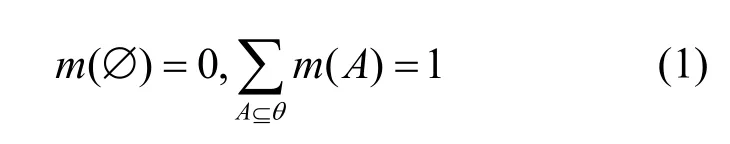

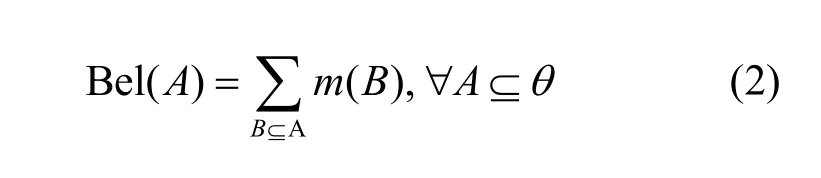

在传统D-S证据理论中,定义标准变量的识别框架θ= {θ1,θ2,… ,θn},属于幂集2θ的元素A是关于变量θ取值的命题,或称焦元。关于命题A的函数被定义成概率分配函数BPA,一般称为mass函数,简称m函数。

信任函数,被定义为命题子集的概率分配和,表示对命题为真的信任程度。

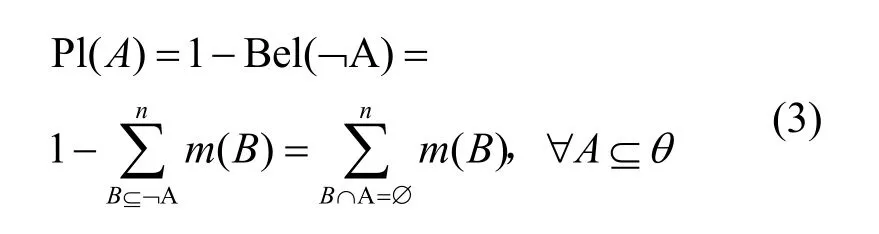

似然函数,被定义为与命题交集为空的集合概率分配和,表示对命题为非假的信任程度。

信任函数定义了命题为真的信任下界,似然函数定义了命题为非假的信任上界,通过区间的方式描述不确定性。因为{¬A,A} ⊆θ,Pl(A) ≥ Bel(A)。实际上,[Bel(A) ,Pl(A)]表示命题A的不确定区间,[0,Bel(A) ]表示对命题A支持的证据区间,[0,Pl(A) ]表示对命题A的拟信证据区间,[Pl(A) ,1]表示对命题A的拒绝证据区间。

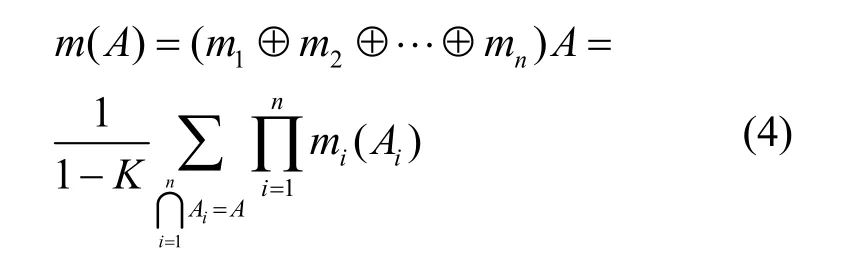

当有n个证据m1,m2,m3,… ,mn需要融合时,合成规则为

其中,K被称为冲突因子,算符⊕被称为融合算子。

传统D-S证据理论在融合算子上满足交换律和结合律。交换律为m1⊕m2=m2⊕m1,结合律为m1⊕ (m2⊕m3)=(m1⊕m2)⊕m3。

传统D-S证据理论在合成规则上,采用乘积项的方式进行融合,然后归一化得到最终的融合结果,当证据对命题的基本概率分配为0时,经过证据融合后的结果仍然是0,即使其他证据都以大概率确认该命题。除了“0置信冲突”,传统D-S证据理论还有“1置信冲突”“完全冲突”“高冲突”等特殊情况,在这4种悖论情况下,传统的证据合成规则不再适用[13]。

对传统的D-S证据理论改进主要体现在两个方向,改进合成规则或者改进证据分布[13]。改进证据的合成规则,认为引起4种悖论问题的根源在于证据合成规则不完善,改进的方案中大多在原有乘积项的基础上进行加权和的改进。改进证据分布,认为合成规则普遍适用,证据分布不合理才是产生4种悖论的问题所在,对证据间的冲突性充分衡量,并把证据间的冲突性转移。

1.2 基于改进Topsis方法证据可信度量

Topsis方法一般用在多目标的综合评价场景中[14],基于评价目标在评价指标中与期望正负解的距离确定最优目标方案。一般地,期望正解是每一个评价指标中最大值组成的向量,期望负解是每一个评价指标中最小值组成的向量,在评估之前往往需要对初始数据进行标准化正向化处理。

假设有n个评价目标、m个评价指标,zij表示评价目标i在评价指标j下的得分,由于不同的评价指标有不同的量纲,因此避免“大数吃小数”的情况,需要进行标准化处理,如下。

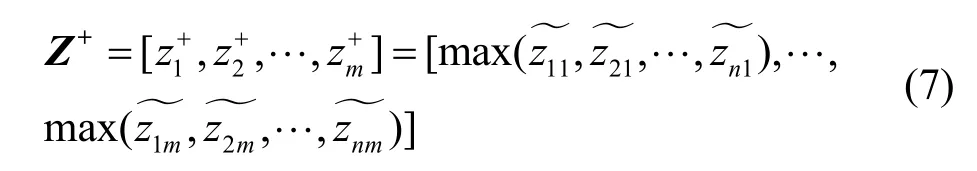

定义期望正解为各评价指标中最大值组成的向量如下。

定义期望负解为各评价指标中最小值组成的向量如下。

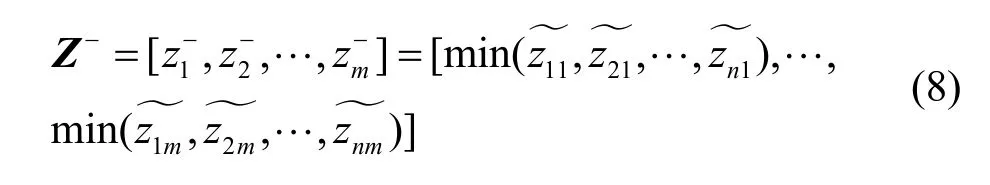

定义评价目标i到期望正解的距离为

定义评价目标i到期望负解的距离为

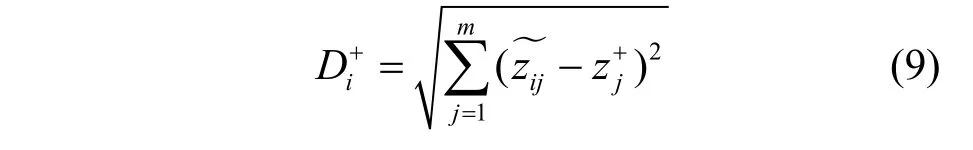

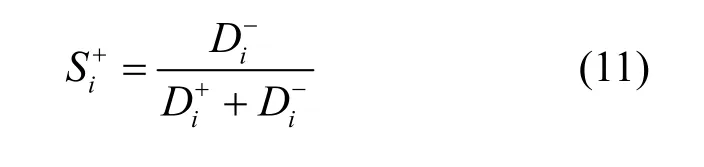

定义评价目标i未归一化得分为

Topsis方法通过计算评价目标与正解的相对贴近程度衡量目标间优劣,如果与正解的距离越近,说明评价目标在评价指标上的分布与正解越相似,评价目标在评价指标上的数值与最大值接近程度越高,甚至等于最大值。

在本场景下,需要充分评估证据间可信度,降低冲突证据的可信度,提高相互支持证据的可信度。经过分析发现,冲突证据命题间的差距较大,分布不均衡,往往某个单一命题上的基本概率分配接近于1,而其他命题的基本概率分配为0,因此在评估证据的冲突性时,证据与最大值向量距离越近,判定为冲突证据的可能性越高,可信度评分越低,本文采用式(12)衡量证据间的可信度。

本场景下,先计算两两证据间的可信支持度,然后求和确定证据整体间的支持度,并把归一化后的求和结果作为证据的最终可信度衡量依据。

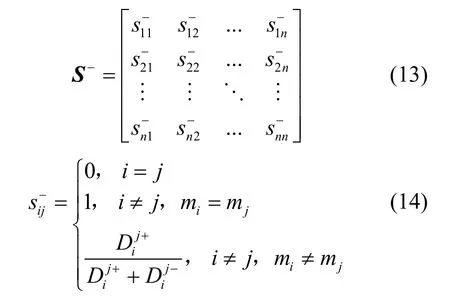

证据体可信支持度矩阵为

其中,在基于证据体mi和mj评估时,表示证据体mi与期望负解的距离;表示证据体mi与期望正解的距离;表示证据体mj对证据体mi的支持程度。

定义mi证据体获得的支持度为Sup(mi)。

归一化之后得到证据间的可信度量为

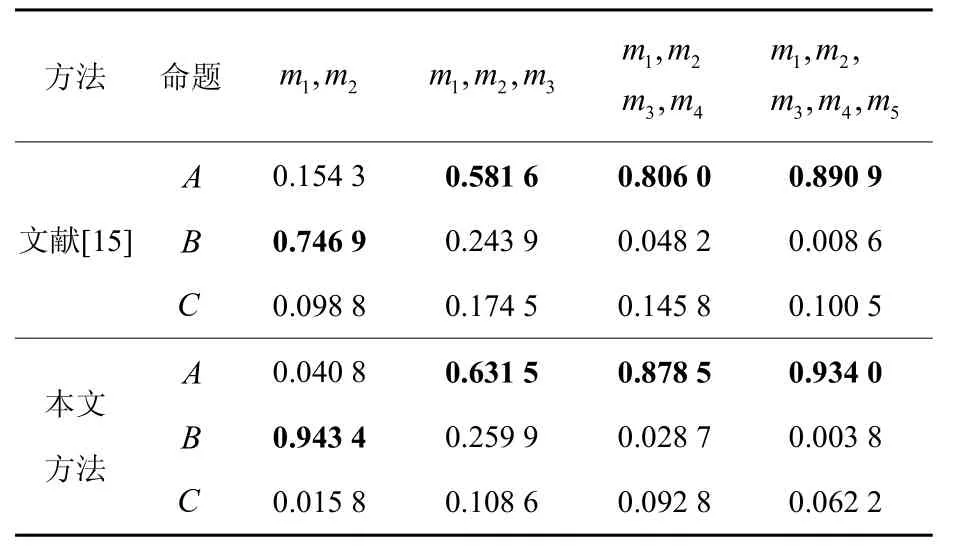

不同数量证据体经过融合后的结果如表1所示粗体数据表示融合后对正确命题的基本概率分配。文献[15]提出的方法用Jousselme公式衡量证据间的距离确定证据间可信度计算公式,利用可信度对证据分布进行加权得到加权平均证据,然后进行迭代融合,根据表1结果可知,本文方法对正确命题的指认与文献[15]一致,符合预期,且本文方法对正确命题的融合结果高于文献[15]方法。

表1 不同数量证据体融合结果Table 1 Fusion result of different numbers of evidence

4种常见证据冲突融合结果如表2所示,粗体数据表示融合后对正确命题的基本概率分配。针对前面提到的4种悖论情况,比较符合常理的正确命题为{AACA},可以看出两种方法指认结果与常理相符,本文方法对正确命题指认概率高于文献[15]方法,指认效果明显。

表2 4种常见证据冲突融合结果Table 2 Fusion result of four conflicted evidence

1.3 基于动态折扣率的D-S证据理论

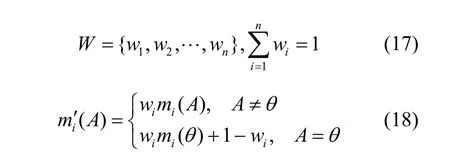

在改进证据分布的研究方法中,有一种折扣理论,引入折扣度对原始证据分布进行折扣,通常冲突性高的证据折扣度大,通过折扣的方式把证据间的冲突性分配给不确定度。

W为一个标准化的证据折扣集合,可以根据专家意见得出,也可以基于证据分布矩阵客观性地计算得到。上述折扣理论是一种静态折扣理论,没有考虑证据在时间上的演化,融合的结果仍然是静态性的。

本文着重研究物联网安全态势演化过程,利用多个时刻的静态态势评估数据进行动态的态势感知。经过分析发现,多个时刻的证据在时间演化过程中有不同的作用,距离当前时刻越久的证据对感知结果的支持度越低,折扣性越强;距离当前时刻越近的证据对感知结果的支持度越高,折扣性越弱[7]。假设目前有k个时刻的证据,m1,m2,m3,… ,mk,融合后的感知结果为Rk(m1,m2,m3,… ,mk),证据间融合的过程如下。

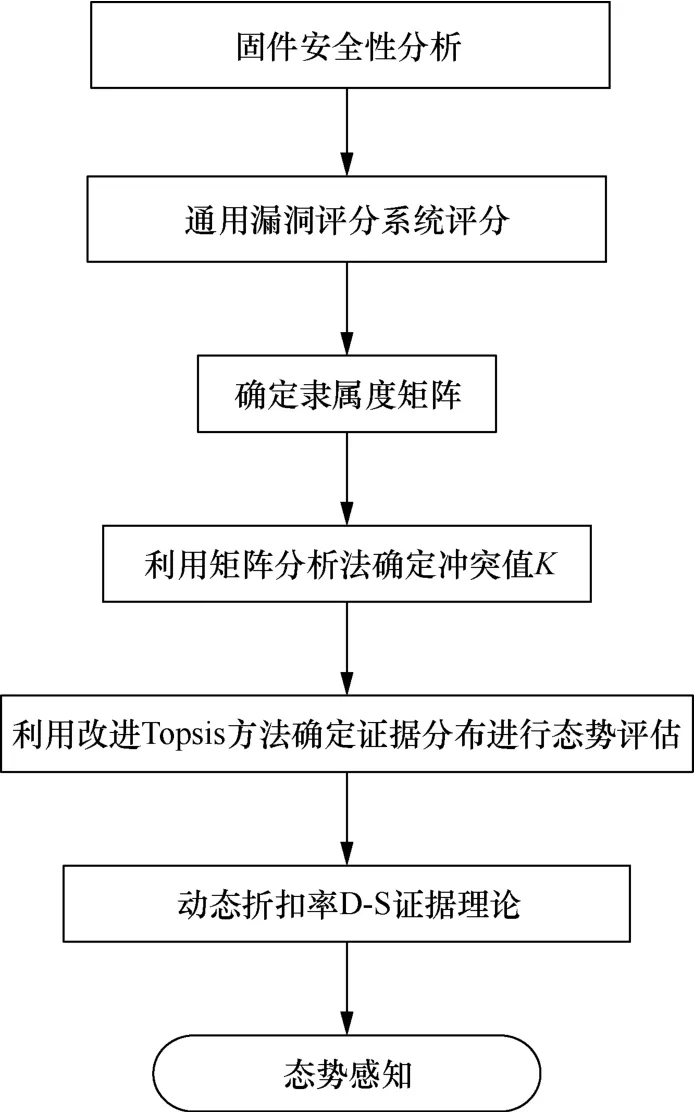

M表示两个证据间的融合函数,W(t)表示在时间尺度上的折扣率。传统D-S证据理论在多证据融合时具有交换性,考虑到时间的演化过程,有下式成立。

因此,可以选择特征函数w(t) =e−αt,α≥ 0,该函数在时间上是一个递减函数。

本文不仅考虑时间折扣的作用,还考虑前一个时刻漏洞危险程度对将来感知结果的影响,如果某个时刻检测出的高风险和紧急风险漏洞数量较多,说明当时系统整体的安保措施有极大的漏洞,对将来态势感知的影响较大,折扣度较高,把这种高危影响保留到不确定度中,因此,最终的折扣因子是时间折扣与当时高风险漏洞比例折扣的综合结果。在mk融合时,保留原始乘法合成规则基础上,综合考虑命题间的平均证据支持,引入加权平均证据,使证据的融合结果更加全面。

其中,Be(mi)为证据可信度,K是冲突因子。

2 物联网安全态势感知模型

2.1 物联网安全态势感知方法流程

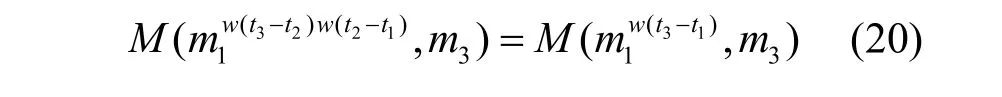

物联网安全态势感知方法流程如图1所示。首先根据固件安全性分析结果确定漏洞,利用通用漏洞评分系统获得漏洞评分;其次利用高斯隶属函数确定隶属矩阵,归一化隶属度矩阵为证据分布矩阵;然后利用改进Topsis方法确定新的证据分布,进行静态态势评估;最后利用多个时刻的态势评估结果,基于动态折扣率D-S证据理论得到态势感知结果,指导安全人员进行后期防护工作。

图1 物联网安全态势感知方法流程 Figure 1 Process of IoT security situational awareness method

2.2 确定隶属度矩阵

在本文设计的物联网安全态势感知模型中,设识别框架(评语集)θ为{无风险N,低风险L,中风险M,高风险H,紧急风险C},利用高斯隶属函数基于CVSS评分得到处于识别框架中每一个风险评语的隶属度,归一化隶属度矩阵并作为D-S证据理论的BPA分布。高斯隶属度函数

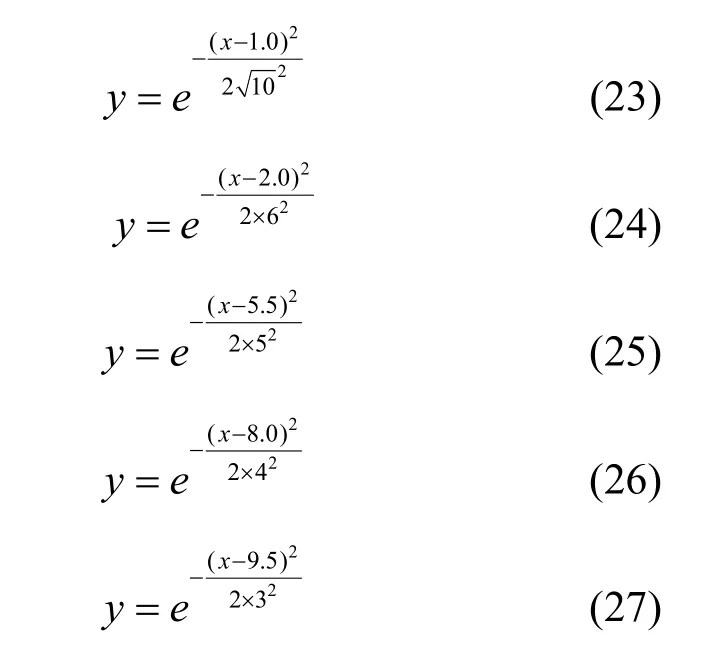

其中,x为输入,在本文方案中为漏洞的CVSS得分,μ是函数的中心,δ表示宽度,利用模糊数学的方法提高CVSS在单漏洞评估方面的泛化能力,在多漏洞信息融合上D-S证据理论可以得到更加客观的评估结果。参照CVSS,定义5个评语的隶属度中心为1.0、2.0、5.5、8.0、9.5。

在传统风险评估领域中,δ设置比较主观,一般地,由专家给出评价值x,并同时给出该评价不确定度的衡量范围,缺乏一定的说服力,并且在很多模糊综合评价方法中,对评语集的考虑总是认为评语间互不影响,互不相容,相互独立,并没有考虑到评语间的递进关系。在语义上,这5个评语表征了漏洞在危险程度上不断增强,位于较高风险的漏洞默认有较低风险的语义基础和评分基础,在计算高风险漏洞时不能只刻意提高对应风险的隶属度,抑制其他风险的隶属度,而应该综合考虑,体现高风险漏洞对低风险评语的隶属度增强而不是降低,同时保证较低风险的漏洞在较高风险评语处的隶属度仍然较低。为了刻画这种增强关系,本文尝试使用δ描述关联性,δ越大高斯函数曲线越低宽,较高风险漏洞在计算属于较低风险评语的隶属度会增强,δ越小高斯函数曲线越高窄,较低风险漏洞在计算属于较高风险评语的隶属度会降低,结合CVSS漏洞评级划分区间,5个评语的隶属度函数为

经过物联网固件安全性模块分析之后得到系统中的安全性测试报告,定位系统中的安全性问题,利用CVSS计算每一项安全性问题得分,通过隶属度函数计算隶属度矩阵,并将归一化的隶属度矩阵作为D-S证据理论的BPA分布。

其中,V表示发现的漏洞集合,mv(θi)表示漏洞v在评语θi上的基本概率分配。

2.3 利用矩阵分析法确定冲突值K

假设有n个证据,个命题,在传统方法求冲突值K时所需要的时间复杂度为,利用矩阵分析法求冲突值K所需要的时间复杂度为时间复杂度由原来指数级降为多项式级[16]。

假设证据体分布为

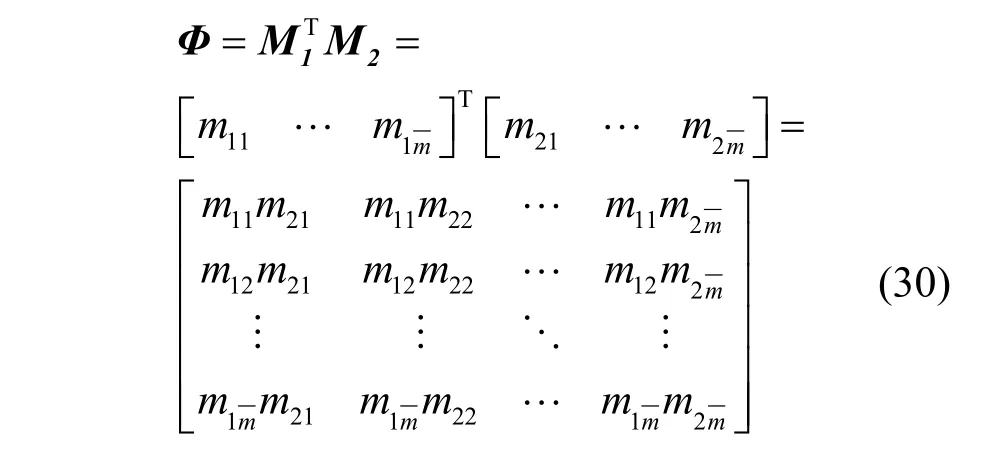

M1证据体转置为一个列向量和M2证据体行向量相乘得到一个矩阵。

对角线元素是两个证据体对于同一个命题的融合乘积项,如果只有两个证据体融合,那么非对角线元素之和是冲突因子K,结合D-S证据理论结合律,将Φ矩阵的对角线元素(排成一个列向量)与M3证据体行向量相乘得到一个新的矩阵。

新矩阵取出对角线元素依次与剩余的每一个证据体相乘,直到融合Mn,对角线元素是n个证据对同一个命题乘积融合结果,将所有结果矩阵的非对角线元素相加可得到冲突因子K。

3 案例分析

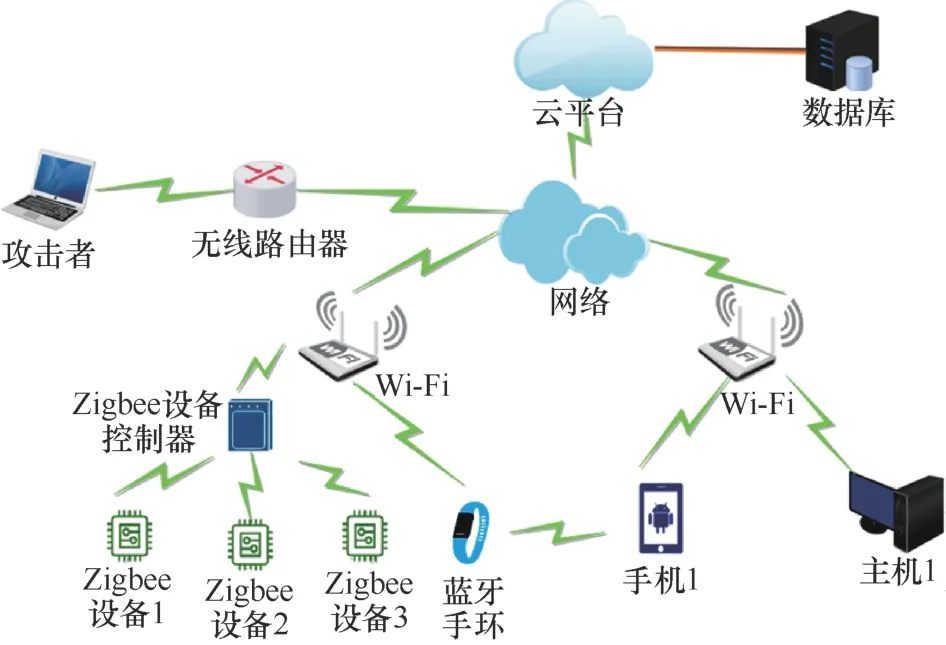

本文搭建的实验环境如图2所示,利用虚拟机和常见物联网设备搭建一个物联网场景进行态势感知工作,本文场景中使用了常见物联网设备,如蓝牙手环、无线路由器、Zigbee设备等,手环主要是测试蓝牙模块的安全性,无线路由器主要是测试Wi-Fi模块安全性,Zigbee设备主要是测试Zigbee协议上的安全性。

图2 实验环境 Figure 2 Experimental environment

经过物联网固件安全性分析模块得到各固件的安全性测试报告。选取T时刻的安全性情况进行态势评估,漏洞分布情况如表3所示。

表3 漏洞分布情况Table 3 Vulnerabilities distribution

当前情况下多为中危风险项,同时存在一定程度的高风险项和紧急风险项,经过上述理论融合得到的态势评估结果如表4所示,可以看到系统以64%的概率处于中风险等级,即该时刻系统风险评估等级为中风险,在高风险等级上的概率接近12%,符合该时刻的真实情况。

表4 T时刻态势评估结果Table 4 T time situation assessment result

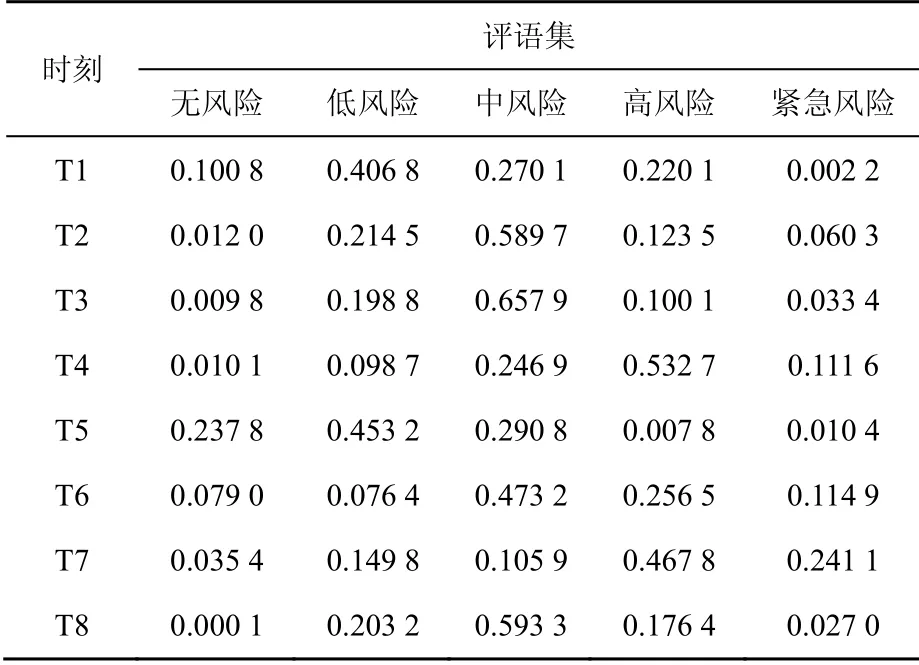

对于图2搭建的物联网环境进行连续监测,对同一固件的不同版本进行测试,收集一段时间内8个时刻的态势评估结果进行态势感知任务,收集到的8个时刻态势评估结果如表5所示,可以看出,有两个时刻系统呈现出高风险等级,其余时刻是中风险等级。

表5 T1~T8时刻态势评估结果Table 5 T1~T8 time situation assessment result

态势感知结果如表6所示。从表6中可以看出,在该时间段内系统以接近49%的概率处于中风险等级,受到T7时刻的影响,高风险等级概率处于20%左右,未来需要注意加强安全防护措施。传统D-S证据理论融合结果显示中风险等级概率约99%,但是基本概率分配几乎接近1,忽视对其他风险的感知,而本文方法在各风险等级上都有合理的基本概率分配,既与预期相符合,又能指出高风险和紧急风险的可能性,更具有指导意义。

表6 态势感知结果Table 6 Situation awareness result

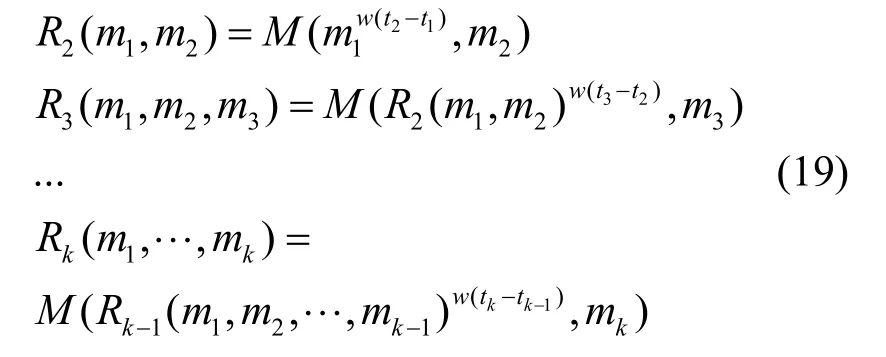

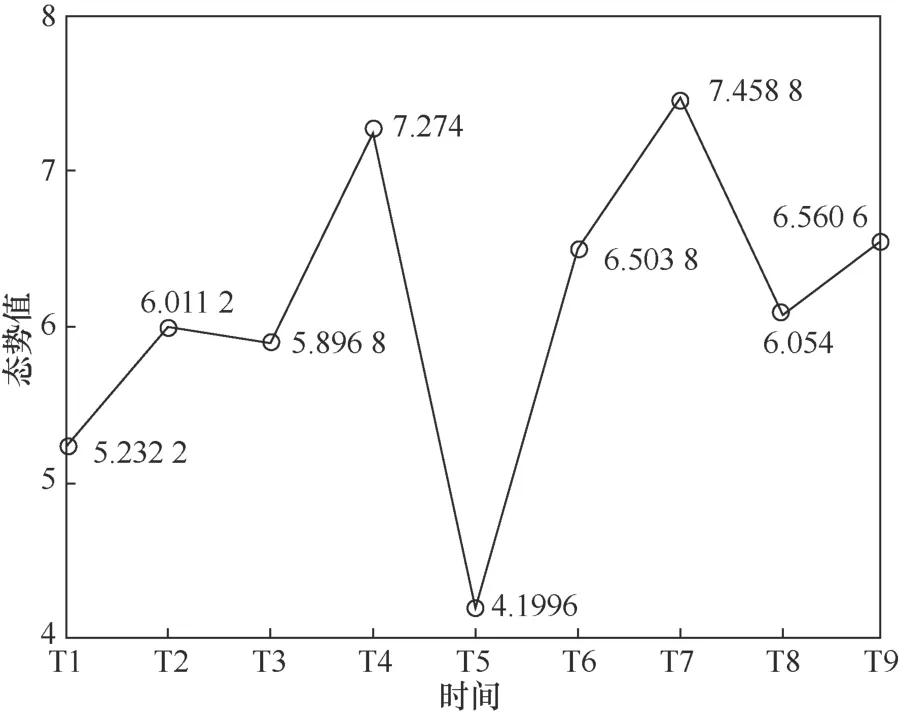

为了定量化描述态势感知结果,绘制态势感知曲线,本文方案对5个评语量化值分配[17]{2,4,6, 8,10},定义态势值为

其中,e(θi)是θi评语的分值,m(θi)是融合后的θi评语基本概率分配值。

对T1-T8时刻绘制物联网安全态势感知趋势曲线,结果如图3所示,从曲线趋势上来看,态势呈上升趋势,意味着将来风险升高,需要加强防护措施。

图3 物联网安全态势感知趋势曲线 Figure 3 IoT security situational awareness trend curve

4 结束语

本文通过深入调研物联网态势感知系统的现状,提出了基于改进D-S证据理论的态势评估和态势感知方法,经过实验对比,主要结论如下。

1) 利用改进的Topsis方法衡量证据间的可信度,能准确快速识别冲突证据,降低冲突证据的可信度,并保证相互支持证据间的高可信度。在不同数量证据体融合和常见冲突证据融合时对正确命题的基本概率分配高。

2) 提出基于时间折扣和高风险漏洞比例折扣的D-S证据理论,在态势感知过程中,充分预测了高风险和紧急风险的概率,并得到了态势感知曲线,对将来安全防护有良好的指导意义。