计及网络攻击影响的安全稳定控制系统风险评估方法

钱胜, 王琦, 颜云松, 封科, 夏海峰

(1. 东南大学电气工程学院,江苏 南京 210096;2. 南瑞集团(国网电力科学研究院)有限公司,江苏 南京 211106)

0 引言

随着能源互联网的不断发展,信息系统的安全对于物理系统愈发重要[1—2]。针对信息系统的网络攻击具有低成本、易实施和影响范围广的特点,逐渐成为敌对国家、组织对电力系统进行破坏的重要手段[3—4]。安全稳定控制系统(稳控系统)作为保证电网可靠运行的重要防线,呈现出大型化、广域化和复杂化的趋势。由于其控制节点多、控制链条长,若遭遇网络攻击导致系统误动、拒动,可能给电网造成巨大的运行风险[5—8],因此研究稳控系统遭受网络攻击的风险评估方法具有重要意义。

根据攻击目的的不同,电力系统的攻击行为可划分为破坏可用性、破坏完整性以及破坏保密性的网络攻击[9—11]。针对电力系统网络攻击的研究主要采用攻击图、复杂网络理论、攻击树和Petri网等方法。(1) 攻击图模型通过分析攻击者对存在的安全漏洞进行攻击的行为,找到所有能达到攻击目标的攻击路径。文献[12]提出了一种改进的电力信息物理系统连锁故障失效评估的攻击图模型,但缺乏对信息系统攻击成功的可能性分析;文献[13—15]采用攻击图的方法研究工业物联网的脆弱性,但缺乏对攻击后果的分析;文献[16]考虑网络攻击对电力系统的影响,基于攻击图建立了网络攻击成功概率模型,量化评估网络攻击对电力系统的影响,但求取网络攻击成功概率时仅考虑了通信路径上防御措施的漏洞。(2) 复杂网络理论能从局部和整体的视角分析电网系统安全风险传播行为。文献[17]采用复杂网络理论进行电力系统风险评估,从安全漏洞和防御措施2个方面建立概率模型,但是该模型以物理网络的连通能力作为风险指标,对电力系统的物理本质考虑不足。(3) 攻击树模型使用树形结构描述对系统的网络攻击,将攻击总目标作为根节点,将总目标分为多个子目标,并将其作为子节点,逐步细分,从根节点到子节点的路径表示一次完整的攻击过程。文献[18]基于攻击树的方法对工业控制系统进行风险评估,应用多属性效应理论计算网络攻击成功概率,但缺乏对网络攻击行为的易发性建模且主观性较强。(4) Petri网通过定义库所、变迁、弧和令牌等元素构成攻击过程模型,可体现出攻击当前状态、攻击动作和进程,清晰表述动作和状态的意义并量化计算,适用于对离散事件动态系统建模[19]。如何评估网络攻击事件的易发性及成功概率,合理量化网络攻击对稳控系统的影响仍有待研究。

网络攻击易发性评估属于多目标决策问题,在评估过程中容易存在主观性较强的缺点。模糊层次分析法结合层次分析法和模糊数学的特点,可以有效分析目标准则体系层次之间的非序列关系,提高多因素下针对目标事件评估的可靠性。

基于以上分析,文中首先分析了稳控系统的层次结构;然后从攻击对象、攻击方式和攻击后果3个角度分析了稳控装置本体与稳控装置站间通信的风险点;其次,基于模糊层次分析法对网络攻击易发性进行量化,并结合由Petri网建立的网络攻击防护单元模型,建立网络攻击成功概率模型;最后,以标准系统和实际系统为算例验证了所提风险评估方法的有效性。

1 稳控系统层次结构及风险点分析

稳控系统是为了保证电力系统在遇到大扰动时安全稳定运行而在重要发电厂或变电站内装设的控制设备,是实现紧急切机组、切负荷、直流功率紧急提升或回降等功能的二次控制系统。

1.1 稳控系统的组成结构

稳控系统一般由多套稳控装置经通信通道连接配合构成。一个系统中一般设置1个稳定控制主站,其余为控制子站和执行站,各站之间通过复用2M通道或专用光纤通道连接,稳控系统典型三层结构如图1所示。MS为控制主站;SS1—SS4分别为4个控制子站;ES1—ES7分别为7个执行站。

图1 稳控系统典型三层结构示意Fig.1 Schematic diagram of typical three-layerstructure of security and stability control system

不同层级的稳控装置具有不同的功能。控制主站主要负责控制策略的决策,汇集本站和下属站点的信息,采用离线预定或者在线决策的控制策略,向下属站点下达控制命令;控制子站主要负责对本地信息采样以及汇集下属站点的采样信息,是控制主站和执行站之间信息和命令传递的关键枢纽;执行站主要负责执行控制主站发过来的远方控制命令,采集并上传本地信息。

1.2 稳控业务面临的网络攻击风险点分析

稳控装置是保证稳控业务正确执行的重要设备,文中主要从装置本体以及装置站间通信2个方面来分析稳控业务面临的网络攻击风险点。

1.2.1 装置本体结构风险点分析

(1) 攻击对象。针对稳控装置本体的网络攻击对象主要有3种:装置硬件层,主要包括装置芯片、核心板卡模块;装置系统层,主要包括装置嵌入式系统、数字信号处理系统和VxWorks、Linux操作系统;应用层,主要包括各种安全稳定控制决策功能模块、通信功能模块、出口功能模块等应用模块。

(2) 攻击方式。针对装置硬件层、装置系统层及应用层的木马攻击:攻击者将木马故意植入电子系统中的特殊模块以及电路,或者设计者无意留下的缺陷模块以及电路。这种模块或电路一般潜伏在原始电路中,但在特殊条件触发下,能被攻击者利用以对原始电路进行有目的性的修改,实现破坏性功能。

(3) 攻击后果。攻击后果主要分为2个等级:① 造成稳控系统控制功能整体失效,当控制主站或子站装置遭受网络攻击后,会产生错误提升或回降的直流功率,大量误切机组或负荷,破坏电网稳定;② 造成稳控系统控制功能局部失效,执行站遭受网络攻击后,导致预先设定的动作措施不能正常执行,仅影响电网一次系统的局部范围,一般能保证电网稳定运行。

1.2.2 稳控装置站间通信风险点分析

(1) 攻击对象。针对稳控系统装置站间通信的网络攻击对象主要分为装置与通信接口装置、通信接口装置与同步数字体系(synchronous digital hierarchy,SDH)、SDH与SDH通信通道。

(2) 攻击方式。针对装置与通信接口装置、通信接口装置与SDH、SDH与SDH通信通道的主要攻击方式有网络风暴、窃听和篡改等。一方面,攻击者可以利用通信协议漏洞发起网络风暴,令稳控系统中的设备瘫痪,失去服务能力;另一方面,攻击者通过物理层接入电力通信专网,串入攻击设备,实现对光通信系统的窃听或接管通信网络篡改正常的数据,进而对稳控系统发动攻击。

(3) 攻击后果。通过对稳控装置站间传输发动攻击,可造成量测数据或控制数据的错误,通过向变电站内稳控装置发送非正常控制指令,可造成误切机或切负荷动作,导致直流换流站的稳控装置误提升或回降直流,此类攻击会给电网的安全稳定运行造成巨大威胁。

2 稳控业务遭受网络攻击的风险评估方法

稳控业务遭受网络攻击的风险评估方法包含3个步骤:首先基于模糊层次分析法建立网络攻击易发性模型;其次结合网络攻击传播过程的Petri网模型,建立网络攻击成功概率模型;最后结合网络攻击物理后果,提出相应的风险评估方法。

2.1 针对稳控业务的网络攻击易发性评估模型

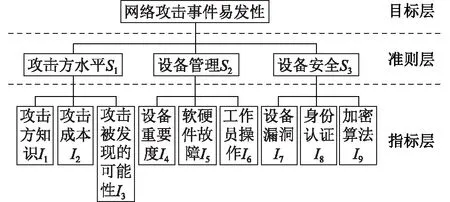

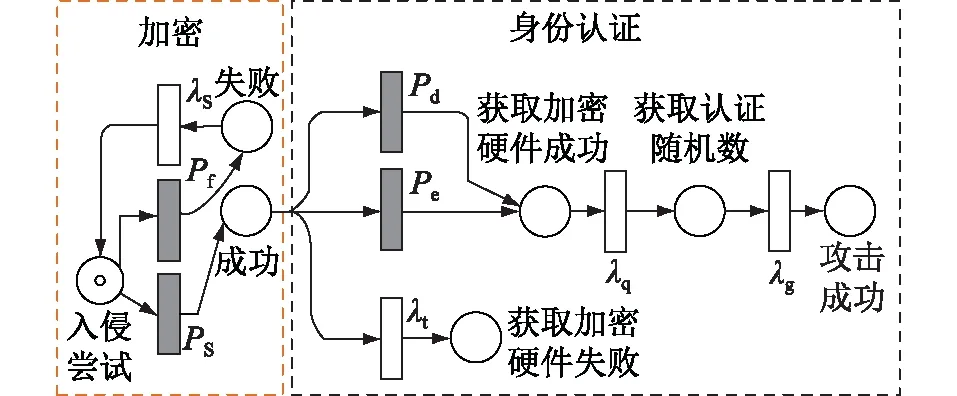

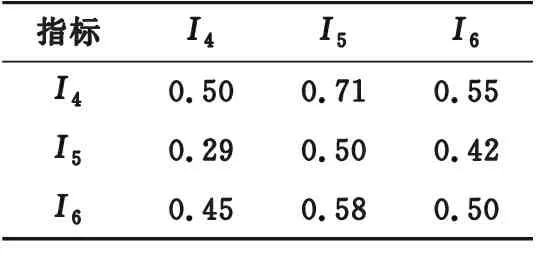

考虑稳控系统和网络攻击的特点,构建了3层评估指标体系,如图2所示。从攻击方水平(S1)、设备管理(S2)和设备安全(S3)3个角度,全面地对网络攻击事件易发性进行评估。攻击方水平方面主要考虑攻击方知识(I1)、攻击成本(I2)以及攻击被发现的可能性(I3);设备管理方面主要考虑设备重要度(I4)、软硬件故障(I5)以及工作员操作(I6);设备安全方面主要考虑设备漏洞(I7)、身份认证(I8)以及加密算法(I9)。

图2 网络攻击事件易发性模型Fig.2 Susceptibility model of cyber attack incident

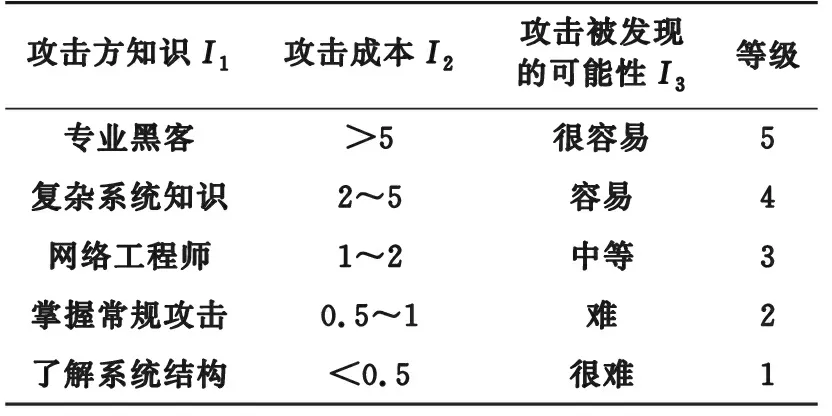

攻击方水平、设备管理和设备安全指标的评分标准见表1—表3。

表1 攻击方水平评分标准Table 1 Evaluation criteria of attacker level index

表2 设备管理评分标准Table 2 Evaluation criteria of equipment management

表3 设备安全评分标准Table 3 Evaluation criteria of equipment safety

基于模糊层次分析法分配指标层以及准则层权重,具体方法可参考文献[20]。在文中的研究中,网络攻击事件易发性概率模型为:

(1)

式中:Wa,Wb,Wc分别为准则层3个方面的权重系数;Wk,Wl,Wo分别为攻击方水平、设备管理及设备安全3个准则所对应的第k,l,o个指标的权重系数;U(x)为对应指标参数的效用值,取U(x)=e-x。

2.2 基于Petri网的网络攻击防护单元建模

目前稳控系统针对网络攻击的防护研究还在起步阶段,其中加密和认证是稳控系统针对网络攻击的主要防护手段。

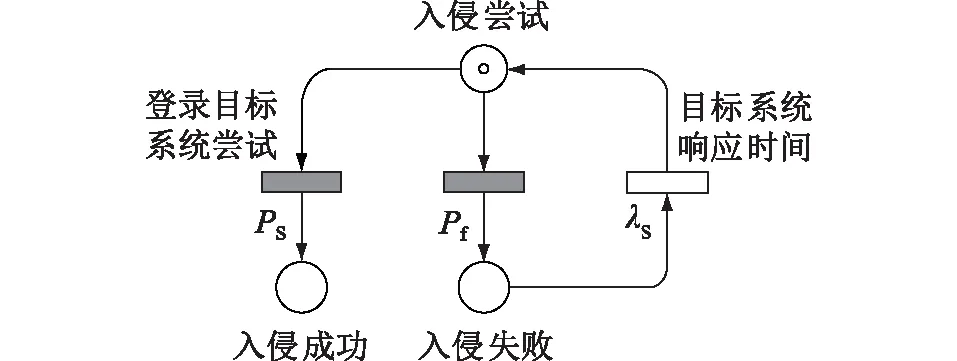

2.2.1 加密模型

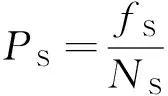

密码模型主要由两部分组成:登录尝试概率和响应速度。登录尝试概率为所有动作中入侵尝试动作的概率,可由失败日志记录数得到;响应速度为中央处理器(central processing unit,CPU)时钟运行速度。加密模型如图3所示,其中,灰色矩形表示瞬时变迁;白色矩形表示时延变迁;λS为重复登陆间的时延;Pf为密码模型入侵失败的概率;PS为密码模型成功入侵目标系统的概率,可由式(2)估计得到。

图3 加密模型Fig.3 Password model

(2)

式中:fS为入侵成功数;NS为总记录数。

2.2.2 认证模型

认证加密方案在具体实现中可能有不同手段,其中硬件加密具有兼容性好、速度快的特点,被广泛使用。基于硬件加密的身份认证过程如下:

(1) 初始化阶段。客户端和服务器端共享一个加密硬件。

(2) 客户端向服务器发出一个验证请求,然后服务器端产生随机数并通过网络传输给客户端。

(3) 客户端将收到的随机数与存储在加密硬件中的密钥进行散列运算,并将结果作为认证证据传给服务器。

(4) 服务器端对传递过来的随机数进行散列运算,得到服务器端的信息摘要,并与客服端的信息摘要比较,相同则认证成功。

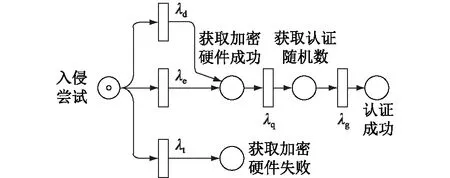

依据此过程,身份认证模型如图4所示。其中,λd为以各种手段偷取一个系统内已在使用的加密硬件所需要的时间;λe为复制一个新的加密硬件所需要的时间;λt为系统更换加密硬件的周期;λq为成功获取到一个服务器发来的随机数所需要的时间;λg为服务器校验终端发回信息所需要的时间。

图4 身份认证模型Fig.4 Identity authentication model

2.2.3 网络攻击成功概率模型

一次成功的网络攻击一般须要突破加密和认证环节,因此将密码模型和身份认证模型进行串联,建立网络攻击传播过程的Petri网模型,如图5所示。由于攻击者发动重复攻击时只须要获得一次硬件便可以多次使用,因此图中用瞬时变迁代替身份认证模型中的时延变迁,在模型图里将这一环节简化为瞬时变迁表示的概率。Pd,Pe分别为偷取加密硬件和复制加密硬件的成功概率。

图5 网络攻击过程模型Fig.5 Process model of cyber attacks

结合2.1节网络攻击事件的易发性模型和网络攻击过程模型,建立网络攻击成功概率模型为:

Ps=PhPJ

(3)

式中:PJ为采用Petri网仿真软件得到的网络攻击传播模型的仿真结果。

2.3 考虑网络攻击的稳控业务风险评估方法

考虑网络攻击的稳控业务风险评估方法如图6所示,具体步骤如下。

图6 考虑网络攻击的稳控业务风险评估流程Fig.6 Flow chart of the risk assessment of a stable business considering cyber attacks

步骤1:通过外部循环实现对各个执行站中稳控业务遭受网络攻击的考虑,每次针对一个执行站中稳控业务遭受网络攻击的情景进行计算。

步骤2:通过内部循环实现对电力系统故障情景的考虑。

步骤3:利用稳控系统控制措施维持电网运行。针对标准系统可以采用最优减载算法[21]得到控制措施;针对实际系统可以根据已知故障场景得到控制措施后,采用电力系统分析软件仿真得到故障后果。如果稳控业务因网络攻击失效,导致执行站拒动,将对当前状态重新计算风险指标。

步骤4:结合网络攻击成功概率,稳控业务遭受网络攻击后,执行站i的风险指标Ri为:

Ri=PsPlMi

(4)

式中:Pl为电力线路故障场景发生概率;Mi为网络攻击和电力线路故障同时发生后执行站i的评估指标。

据悉,其主线通车已经超过13年,沥青桥面出现裂缝、磨光、老化等病害。对沥青桥面进行病害处治,以维持、提高桥面铺装服务质量、延长桥面铺装使用寿命,已成为当前广惠高速养护的首要任务。

3 算例分析

采用IEEE 30标准系统以及实际系统对文中所提方法进行验证,在IEEE 30系统每个负荷不为0的节点安装执行站装置。实际系统以及对应的稳控系统控制架构参见文献[21]。

3.1 网络攻击成功概率计算

通过2.1节分析可知,针对稳控装置本体实施网络攻击,一般应熟悉芯片、操作系统或应用软件内部信息,难度极大且成本极高,因此文中主要考虑针对稳控装置站间通信通道的网络攻击。

假设通过访问变电站并偷取一个加密硬件,访问周期为30 d,偷取成功概率为0.1。复制一个加密硬件所需要的时间为90 d,复制成功概率为0.1。假设加密硬件的更换周期是360 d。基于图5所示网络攻击过程模型,采用YASPER Petri网仿真软件进行10 000次仿真,仿真得到PJ为0.038。

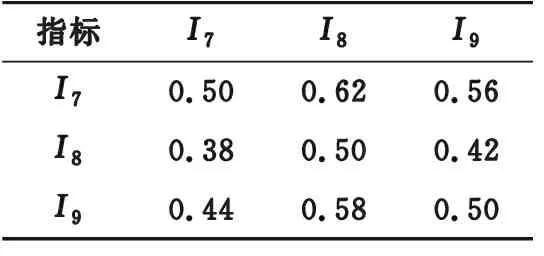

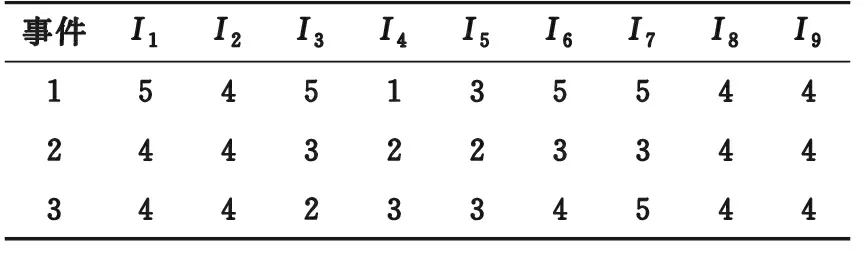

网络攻击事件的具体赋值由专家在实际情况中根据特定条件和经验打分,如表4—表8所示。

表4 准则层模糊评判矩阵Table 4 Fuzzy evaluation matrix of criterion layer

表5 攻击方水平模糊评判矩阵Table 5 Fuzzy evaluation matrix of attacker level index

表6 设备管理模糊评判矩阵Table 6 Fuzzy evaluation matrix of equipment management

表7 设备安全模糊评判矩阵Table 7 Fuzzy evaluation matrix of equipment safety

表8 网络攻击事件评分等级Table 8 Evalution level of cyber attack events

结合式(1)、式(3)及表8,事件1表示网络攻击对象为装置与通信接口装置,攻击成功概率为0.001 4;事件2表示网络攻击对象为通信接口装置与SDH,攻击成功概率为0.001 6;事件3表示网络攻击对象为SDH与SDH通信通道,攻击成功概率为0.001 5。

3.2 针对标准系统的故障仿真

采用最优减载算法计算切负荷量,评估指标Mi如式(5)所示。

(5)

式中:m为执行站数量;n为电力线路数量;Li,j为第j条线路故障后执行站i的切负荷量。

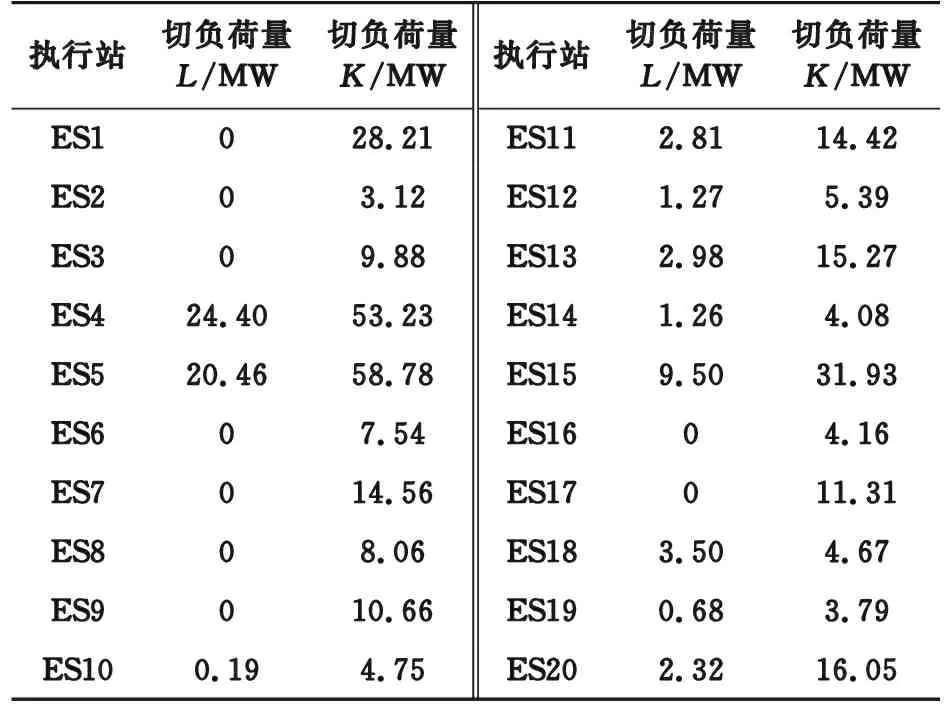

计算切负荷量的结果如表9所示,其中切负荷量L为不考虑网络攻击时的评估指标,切负荷量K为考虑网络攻击时的评估指标。从表中可以看出,不考虑网络攻击时,除了ES1、ES2、ES3、ES6、ES7、ES8、ES9、ES16、ES17执行站在线路发生故障时并未产生切负荷量,其他执行站均有切负荷量,且最高切负荷量为24.40 MW,占全部负荷的12.91%。

表9 各执行站的切负荷量Table 9 Load shedding of each execution station

当电力系统发生N-1故障,考虑网络攻击导致稳控业务失效时,执行站的切除负荷量明显增加。其中执行站ES5的切负荷量最多,高达58.78 MW。这是因为执行站ES5对应电力节点8,其负荷需求最大,当线路发生故障且执行站无法正常切除负荷时,容易导致其他线路潮流过载而断开,此时根据电网当前状态重新计算切负荷量时,故障后果明显增加。例如当电力线路6—8故障时,执行站ES5应切负荷19.46 MW,但由于装置拒动,使线路6—28以及8—28因过载而断开,节点8上的负荷全部丢失,增加了线路故障的影响后果。

图7为不同故障情景下执行站的切负荷量,更加清晰直观地展现出考虑网络攻击时,稳控业务失效造成的故障后果。各执行站切负荷量相比稳控业务正常时切负荷量明显增加,其中执行站ES5切负荷量增加最多,ES18切负荷量增加最少。

图 7 不同故障情景下执行站的切负荷量Fig.7 Load shedding of execution stationsunder different failure scenarios

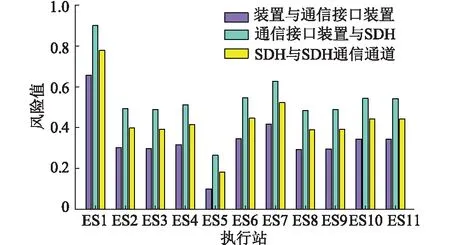

基于2.3节考虑网络攻击的稳控业务风险评估方法及式(4),其中线路的故障概率为0.14%,计算后果经归一化后如图8所示。

图8 不同网络攻击场景下执行站的风险值Fig.8 Risk value of execution stations under different cyber attack scenarios

从图8可以看出,执行站ES4、ES5的风险值比其他装置高。而当同一个执行站遭受网络攻击后,攻击通信接口装置与SDH所造成的风险最大,这是因为风险值不仅与网络攻击事件成功概率有关,还和攻击所造成的影响相关。这3种网络攻击事件都导致稳控业务失效,造成的拒动后果相同,而针对通信接口装置与SDH的网络攻击成功概率最高,因此其风险值最大。

3.3 针对实际系统的故障仿真

以某实际特高压交直流混联系统[21]的稳控系统作为研究对象,分析不同执行站因网络攻击而拒动对暂态频率的影响。故障场景为某条直流双极闭锁,损失功率为3 100 MW。此时为了保持系统频率稳定,执行站ES1—ES5分别提升直流550 MW,250 MW,100 MW,250 MW,50 MW,并且执行站ES6—ES11分别切除负荷300 MW,375 MW,275 MW,250 MW,300 MW,300 MW。若稳控业务遭受网络攻击失效后,频率跌落最大量为0.552 4 Hz。针对执行站进行N-1故障遍历,并以频率跌落量为评估指标,即式(4)中的Mi。该指标由BPA仿真计算得到,仿真时间设置为60 s。网络攻击各执行站对系统频率的影响见表10。

表10 网络攻击各执行站对系统频率的影响Table 10 The impact of cyber attacks on various execution stations on system frequency

由表10可知,考虑网络攻击时,执行站发生N-1故障,系统频率跌落量在0.028 98~0.043 00 Hz范围内,系统频率保持在安全范围内。系统频率跌落量不仅和执行站的执行量有关,也和执行站的位置相关。

假设电力系统中直流双极闭锁的故障概率为0.01%,针对各执行站的网络攻击风险计算后果经归一化后如图9所示。

图9 考虑网络攻击时实际系统中各执行站的风险值Fig.9 Risk value of execution stations in the actual system considering cyber attacks

从图9可以看出,相较其他执行站,针对ES1的网络攻击风险值较大。主要是因为ES1拒动时,系统频率跌落量较大。相较其他2种方式,针对通信接口装置与SDH的网络攻击风险值较大,这是因为针对通信接口装置与SDH的网络攻击成功概率最高,同一稳控业务失效造成的后果一样。

4 结语

稳控系统存在较多网络安全隐患,攻击者可利用信息传输过程中的安全漏洞,实现对稳控业务的网络攻击。据此,文中基于模糊层次分析法建立了网络攻击易发性概率模型,并结合由Petri网建立的网络攻击防护单元模型,提出了一种针对网络攻击的稳控业务风险量化评估方法,克服了已有方法只能定性分析或缺乏物理后果分析的不足,比较了不同网络攻击事件对稳控业务风险值的影响大小。通过开展信息安全风险评估工作,可以发现稳控系统信息网络中存在的主要问题,帮助运维人员找出系统薄弱的环节,为稳控系统信息网络防护措施提供参考依据。

文中研究的稳控系统是基于主站—子站—执行站的集中式控制模式,在后续工作中,可考虑灵活的分布式控制,研究不同运行方式和表决模式下的稳控系统风险评估方法,以此来适应未来大电网发展的实际需求。