基于区块链技术的计算机网络安全优化方法

张静 苏蓓蓓 黄星杰 尚智婕 赵金梦

【摘 要】为了提高信息在计算机网络中传输与共享的安全性与隐蔽性,引进区块链技术,设计计算机网络安全优化方法。将生成的合约作为区块代码与区块数据在网络中集成后的表现形式,将此种数据表现形式以直接部署的方式与计算机网络安全进行对接,生成网络安全智能合约。结合网络中的安全协议,对计算机网络传输文件或数据时的认证流程进行标准化设计,实现对计算机网络安全优化方法的设计。经对比实验证明,设计的网络安全优化方法不仅可以提高网络信息的加密效率,也能避免信息在传输中被攻击。

【关键词】区块链技术;计算机;网络安全;安全协议

【中图分类号】TP393 【文献标识码】A 【文章编号】1674-0688(2022)03-0049-03

0 引言

在网络技术衍生产品市场呈现爆炸式发展趋势的背景下,越来越多的消费者选择通过计算机网络获取信息。尽管计算机网络的普及为人们的工作和生活带来了更多的便利条件,但用户端计算机网络受到恶意攻击的概率也随之提升[1]。为了提高计算机网络的安全性与可靠性,用户采用在计算机设备上加装防火墙、杀毒软件等方式对计算机进行安全防护,但此做法无法避免恶意攻击,甚至在一定程度上促进了病毒的更新与演替。考虑到计算机网络易遭受虚假数据注入攻击,出现了基于Stackelberg攻防博弈的网络系统安全控制机制优化等方法,主要从4个方面进行防御,即攻击防护、攻击检测、攻击溯源和攻击清理。但是,面对攻击源较远的网络攻击时,这些方法的防御能力明显不足。因此,需要联合区域内的计算机对攻击进行检测和防御,当某个主机检测到攻击行为后,将攻击信号发送给网络内其他主机,进行共同防御。进行多区域网络联合的攻击检测和防御时,当检测到攻击后,将攻击方的信息共享给其他组织,便于其他组织提前做好防御准備。对此,本研究提出基于区块链技术的计算机网络安全优化方法。区块链技术是一种基于非对称性加密算法的安全技术,在集成此项技术时,不仅可以实现对终端设备的安全防护,也可以确保用户在进行跨区域、跨终端交易或共享时,保护其个人信息的隐私性。并且,与市场内流传的一些加密软件和程序相比,基于区块链技术的安全防护措施在实际应用中成本较低,不需要更换现有的网络基础设施,不需要设计新一代的网络协议。

1 基于区块链技术的计算机网络安全优化方法

1.1 基于区块链技术生成网络安全智能合约

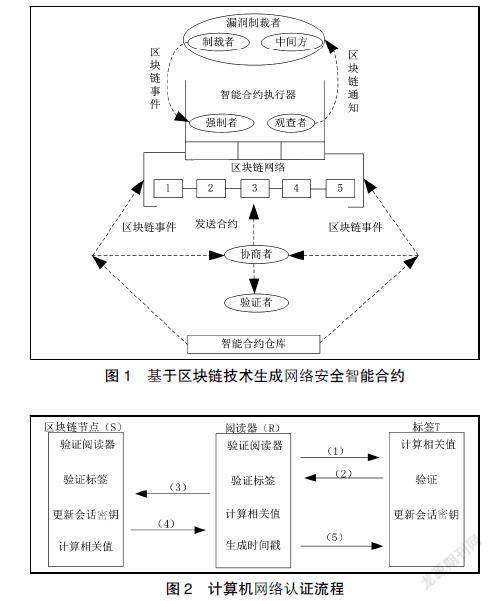

区块链技术是开放式的交易记录账本,具体来说,区块链记录了计算机网络内的所有交易信息,并且随着交易的增多,记录的信息也不断增多,并存储在各个区块中,各个区块之间用指针链接,构成各个区块相连接的链条。一个区块中包含连接上一个区块的指针、时间戳、多个交易记录。这些信息存储在区块链中,数据无法更改。因此,区块链技术能够实现数据不被随意更改,进而保障了计算机网络安全。为了解决计算机网络在运行中存在的安全问题,本研究引入区块链技术,开展网络安全智能合约的生成研究。在此过程中,可将生成的合约作为区块代码与区块数据在网络中集成后的表现形式,将此种数据表现形式以直接部署的方式与计算机网络安全进行对接[2]。考虑到网络中的制裁者节点与网络漏洞存在一定的关联性,因此可将网络中节点作为生成合约的载体,根据计算机网络数据在空间中的块体与块头表达方式,进行协议事件与区块链反馈事件的执行反馈,将反馈的信息引进执行结构中,用这种方式确保计算机网络中的前端协商者与信息验证者之间的连通关系得到保障。对应的智能合约结构如图1所示。

图1为基于区块链技术支撑下生成的网络安全运行智能合约,在网络中,对应的传输节点以并列结构分布(图1中数字1~5为并列的5个网络传输节点)。在计算机网络中,随着对应网络安全事件总量不断增加,前端将根据网络负载平衡度进行智能合约的生成与调度[3]。网络运行时自动启动智能合约后,网络中的强制执行者会根据网络中现存文件项目,进行客户端与复位前端数据传输关系的检验,当两端传输关系不发生改变时,合约即时生效,即用户端信息经过节点1~5后传输到服务器端。

1.2 基于安全协议的计算机网络认证流程优化

考虑到计算机网络的安全运行,利用网络安全协议防御攻击,解决源端认证和目标认证、抗DDoS、抗抵赖、授权等安全问题,保障了消息的完整性及匿名通信等功能。安全的身份认证需要满足以下两个条件:一是面对验证方B,证明方A能够证明他的身份是A;二是证明方A证明了身份后,验证方B无法复制关于A的身份信息,避免向第三方证明B的身份是A。总体来说,就是A能够向B证明身份,并且不泄露身份认证信息。在计算机网络中,A对应的通常是目标主机的IP地址和MAC地址,若A主机和B主机曾经通信过,则会在缓存表中记录对应的地址信息。但是,外部攻击通常会发送欺骗性的数据包,在主机接收到数据包后,更新缓存包,建立了错误的IP地址与MAC地址对应关系,导致地址冲突、数据包拥塞,严重时导致断网等现象。因此,需要保证计算机网络环境中终端设备连接的路由器网关地址,并且网关设备中的IP地址和MAC地址唯一且不被篡改。

区块链技术具有防篡改、可追踪溯源等优势,应用于安全身份认证中,可以实现去中心化信任的点对点交易,通过数字签名机制的安全协议防范外界攻击篡改主机地址。完成计算机网络安全智能合约的生成后,结合网络中的安全协议,对计算机网络传输文件或数据的认证流程进行优化设计。运行在区块链上的安全协议也称智能合约,由程序员编写和部署,再由普通用户调用,能够实现区块链上所有节点的运行。在认证阶段,参与者包括网络区块链节点、阅读器与网络信息标签[4-5]。在网络中,每个节点含有一组与其呈现对应关系的账户标签,包含请求主机的IP地址、MAC地址及交易发起时间,通过散列运算存储交易信息数据,父区块内容发生改变时,子块散列值也会改变,同时其他子区块的散列值也会改变,以此保证存储数据的安全,而这些账户信息也可以通过定位区块节点的方式进行信息内容的检索。计算机网络认证流程如图2所示。5CB36E6D-AB56-4ED7-92E8-981CCAA46B3E

图2中的“(1)”表示阅读器在网络中随机生成信息标签的过程,R端通过对随机数的调用,指定一个数值,将生成的数值表示为网络节点ID,将其以网络作为载体的方式发送给标签。“(2)”表示标签接收到阅读器信息后,根据存储的ID进行阅读器用户端身份的验证,并将完成后验证的结果反馈给阅读器。当阅读器用户端身份验证成功后,执行“(3)”认证步骤,验证失败后,则需要返回“(1)”进行标签的二次生成。“(3)”表示阅读器在完成用户端身份的验证后,验证通过,跳转下一个步骤,反之可认为没有通过协议,需要根据区块链节点中的时间戳,对信息进行区块链私有密钥的检验,并将此过程中所有通过检验的数据信息与区块节点进行对接。“(4)”表示当区块节点接收到阅读器发送的信息后,根据时间戳进行计算机网络传输信息时效性验证的过程。当信息时效性验证通过后,对应的时间戳信息被传输到阅读器,并在服务器端进行信息资源的共享。“(5)”表示阅读器接收到来自网络区块的节点信息,并根据不同节点信息对应的时间戳,将其发送给标签[6-7]。当标签接收到信息后,会直接将信息导入集成公共密钥的客户端,以此种方式完成对计算机网络的标准化认证,实现对原有认证流程的优化。

2 对比实验

为了将研究方法在互联网市场上推广使用,需要对设计的优化方法进行性能检验。为了提高实验结果的可靠性,并保障实验结果数据的有效性,此次实验中的所选数据为真实数据,实验数据为某计算机网络用户A在2021年3月10日向用户B发送的4个文本文件,在得到用户对信息获取的认可后,将信息进行归一化处理,得到一个可实现在计算机网络中共享的文件包。对文件包内数据的描述见表1。

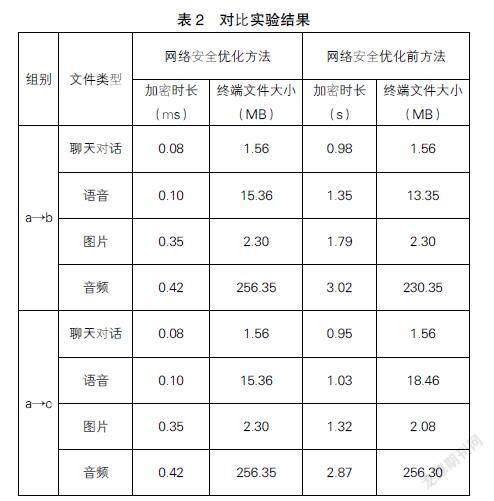

获取实验数据后,在相同的网络环境下,使用本研究设计的基于区块链技术的计算机网络安全优化方法和优化前的网络安全处理方法,分别对文件包进行加密处理。所有处理过程均在计算机设备上实施,由设备a向设备b、设备c分别发送表1中的4个文件包,记录文件包在传输与共享过程中计算网络安全处理方法对文件包的加密时长。完成此部分数据的记录后,在设备b、设备c上进行文件包的解密与解压缩处理。完成解密后,操作鼠标进入属性识别界面,查看对应文件包的大小是否发生改变,以此作为评价优化方法是否有效的依据。当识别文件包属性时发现对应文件占用内存减少后,可以认为文件在计算机网络传输或共享时,被恶意攻击,并出现了数据信息丢失的问题。当识别文件包属性时发现对应文件占用内存增加后,可以认为文件携带了冗余信息或文件内部信息发生了篡改。在掌握实验数据结果的不同表达方式后,记录实验结果数据(见表2)。

综合表2中的实验结果可以看出,优化后与优化前的计算机网络安全处理方法可以在不同程度上实现对网络中传输信息的加密处理,但在进行文件包的加密处理时,本研究方法耗时较短,即对文件的加密效率更高。在识别设备b与设备c接收文件的大小时发现,优化前的方法接收到文件包后,对应的语音文件、图片文件、音频文件存在字节增加或减少的问题,证明文件中的内容在计算机网络中传输时存在丢失、被篡改等问题;而使用本研究方法,文件在达到终端后,大小未发生改变,证明数据信息在传输与共享时未受到外界干扰。因此,得出本次对比实验的结论:相比优化前的方法,本研究设计的基于区块链技术的计算机网络安全优化方法可以提高网络信息的加密效率,并降低了信息在传输中被攻击的可能性。

3 结束语

目前,技术单位对区块链技术应用方面的研究较多,但实際应用在市场内的成果却相对较少,主要是大部分研究方案在使用新技术时缺少统一的使用标准。因此,本研究在现有研究成果的基础上引进此项技术,利用技术独有的优势设计一种针对计算机网络安全的优化方法,并通过实验证明,本研究设计的方法可以提高网络信息的加密效率,并降低了信息在传输中被攻击的可能性,有助于解决计算机网络运行中存在的安全问题。

参 考 文 献

[1]卢宏才,程建峰.高可靠高安全的校园网络优化与设计——以甘肃工业职业技术学院为例[J].网络安全技术与应用,2021(5):97-98.

[2]王粤晗,孙磊,郭松,等.卷积神经网络模型信息的深层安全控制方法及其优化[J].计算机应用与软件,2021,

38(6):306-312,349.

[3]宋凯,高冬冬,姜勇.信息安全视域下基于SDN技术的校园网络可靠性优化研究——评《计算机网络安全防护技术》[J].机械设计,2020,37(1):4.

[4]王震,段晨健,吴铤,等.基于Stackelberg攻防博弈的网络系统安全控制机制优化研究[J].信息安全学报,2019,4(1):101-115.

[5]段秀娟.基于混沌粒子群优化BP神经网络的网络安全风险评估系统设计[J].科学技术与工程,2019,19(16):251-255.

[6]郑君宇.基于区块链技术的网络供应链金融创新优化路径初探[J].山西财经大学学报,2019(增刊1):18-20.

[7]黄福伟.区块链技术在网络安全中的作用分析——评《区块链安全技术指南》[J].中国安全科学学报,2020,

30(11):196.5CB36E6D-AB56-4ED7-92E8-981CCAA46B3E