面向配电主站云化部署的安全防护技术研究

◆陈岑 常昊 李暖暖 蔡军飞

面向配电主站云化部署的安全防护技术研究

◆陈岑 常昊 李暖暖 蔡军飞

(国网河南省电力公司电力科学研究院 河南 450000)

文本开展面向配电云主站的安全防护关键技术研究,分析当前配电主站云化部署存在的安全风险,研究云化部署的配电主站安全的防护架构,并着重开展配电二次系统主站云化部署的安全隔离、访问控制技术以及零信任技术的应用研究。

配电云主站;安全隔离;零信任

随着电力物联网的建设和发展,配电主站向智能化、互联化发展,各环节业务模式、功能定位以及工作方式相比传统配电监控系统“主站-通信网-终端”架构,变得更加灵活、开放、高效。当前配电自动化系统的安全防护体系以“安全分区、网络专用、横向隔离、纵向认证”为原则,形成了横跨生产控制大区与管理信息大区、覆盖主站、通信、终端、边界等层面的纵深防御体系,但是网络安全的防御重心主要在边界防护,针对配电业务云化部署的安全防护体系尚不完善,难以有效应对各类越来越复杂和智能化的渗透式网络入侵,因此有必要开展面向配电主站云化部署的安全防护关键技术研究。

1 配电主站云化部署存在的安全风险分析

配电自动化主站云化部署后具有服务虚拟化、物理/存储资源共享、数据集中处理、广泛共享、多方交叉等特点。一是若云平台自身虚拟资源的隔离措施不到位,可能会造成不同应用之间的非法访问或信息泄露;二是云平台多系统、多应用导致存在漏洞的概率上升,若云平台对异常行为的预防不到位,则面临攻击者可利用漏洞潜入系统,导致系统瘫痪或失控事件发生;三是目前的安全防护机制不能适应新型网络架构、配电业务云化部署的技术需求,不能保证配电网控制指令的正确下发,核心业务数据的机密性。

因此,有必要开展配电二次系统主站云化部署的安全隔离[1-6]、基于零信任的访问控制技术等关键技术研究[7-8],支撑安全防护体系的有效落地,保证配电网自动化系统的网络信息安全。

2 云化部署的配电主站安全防护架构的研究

分析和梳理配电自动化主站业务云化部署体系架构,从行业及公司层面梳理分析配电自动化的典型业务云化部署的安全风险和需求,分析云主站面临的业务虚拟化部署、计算资源共享、存储空间共用等边界模糊化问题变化及特点;在基础硬件安全、虚拟资源安全、主站服务资源安全研究的基础上,重点研究基于零信任网络的云主站业务安全,从安全隔离、零信任、智能防御三个方面,研究微隔离、动态访问控制等关键技术,开展多维配电自动化主站业务云化部署体系架构设计,形成由配电主站业务与数据的横向微隔离防护维度(X轴-T)、云基础设备多层防护维度(Y轴-E)、基于配电电云主站人员、设备和服务的零信任访问控制维度(Z轴-M)的三维空间立体防御结构,如图1所示。

(1)云基础设备多层防护维度(Y轴-E):从云平台的基础硬件设施出发,对云平台的机房安全、网络安全和设备安全实施监视,对云平台虚拟资源安全进行细粒度监视,包括虚拟机资源、数据库安全、容器安全,计算资源、存储资源和网络资源,同时对云平台的服务安全进行监视,包括总线安全、数据安全、接口安全和应用安全,通过对云平台基础设备多层动态细粒度安全分类,使配电自动化云主站系统安全基础安全防御系统成为一个有机整体,从而提高系统的整体安全能力。

(2)横向微隔离防护(X轴-T):从配电自动化主站的关键业务出发,研究虚拟化业务微隔离技术,将中压线损分析、中压故障研判、中压设备状态评价、低压用户接入方案智能编排、台区电能优化和低压供电可靠性等关键业务进行微隔离,根据不同的业务种类配置不同的隔离策略,自动对业务进行安全防护,阻止数据及服务的东西向非法传输。

(3)基于人员、设备和服务的零信任访问控制(Z轴-M):通过研究配电自动化系统云主站用户、设备、应用程序、业务系统等物理实体建立统一的数字身份标识,将应用、服务、接口、数据等视作业务资源,实现对访问主体的可信识别,设计一种基于多维度的动态访问控制策略,集人员、设备、网络、数据及工作环境等多源数据属性于一体,实现对服务、应用及数据的细粒度动态访问控制授权,平衡了访问主体与云主站的权限和操作安全,通过身份标识、异常状态安全监测及动态放控制,构建零信任安全防御平台,保障配电云主站的访问安全。

图1 云化部署的配电主站安全防护架构

通过三维立体化动态防御体系构架,保护云主站的虚拟机安全和容器安全、云主站业务的访问控制和数据安全、云主站的接口安全和应用安全,并建立涵盖身份管理、动态访问控制、异常识别和风险预警等的云主站安全管理机制,构建零信任网络模型的云主站主动防御架构,提高云主站对各类已知、未知特征攻击行为的综合防御能力。

3 云主站业务虚拟化部署的安全隔离技术研究

结合配电主站业务特点,分析其业务的微服务特征,围绕容器安全隔离技术开展研究[9-13]。在每个容器中部署微隔离模块,可视化容器内业务之间的网络联通关系,为微隔离分组以及微隔离策略的生成提供元数据信息,将联通关系转换为概率矩阵,生成具有关联性的多个微隔离分组。最终通过微隔离控制台将关联性关系上送给安全中心,结合配电主站业务微服务特征,根据人员、应用间的关联关系,生成隔离策略,下发给微隔离控制台,通过微隔离控制平台对每个容器业务访问进行动态严格管控,具体实现如下(图2):

图2 云主站业务虚拟化部署的安全隔离技术

(1)基于配电主站的微服务化的安全容器构建技术

基于云工作负载保护平台,在容器中安装微隔离模块,获取工作负载之间的网络流量,并以可视化展示东西向网络访问关系,保证云主站业务访问的可视化。通过分布式部署的微隔离模块,在微隔离控制平台建立统一的隔离策略计算引擎,并对其进行端到端的安全隔离策略。进一步基于聚类算法建立逻辑视角的微隔离组,进而划分单机/多机/单组/多组的逻辑域,以组间隔离、域间隔离等模式实施安全隔离策略,实现业务之间的认证和细粒度的访问授权,限制业务容器之间的东西向数据流,阻止网络攻击的横向平移。

(2)安全容器的隔离策略自适应技术

在容器发生迁移,复制,弹性扩展等操作时,研究隔离策略自适应技术,通过微隔离控制平台中的隔离策略计算引擎自动进行策略的实时定量计算,完成策略的动态调整,并最大程度地减少人工参与。微隔离控制平台将调整后的隔离策略分发到各容器的执行单元即微隔离模块,实现基于业务视角的精细粒度化和实时隔离策略调整,防止环境变化过程中的隔离策略失效。

4 基于零信任网络的云主站业务动态访问控制技术研究

针对配电主站业务云化部署的特点,以零信任安全理念为指导,以业务全流程安全为目标,梳理电力涉控业务现有设备、人员的安全认证技术手段,构建面向“人、服务、设备”等实体建立统一的数字身份标识,将应用、服务、接口、数据等视作业务资源,通过构建保护面减少暴露面;基于业务流程的实体交互关系、业务实施的时间空间属性,基于零信任软件定边界框架和访问控制技术,定义具有业务动态适应能力的安全信任边界,对云主站业务的用户访问行为和习惯等进行记录、分析和识别,并进行分级分类,持续动态地评估用户的信任度,并根据授权结果进行最小程度的开放。

(1)构建基于属性的配电云主站业务动态访问控制模型

利用软件定义边界、持续信任评估和动态访问控制等关键技术,在用户和云主站业务之间构建基于属性的配电云主站业务动态访问控制模型,本着“持续验证,永不信任”的原则,对所有访问请求进行管控,对各种数据源进行持续信任评估,并根据信任的程度对权限进行动态调整,最终建立一种动态的信任关系,构建访问控制模型如图3所示。

图3 配电云主站业务动态访问控制模型

对网络中所有存在交互的实体进行数字身份标识,基于软件定义边界技术,以“身份”为基础的细粒度访问代替广泛的网络接入。可利用其技术的“网络隐身”特性,将云中所有主站业务资源隐藏,使得访问主体不知业务的具体位置,通过授权方能进行连接。同时,加密传输所有访问流量,将主体的访问请求转发给可信网关,只允许来自授权主体的流量通过,可以抵抗用户凭据丢失、连接劫持等攻击。

基于深度学习的持续信任评估技术,从零开始构建信任的关键手段,通过访问请求进行实时的信任评估,实现对访问上下文环境的风险判定。建立基于卷积神经网络+循环神经网络、孪生网络等深度学习算法的持续信任评估模型。主体信任具有短时性特征,持续信任评估模型根据认证强度、风险状态和环境因素,对身份信任在当前上下文进行动态调整,形成一种动态信任关系。

(2)基于零信任网络的云主站业务动态访问控制应用模式

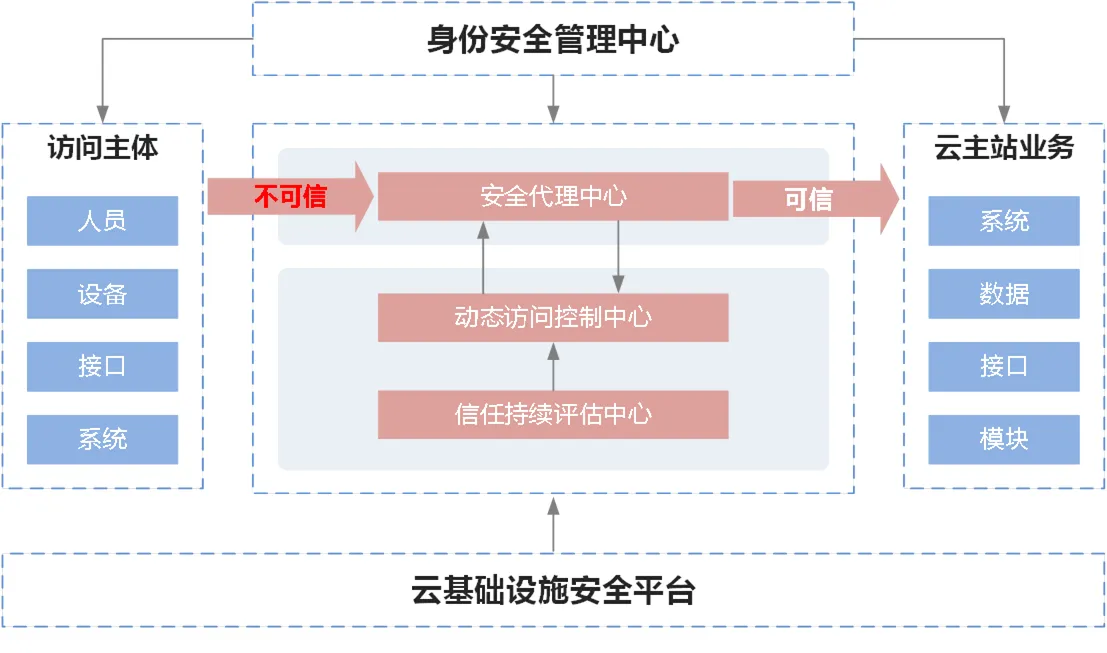

通过对身份安全管理中心、安全代理中心、信任持续评估中心、动态访问控制中心的研究,完成基于零信任网络的云主站业务动态访问控制应用模式,如下所述(图4)。

构建灵活的身份安全管理中心,对云主站的新业务场景和新访问主体进行动态身份和权限管理。其基础设施主要包含身份管理和权限管理功能,身份管理开展各种实体的身份化及身份生命周期的管理,权限管理对授权策略进行细粒度的管理和跟踪分析。

建立动态访问控制能力策略的执行点,形成安全代理中心,通过对用户主体的访问请求拦截并利用动态访问控制引擎对访问主体进行认证,并对访问主体的权限进行动态判定,只有认证通过且具有访问权限的请求才予以放行。同时,云访问安全代理对所有的访问流量进行加密,具备高性能和高伸缩能力。

组建信任持续评估中心,实现持续的信任评估,与动态访问控制联动为其提供信任等级评估作为授权判定依据。信任持续评估基于深度学习技术对身份进行持续画像,对访问行为进行持续分析,对信任进行持续评估,最终生成和维护信任库,为动态访问控制提供决策依据。另外,信任评估也可以接收云服务提供商安全平台分析结果,补充身份分析所需的场景数据,从而进行更精准的风险识别和信任评估。

动态访问控制和云访问安全代理中心联动,对所有访问请求进行认证和动态授权,是零信任架构控制平面的策略判定点。动态访问控制进行权限判定的依据是身份库、权限库和信任库,其中身份库提供访问主体的身份属性,权限库提供基础的权限基线,信任库则由身份分析通过实时的风险多维关联和信任评估进行持续维护。最终,动态访问控制基于上下文属性、信任等级和安全策略对所有的访问请求进行动态判定。

图4 云主站业务动态访问控制应用模式

5 结语

本文深入分析配电云主站所面临的安全风险,并构建网络安全防护体系,通过微隔离控制平台对每个容器业务访问进行动态严格管控,并基于零信任技术建立云主站业务的动态访问控制,确保人员、设备、服务、系统等实体的安全准入,对配电主站云化部署的安全防护具有重要的指导意义。

[1]姜林剑,面向应用的虚拟隔离机制的研究[D].北京工业大学,2013.

[2]张磊,陈兴蜀,刘亮,等.基于虚拟机的内核完整性保护技术[J].电子科技大学学报,2015,44(1):117-122.

[3]林闯,苏文博,孟坤,等.云计算安全:架构、机制与模型评价[J].计算机学报,2013,36(9):1765-1784.

[4]冯登国,张敏,张妍,等.云计算安全研究[J].软件学报, 2011,22(1):71-83.

[5]乔然,胡俊,荣星.云计算客户虚拟机间的安全机制研究与实现[J].计算机工程,2014,40(12):26-32.

[6]刘谦.面向云计算的虚拟机系统安全研究[D].上海:上海交通大学,2012.

[7]Dhakar M,Tiwari. Tree-augmented naive Bayes-based model for intrusion detection system [J].International Journal of Knowledge Engineering and Data Mining,2014,3(1):20-30.

[8]林铭炜. 面向云平台的虚拟机异常行为检测方法研究[D]. 重庆:重庆大学,2014.

[9]Xu W,Huang L,Fox A,et al. Detecting large-scale system problems by mining console logs //Proceedings ofthe ACM SIGOPS Symposium on Operating Systems Principles,USA,2009:117-132.

[10]Du M,Li F,Zheng G,et al. Deep Log Anomaly detection and diagnosis from system logs through deep learning //Proceedings of the ACM SIGSAC Conferenceon Computer and Communications Security. Dallas,USA,2017:1285-1298.

[11]易思瑶. 配电自动化终端安全防护方案的研究与实现[D]. 华北电力大学(北京),2019.

[12]许瑞辉. 基于可信计算嵌入式配电终端的研究与实现[D]. 华北电力大学(北京),2014.

[13]常方圆,李二霞,王金丽,等. 基于可信计算的配电自动化终端安全防护方法研究[J]. 电力信息与通信技术, 2020(2):37-42.