云平台安全架构及防护机制研究

◆童林萍 严雄兵 张荻

(武汉电力职业技术学院信息工程系 湖北 430000)

1 引言

云平台指云计算平台,利用虚拟化技术,将服务器、网络、存储、数据库、应用程序等计算机软件和硬件资源整合进行统一管理,通过网络访问的方式提供服务,主要用于解决信息系统中软件和硬件资源的共享及利用率低、系统并发访问能力不足、信息化运维难度大等问题。云平台能够提供部署、管理和运行应用程序能力的服务模式,为用户提供了共享和按需使用软硬件资源的方式,满足数据使用、存储、共享的需求,也带来了一系列新的安全威胁与问题[1-3]。在云计算环境中,由于云平台中资源的动态伸缩性带来的不确定性和复杂性,用户业务的安全性及其数据隐私性很难保证,从而引起了一系列安全问题。因此,解决云平台自身的安全和云平台提供服务的安全问题,是云平台全面推广和应用的关键。

本文主要工作是结合当前网络安全形势下云平台面临的安全威胁,分析云平台安全问题涉及的要素,研究了广泛认可的云平台安全框架的特点,调整了云计算定义模型,依据现有云平台的防护安全策略,提出了云平台中面向云租户安全的防护机制。

2 云平台安全问题

随着越来越多的企业、机构、组织将业务和应用部署在云平台,云平台的安全也面临着更多挑战。国家计算机网络应急技术处理协调中心今年7月公布的《2021年上半年我国互联网网络安全监测数据分析报告》,表明我国云平台上遭受各类网络攻击事件在总体安全事件的比重依然较高,其中遭受攻击的主要类型为大流量DDoS攻击、被植入后门、被篡改网站等。同时,攻击者利用我国云平台作为工具对外发起网络攻击的事件时有发生,其中攻击的主要类型为发起DDoS攻击、作为攻击跳板对外植入后门、作为木马和僵尸网络恶意程序控制端控制的IP地址、承载的恶意程序等。

云安全联盟(Cloud Security Alliance,CSA)最新发布的2020版本的《云计算的11类顶级威胁》,统计了全球用户使用云计算中面临11类主要的云安全威胁,根据对风险和漏洞重要程度的评估,威胁的排名依次为,数据泄露;配置错误和变更控制不足;缺乏云安全架构和策略;身份,凭证,访问和密钥管理不足;账户劫持;内部威胁;不安全的接口和 API;控制平面薄弱;元结构和应用程序结构失效;有限的云使用可见性;滥用及违法使用云服务。

根据国内外云平台中主要网络攻击统和安全威胁的统计分析,其安全问题实质上是在传统安全的基础上由于虚拟化等技术所引入的新的安全问题的集合,涉及云平台自身的安全和云平台提供服务的安全两个方面。

3 云平台安全架构

国内外云安全体系架构和安全模型较多,有基于角色分类、基于系统分层、基于用户行为[4-5]等。其中获得广泛认可的架构和模型包括NIST云计算参考体系结构及云计算安全参考架构、CSA4.0云安全指南以及我国等级保护2.0云计算安全防护技术框架等。

美国国家标准技术研究所(National Institute of Standards and Technology,NIST)提出了得到普遍的认可和支持的云计算参考体系结构。该架构包含3种服务模式、4种部署模型、5大基础特征。其中3种云服务模式:软件即服务(SaaS)、平台即服务(PaaS)、基础设施即服务(IaaS);4种部署方式:公有云、私有云、社区云、混合云;5种基础特征:资源池化、按需配置、广泛的网络、快速弹性、服务可测量,其中资源池化是其他特征的基础。ISO IEC 17788-2014中提出了多租户的特征,多租户的指多个不同的云消费者之间共享同一个资源池,但是它们相互隔离并且孤立。隔离允许云提供商将同一个资源池中的资源分配到不给的云租户,孤立确保不同的云租户相互之间不能看到或修改对方的资产。将NIST的云计算参考体系结构和ISO IEC 17788-2014 中补充的多租户特征相结合,云计算关系如图1所示。

图1 云计算关系

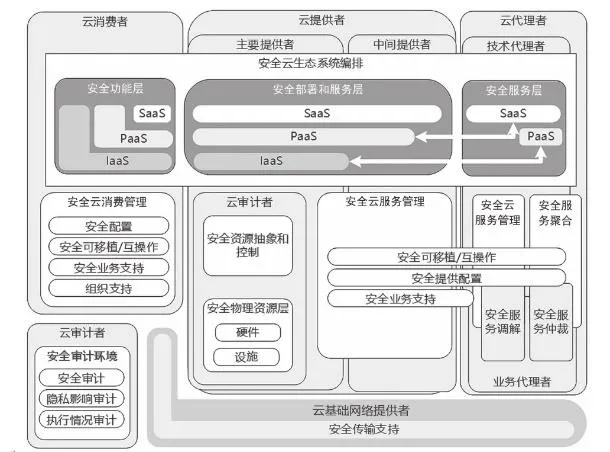

3.1 NIST云计算安全参考架构

NIST云计算安全参考架构将云平台中参与者角色划分为5类,分别是云服务消费者、云服务提供者、云服务承运者、云服务审计者和云服务代理者[6],每个角色可以是个人,也可以是组织。在5类角色框架基础上,基于角色分类设计组织架构。云服务提供者指销售云服务产品的个人或组织。云服务消费者指向云服务提供者购买云服务产品的个人或组织。云服务代理者指负责管理云服务的使用、性能,并协调云服务消费者与云服务提供者的关系的个人或者组织。云服务审计者指能够对云计算安全性、性能、操作进行独立评估的第三方个人或组织。云服务承运者指在云服务提供者和云服务消费者之间提供连接媒介,以便把云服务产品从云提供者那里转移到云消费者手中的个人或组织。云平台中必须包含云服务提供者和云服务消费者两类角色,云服务承运者、云服务审计者以及云服务代理者这三类角色是否包含,与具体的业务和安全要求相关。该安全架构基于角色分类设计安全功能层进行安全防护,清楚的划分了各方安全职责。整个架构根据各个角色参与云平台活动的角度,提出了安全防护职责要求,如图2所示。

图2 NIST云计算安全参考架构

3.2 CSA云安全模型

CSA云安全模型在NIST基于角色划分的架构基础上划分层次,不同层次的云服务类型中提供者和消费者之间的安全责任分担不同,云服务提供者所在的层次越低,云消费者自身所要负责的安全运营和安全管理职责就越多。IaaS服务模式中,云提供者负责保障基础设施安全,云消费者负责系统服务安全、应用安全和数据安全。PaaS服务模式中,云提供者负责保障基础设施安全和系统服务安全,云消费者负责应用安全和数据安全。SaaS服务模式中,云提供者负责保障基础设施安全、系统服务安全和应用安全,云消费者负责数据安全。CSA通过分析IaaS、PaaS和SaaS三种基本云服务模式的层次及其依赖关系,针对不同层次的云服务提供相应安全措施,形成云安全分层模型[7],如图3所示。

图3 CSA云安全模型

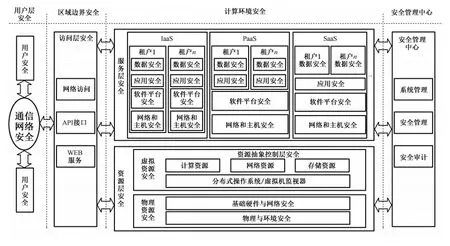

3.3 等保2.0云安全防护技术框架

我国等级等保2.0云计算等级保护安全防护技术框架,按照《信息安全技术 网络安全等级保护安全设计技术要求》(GB/T 25070-2019)总体“一个中心,三重防护”的防护理念和分类结构设计思想。“一个中心”指安全管理中心,“三重防护”指安全计算环境、安全区域边界和安全通信网络。安全管理中心是在系统管理、安全管理、审计管理等三个方面的安全机制实施统一管理的平台或区域,针对的对象为网络安全等级保护对象的安全策略及三重防护中安全计算环境、安全区域边界和安全通信网络。该架构分为七个逻辑层,分别为硬件层、资源抽象控制层、虚拟化计算资源层、软件平台层、应用平台层、用户层和管理层,按照分层进行防护设计。整体架构结合云计算角色分类、系统分层和云计算安全需求,并在服务层面强调了基于租户角色安全的云安全分层防护技术框架[8],如图4所示。

震损水库渗漏常见大坝下游及坝内输泄水结构出口。常见表现为震后渗漏量增加,浑水出现一段时间后又变清,渗漏量趋于稳定。如汶川地震后,紫坪铺大坝渗漏量较震前有所增加,但总量不大,渗流水质在震后的1~2天较震前浑浊,并夹带泥沙,后水质变清。在某些情形下,震后渗漏量比震前持续增加,一直出现浑水,疑大坝坝体可能出现集中渗漏,可能是坝体产生横向裂缝或坝内涵管出现变形损坏等。如四川省梓潼县联盟水库左右两坝肩震前就长年漏水,绕坝渗漏明显,地震后渗流量显著增大。

图4 等保2.0云安全防护技术框架

云平台中不同的系统安全架构和模型,设计的角度和理念不同,安全能力和管理责任的要求不同,防护的视角和适用的场景也不同。用户根据自身的基础设施条件和业务需求以及安全需求,选择合适自身情况的云平台建设方式。

4 云平台防护机制

传统的网络攻击可能的攻击方式为物理与环境、网络、主机、应用和数据5个方面。云平台的基础设施同样使用了物理主机、网络设备、应用系统等软硬件,因此不仅面临传统网络安全的问题,并且由于虚拟化技术使得传统的主机安全威胁、网络安全威胁、应用安全威胁和数据安全威胁等有了新的变化。为解决云平台中主要安全风险,本文利用基于角色、基于系统分层的防护思想,结合国家信息技术和网络安全相关政策法规要求,从网络安全、主机安全、应用安全和数据安全等方面分析云平台面临的安全威胁和问题,提出了云平台中面向云租户安全的防护机制,结构如图5所示。

图5 云租户的安全结构图

4.1 网络安全

针对虚拟化网络结构、虚拟化网络设备、虚拟化安全设备等对象,涉及网络边界和安全区域两个方面。

网络边界的安全问题,云平台中依托的虚拟化技术使得网络边界变得非常模糊,传统的防火墙、入侵检测系统、入侵防御系统等网络安全设备只能部署在物理网络的边界,不能有效地对云平台内流量进行审计、监控和管控。同一个宿主机中同虚拟机之间的网络访问与交互只在宿主机内部完成,存在安全策略覆盖的盲区。

网络边界的安全措施,采用异常流量清洗和僵尸网络监测等传统安全手段进行网络访问控制。网络区域的安全措施,对业务层面和管理层面的网络划分安全域,明确安全边界,进行逻辑隔离和故障隔离,防止非法或者未授权设备的接入,阻止网络攻击在云平台中扩散,使得攻击影响的最小化。

4.2 主机安全

针对传统主机、虚拟机等对象,通过虚拟主机进行隔离,涉及虚拟主机管理和虚拟主机使用两个方面。虚拟主机管理的安全需求,包括虚拟机与宿主机隔离、虚拟机功能监控、虚拟化资源调度、资源程序安全、虚拟机独享资源使用的限制、虚拟机之间的隔离等。虚拟机使用的安全需求,包括虚拟机迁移安全、虚拟机数据隐私保护等。

虚拟机管理的安全威胁,存在虚拟机逃逸、虚拟机运行恶意程序、资源竞争导致的虚拟机故障、恶意程序攻击、DDos攻击、隐私信道引起非法通信。虚拟机使用的安全威胁,存在流量被监控、数据被盗取、安全域变更、用户数据被偷窥。

4.3 应用安全

针对业务应用系统、业务数据等对象,涉及应用程序开发安全和应用程序使用安全两个方面。

应用程序开发的安全威胁,管理应用程序的源代码、组件、服务部署和数据处理等不规范。应用程序使用的安全威胁,存在权限设置不当,造成越权访问等问题。

应用程序开发的安全措施,遵循开发的安全规范,配置相对独立的开发环境和测试环境进行开发和测试工作,并且开发、测试的环境与生产环境严格隔离。应用程序使用的安全措施,采用应用资源控制、应用安全审计、应用访问控制等手段,防止由于云平台中应用系统的缺陷和漏洞或者用户越权访问造成的重要数据被非法篡改、敏感信息泄露等问题。

4.4 数据安全

针对业务数据、管理数据、用户隐私数据等对象,涉及数据的存储和删除两个方面。

数据存储的安全威胁,存在数据被未授权用户非法访问和篡改的安全风险,数据的隐私性得不到保证。数据删除的安全威胁,由于存储空间的释放和回放,攻击者恢复已经被删除的数据,从而导致数据泄露。

数据存储的安全措施,采用身份认证和授权、数据加密和访问控制等安全措施。数据删除的安全措施,采用数据复写等方式。数据复写方式是先对数据进行破坏,之后使用新数据对原有数据进行破坏,保证数据被彻底销毁。同时,由于数据发多副本存储,需要确保与目标数据相关联的副本数据的删除。

5 结语

云平台作为云计算应用的基础平台,通过提供IaaS、PaaS、SaaS三种服务模式,满足资源统一管理、数据去边界、应用高可靠、运营流程打通、研发效率提升的建设目标,推动公司数字化转型,满足业务支撑目标,得到越来越多的企业、机构、组织的认可。

本文根据目前的网络安全形势总结了云平台面临的安全威胁,分析了云平台中广泛认可的安全架构的特点,在安全技术方面提出了以租户安全为核心云平台防护机制,提升云平台的防护能力。在安全管理方面,进一步完善管理制度,加强云平台的规范管理。云平台中有海量的数据,下一步工作,主要是研究云平台关于数据的安全性问题。