新技术应用的网络安全等级保护定级浅析

高亚楠

(国家信息中心 北京市 100045)

随着信息技术的不断发展,新技术的应用越来越广泛,网络安全问题也日益突出[1]。为了保障网络安全,各国政府和企业都采取了一系列措施,其中之一就是网络安全等级保护定级。网络安全等级保护定级是指根据网络系统的重要性和安全风险等级,将网络系统划分为不同的等级,并对每个等级制定相应的安全保护措施。这种做法可以有效地提高网络安全保障水平,减少网络安全事故的发生。

本文将从云计算、大数据、移动互联、物联网、工业控制等新技术应用的角度出发,探讨网络安全等级保护定级的要点,并给出定级建议,以保障网络安全。

1 新技术应用下网络安全的风险

新技术的应用给网络安全带来了新的挑战。一方面,新技术的应用使得网络系统更加复杂,安全隐患也更加难以预测和防范。另一方面,新技术的应用也为黑客攻击提供了更多的机会和手段。

云计算应用下网络安全风险包括,虚拟化安全风险、资源共享风险和供应链风险。首先,云计算技术中的虚拟化技术可以将多个虚拟机运行在同一台物理服务器上,但这也会带来虚拟化漏洞的风险。攻击者可以通过虚拟机之间的漏洞,获取其他虚拟机中的敏感信息。其次,云计算技术中的资源共享可以提高资源利用率,但也会带来资源共享风险。如果一个虚拟机被攻击,可能会影响其他虚拟机的运行。最后,云计算技术中的供应链攻击是指攻击者通过攻击云服务提供商的供应链,获取用户的敏感信息。例如,攻击者可以通过攻击云服务提供商的第三方供应商,获取用户的登录凭证。

大数据应用下网络安全风险包括数据滥用、数据隐私和数据治理等方面,首先,大数据中的数据可能会被不法分子利用,进行诈骗、垃圾邮件、网络钓鱼等活动,给用户带来不必要的麻烦和损失。其次,大数据中的数据可能包含个人隐私信息,如姓名、地址、电话号码等,如果未经妥善保护,可能会被滥用,导致个人隐私泄露。最后,大数据中的数据来源复杂,数据质量难以保证,数据治理成为大数据安全的一个重要方面。数据治理包括数据质量管理、数据安全管理、数据合规管理等。

移动互联网安全风险包括应用程序安全风险、恶意软件和病毒风险、无线网络攻击风险等。首先,移动应用程序安全风险:移动应用程序可能存在漏洞和安全漏洞,使黑客可以轻松地访问用户的个人信息和敏感数据。其次恶意软件和病毒可以通过移动设备访问用户的个人信息和敏感数据。最后,黑客可以通过无线网络攻击来窃取用户的个人信息和敏感数据。

此外,物联网面临的网络安全风险主要包括感知设备风险、感知网络风险、物理安全风险和供应链安全风险等。工业控制系统面临的网络安全风险包括网络攻击、恶意软件、人为操作失误、社会工程学攻击和物理攻击等。

因此,新技术的应用对网络安全提出了更高的要求。为了保障网络安全,必须采取一系列措施,其中之一就是网络安全等级保护定级。

2 网络安全等级保护定级的重要性

网络安全等级保护定级是一种有效的网络安全保障措施。通过网络安全等级保护定级,可以将网络系统划分为不同的等级,并对每个等级制定相应的安全保护措施。这种做法可以有效地提高网络安全保障水平,减少网络安全事故的发生。

网络安全等级保护定级的重要性主要体现在提高网络安全保障水平、保护国家安全、保护企业利益、提高信息安全意识、促进信息安全技术发展等方面。

3 新技术应用定级

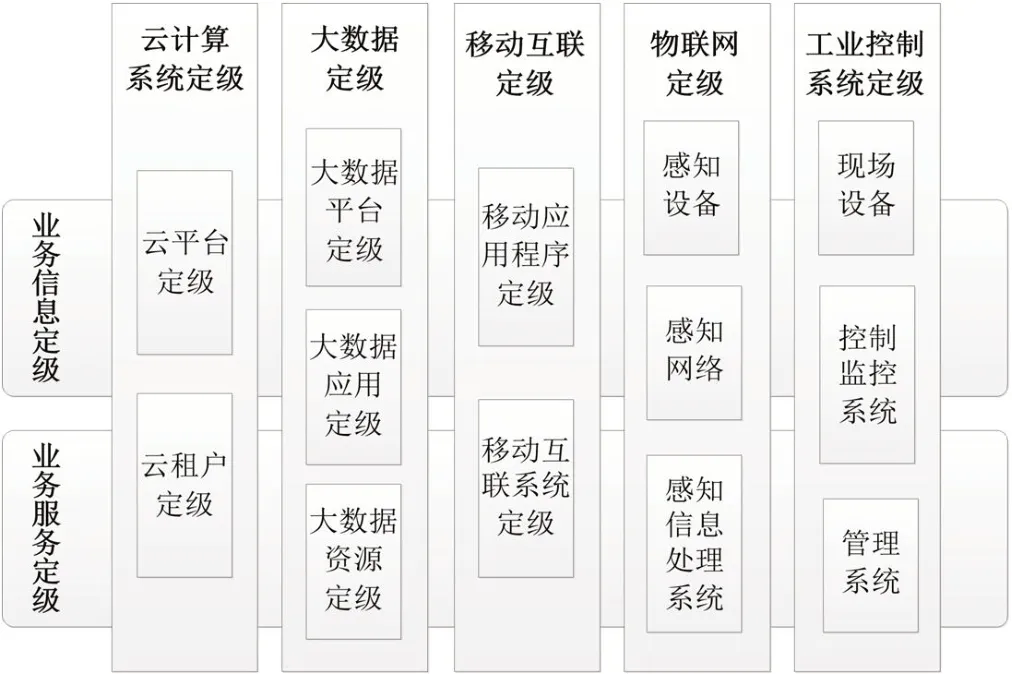

新技术应用定级包括云计算系统定级、大数据定级、移动互联定级、物联网定级、工业控制系统定级等。具体定级要点如图1 所示。

图1:新技术应用定级要点

4 云计算系统定级

4.1 云平台定级

一般一而言,在开展云计算平台定级的时候,会将其中的基础设施、网络设备、安全设备、服务器、软件系统、云计算平台、管理系统等都纳入到定级范围之中,作为统一的云平台进行定级。但是对于大型的云计算平台,有可能将基础网络或者安全管理中心进行单独的定级,然后将其他的软硬件组件进行统一定级。云计算平台的级别一般情况下都确定为S3A3,这样其所承载的云租户系统的级别可以更为多样化,云平台的业务范围也能更宽广些。然后,通过将不同级别的云租户进行逻辑或物理隔离,而开展安全保护[2]。

对于需要开展商用密码应用安全性评估的云平台,其商用密码安全性保护等级一般确定为第三级,然后采用第三级的商用密码应用安全性保护措施来开展保护工作。

4.2 云租户定级

对于云租户而言,部署在云平台上的云租户系统可以根据自身的安全保护需要进行定级或者是不定级。对于确定等级的系统,可以确定为第三级或第二级,一般而言,极少有云租户系统确定为第四级、第四级的云租户系统一定要选择第四级的云计算平台来承载其服务。

云租户系统的具体定级一般为S3A3、S3A2 或S2 A2,然后根据其业务信息和系统服务的保护等级来确定和S 和A 的保护等级。租户的云计算系统开展定级后,在测评的过程中,需要将云平台的测评报告关键页索要到,以便于判断云租户系统是否能够确实满足相应等级的安全要求。

部分云租户需要开展商用密码应用安全性评估时,其安全保护等级一般确定为第二级或第三级,与相应的等级保护等级一般保持一致。

5 大数据定级

5.1 大数据平台定级

对于大数据平台开展定级工作时,应首先确定其定级范围,而定级范围的确定与大数据技术架构及部署实现密切相关,所以需要对相关架构信息进行分析。比如计算资源池和存储资源池是否属于大数据平台,计算模型和模型的实现是否属于大数据平台,这些都需要进行明确。目前,较少大数据平台开展了商用密码应用安全性评估工作,对大数据的安全评估,还需要不断积累经验和探索。

对大数据平台开展定级工作时,应首先确定其定级范围,而定级范围的确定与大数据技术架构及部署实现密切相关,所以需要对相关架构信息进行分析。比如计算资源池和存储资源池是否属于大数据平台,计算模型和模型的实现是否属于大数据平台,这些都需要进行明确。

5.2 大数据应用定级

对大数据应用开展定级工作时,应确定其应用部署方式,并确定该系统是以大数据资源定级为主,还是以应用系统定制为主,因为部分大数据应用是以软件即服务的模式租用的大数据平台资源。比如使用大数据平台的数据分析池及数据建模工具,在大数据平台中进行数据处理,然后进行数据的输入和输出及模型管理工作。这就是典型的软件及服务式的大数据应用,在这种情况下,其定级的主体一般为大数据资源。

5.3 大数据资源定级

对大数据资源开展定级时,应关注其数据的安全保护需求和数据的全生命周期安全管理。不同数据是有不同的安全保护需求的,比如说口令数据具有保密性和完整性的需求。对于个人信息,比如身份证号码、姓名、电话、住址等,需要根据业务应用场景的不同,确定其安全保护需求,比如在普通的系统中更关注相关数据的保密性,一旦泄露,可能会造成用户的损失和个人信息的侵犯。对于需要根据这些数据做分析的系统,则会同时关注其保密性、完整性甚至可用性。

在开展数据全生命周期识别的时候,需要进行数据的梳理,梳理其数据类型以及生命周期中的操作和保护措施[3]。

在数据收集方面,需要重点关注大数据资源收集的方式以及收集的安全性,比如说对于人工收集的,可能会关注数据的有效性和数据的可用性。对于机器收集的,可能要关注数据的来源及数据的可用性。在导入阶段,重点关注数据资源的访问控制。此外,还需要对导入的数据进行内容管理,避免数据中混淆有脚本、可执行代码或者恶意程序。在数据废弃阶段,需要重点关注数据销毁的不可逆性及数据及相关存储介质销毁的可靠性。

在数据备份阶段,需要关注数据备份的频率、方式、有效性以及备份数据的可恢复性。

6 移动互联定级

6.1 移动应用程序

对于移动应用程序,也就是常说的APP,其定级时通常是将APP 的客户端、后台管理中台及其基础设施等一并开始展定级。

对于部署在云平台上或大数据平台上的移动应用程序,则需要选择具备高于或等于其等级的平台或系统进行承载。然后将云平台和大数据平台外的相关部分开展定级,如数据库、中间件、操作系统、管理后台和APP 等。

除了关注基础设施、网络设备、安全设备、服务器、中间件、数据库等软硬件外,还需要关注APP 的安装包、应用市场的部署以及APP 自身安全相关内容。

对于移动APP 的数据而言,需要关注在后台中处理的数据、后台数据库中存储的数据,以及终端存储的APP 数据和终端处理的APP 数据。此外,由于移动互联的特点,还涉及到终端与后台管理系统之间传输的数据。数据所存储位置、传输方式及用途的不同都将导致其安全保护需求有所迥异。

6.2 移动互联系统

对于移动互联系统,重点关注移动终端方面、终端接入方面以及后台管理方面。

在移动终端方面,范围包括通用的终端以及专用的终端,相关的终端都需要纳入到定期的范围之内,而且要根据终端接入的规模、跨地域的情况、使用用户情况等进行综合的判断。比如物流系统中的数据采集终端,存在着地域覆盖范围广、用户量庞大等特点。

终端接入方面,包括无线接入网关和无线接入设备等内容,来提供终端的接入管理。以及终端的接入网络,为终端的接入和管理提供基础的网络支撑能力。对于接入专用终端的网络,比如手持执法设备终端网络,其手持终端和无线设备接入网关之间,可通过专用无线网或者公共无线网络进行接入和支撑。在后台管理方面,与传统信息系统有着一定的相似之处,均是部署在服务器之上,通过管理员进行后台管理,运维和操作。此时的定级范围主要包括操作系统、服务器、中间件、数据库、移动终端的后台管理系统以及统一管理系统等。

7 物联网定级

开展物联网定级的时候,通常需要将相关设备、相关网络以及相关系统和管理组件等进行统一定级,主要包括感知设备、感知信息传输网络以及感知信息处理系统。

对于感知设备而言,需要明确感知设备的类型、感知设备的架构以及具体感知设备的数量和范围。部分感知设备是以组件或者是小型传感器等多种多样形式存在的。

对于感知网络而言,往往采用专用网、互联网或移动网络。对于专用网络,多采用传感网网关以及传感网防护设备开展数据交换和安全防范。对于互联网络,通常是传感网、网关与其他网络设备综合运用,或者是不使用传感网网关,直接通过互联网将传感器的数据传输到或发送到处理系统之中。对于移动网络,常见的场景是传感器或者采集设备将数据采集后直接通过移动网络进行传输。

对于感知信息处理系统,与传统信息系统有一定的相似之处,都是部署在服务器之上,包括操作系统、中间件、数据库和感知信息处理系统,以及相关统一管理系统及软硬件组件等。进行感知信息的分析处理和统一调度,以及感知设备的管理。

8 工业控制系统定级

工业控制系统定级范围主要包括现场设备、监控控制系统、生产系统以及管理系统不同的层面。开展工业控制系统定级的时候,需要根据系统的规模,具体的业务情况,以及跨地域部署等状况来进行综合判定。对于大型工业控制系统,根据具体的部署情况可以分为不同的定级对象来开展定级工作。

现场设备方面,包括工业控制的具体相关的设备和机器,部分工业控制设备现场具有现场的管理系统和监控系统,也需要纳入到这一层面之中去,此外还包括现场的控制网络,需要将这部分的网络设备及防护设备等纳入定级范围。

控制监控系统一般是指对现场设备和机械设备进行控制、发送指令、运行情况监测等的系统。监控控制系统和生产系统的定级跟系统规模有关,对于定级范围被包含在整个工业控制系统中的情况,需要覆盖监控控制设备、生产设备、系统软硬件、监控控制网络、生产网络。

对于管理系统的定级范围确定,和传统信息系统大致相同,主要包括管理系统相关的数据库、操作系统、中间件、管理平台、指挥系统、监控系统、分析系统和决策系统等。

9 保护等级的分析

对于保护等级的分析,主要划分为两个方面,一个方面是业务信息安全等级的划分分析,以及业务服务安全保护等级的划分分析。

9.1 业务信息安全保护等级

对于业务信息安全保护等级,需要从业务数据的角度来进行安全性的分析,首先需要确定业务数据的范围,具体包括的类别、级别及安全防护措施等。对于未进行数据分类分级的系统,也需要在梳理完数据类别之后,给出重要性的划分。做到重要数据重要保护,一般数据一般保护。

根据不同的数据类型和数据级别,还可以进行数据所面临的威胁、存在的脆弱性和风险的分析,只有在全面的分析之后。才能够更清晰的了解到一旦数据发生泄露,或者是被篡改,或者不可用之后造成后果的严重性[4]。

最后是需要确定业务信息在不同的安全风险和安全威胁之下,可能会发生的安全事件,以及造成这些事件所产生的影响程度,然后根据影响程度所处的情况来判断级别。判断时主要依据判断矩阵,其中影响方包括公民组织、社会公共利益和公共秩序、国家安全。以及所造成的影响是一般、严重,还是特别严重。在这样一个矩阵中可以确定出业务信息的具体等级。

9.2 业务服务安全保护等级

业务服务的安全保护等级主要取决于业务服务的连续性运行要求,以及服务遭受威胁后可能产生的恶劣影响和影响程度。

主要内容包括业务的连续运行时间要求、业务中断最多可承受的时间长度以及业务中断后产生的影响等方面。不同的业务中断连续性要求不一样,需要根据具体的业务要求来开展分析。一般而言,大数据平台、云计算平台等基础性平台的业务连续性运行要求较高,通常为7×24 小时,而对于大数据应用、云计算租户则会根据其不同的业务实现、业务内容来确定业务运行的要求。