恶意登录攻击检测方法综述

张磊 张洪德 李进珍

摘 要:对军用计算机及服务器的恶意登录攻击已成为敌对势力窃取我军重要涉密信息的主要手段之一,该攻击手段因具有隐蔽性好、破坏性大的特点,对我军的信息安全造成巨大的威胁。鉴于此,综合研究了当前恶意登录攻击检测方法的工作流程和原理,并分析了各检测方法在准确性、复杂度、时效性等方面的优缺点。最后提出,应结合网络安全的实际任务需求,合理选取恶意登录攻击检测方法,以求达到最佳的检测效果。

关键词:恶意登录;入侵检测;阈值

中图分类号:TP309 文献标识码:A 文章编号:2096-4706(2023)05-0094-04

Overview of Malicious Login Attack Detection Method

ZHANG Lei1, ZHANG Hongde1, LI Jinzhen2

(1.School of Communications Noncommissioned Officers, Army Engineering University of PLA, Chongqing 400035, China;

2.31608 Troops of PLA, Xiamen 361000, China)

Abstract: Malicious login attacks on military computers and servers have become one of the main means for hostile forces to steal important confidential information of our army. Because of its good concealment and strong destructiveness characteristics, this attack means poses a huge threat to the information security of our army. In view of this, the workflow and principle of current malicious login attack detection methods are comprehensively studied, and the advantages and disadvantages of each detection method in terms of accuracy, complexity and timeliness are analyzed. Finally, it is proposed that the malicious login attack detection method should be reasonably selected according to the actual task requirements of network security, in order to achieve the best detection effect.

Keywords: malicious login; intrusion detection; threshold

0 引 言

惡意登录是指不具有登录权限或不具备登录条件的人员通过强行手段登录某台电脑或后台服务器,获取对己方有价值的情报数据,进一步达到相应军事目的。国内外专家学者对其进行了大量研究,提出了蜜罐技术、用户行为多元模式法、单分类支持向量机主动学习检测法等很多检测方法,本文对典型检测方法进行综述性研究,探讨当前恶意登录检测技术的原理、优缺点以及在具体应用中的选择策略。

1 恶意登录分析

1.1 恶意登录的特征

恶意登录起源于凭证填充[1],攻击者通过合法或非法的方式获得用户账户和密码,取得用户登录权限,登录自身无权登录或无需登录的系统、网络等,达到自身的某种目的,因此恶意登录具有隐蔽性好、攻击性强、破坏性大等特征。

1.1.1 恶意登录的隐蔽性

由于军事系统自身的特点,针对军用网络的恶意登录攻击基本上都是由内部人员实施的,作为内部人员,其具有外部人员所不具备的对自身网络系统的了解认知,由其发起的恶意登录攻击可以更加容易地避开安全部门开展的预防检测,最大限度地增加了维护网络安全的难度,因此相比于其他攻击行为,恶意登录更加具有隐蔽性,对军用计算机网络管理人员来说也更加难以防范。

1.1.2 恶意登录的攻击性

这里所说的攻击性是指恶意登录攻击目的十分明确,都是为了获取攻击者所需的重要信息,并且是在合法的情况下进行,这令绝大部分对攻击行为进行被动防御的安全软件无能为力,对比计算机病毒、木马等攻击手段,恶意登录攻击预防难度更大,攻击成功率更高。

1.1.3 恶意登录的破坏性

因为这些恶意登录攻击的制造者通常是军队内部人员,更有甚者也有可能是网络的管理者,这些人员都是作为可信任的对象,有些会被授予相关的权限,他们熟悉相关网络结构,由于自身身份的原因还掌握着一些涉及重要内部的机密信息。因此,恶意登录攻击制造的破坏性相比来自外部的攻击更大,对我军重要信息安全更加具有威胁。

1.2 恶意登录的分类

从近年来发生的针对我军网络系统的恶意登录攻击来看,主要分为两类:

(1)系统内部人员非法操作造成的“无意”误登录。根据某通信单位对近十年来发生网络系统恶意登录攻击来看,绝大多数都可以归纳为单位内部人员没有严格按照规定要求使用网络系统,或者在“无意识”状态下的操作产生了事实上的恶意登录行为,这种情况是由内部人员的误操作造成的,本质上不具有“恶性”的行为目的,不会给军用网络系统造成很严重的后果。

(2)以窃取涉密信息为目的进行的“有意”恶登录。这类恶意登录行为总的占比虽然不高,但对安全保密工作造成的危害是难以估量的,因其攻击者多为遭到敌方策反的内部人员,熟悉关键信息存储地址,且具有一定的登录访问权限,这就使得常规的防火墙、杀毒软件等不会对这种攻击进行识别,因此这类恶意登录攻击一旦产生,内部关键信息必将遭到非法下载、泄露,造成的损失是不可弥补,无法挽回的。

2 恶意登录检测方法

针对恶意登录攻击的检测方法分为两类:签名检测和异常检测。

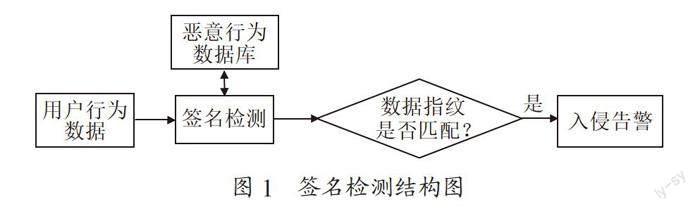

2.1 签名检测

签名检测方法是在对每个行为进行扫描的同时与恶意行为数据库中的特征进行比较,查看是否和数据库中样本的签名一致,判断是否为恶意登录攻击。

签名检测过程分为以下三个步骤实施:

(1)收集大量的恶意登录行为数据,并提取它们的“指纹”,然后在一个基础数据库中记录下来,构建一个针对恶意登录的对照样本。

(2)当监控或扫描程序发现某个登录行为数据可疑,提取其相同数据的“指纹”,然后和恶意登录数据库中原始值进行比较。

(3)如果通过检测发现其“指纹”和数据库中的“指纹”相匹配,就认定其为恶意登录攻击。

签名检测方法的核心是建立恶意行为数据库,这也意味着这种检测方法需要不断收集新的恶意登录攻击样本,提取它们的特征,尽可能快的对数据库进行更新。虽然目前部分数据库的更新已经做到了网络的实时更新,但鉴于基于签名的检测方法的实现基础,数据库的更新永远跟不上新的恶意登录攻击出现的速度,想要建立一个完美的恶意登录行为数据库是不科学的,也是不现实的,在这种状况下,只要攻击数据稍微改变一下,基于签名的检测方法就失效了。签名检测结构如图1所示。

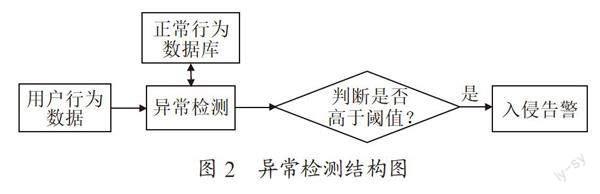

2.2 异常检测

异常检测是当前主流的检测方法。它结合相应的机器学习算法对正常合规的登录操作进行学习,统计得出正常登录相应的数据,在检测时将待测数据和其进行比对,通过阈值判断是否为恶意登录攻击。

恶意登录异常检测主要包含三个步骤:

(1)收集正常登录行为数据,提取数据特征,建立数据库用于对照学习。

(2)构建动态检测监控系统用于捕获登录行为数据,并与其进行匹配对照。

(3)當检测某一登录行为数据超出设定阈值时发出警示信号。

在理想情况下,异常检测数据库中的数据经过一定时间后自动进行更新调整,并坚决不能含有任何与恶意登录攻击相关的数据[2],同时异常检测成立的前提是假设正常登录行为数据阈值都低于设定的阈值,并且所有超出阈值的行为都是恶意登录攻击,而目前阈值的设定并没有成熟的方法,主要依靠网络维护人员的自身工作经验,因此阈值的设定极大地影响了异常检测的准确性。异常检测结构如图2所示。

3 典型恶意登录检测方法的原理

目前围绕上述两类恶意登录检测技术出现了很多针对具体问题的检测方法,其中蜜罐技术、用户行为多元模式法、单分类支持向量机主动学习检测法、循环神经网络检测法四种经典检测方法得到了广泛应用。

3.1 蜜罐技术

蜜罐是一种人为设计的预设漏洞的程序系统,专门用来“诱骗”试图对网络系统进行恶意登录攻击的内部人员。这与防火墙技术、入侵检测技术、病毒防护技术、数据加密和认证技术有很大的不同,后者都是在攻击者对网络进行攻击时对系统进行被动的防护,而蜜罐技术可以采取主动的方式[3]。首先它通过模拟一个或多个含有系统漏洞以及“重要信息”的主机或者服务器,主动给攻击者提供某个易受攻击的对象;其次,当发现恶意登录攻击者一旦与蜜罐进行连接,蜜罐就可以将攻击者在蜜罐中开展的攻击行为全部记录下来,安全人员可以通过分析这些记录,获得更多有关攻击者的相关信息;最后利用蜜罐技术提供的恶意登录攻击者相关信息,安全人员能够快速对其开展“定位”,并结合攻击者采用的方法手段对网络系统进行及时的更新和修补,使真实的重要信息得到更好的保护。如图3所示。

3.2 用户行为多元模式法

针对恶意登录攻击,该方法通常包括构建用户行为描述、计算用户行为特征和用户行为模式分析三个步骤。

3.2.1 构建用户行为描述

构建用户单域行为描述。对于标签类属性、数值类属性,可以采用二进制特征向量表示它们的特征值,例如可以用“10000”“01000”“00100”“00010”“00001”这5种向量分别表示读、写、新建、拷贝、删除5种操作的特征值。在得到用户的单域行为特征后,我们基于一个时间窗口,统计合并同一时间窗口的用户所有单域行为描述,构建成用户多域行为描述[4]。

3.2.2 计算用户行为特征

通过设计相关数学公式,计算用户行为特征。例如非负矩阵分解(NMF)法的公式为:

X=UV+E≈UV (1)

其中,X=[X1, X2,…, Xn]∈,X为原始的数据矩阵,U=[u1, u2,…, ur]∈,U为分解后的基矩阵,V=[v1, v2,…, vn]∈,V为分解后的系数矩阵。m×n维的噪声矩阵E为逼近误差。

3.2.3 用户行为模式分析

基于高斯混合模型(GMM)等非监督学习技术进行用户行为多元模式分析。在GMM模型中,同分布的用户行为特征的高斯分布函数可表示为:

(2)

其中,Σ为协方差矩阵,v为均值向量,x为同分布的用户行为特征向量,d为用户行为特征向量长度。

全体用户行为特征的分布密度表示为不同的高斯分布函数的加权线性组合为:

(3)

其中,x为任意的用户行为特征,g(·)为高斯分布函数,ρi为第i个高斯分布的权值,m为高斯分布的数量。在检测时,设定一个恶意登录攻击模式阈值,用以区分正常登录和恶意登录行为,则高于该阈值的用户行为则被认为是恶意登录攻击行为。

3.3 单分类支持向量机主动学习检测法

近年来,单分类支持向量机和主动学习在异常检测领域的应用日益受到重视,该检测方法通过特征空间变换、引入松弛变量等方法应对数据集不纯净、不完整的问题,改善模型的检测性能[5]。

该检测方法具体分为以下三个步骤:

(1)采用单分类支持向量机和主动学习方法构建高精度和完整性的对照样本数据库。

(2)提取检测登录行为数据特征,并与数据库进行对照检查。

(3)当检测数据结果大于设定阈值时则判定为恶意登录行为。

导致异常检测误报的两个主要因素在于数据库的纯净度和完整度。该方法为了降低检测误报率,一方面选择低置信度和有代表性的样本,提高数据库的純净程度和完整性,另一方面将支持向量机和主动学习方法运用到对数据样本的训练中,进一步提高了行为数据库的代表性。与传统方法相比,本方法较大的降低了异常检测误报率,提高了对恶意登录攻击检测的准确性。

3.4 循环神经网络检测法

循环神经网络法对登录用户操作日志进行分析检测,找出隐藏在连续日志数据中的上下关系,识别其所包含的恶意登录数据。

该方法包括三个步骤:

(1)通过对用户日志数据采用编码的方式构建日志字典,使用户操作日志能够转换成单个序列的形式。

(2)对每个日志序列进行向量化表示,通过对正常登录用户操作特征数据学习,得到正常登录操作行为机制,进而与待检测登录操作信息特征进行对比分析,得到用户操作评分。

(3)通过阈值判断用户操作是否为异常操作,若评分高于阈值,则认为用户操作异常,模型判断为恶意登录,并反馈给技术人员进行后续处理。

该方法使用长短时记忆网络学习用户的正常行为模式,利用长短时记忆网络的记忆特性,融合注意机制,对带有时序性的恶意登录攻击有着很好的检测效果[1]。循环神经网络检测结构如图4所示。

4 典型恶意登录检测方法优缺点分析

每种恶意登录检测方法在检测效果、算法难度以及适用性等方面均有各自的特点,现将上述4种典型方法优缺点进行归纳,如表1所示。

通过对四种检测方法的优缺点进行分析,可以得出以下结论:

(1)不同的检测方法具有各自不同优势。如蜜罐技术比较适用于被动收集攻击者行为数据,在灵活性和主动性方面较差;用户行为多元模式法融合用户多域行为特征方面较为突出;单分类支持向量机主动学习检测法在针对攻击行为较少数据时检测效果较好;循环神经网络检测法是基于用户行为日志,通过审计日志特征信息查找异常攻击行为。

(2)不同的检测方法适用性明显不同。蜜罐技术方法简单,方法的适用性较好,能够实时收集攻击数据信息;单分类支持向量机主动学习检测法通过与正常用户行为数据对照,进行异常检测,适用于异常行为特征显著攻击;用户行为多元模式法和循环神经网络检测法由于需要进行大量用户行为信息训练,计算量较大,适合处理高精确度攻击任务。

5 结 论

恶意登录的检测方法除了上述的几种以外,还有诸如基于机器学习、系统调用、人工智能等技术的检测方法,每种方法都有各自的优缺点,目前并没有一种检测方法可以有效地处理所有问题,因此在选择检测方法进行恶意登录攻击检测时,要结合具体任务要求权衡利弊,选择最适合的检测方法,最大程度地满足应用需求。

参考文献:

[1] 明泽.基于主机日志的恶意登录异常检测方法研究 [D].太原:中北大学,2021.

[2] FLEGEL U,VAYSSIERE J,BITZ G. A State of the Art Survey of Fraud Detection Technology [J].Insider Threats in Cyber Security,2010:73-84.

[3] 应锦鑫,曹元大.利用蜜罐技术捕捉来自内部的威胁 [J].网络安全技术与应用,2005(1):37-39.

[4] 文雨,王伟平,孟丹.面向内部威胁检测的用户跨域行为模式挖掘 [J].计算机学报,2016,39(8):1555-1569.

[5] 刘敬,谷利泽,钮心忻,等.基于单分类支持向量机和主动学习的网络异常检测研究 [J].通信学报,2015,36(11):136-146.

作者简介:张磊(1985—),男,汉族,辽宁鞍山人,研究生在读,研究方向:战场信息处理与信息安全防护。

收稿日期:2022-09-13