一种优化的实时网络风险评估方法

黄 海,刘林东

(广东第二师范学院计算机学院,广州 510303)

0 引言

实时网络风险评估对网络防御技术具有重要意义,作为下一代网络的关键技术,已经得到了专家学者们的广泛关注[1]。风险评估方法包括人工评估和自动评估[2]。人工评估通常是通过问卷调查的方法,这依赖于专家经验。虽然这种评估方法比较全面,但是它容易导致主观化以及评估过程的复杂性,往往会带来巨大成本。自动评估通常是自动识别漏洞或攻击。由于自动评估方法自动、高效且易于管理,风险评估相关研究集中在自动评估方面。

为了从cops 中获取信息,Ortalo 等[3]引入加权图理论来为系统漏洞建模。他们使用马尔可夫模型来计算攻击者可能会渗透到安全定量测量系统安全性的成本,这是一种静态方法。龚文涛等[4]提出了网络漏洞检测方法。Jajodia 等[5]基于攻击图模型对攻击行为进行建模和分析。李世斌等[6]提出了一个以免疫为基础的网络安全风险检测模型,这种模型强调评估网络系统的实时风险。张永铮等[7]提出了一个风险评估网络信息传播模型系统。但是,最后两种方法针对已知的网络攻击检测已不能满足当前的网络安全环境精准度的需要。

因为计算机网络安全的问题与生物免疫系统(BIS)在变化环境中都要保持稳定状态,所以它们呈现出极好的导向和相似度。Burnet等[8]在1957 年提出了著名的克隆理论,并建立“非我模式”模型。该模型认为各种淋巴细胞受体有其特异性。基于“非我模式”, Forrest 等[9]在1994年提出了否定性选择算法(NS)。NS算法极大地促进了免疫原理在计算机安全方面的应用,这对几乎所有计算机免疫系统(cis)方面的研究是鼓舞人心的。基于人工免疫系统的网络安全技术被认为是非常有前途的研究方向。Matzinger[10]提出的风险理论指出,免疫系统不仅能够识别“非我模式”,而且当入侵的“风险”积累到一定的程度还会散发出风险的信号。这意味着免疫系统可发现外部抗原入侵。

为了有效地评估实时网络风险,本文提出了一种基于Reapai 的实时网络风险评估模式。它先给出了自我、非自我和检测器的定义, 然后介绍了入侵检测器子模型定义,最后建立了基于免疫风险理论的网络风险评估子模型。在该模型中,包括主机和网络的所有带有风险程度的各类攻击,都可以被实时和定量地计算。理论分析和实验结果都表明,Reapai提供了一个有效的、新颖的网络风险评估方法。

1 提出理论模型

Reapai 由两个子模型组成,一个是入侵检测子模型,负责入侵检测;另一个是风险评估子模型,负责入侵评估,最后计算网络系统各种攻击类型的风险。

1.1 入侵检测子模型

子模型含三个模块,内存检测器检测模块、成熟检测器检测模块和未成熟检测器容忍模块。与之相关的定义如下。在我们的模型中,抗原(Ag,Ag⊂D,D={0,1}∫)是从网络传输中的互联网协议数据包中抽取的固定长度为1位二进制字符串。异己模式代表来自计算机网络攻击的IP数据包,而自我模式是正常的网络服务事务,因此

sAg是从Ag中以η的概率随机选择(检测系数,0<η≤1)。

假设B代表公式(1)给出的入侵检测器,其中d代表抗体,年龄是抗体d的年龄,s是检测器的损伤程度,计数是与抗体d相匹配的抗原的数量,N是自然数集合。

B包含两个子集:成熟检测器(Tb)和记忆检测器(Mb),因此

成熟检测器是一种能容忍自我但不能被抗原激活的检测器。记忆检测器是从在其生命周期中能与足够多的抗原相匹配的成熟检测器演绎而来,因此

其中β(>0)代表激活阈值,

fmatch(x,y)代表一个r个连续比特的匹配函数,即

假设Ib代表未成熟检测器集合,其中

它将用于生成成熟检测器。Ib可以有两种方法生成,一种来自抗原存托,另外一种是随机生成。Ib的随机性使得新的成熟检测器有更多的多样性。

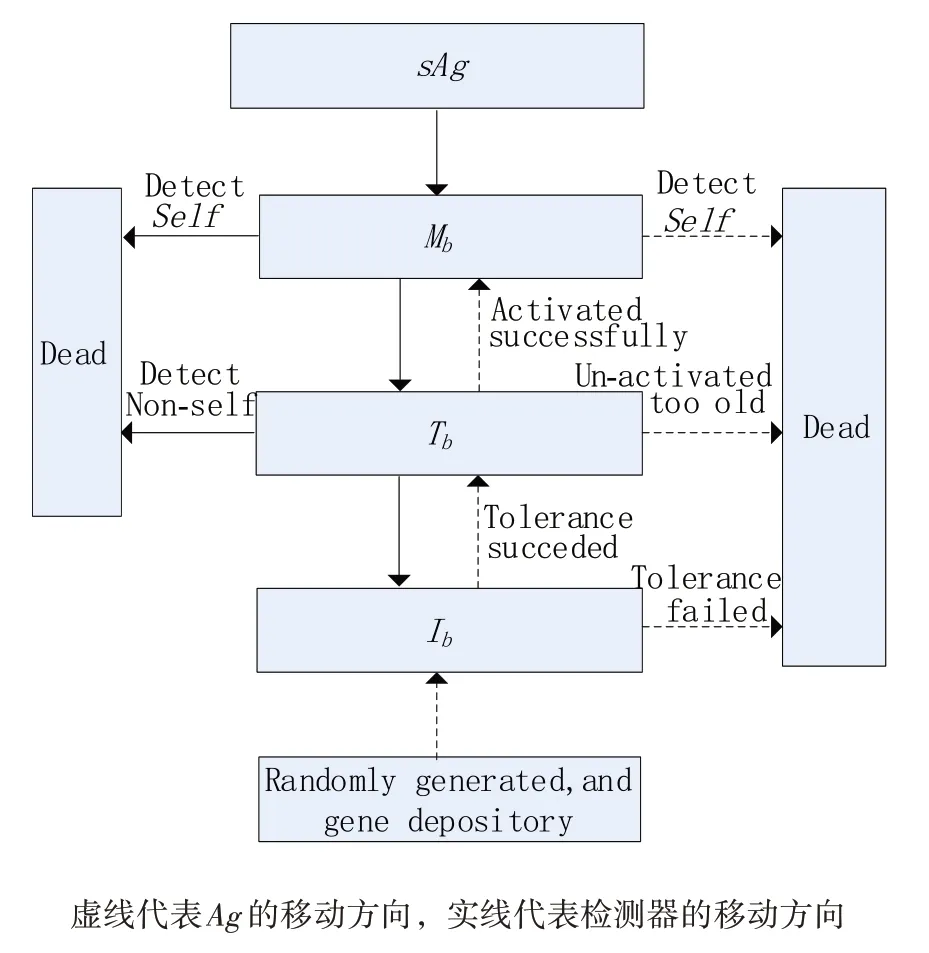

对于每一个输入集合Ag,它被分成δ(δ是不变的)个时代。对于每个抗原时代,大量的抗原被选择组成集合sAg。而sAg通过B检测器设置的检测又被分成自我和异己两类。每个时代的迭代过程如图1所示。整个过程是由三个阶段组成的。第一阶段是从0时刻到容忍终止α时刻。在这个阶段我们定义了最初的自我集合Self(0)和未成熟检测器集合Ib(0)。其中集合Ib(0)将成长为成熟检测集合。第二阶段是自主学习阶段,它从α+1 时刻到记忆检测器出生时刻。通过克隆扩张, 成熟检测器将产生足够多的具有相同特异性抗原。未成熟检测器对自我抗原给出其容忍性。最后一个阶段是从记忆检测器的出生到系统的结束。在实际检测环境中,免疫系统的所有部分分成三种类型:基因检测器检测抗原;成熟检测器检测剩余部分; 免疫检测器用剩下的抗原再来实验其容忍性。整个过程如图1所示。

图1 入侵检测子模型

在运行过程中,外部系统也能添加合法的自我抗原到Self(t)中。虽然新添加的自我抗原会产生自身具有耐受性的检测器,但随着抗原的更新,未出现一些给定的时间,那么新的检测器就不能容忍抗原。因此,系统具有良好的自适应性。在系统中,如果对抗原有容忍和非容忍两种类型的检测器, 它们的竞争将由外部系统来评价(即共刺激)。

系统收到来自记忆检测器和成熟探测器匹配成功的抗原,立即检查当前抗原是否属于集合Self(t)。如果抗原属于集合,那么共同刺激将产生。如果抗原是自我,则与抗原相匹配的检测器将被删除;否则,抗原将被删除,并且删除的自我元素将不再属于自我;如果抗原不是自我,那么它会被当成异己分子。

1.2 风险评估子模型

用入侵检测子模型检测入侵或攻击抗原,记忆检测器对检测到的入侵或攻击抗原进行风险评估。从时刻t-1 到时刻t,如果主机的第i(0≤i≤1)个记忆检测器发现入侵或攻击抗原,那么记忆检测器的损伤程度将如方程(4)那样增加。同时,相应的记忆检测器的年龄设置为0。如果记忆检测器检测到多个相同的入侵或攻击抗原,那么记忆检测器的损伤程度将如方程(4)那样累计计算,表明攻击威胁在持续增加。假设η1(η1>0)代表初始损伤程度,η2(η2>0)代表鼓励基因,用于监控连续类似的网络攻击。

但是,如果记忆检测器无法检测到入侵或攻击抗原,那么根据公式(5),它的损伤程度将降为1/λ,并且它的记忆检测器的年龄增加1。

定理1:如果记忆检测器没有检测到入侵抗原,探测器的风险性会衰变为0,或者记忆检测器将死亡和被删除。

证明:根据上面的公式,成熟探测器在捕获入侵抗原β后会进化成记忆检测器, 或者记忆检测器在生命周期捕获到抗原。可以看出当记忆检测器的年龄增加λ,记忆检测器的损伤程度下降为0,这几乎是符合实际的入侵情况。当没有同样攻击会话的新入侵事务时,会话就被认为是相应的入侵。

假设rk(t)(0≤rk(t)≤1,1≤k≤K)代表k主机在时间t的风险:如果rk(t)=1, 表明风险极高;如果rk(t)=0,表明没有风险。系统存在的风险与rk(t)值成正比。考虑到主机的各种配置和不同类型攻击风险,用μi代表各种攻击的风险程度,ωk代表主机k的配置。

对于主机k, 在t时刻的第i种攻击的安全风险,记为rk,i(t),其定义为公式(6)。

对于主机k,在t时刻的整体安全风险定义为公式(7):

对于整个网络系统,在t时刻的第i种攻击的安全风险程度,记为Ri(t),其定义为公式(8):

最后,在t时刻的整体网络安全风险程度定义为公式(9):

2 仿真和实验结果

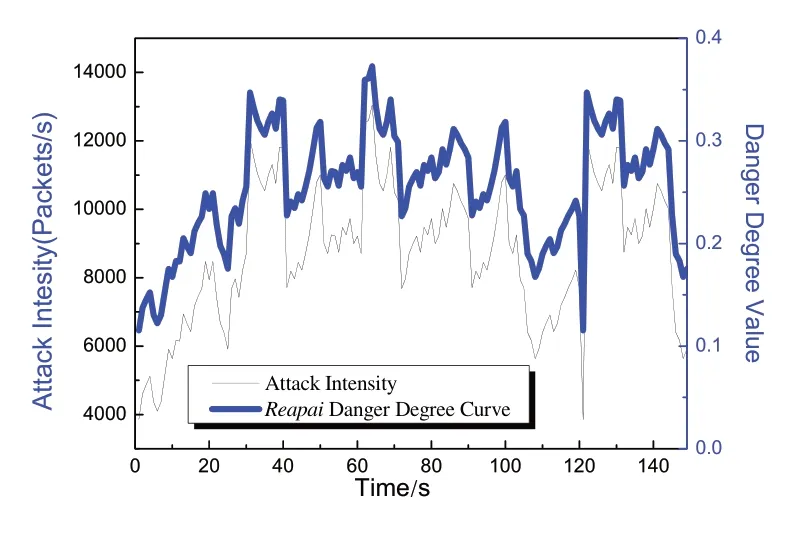

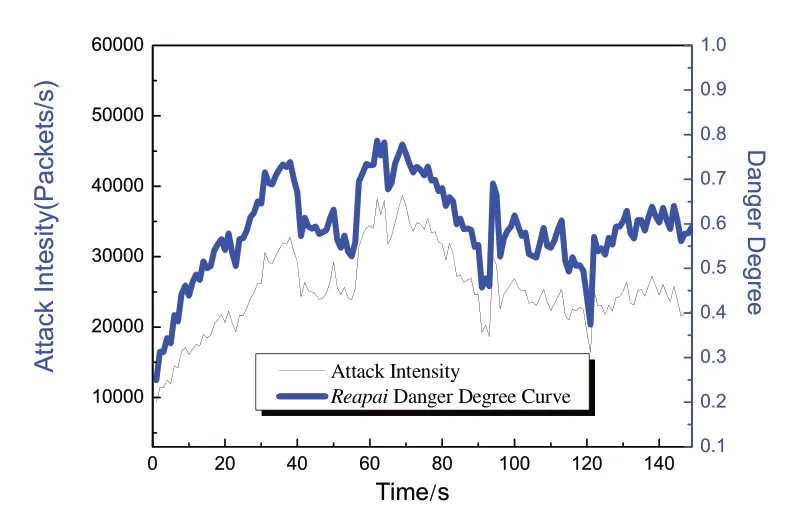

实验在广东第二师范学院信息安全实验室完成。环境是100 兆局域网, 它是通过一个C类IP 地址10.0.209.*.连到互联网。服务器的操作系统是Red Hat Linux 9.0。抗原被定义为一个固定长度二进制字符串(l=128),它是由源主机/目的主机的IP 地址(64 bits),端口数(16 bits),协议标志(16 bits)和数据包内容(32 bits)组成。任务目标是检测网络攻击和评估主机的风险程度。汉明匹配规则用于计算抗原和抗体之间(距离=80)的亲和力。一般情况下, 由于正常处理网络改变不大,所以成熟细胞的容忍性参数α,设置为1。和成熟细胞的生命周期一样,激活阈值β 确保模型来实现更高的TP 入侵检测价值(真阳性)和较低的FP 值(假阳性)。为了看到实时风险评估的影响,记忆检测器的风险下降步骤λ 设置为1。为了演示Reapai 的网络攻击评估模型,我们做了不同的网络攻击实验,结果如图2和图3所示。

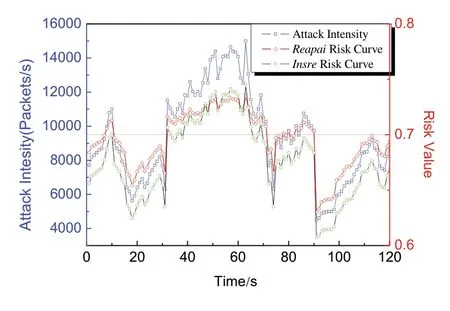

图2 攻击强度曲线和风险程度曲线

图3 阻断攻击强度曲线和风险程度曲线

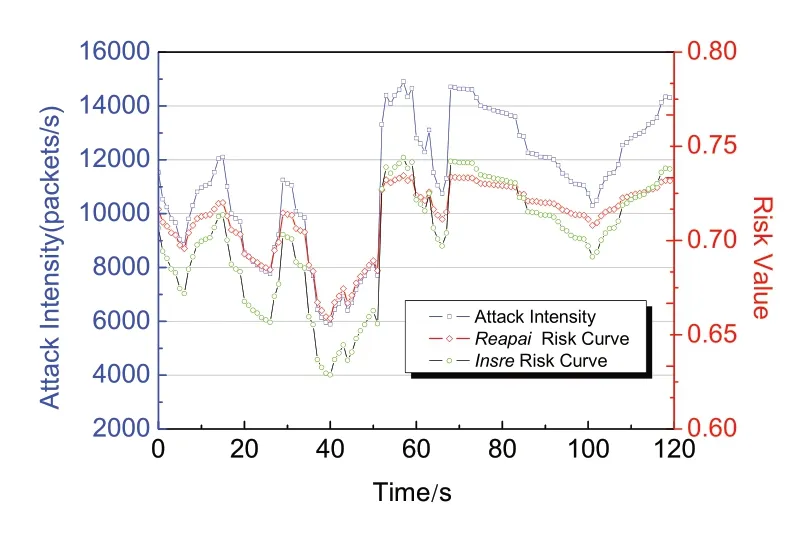

这两个图说明了Reapai 模型关于攻击强度曲线和风险程度曲线的评估结果。从结果可以看出,Reapai 模型能够极好地评估网络攻击和显示出相应的风险程度曲线。进一步证明Reapai 模型在对风险评估上的作用。我们分别在主机和整个网络做了tcpreset 攻击和udpstorm攻击。图4 和图5 针对Reapai 模型与Insre 模型的风险曲线进行了比较。

图4 阻断攻击强度曲线和风险程度曲线

图5 攻击强度曲线和风险程度曲线

在图4 中,从0 s~7 s,随攻击力度减少,对应的风险指标显著下降。但从8 s~12 s, 攻击力度降低,对应的风险指示出现上升。在图5中,从0 s~10 s,网络攻击强度下降,相应的风险指标显示出上升趋势。然而,从11 s~19 s,网络攻击强度增加,相应的风险指标也迅速增长。

实验表明Reapai 模型和Insre 模型都能反映出每台主机和整个网络的综合风险。然而,图2和图3 显示出Reapai 模型比Insre 模型更符合攻击强度。

3 相关工作

目前,网络安全的风险评估工作刚刚开始,且只有少数文献可参考。在风险评估上,我们用Reapai 模型和其它模型进行了比较。表1 表明现有模型主要集中在静态评估上,不能发现未知攻击。然而,Reapai 模型能够在进行较低的计算下发现未知攻击。

表1 Reapai和其他风险评估模型的比较

4 结语

本文提出了一个基于Reapai 的网络风险评估模型。该模型有效地将人工免疫系统的相关理论应用于网络安全技术。与现有的风险评估模型相比,本文提出的模型可以有效地检测每台主机和每种类型的网络攻击的实时总体风险程度。

因此,Reapai 模型将帮助系统管理员了解系统安全的宏观威胁情况,引导他们发现网络安全的趋势和行为规则,调整安全策略,提高网络安全性能。