无线传感器网络中数据融合隐私保护技术研究

王倩倩,陈正宇

(1.金陵科技学院软件工程学院,江苏 南京 211169; 2.金陵科技学院电子信息工程学院,江苏 南京 211169)

收稿日期:2014-05-12

基金项目:江苏省自然科学基金资助项目(BK20130096)

作者简介:王倩倩(1981-),女,江苏南京人,硕士,主要从事计算机通信与网络安全的研究。

通讯作者:陈正宇(1978—),男,江苏淮安人,副教授,博士生,主要从事计算机通信与安全的研究。

传感器网络技术具有广阔的应用前景,被我国确定为信息产业科技发展“十一五”计划和2020 年中长期规划(纲要)中的主要技术领域之一,同时还被认为是需要重点突破的核心技术。从现有的研究成果来看,限制无线传感器网络应用主要有几个方面的问题,如节点的资源受限、数据隐私保护等。

在解决节点的资源受限方面,数据融合是最根本、最有效的方法[1]。在布置传感器节点时,为了增强采集信息的鲁棒性和准确性,往往使节点的监测范围彼此之间存在一定区域的交叠,这样所采集到的数据就存在一定的冗余性。这些冗余数据不仅仅会造成数据存储空间的浪费和数据处理时间的增加,更主要的是在其传输过程中会消耗更多的传输能耗。数据融合技术可以融合来自不同信息源的数据,通过数据压缩、特征提取等手段去除冗余信息,减小传输数据量,从而达到降低网络能耗,延长网络生命周期,提高数据收集效率和准确度的目的[2]。另一方面,在传感器网络的实际应用中隐私保护机制是不可或缺的。目前,无线传感器网络面临众多方面的隐私保护问题,其中数据融合过程的隐私保护是难点之一。传感器网络数据融合中的隐私保护技术就是在对数据进行有效融合的情况下,保证节点采集的隐私数据不被融合节点或其它恶意节点获取的技术。

因此,对现有数据融合隐私保护技术进行深入研究,分析隐私保护的方法分类、技术特点、性能指标,并从其应用中存在的问题入手进一步探讨未来的研究方向,具有十分重要的现实意义。

1 无线传感器网络中的隐私保护

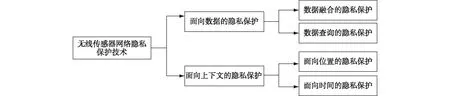

无线传感器网络中面临诸多方面的隐私保护问题,Li Na等在文献[3]中总结了无线传感器网络隐私保护的研究现状,并根据隐私保护的对象将现有的研究成果进行了分类,其具体分类如图1所示。

图1 无线传感器网络中的隐私保护及其分类Fig.1 The taxonomy of privacy-preserving techniques for WSNs

对于面向数据的隐私保护来说,其目的是保护数据所表达的隐私信息,这里的数据不仅包括网络中传感器节点通过感知获取的数据,也包括由用户发起的查询信息[4-5]。这一类型的隐私保护策略主要是通过在相关敏感数据上应用隐私保护机制,如对数据进行加密、隐藏等,以避免由数据访问所引发的隐私泄露。

面向上下文的隐私保护技术则主要是针对网络通信中的上下文信息的保护。其中的主要保护对象包括基站节点位置信息[6]、源节点的位置信息[7-8]以及通信中的时间信息[9]等。

2 数据融合隐私保护研究现状

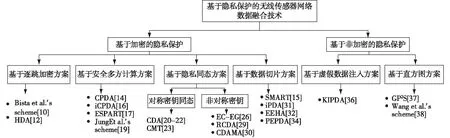

数据融合过程的隐私保护属于第一种类型,即面向数据的隐私保护。根据各种方案中实现数据隐私保护的根本方法,本文首先将已有方案分为基于加密技术方案和非加密技术方案两大类。采用加密策略的方案中主要包括基于逐跳加密技术、基于安全多方计算技术、基于隐私同态技术和基于数据切片技术4种类型;而对于非加密策略下的隐私保护方案则主要有通过数据隐藏和通过虚假数据注入来对隐私数据进行保护两种方法。其大致归类如图2所示。

图2 现有隐私保护融合方案分类Fig.2 The classification of the existing privacy-preserving data aggregation protocols for WSNs

2.1 基于逐跳加密的数据融合隐私保护技术

逐跳加密技术在身份认证、完整性和机密性保证等方面具有较好性能,因而被广泛应用于通信过程中的数据隐私保护。在传统的逐跳加密过程中,数据在每一跳上都需要经过解密-再加密的过程,这就意味着在数据融合过程中,融合节点需要首先将接收到的密文进行解密,然后进行融合处理,最后重新加密后再传递给下一跳节点。显然,在这一过程中如果中间节点被捕获,攻击者可以轻易的获取收到的隐私信息。为了在实现安全高效的数据逐跳融合的同时,充分保护数据端到端的隐私性,需要对传统逐跳加密算法进行改进。这其中具有代表性的数据融合隐私保护方案主要有以下两种。

1) Bista等人在文献[10]中提出的一种隐私保护方案,该方案利用复数在算数运算中的特殊性质,通过引入Masked value和Customized data对隐私数据进行形式转换。其中,Masked value是指节点通过自身拥有的机密数据对采集信息进行变换后的数值,如节点采集的温度信息是30,而自身的机密数据为101,则可计算出Masked value=30+101=131。Customized data则是在Masked value的基础上增加一个虚部后构成的复数形式,若虚部位为60i,则Customized data=131+60i。逐跳加密的对象是转换后的虚数而非原始数据,这便使得中间节点既可以解密后借助于虚数的特殊性质对数据进行融合处理又不会暴露出原始数据。

2) Kim等人提出的基于Hilbert-curve[11]的数据融合隐私保护方案HDA[12]。该方案包括3个主要步骤:第1个步骤采用文献[13]中提出的洪泛机制进行拓扑发现,通过这一步骤确立节点间的拓扑关系;第2个步骤中则通过引入节点的种子数据对原始数据进行形式变换,重要的是这些种子数据可以在节点间进行交换并形成相关关系;最后,当中间节点接收到所有子节点数据后,借助于种子数据的相关关系可以在不知道原始数据的情况下执行融合操作,并且在加密后传递给下一跳接收者。

这两种方案虽然在数据处理中采用了不同的技术手段,但其目的都是保证中间节点在执行解密-融合-加密的过程中不需要还原出原始数据也能够进行高效的融合处理,从而有效的保证了数据的隐私性。这一类型的方案存在一个共同的问题即中间节点的运算较为复杂,反复进行的解密-融合-加密的过程必然会显著增加节点的运算开销。

2.2 基于安全多方计算的融合隐私保护方案

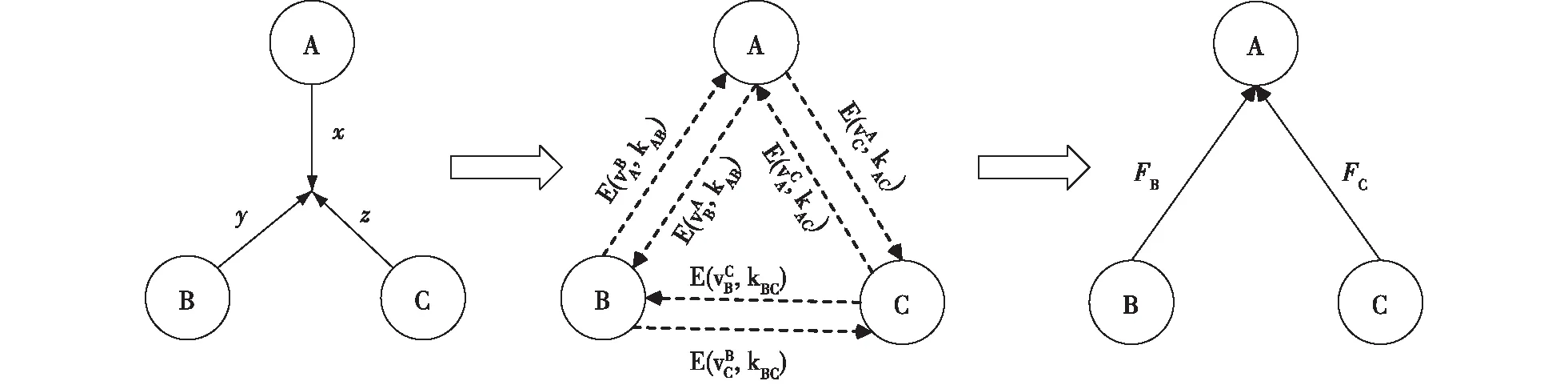

安全多方计算技术可以在保证每个参与运算数据隐私的同时,完成相应的计算操作。典型算法之一是He等人在文献[14]中提出的CPDA(Cluster-based Private Data Aggregation),该算法借助于Sheikh 等人提出的轻量级安全多方计算方案[15],针对簇结构下数据融合中的隐私信息进行保护。该算法的实现过程主要包括3个阶段,见图3。首先是簇的生成阶段,然后在生成的簇内进行相应的数据交换和计算,最后以簇为单位进行数据融合。其方案的核心是通过节点间的信息交换完成对节点信息的隐私保护。在簇中,每个节点均持有两组数据即私密数据和公共数据,且节点之间两两共享密钥。簇内所有节点将变换后的数据进行两两交换,最后汇聚到簇头后形成一个满秩的方程组,可以通过高斯消元法快速求解获取最后的融合结果。在CPDA的基础上,研究者提出了几种改进的算法,文献[16]增加了完整性检测步骤,文献[17]从降低能耗角度提出了新的改进方案,Jaydip等人则在文献[18]中提出了两种改进策略用以增加CPDA的效率和安全性。

图3 CPDA算法实现过程Fig.3 Message exchange in CPAD

2.3 基于同态加密的融合隐私保护方案

隐私同态技术的特点使得中间节点可以直接对加密后的数据进行融合处理,由于不需要解密就可以进行融合操作,可以有效的保证数据的隐私性。也就是说,基于同态加密技术的融合隐私保护方案既能够保证数据的逐跳融合,又能够保持数据端到端的封装。其基本过程如图4所示,在该图中,灰色的融合节点在接收到其子节点传来的数据后并不需要对其进行解密而直接进行融合操作(融合功能用函数f表示),然后直接将融合结果(aggi)传递至下一节点,并最终汇聚至基站节点处。

图4 基于同态加密的数据融合方案Fig.4 Privacy homomorphism based on privacy-preserving data aggregation

根据加密密钥的不同类型,现有的隐私同态技术可分为基于对称密钥的隐私同态和基于公钥技术的隐私同态两种类型。

在采用对称密钥的同态加密隐私保护方案中,Girao 和Westhoff等人首先提出了能够实现数据端到端封装的数据融合隐私保护方案CDA系列算法[20-22]。这一系列算法原理基本相同,主要包括下面几个主要的实施步骤:1) 把传感器节点采集到的数据随机的分成若干部分;2) 传感器节点将各个部分进行同态加密后上传至融合节点;3) 加密数据在融合节点上无需解密而直接进行融合;4) 基站节点进行解密得到融合结果。这一算法的主要问题在于各传感器节点与基站共享同一密钥,如果恶意节点捕获了其中1个节点,容易造成其余数据的隐私被非法获取。为了解决该算法存在的这一问题,Castelluccia等人在文献[23]中提出了一种基于流密钥的同态加密算法(CMT)。CMT算法为了增强算法的可靠性需要网络中的各传感器节点在上传加密数据的同时也要上传各自的ID,显然这种ID上传机制会造成通信量的增加。为了进一步降低由于ID传输带来的通信开销,文献[24]提出一种AIE机制,该算法引入了时间变量t以减少节点ID 的传输开销,但该算法的安全性能较低。同样采用CMT 机制的还包括文献[25]中提出的SEEDA同态加密算法,该算法要求所有传感器节点都要响应基站节点的查询操作并发送数据,否则将其传送的数据清零。

与对称隐私同态加密算法不同,Mykletun等人在文献[26]中提出了EC-NS、OU、EC-OC、EC-P和EC-EG 5种基于椭圆曲线的公钥同态加密机制,并在加密、解密、加法运算以及带宽方面进行了详尽的性能分析。文献[27]同样提出了基于椭圆曲线的加密算法,该算法通过对密文进行n次加法操作和1 次乘法操作来保证数据的安全性。但是该算法只保证了隐私数据的安全性,而基站无法检测融合结果的完整性。Boneh在文献[28]中通过添加数字签名的方式使得基站能够检查出融合结果的完整性。文献[29]在Mykletun和Boneh的算法基础上提出了一种可恢复原始数据的隐私保护算法RCDA,通过该算法,基站不仅可以对节点上传的数据进行完整性判断,而且可以恢复出各个传感器节点采集到的原始数据。文献[30]提出了CDAMA算法,该算法可以实现多个场景多个应用程序同时工作,通过这种算法可以将不同应用程序的密文融合成一个密文,而且基站能够根据相应的密钥提取特定应用程序的明文。

2.4 基于数据切片的融合隐私保护方案

该类型方案的核心思想是通过将隐私数据切片后分别沿不同路径进行传输,除非所有切片均被捕获否则入侵者很难还原出原始数据。

He等人在文献[15]中最早提出了针对于数据融合隐私保护的数据切片与重组算法SMART,该算法主要包括数据切片算法(Slicing)、分片数据混合算法(Mixing)和融合算法(Aggregating)3个步骤,其算法实现过程见图5。首先,节点将其感知的隐私数据进行切片,切片数量小于其邻接点个数;然后,将这些切片数据分别发送给随机选取的邻居节点;最后,沿着已有的数据融合树结构逐层向上传递并由中间节点进行数据融合。

图5 SMART算法实现过程Fig.5 The basic idea of SMART

随后,He等人在SMART算法的基础上增加了完整性检测机制,并提出了一种改进方案iPDA[31]。iPDA算法对于数据完整性的保证主要依靠两个不相交的数据融合树结构,通过两个融合树采集结果的对比进行数据完整性的检测。由于需要进行大量的分片和交换,这两种方案都存在致命的缺陷即通信量和计算量过高。和SMART类似,Li等人在文献[32]中提出了一种用于平衡能量消耗和融合精度的数据切片技术EEHA。 文献[33]通过引入随机数量分片技术用以降低分片数量,并通过增加数据查询机制解决分片机制造成的融合精度降低。文献[34]则针对数据融合精度展开了更为深入的研究,从降低SMART中分片碰撞率以及由于碰撞造成的损失两个角度,分别引入了小数据因子、正负因子、补偿因子、随机分片因子和局部因子等优化因子,分析和实验结果表明这些因子的引入能够在降低通信量、减少能量消耗以及提高融合精度等方面起到显著的作用。

2.5 非加密策略下的融合隐私保护方案

和以上4种类型不同的是,这一类型的隐私保护方案不需要对数据进行加解密,而是通过注入虚假数据等方法对真实信息进行隐藏,即使攻击者截获了中间结果但由于难以判断真实数据所处位置也无法获取隐私信息[35]。

Groat等人在文献[36]中提出了基于数据隐藏技术的融合隐私保护方案 KIPDA。该算法中节点发送的数据并不是其感知的数据本身,而是包括真实数据与注入的虚假数据在内的按照约定顺序组成的数据集合,值得注意的是这些虚假数据会根据融合操作类型确定和真实数据的数值大小关系,融合节点直接对数据进行求最大/最小值的融合操作。由于对隐私数据的融合过程不需要进行加解密,使得该方案具有较好的融合时延性能。Zhang等人在[37-38]中提出了两种不同的融合隐私保护方案,这两种方案都借助于直方图技术对隐私数据进行隐藏,这两种方案都面临着同样的问题即会降低数据融合的精度。

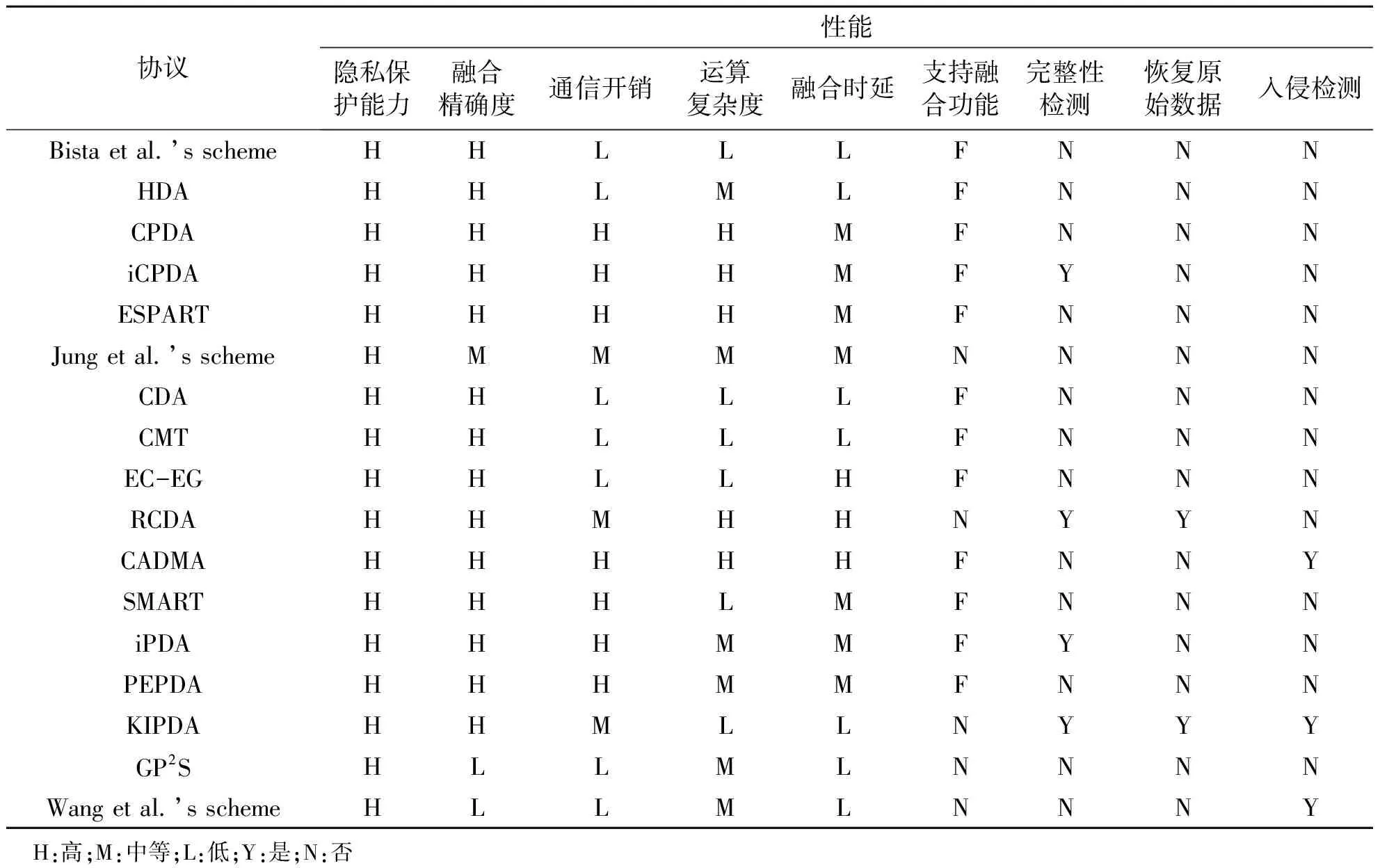

3 算法性能分析与比较

本节针对文中介绍的主要隐私保护数据融合算法的性能进行比较和分析,涉及的性能指标包括隐私保护能力,融合精确度、融合时延、通信开销、运算复杂度、入侵检测能力、支持的融合功能、完整性检测能力以及能否恢复原始数据等多个方面,具体比较结果如表1所示。

表1 算法性能比较Table 1 The comparison table of privacy-preserving data aggregation protocols for WSNs

1) 通过分析可以发现不同类型的隐私保护方案其性能差异较大。如基于数据切片的融合隐私保护方案由于需要对数据进行切片传输并在中间节点重组,这一类方案的通信开销和运算开销较其它方案明显偏高;基于逐跳加密类型的方案则由于在每一跳的节点上都要对数据执行解密-融合-再加密的计算过程,其运算开销较高;而同态加密由于可以直接对加密数据进行相应融合而不需要逐跳解密,其运算开销均为低,但是同时由于同态加密支持的操作较少,因此这一类方案能够支持的融合功能为低。

2) 在隐私保护能力方面各个方案均能够达到较高的隐私保护水平;在融合精确度方面,由于文献[37-38]中的两种方案借助于直方图来对数据范围进行隐藏,会导致最后的融合结果有一定的偏差,因此这两种方案融合精确度为低。

在对特殊功能的支持性方面,文献[16,31]中的各种方案都加入了完整性检测功能,因此可以对融合结果的完整性提供保证,其余方案大多不支持这一功能;RCDA等算法通过相应手段能够实现在基站节点对原始采集数据的还原,因此这一类方案也支持完整性检测以及入侵检测功能。另外,除了CDAMA算法考虑了统一融合过程中不同应用类型数据的同步融合以外,其余方案仅支持同一应用场景数据的融合。

4 总结与展望

在无线传感器网络数据融合技术中,如何保证数据的隐私性是研究的难点。本文从实现数据融合隐私保护的基本方法入手,对现有算法进行了分类研究和介绍,并重点分析了代表算法的基本原理和实现过程。在此基础上,对文中涉及的典型算法的性能进行了全面分析,深入比较了不同类型算法在隐私保护能力、融合精确度、融合时延、通信开销等多个方面的性能差异。尽管目前对传感器网络数据融合隐私保护技术的研究取得了一定的进展,但是现有方案各自有自己的适用范围,并且在实际应用中很多协议仍有相当多遗留问题需要在未来的研究中予以关注。

1) 现有基于隐私保护的无线传感器网络数据融合技术都是针对某一特定场景设计的,缺乏系统的针对数据融合隐私保护的威胁模型、隐私分级和性能评估体系。需要进一步将传感器网络数据融合隐私威胁、分级、保护和评估机制合理的整合在一起,形成传感器网络融合隐私保护架构和模型。

2) 在面向隐私保护的数据融合过程中加密技术被广泛采用,包括逐跳加密和端到端加密技术等,然而已有研究成果大都简单的将其它领域的密码技术应用到该领域。因此,需要从传感网数据融合安全和隐私保护的特殊需求出发,研究有针对性的密钥管理和加密策略。

3) 现有研究成果大多针对隐私保护自身需求,将相关应用中的隐私保护技术经改造后应用于传感器网络数据融合过程中。但是在实际应用中,还必须综合考虑QoS性能(如融合时延、能耗、公平性保证等)和其它安全性能(如数据完整性、新鲜性等)。因此,设计多约束条件下高效、分层、鲁棒性的数据融合隐私保护方案是急需解决的关键问题。

另外,目前对融合函数的设计一般集中于几种比较简单的算法,比如计算和值、平均值、最大/最小值等。需要设计开发更通用的支持隐私保护需求的融合函数,实现更为广泛的功能,比如查询区间值、第n大数值等。

[1] RAJAGOPALAN R,VARSHNEY P K.Data Aggregation Techniques in Sensor Networks:A Survey[J].IEEE Communications Surveys & Tutorials,2006,8(4):48-63

[2] 陈正宇,杨庚,陈蕾,许建.无线传感器网络数据融合研究综述[J].计算机应用研究,2011,28(5):1601-1604

[3] LI Na,ZHANG Nan,SAJAL K D,et al.Privacy Preservation in Wireless Sensor Networks:A State-of-the-art Survey[J].Ad Hoc Networks,2009,7:1501-1514

[4] DAI Hua,YANG Geng,QIN Xiao-lin.EMQP:An Energy-efficient Privacy-preserving MAX/MIN Query in Two Tiered Sensor Networks[J].International Journal of Distributed Sensor Networks,2013,Article ID 814892,11 pages

[5] CARBUNAR B,YU Yang,SHI Wei-dong.QueryPrivacy in Wireless Sensor Networks[C]//Proceeding of the 4th Annual IEEE Communications Society Conference on Sensor,Mesh and Ad Hoc Communications and Networks.San Diego,CA,2007:203-212

[6] JIAN Ying,CHEN Shi-gang,ZHANG Zhan.Protecting Receiver-location Privacy in Wireless Sensor Networks[C]//Proceeding of the 26th IEEE International Conference on Computer Communications (INFOCOM’07).Anchorage,Alaska,2007:1955-1963

[7] PARK H,SONG S,CHOI B Y,et al.PASSAGES:Preserving Anonymity of Sources and Sinks against Global Eavesdroppers[C]//Proceedings of the 32nd IEEE International Conference on Computer Communications (INFOCOM’13).Turin,Italy,2013:210-214

[8] MEHTA K,LIU Dong-guang,WRIGHT M,et al.Protecting Location Privacy in Sensor Networks against a Global Eavesdropper [J].IEEE Transactions on Mobile Computing,2011,11(2):1-18

[9] KAMAT P,XU Wen-yuan,TRAPPE W,et al.Temporal Privacy in Wireless Sensor Networks[C]//Proceedings of the International Conference on Distributed Computing Systems.Toronto,ON,2007:22-23

[10] BISTA R,YOO H K,CHANG J W.A New Sensitive Data Aggregation Scheme for Protecting Integrity in Wireless Sensor Networks[C]//Proceedings of 10th IEEE International Conference on Computer and Information Technology.Bradford,UK,2010:2463-2470

[11] BUTZ A R.Alternative Algorithm for Hilbert’s Space Filling Curve[J].IEEE Transactions on Computers,1971,20(4):424-426

[12] KIM Y K,LEE H,YOON M,et al.Hilbert-Curve Based Data Aggregation Scheme to Enforce Data Privacy and Data Integrity for Wireless Sensor Networks[J].International Journal of Distributed Sensor Networks,2013,Article ID 217876,14 pages

[13] PANTHACHAI Y,KEERATIWINTAKORN P.An Energy Model for Transmission in Telos-based Wireless Sensor Networks[C]//Proceedings of the International Joint Conference on Computer Science and Software Engineering.Ban Kiu Muang,Thailand,2007:2-4

[14] SHEIKH R,KUMAR B,MISHRA D K.Privacy-preserving K Secure Sum Protocol[J].International Journal of Computer Science and Information Security,2009,6(2):184-188

[15] HE Wen-bo,LIU Xue,NGUYEN H,et al.Pda:Privacy-preserving Data Aggregation in Wireless Sensor Networks[C]//Proceedings of the 26th IEEE International Conference on Computer Communications (INFOCOM’07).Anchorage,Alaska,2007:2045-2053

[16] HE Wen-bo,LIU Xue,NGUYEN h,et al.A Cluster-based Protocol to Enforce Integrity and Preserve Privacy in Data Aggregation[C]//Proceedings of the 29th IEEE International Conference on Distributed Computing Systems Workshops.Montreal,Canada 2009:14-19

[17] 杨庚,王安琪,陈正宇,等.一种低耗能的数据融合隐私保护算法[J].计算机学报,2011(34):792-800

[18] SEN J.Secure and Privacy-Preserving Data Aggregation Protocols for Wireless Sensor Networks [J].Cryptography and Security in Computing,2012(3):133-164

[19] JUNG T,MAO Xu-fei,LI Xiang-yang,et al.Privacy-Preserving Data Aggregation without Secure Channel:Multivariate Polynomial Evaluation [C]// Proceedings of the 32nd IEEE International Conference on Computer Communications (INFOCOM’13).Turin,Italy,2013:2634-2642

[20] GIRAO J,WESTHOFF D,SCHNEIDER M.CDA:Concealed Data Aggregation for Reverse Multicast Traffic in Wireless Sensor Networks[C]//Proceedings of IEEE International Conference on Communications.Seoul,Korea,2005:3044-3049

[21] GIRAO J,WESTHOFF D,SCHNEIDER M.CDA:Concealed Data Aggregation in Wireless Sensor Networks [C]//Proceedings of ACM Workshop on Wireless Security.Philadelphia,USA,2004

[22] WESTHOFF D,GIRAO J,ACHARYA M.Concealed Data Aggregation for Reverse Multicast Traffic in Sensor Networks:Encryption,Key Distribution,and Routing Adaptation[J].IEEE Trans on Mobile Computer,2006,5(10):1417-1431

[23] CASTELLUCCIA C,MYKLENTN E,TSUDIK G.Efficient Aggregation of Encrypted Data in Wireless Sensor Networks[C]// Proceedings of the Second Annual International Conference on Mobile and Ubiquitous Systems:Networking and Services.San Diego,California,2005:109-117

[24] CASTELLUCCIA C.Securing Very Dynamic Groups and Data Aggregation in Wireless Sensor Networks[C]//Proceedings of IEEE International Conference on Mobile Ad-hoc and Sensor Systems.Washington DC,USA,2007:1-9

[25] Poornima A S,Amberker B B.SEEDA:Secure End-to-End Data Aggregation in Wireless Sensor Networks[C]//Proceeding Seventh International Conference on Wireless and Optical Communications Networks.Colombo,Sri Lanka,2010:1-5

[26] PETER S,WESTHOFF D,CASTELLUCCIA C.A Survey on the Encryption of Converge Cast Traffic with In-Network Processing [J].IEEE Trans on Dependable and Secure Computing,2010,7(1):20-34

[27] BAHI J M,GUYEUX C,MAKHOUL A.Efficient and Robust Secure Aggregation of Encrypted Data in Sensor Networks [C]//Proceedings of the Fourth International Conference on Sensor Technologies and Applications.Venice/Mestre,Italy,2010:472-477

[28] BONEH D,GENTRY C,LYNN B,et al.Aggregate and Verifiably Encrypted Signatures from Bilinear Maps[C]//Proceedings of 22nd International Conference on Theory and Applications of Cryptographic Techniques.Warsaw,Poland,2003:416-432

[29] SUN Huang-min,CHEN Ming-lin,LIN Yueh-sun,et al.RCDA:Recoverable Concealed Data Aggregation for Data Integrity in Wireless Sensor Networks[J].IEEE Trans on Parallel and Distributed System,2011,23(4):727-734

[30] LIN Yueh-sun,CHANG Shih-ying,SUN Huang-min.CDAMA:Concealed Data Aggregation Scheme for Multiple Applications in Wireless Sensor Networks[J].IEEE Trans on Knowledge and Data Engineering,2013,25(7):1471-148

[31] HE Wen-bo,LIU Xue,NGUYEN H,et al.IPDA:An Integrity-protecting Private Data Aggregation Scheme for Wireless Sensor Networks[C]//Proceedings of the IEEE Military Communications Conference.San Diego,CA,2008:1-7

[32] LI Hong-juan,LIN Kai,LI Ke-qiu.Energy-efficient and High-accuracy Secure Data Aggregation in Wireless Sensor Networks[J].Computer Communications,2011,34(4):591-597

[33] LIU Chen-xu,LIU Yun,ZHANG Zhen-jiang,et al.High Energy-efficient and Privacy-preserving Secure Data Aggregation for Wireless Sensor Networks[J].International Journal of Communication Systems,2013,34(26):380-394

[34] YANG Geng,LI Sen,XU Xiao-long,et al.Precision-enhanced and Encryption-mixed Privacy-preserving Data Aggregation in Wireless Sensor Networks[J].International Journal of Distributed Sensor Networks,2013,Article ID 427275,12 pages

[35] WILSON R L,ROSEN P A.Protecting Data through ‘Perturbation’ Techniques:The Impact on Knowledge Discovery in Databases[J].Journal of Database Management,2003,14(2):14-26

[36] GROAT M M,HE Wen-bo,FORREST S,et al.KIPDA:K-indistinguishable Privacy-preserving Data Aggregation in Wireless Sensor Networks [C]// Proceedings of the 30th IEEE International Conference on Computer Communications (INFOCOM’11).Shanghai,China,2011:2024-2032

[37] ZHANG Wen-sheng,WANG Chuang,FENG Tai-ming.GP2S:Generic Privacy-Preservation Solutions for Approximate Aggregation of Sensor Data [C]/ /Proceedings of the 6th IEEE International Conference on Pervasive Computing and Communications.Hong Kong,China,2008:179-184

[38] WANG Chuang,ZHANG Wen-sheng,FENG Tai-ming,et al.Reconciling Privacy Preservation and Intrusion Detection in Sensory Data Aggregation [C]// Proceedings of the 30th IEEE International Conference on Computer Communications (INFOCOM’11).Shanghai,China,2011:336-340