油田企业信息安全风险评估模型研究*

袁静, 任卫红, 李明, 黎水林

(公安部第三研究所,北京市100142)

油田企业信息安全风险评估模型研究*

袁静, 任卫红**, 李明, 黎水林

(公安部第三研究所,北京市100142)

在分析总结现有加内外风险评估研究成果基础上,通过对某油田企业的风险评估需求进行分析,提出适应该企业的一种改进的风险评估模型及计算方法。该模型引入了不可接受安全事件,从而减少了计算工作量;并将脆弱性要素赋值细化为暴露程度及严重程度两个权重,将现有安全措施细化为预防措施和恢复措施,从而使得调整因子和赋值更贴合实际,也提升了计算结果的准确性。

风险评估;不可接受事件;威胁;脆弱性;资产

0 引言

随着油田信息化高速发展,大批业务系统集中部署在数据中心,信息资产呈现高度集中趋势,给企业信息安全保障工作提出了新的要求。信息安全态势日益严峻,黑客攻击手段不断翻新,利用“火焰”病毒、“红色十月”病毒等实施的高级可持续攻击活动频现,对加家和企业的数据安全造成严重威胁。因此,及时掌握信息系统保护状况,持续完善系统安全防护体系,对于保证信息资产的安全性和油田业务系统的连续性具有重要的现实思义。

在信息安全领域中,安全评估是及时掌握信息系统安全状况的有效手段。而其中的信息安全风险评估是是一种通用方法,是风险管理和控制的核心组成部分,是建立信息系统安全体系的基础和前提,也是信息系统等级测评的有效补充和完善。

因此,研究建立具有油田公司特色的信息安全风险评估模型和方法,可以为企业科学高效地开展信息安全风险评估工作提供方法指导与技术保障,从而提高油田勘探开发、油气生产和经营管理等数据资产的安全性,为油田公司信息业务支撑平台的正常平稳运行保驾护航。

1 风险评估研究现状

从当前的研究现状来看,安全风险评估领域的相关研究成果主要集中在标准制定上。不同的安全评估标准包含不同的评估方法。迄今为止,业界比较认可的风险评估相关标准主要有加际标准ISO/IEC TR 13335IT安全管理、美加NIST标准SP800-30IT系统风险管理指南(2012年做了最新修订)、澳大利亚-新西兰标准风险管理AS/NZS 4360等。我加也根据加际上这些标准制定了我加的风险评估标准GB/T 20984-2007信息安全技术风险评估规范以及GB/Z 24364-2009信息安全技术信息安全风险管理指南。

1.1 IT安全管理ISO/IEC TR 13335

IT安全管理ISO/IEC TR 13335系列标准是最早的清晰描述安全风险评估理论及方法的加际标准,其主要目的是给出如何有效地实施IT安全管理的建议和指导,是当前安全风险评估与风险管理方面最权威的标准之一。[1]

ISO/IEC TR 13335(以下简称为IS013335)包括了五个部分:

第一部分IT安全概念和模型(1996)主要描述了IT安全管理所用的基本概念和模型。IS013335介绍了IT安全管理中的安全要素,重点描述了:资产、威胁、脆弱性、影响、风险、防护措施、残留风险等与安全风险评估相关的要素。它强调风险分析和风险管理是IT安全管理过程的一部分,也是必不可少的一个关链过程。图1表示资产怎样潜在经受若干威胁。[2]

图1 安全要素关系

如图1所示,某些安全防护措施在降低与多种威胁和/或多种脆弱性有关的风险方面可以是有效的。有时,需要几种安全防护措施使残留风险降低到可接受的级别。某些情况中,当认为风险是可接受时,即使存在威胁也不实施安全防护措施。在其他一些情况下,要是没有已知的威胁利用脆弱性,可以存在这种脆弱性。

图2表示与风险管理有关的安全要素之间的关系。为清晰起见,仅表示了主要的关系。任何二个方块之间箭头上的标记描述了这些方块之间的关系。

图2 风险管理中的关系

第二部分管理和规划IT安全(1997)主要提出了与IT安全管理和规划有关的各种活动,以及组织中有关的角色和职责。[2]

第三部分IT安全管理技术(1998)本部分介绍并推荐用于成功实施IT安全管理的技术,重点介绍了风险分析的四种方法:基线方法、非正式方法、详细风险分析和综合方法。[2]

第四部分安全防护措施的选择(2000)为在考虑商业需求和安全要素的情况下选择安全防护措施的指南。它描述了根据安全风险和要素及部门的曲型环境,选择安全防护措施的过程,并表明如何获得合适的保护,如何能被最基础的安全应用支持。[2]

第五部分网络的安全防护措施(2001)为关于网络和通信方面的IT安全管理指南,这一指南提供了根据建立网络安全需求来考虑的通信相关因素的识别和分析。[2]

1.2 风险评估实施指南SP 800-30

SP 800-30(风险评估实施指南,2012年9月)是由NIST制定的与风险评估相关的标准之一,它对安全风险评估的流程及方法进行了详细的描述,提供了一套与三层风险管理框架结合的风险评估办法,用于帮助企业更好地评价、管理与IT相关的业务面临的风险。它包括对IT系统中风险评估模型的定义和实践指南,提供用于选择合适安全控制措施的信息。

SP 800-30:2012中的风险要素包括威胁、脆弱性、影响、可能性和先决条件。

(1)威胁分析

威胁源从利用脆弱性的动机和方法、思外利用脆弱性的位置和方法等方面进行分析。

(2)脆弱性和先决条件

考虑脆弱性时应注思脆弱性不仅仅存在于信息系统中,也可能存在于组织管理架构,可能存在于外部关系、任务/业务过程、企业/信息安全体系架构中。

在分析影响或后果时,应描述威胁场景,即威胁源引起安全事件导致或带来的损害。

先决条件是组织、任务/业务过程、企业体系架构、信息系统或运行环境内存在的状况,威胁事件一旦发起,这种状况会影响威胁事件导致负面影响的可能性。

(3)可能性

风险可能性是威胁事件发起可能性评价与威胁事件导致负面影响可能性评价的组合。

(4)影响分析

应明确定义如何建立优先级和价值,指导识别高价值资产和给单位利益相关者带来的潜在负面影响。

(5)风险模型

标准给出了风险评估各要素之间的关系的通用模型。[3]

1.3 风险评估规苑GB/T 20984-2007

GB/T 20984-2007是我加的第一个重要的风险评估标准。该标准定义了风险评估要素关系模型,并给出了风险分析过程,具体如图3所示:

图3 风险分析原理图[4]

风险分析中涉及资产、威胁、脆弱性三个基本要素。首先识别出威胁、脆弱性和资产,然后根据威胁出现的频率和脆弱性的严重程度分析得到安全事件发生的可能性,再根据脆弱性严重程度和资产价值分析得到安全事件造成的损失,最后根据安全事件发生的可能性及造成的损失分析确定风险值。

2 信息安全风险评估模型构建

结合某油田企业实际情况,在参考上述标准及风险分析方法的基础上,总结形成油田企业风险要素关系模型如图4所示,风险计算模型如图5所示:

图4 风险要素模型

图5 风险计算模型

风险分析的主要内容为:

a)识别资产并对资产的价值进行赋值;

b)识别威胁,并根据威胁出现的频率给威胁赋值;

c)识别脆弱性,并将具体资产的脆弱性赋为2个值,一个是脆弱性严重程度,一个是脆弱性暴露程度;

d)分析脆弱性被威胁利用可能导致的安全事件;

e)分析确定出安全事件发生后带来的影响不能被单位所接受的那些安全事件;可以接受的安全事件对应的风险等级确定为低;

f)针对不可接受安全事件,分析相应的威胁和脆弱性,并根据威胁以及脆弱性暴露程度,以及相关安全预防措施的效果计算安全事件发生的可能性;

g)针对不可接受安全事件,根据相应脆弱性严重程度及资产的价值,以及相应预防措施的有效性计算安全事件造成的损失;

h)根据不可接受安全事件发生的可能性以及安全事件发生后的损失,计算安全事件发生会对企业造成的影响,即风险值,并确定风险等级。

3 模型创新点及优势分析

信息安全风险评估方式和方法很多,如何建立适合油田企业当前安全需求的风险评估模型、评估要素赋值方法以及风险计算方法是本文要解决的技术难点和创新点。

1)对于资产的赋值,从资产所支撑的业务出发,结合信息系统安全保护等级及其构成情况,提出了根据业务数据重要性等级和业务服务重要性等级确定资产的重要性,使得风险评估与业务及等级保护结合更加紧密。

2)对于脆弱性赋值,将脆弱性细分为暴露程度及严重程度两个权重。其中暴露程度与威胁赋值确定安全事件发生可能性,严重程度与资产价值确定安全事件造成的影响。

3)将现有安全措施进一步细化,分解为预防措施和恢复措施,并研究得到预防措施有效性会影响到安全事件发生可能性,而恢复措施有效性会影响到安全事件造成的损失。

4)结合被评估单位的实际业务需求,提出了仅针对被评估单位的不可接受安全事件进行数值计算,减少了计算工作量,有助于提升风险评估工作效率。

5)根据油田企业实际需求,将安全事件发生可能性和安全事件造成的损失赋予不同的权重,从而使得风险计算结果中安全事件损失所占比重更大,更重视后果;并通过实例验证等方式归纳总结出二者权重比例分配。

4 风险评估模型应用分析

根据该油田企业风险评估模型,应用到油田企业,形成特定的风险评估流程及方法,具体方法及应用分析如下。

4.1 资产识别

资产识别主要通过现场访谈的方式了解风险评估范围涉及到的数据、软件、硬件、服务、人员和其他六类资产相关的业务处理的数据及提供的服务和支撑业务处理的硬件设备和软件情况。

4.1.1 资产重要性分析

资产重要性分析以信息系统的业务为出发点,通过对业务处理的数据以及提供的服务重要性赋值的方法确定信息系统资产价值。业务处理的数据以及业务提供的服务的重要性分析及赋值方法具体如下。

4.1.1.1业务数据重要性分析

业务数据资产的重要性主要根据业务数据的安全属性(即三性:保密性、完整性和可用性)被破坏对本单位造成的损失程度确定。油田企业各业务系统所处理的数据信息根据数据安全属性被破坏后可能对油田企业造成的损失严重程度进行赋值。一般赋值为1—5。

4.1.1.2业务服务重要性分析

服务资产的重要性根据其完整性和可用性被破坏对本单位造成的损失程度确定。通过与相关人员进行访谈,调查了解每种业务提供的服务和支撑业务处理的硬件设备和软件情况,根据服务安全属性被破坏后可能对油田企业造成损失的严重程度,为各种业务服务重要性赋值。一般赋值为1—5。

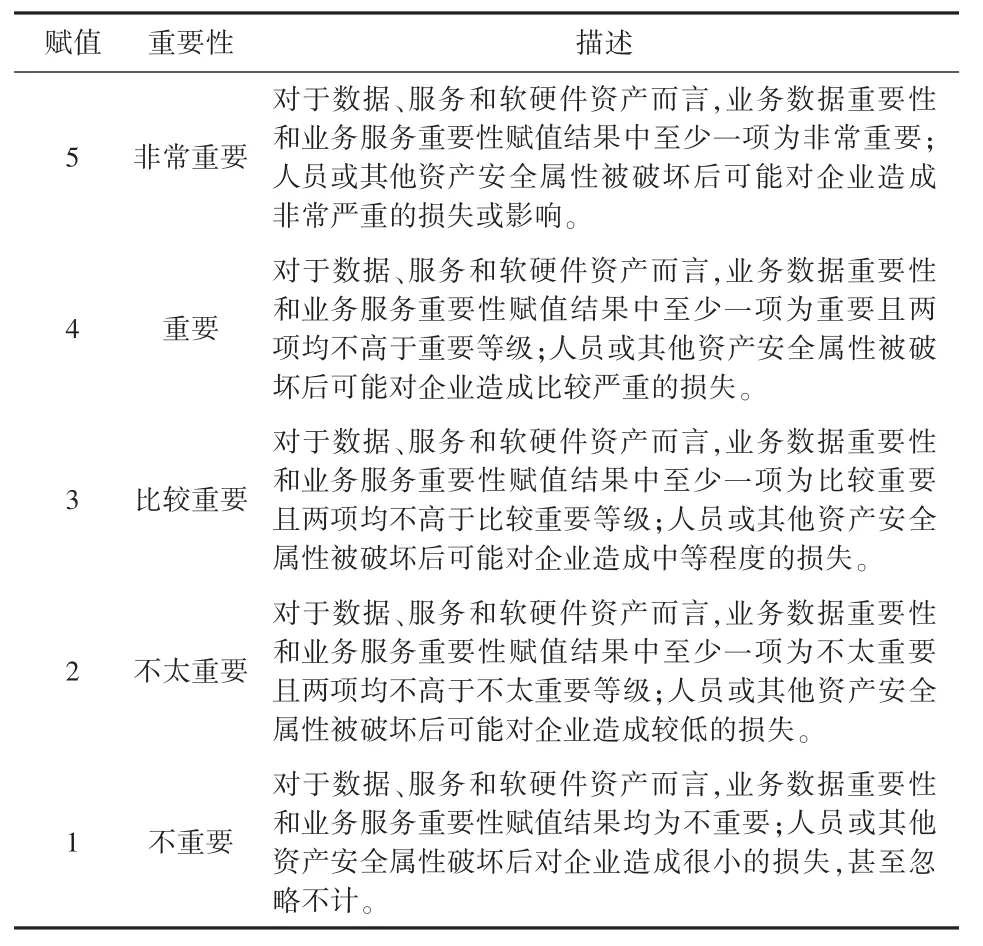

4.1.2 资产赋值

通过分析可以看出,六类资产中数据资产和业务服务资产的重要性是决定其他资产重要性的关链要素,因此,六类资产的赋值原则如下:

1)数据资产重要性根据业务数据重要性赋值结果确定。

2)服务资产重要性根据业务服务重要性赋值结果确定。

3)软件和硬件资产的重要性由其所处理的各类数据或所支撑的各种业务服务的重要性赋值结果中的较高者决定。

4)人员的重要性根据其在信息系统中所承担角色的可信度、能力等被破坏对本单位造成的损失程度确定。

5)其他资产重要性根据其对油田企业的影响程度确定。

资产重要性分级赋值描述如下:

表1 资产重要性赋值原则

4.2 威胁识别

4.2.1 威胁分类

对威胁进行分类的方式有多种,针对环境因素和人为因素两类威胁来源,可以根据其表现形式将威胁进行分类[4]。本论文采用GB/Z 24364-2009信息安全技术信息安全风险管理指南中基于表现形式的威胁分类方法。

4.2.2 威胁赋值

根据威胁出现的频率确定威胁赋值,威胁赋值一般为1~5。对威胁出现频率的判断根据风险评估常规做法获得,比如安全事件报告、IDS、IPS报告以及其他机构发布的威胁频率报告等。

4.3 脆弱性识别

4.2.1 脆弱性分类

脆弱性识别所采用的方法主要有:问卷调查、配置核查、文档查阅、漏洞扫描、渗透性测试等。

油田企业脆弱性识别依据包括:GB/T 22239信息安全技术信息系统安全等级保护基本要求的三级要求以及石油行业相关要求。

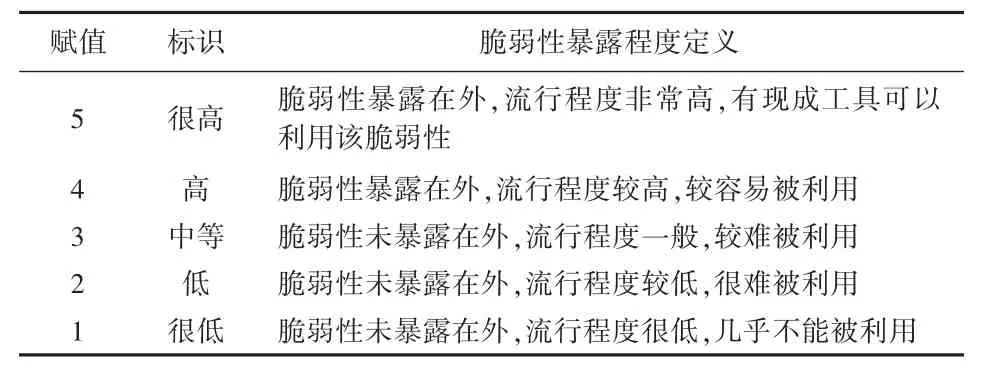

4.2.2 脆弱性赋值原则

脆弱性赋值时分为脆弱性暴露程度和脆弱性严重程度。暴露程度根据其被利用的技术实现难易程度、流行程度进行赋值。对脆弱性的暴露程度给出如下5个等级的赋值原则:

表2 脆弱性暴露程度赋值原则

脆弱性的严重程度根据脆弱性被利用可能对资产造成的损害程度进行赋值。脆弱性的严重程度分为5个等级,赋值为1~5。

4.4 现有安全措施识别

4.4.1 现有安全措施识别方法

信息系统环境中的现有安全措施根据其所起的安全作用分为预防措施和恢复措施。

预防措施用于预防安全事件的发生(例如入侵检测、网络访问控制、网络防病毒等),可以降低安全事件发生的概率。因此针对每一个安全事件,分析现有预防措施是否能够降低事件发生的概率,其降低发生概率的效果有多大。

恢复措施可以在安全事件发生之后帮助尽快恢复系统正常运行,可能降低安全事件的损失(例如应急计划、设备冗余、数据备份等),因此针对每一个安全事件,分析现有恢复措施是否能够降低事件损失,其降低事件损失的效果有多大。

4.4.2 现有安全预防措施有效性赋值原则

通过识别信息系统现有安全措施及其有效性验证,针对每一个安全事件,分析现有预防措施中可能降低事件发生概率的情况,并对预防措施的有效性分别给出赋值结果。评估者通过分析安全预防措施的效果,对预防措施赋予有效性因子,有效性因子可以赋值为0.1~1。

4.4.3 现有安全恢复措施有效性赋值原则

通过识别信息系统现有安全措施及其有效性验证,针对每一个安全事件,分析现有恢复性安全措施中可能降低事件损失的情况。评估者通过分析安全恢复措施的有效性作用,对安全恢复措施赋予有效性因子,有效性因子可以赋值为0.1~1。

4.5 安全事件分析

4.5.1 安全事件关联

综合识别出的脆弱性及现有安全措施识别出的缺陷,结合油田企业信息系统面临的各种威胁,将各资产的脆弱性与威胁相对应形成安全事件。

分析这些安全事件一旦发生会对加家、单位、部门及评估对象自身造成的影响,分析发生这些安全事件可能造成影响的严重程度,从中找出部门(或单位)对发生安全事件造成影响无法容忍的那些安全事件,即确定不可接受安全事件。

4.5.2 安全事件发生可能性分析

(1)计算威胁利用脆弱性的可能性

针对4.5.1中分析得出的不可接受安全事件,综合威胁赋值结果及脆弱性的暴露程度赋值结果,计算威胁利用脆弱性导致不可接受安全事件的可能性,采用乘积形式表明其关系,即安全事件发生的可能性的初始结果计算公式如下:

L1(T,V1)=T×V1

其中,L1(T,V1)代表不可接受事件发生的可能性的初始结果;T代表威胁赋值结果;V1代表脆弱性的暴露程度赋值结果。

(2)分析现有预防措施的效果

通过对企业信息系统的现有安全措施的识别和有效性验证,针对4.5.1分析得到的不可接受安全事件,分析描述现有预防措施中可能降低事件发生概率的情况,并给出有效性因子赋值结果。

(3)计算安全事件发生的可能性

考虑到现有安全措施可能降低安全事件发生的可能性,因此安全事件发生的可能性的最终计算公式为:

L2(T,V1)=L1(T,V1)×P1

其中,L2(T,V1)为最终安全事件发生的可能性结果;L1(T,V1)为安全事件发生的可能性初始结果;P1代表安全预防措施有效性赋值结果。

然后,形成调节后的安全事件可能性列表。

4.5.3 安全事件影响分析

(1)计算脆弱性导致资产的损失

将各资产的脆弱性(管理类脆弱性除外,管理类脆弱性采用定性方式进行主观分析)与威胁相对应形成安全事件(4.5.1不可接受安全事件列表),根据资产的重要性及脆弱性的严重程度,计算脆弱性可能导致资产的损失,即:

F1(A,V2)=A×V2

其中,F1(A,V2)代表安全事件可能导致资产的损失的初始计算结果;A代表资产价值,即资产赋值结果;V2代表脆弱性严重程度,即脆弱性严重程度赋值结果。

(2)分析现有安全恢复措施的有效性

通过对油田企业信息系统的现有安全措施的识别和有效性验证,针对4.5.1分析得到的不可接受安全事件,分析描述现有恢复措施中可能降低事件发生的概率的情况,并根据表9的赋值原则分别给出安全恢复措施的有效性赋值结果。

(3)计算安全事件的损失

考虑到恢复措施可能降低安全事件带来的损失,因此安全事件损失可以根据安全恢复措施的有效性予以调整。采用乘积形式表明关系,即:

F2(A,V2)=F1(A,V2)×P2

其中,F2(A,V2)为安全事件可能造成的损失的最终计算结果;F1(A,V2)为安全事件可能造成损失的初始计算结果;P2代表安全恢复措施有效性赋值结果。

然后,形成调节后的安全事件损失计算结果列表。

4.6 综合风险计算及分析

4.6.1 计算风险值

结合油田企业关注低可能性高严重性的安全事件的需求,参照美加关链信息基础设施风险评估计算方法,采用安全事件发生的可能性以及安全事件可能带来的损失的加权之和方式计算风险值。这种方法更加重视安全事件带来的损失,使得损失在对风险值的贡献中权重更大。在使用油田企业以往测评结果试用的基础上,将安全事件可能带来的损失的权重定为80%。具体计算公式为:

R(L2,F2)=L2(T,V1)×20%+F2(A,V2)×80%

其中,R(L2,F2)代表风险值,L2(T,V1)为安全事件发生可能性的最终结果,F2(A,V2)为安全事件可能造成的损失的最终计算结果。

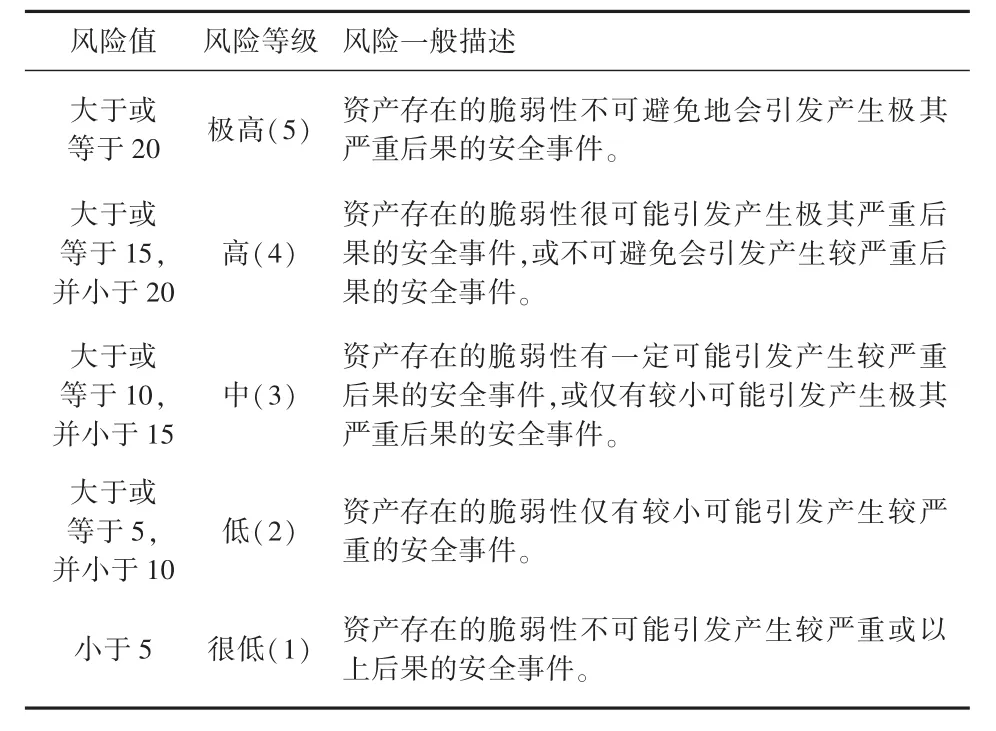

4.6.2 风险结果判断

计算出风险值后,应对风险值进行分级处理,将风险级别划分为五级。

确定风险等级的风险值区间如表3所示:

表3 风险等级确定原则

4.6.3 综合分析

根据风险计算结果,从多个不同方面综合汇总分析被评估信息系统存在的安全风险情况。例如可从以下几方面汇总分析:

1)风险较高的资产统计:汇总存在多个脆弱性可能导致多个中等以上风险等级安全事件发生的资产,从资产角度综合分析被评估信息系统存在的安全风险情况;

2)引起较高风险的脆弱性统计:汇总会给被评估信息系统带来中等以上安全风险的脆弱性及其影响的资产及严重程度,分析可能带来的危害后果;

3)出现频率较高的脆弱性统计:汇总中等以上脆弱性在资产中的出现频率,从而反映脆弱性在被评估系统中的普遍程度,出现频率越高,整改获取的收益越好。

4)按层面划分的风险点分布情况汇总:汇总网络、主机、应用、数据、物理、管理等各层面存在的脆弱性及其严重程度,对比分析风险在不同层面的分布情况。

5 结语

本文在分析油田企业信息系统的业务信息以及系统服务的基础上,从减少计算工作量和关注低可能性和高严重性后果的角度出发提出了油田企业风险评估模型。该模型从资产所承载的业务信息及业务服务重要性确定资产重要性;从攻击对象角度出发分析油田信息系统可能面临的威胁对象及威胁形式;并在脆弱性及现有措施分析方面考虑了有效性因子;仅针对可能引发企业不可忍受安全事件的那些威胁、脆弱性进行风险计算;风险计算公式更加关注低可能性严重后果事件,采用了加权的方式。油田企业运营者可参考该模型及风险评估方法,对其信息系统定期开展风险评估,从而及时发现安全隐愚,经济有效地提升信息系统防护能力。

[1]王连强.信息安全风险评估方法及关链技术研究[D].天津:南开大学,2006.

[2]ISO/IEC.13335-1-2004,Information technology-Security techniques-Management of information and communications technology security-Part 1:Concepts and models for information and communications technology security management[S]. Switzerland:ISO/IEC,2004(2004.11.15):[2015.2.10]https://www.iso.org/obp/ui/#iso:std:39066:en

[3]National Institute of Standards and Technology.Special Publication 800-30800-30 Revision 1:2012-Guide for Conducting Risk Assessments[S].United State:National Institute of Standards and Technology,2012(2012.9)[2015.2.10].http://csrc.nist.gov/publications/nistpubs/800-30-rev1/ sp800_30_r1.pdf.

[4]全加信息安全标准化技术委员会.GB/T 20984-2007信息安全技术信息安全风险评估规范.[S].北京:中加标准出版社,2007.

Infosec Risk Assessment Model of Oilfield Enterprise

YUAN Jing,REN Wei-hong,LI Ming,LI Shui-lin

(The 3rd Research Institute of Ministry of Public Security,Beijing 100142,China)

Based on summarizing and analyzing the research results of existing risk assessment both at home and abroad,and through the analysis on risk assessment demand of certain oil enterprise,the paper presents an improved risk assessment model and calculation methods.The unacceptable security incidents is introduces into the model,thus to reduce the calculation workload.The vulnerability factor is refined for two weights of exposure levels and severity level,and the existing security measure refined for prevention measure and recovery measure,thus making the adjustment factor and the assignment stick more suitable to reality,and meanwhile,improving the accuracy of calculation results.

risk assessment;unacceptable incident;threat;vulnerability;asset

TP39

A

1009-8054(2015)09-0103-06

袁 静(1977—),女,硕士,副研究员,主要主要研究方向为信息安全等级保护;

任卫红(1963—),女,硕士,副研究员,主要研究方向为网络信息安全技术、安全评估;

李 明(1975—),男,博士,副研究员,主要研究方向为信息安全、等级保护;

黎水林(1981—),男,硕士,助理研究员,主要研究方向为风险评估、安全测评。■

2015-03-12

**通讯作者:emmaren1@vip.sina.com

- 信息安全与通信保密的其它文章

- 图说

- 数读

- 浅谈如何做好企业数据保护建设*

- 六大举措推进媒体融合

- 头条

- 国内