基于模糊综合评判和AHP信息安全风险评估模型

吴文刚,张志文,王庆生

(1.山西经济管理干部学院, 太原 030024; 2.公安部第三研究所, 上海 201204;3.太原理工大学, 太原 030024)

基于模糊综合评判和AHP信息安全风险评估模型

吴文刚1,张志文2,王庆生3

(1.山西经济管理干部学院, 太原 030024; 2.公安部第三研究所, 上海 201204;3.太原理工大学, 太原 030024)

考虑到定性分析信息安全风险评估具有一定的主观性,基于层次分析法和模糊综合评判法,构建信息安全风险评估数学模型,对信息安全风险评估进行定性与定量相结合的方法进行分析,将该模型应用于信息安全风险评估实例,验证了模型的有效性。

信息安全风险评估;层次分析法;定量分析

随着信息技术的讯速发展,信息安全问题变得日益复杂。近年来,利用信息安全风险评估识别系统风险存在的位置及其大小而制定相应风险控制对策,已成为信息安全问题中一个重要的环节。

ISO27001提出了风险评估实施的基本过程,但并未给出风险评估详细的实施方法。风险存在的2个基本属性为导致资产损失和威胁发生的可能性。为此对系统资产、威胁、脆弱性进行评估并计算威胁利用脆弱性造成安全事件发生的可能性以及评估安全事件发生对资产造成的损害程度,即可得到系统风险。

定性评估风险事件发生的概率和所产生的影响上带有较强的主观性,对评估者的要求也相对较高。定量分析虽然比较客观,研究结果更为科学、合理,但是对资产价值和威胁的量化数据要求较高。鉴于此困难,为提高信息安全风险评估结果的准确性和可信度,减少主观依赖性以及增强风险评估适用性,考虑到层次分析对处理复杂决策问题具有较高的有效性,能够在对影响要素及其内在关系进行分析的基础上,使用较少的定量信息使得决策思维数学化,从而通过数学方法为复杂的决策问题提供相对简便的决策措施[1-9]。本文构建了一类基于模糊评判法和层次分析法的信息安全风险评估模型,拟采用定性和定量结合的方法对信息系统进行风险评估。

1 信息安全风险评估模型

《国标GB/T 20984—2007—信息安全风险评估规范》[6]中指出:风险就是威胁利用系统存在的脆弱性直接或间接地导致信息系统资产受损,是一种潜在的可能性。风险评估首先是识别系统的关键资产,评估其价值并进行赋值;然后分析并评估该资产所面临的威胁和存在的脆弱性,进而评估该资产所面临的风险,最后得到整体系统的风险。因此,风险和资产的价值、威胁以及脆弱性直接相关。

1.1 基于模糊评判的资产评估模型

ISO21001中指出:资产评估就是确定资产的3个属性(机密性(C)、完整性(I)、可用性(A))在受到破坏时对信息系统造成的影响的过程。常见的资产赋值法有最大值法、加权平均法、取对数法等。本文基于模糊综合评判法,建立资产评估模型,对资产进行定性与定量结合的方法进行赋值。

1) 确定资产价值综合评判因素集U

定义资产信息安全的机密性、完整性、可用性作为资产评估资产价值的因素集,即

2) 给出资产价值评判集V

依据信息安全风险评估规范(国标GB/T 20984—2007)中信息安全的3个属性(机密性、完整性、可用性)的赋值表,得到资产价值指标集合V={1,2,3,4,5}。

3) 单因素评判

建立从因素集U到评判集V的映射f∶U→f(V)f(V)是V上的模糊集全体,确定集合U中每个因素对于评判集V的单因素评估矩阵R,即

4) 综合评判

确定资产因素集U中每个元素对于资产价值的重要性权重系数集合,

利用复合运算求得资产因素U的综合评估矩阵,并进行归一化处理:B=w×R得到资产赋值的计算公式:VA=int{B×VT}

(1)

1.2 威胁评估

威胁是信息系统被直接或间接攻击时,系统资产的保密性、完整性和可用性等方面受到损害或发生一些突发的安全事件。事实上,安全事件发生的可能性与威胁频率大小有关,而安全事件造成的损害在一定程度上由威胁强度决定。因此,对威胁的评估赋值,实际就是对威胁频率及威胁强度进行赋值。

假设某一资产面临的单个威胁计算公式

(2)

其中: t为资产所面临单个威胁; Ts为威胁强度; Tt为威胁频率值。

为此,可得某一信息资产所面临的总威胁值计算公式:

(3)

1.3 基于AHP的脆弱性评估模型

信息系统脆弱性在信息安全评估中有重要作用,信息安全风险评估中风险值的大小与脆弱性被利用后与资产的损害程度有着密切的关系,而且风险发生的可能性与脆弱性被威胁利用的可能性息息相关。资产的脆弱性可从管理和技术两方面进行识别。

对信息系统脆弱性的评估,实际上就是识别重要资产可能存在的脆弱性,并对其脆弱性的严重程度量化赋值。基于信息安全等级保护基本要求和对信息系统的漏洞扫描,探究信息系统存在的脆弱性列表。假设基于等级保护测评和漏洞扫描发现信息系统资产A有n个脆弱性v1,v2,…,vn,依据图1中资产层次结构图,建立如下数学模型:

1) 构建关于脆弱点、资产属性及资产的一个层次结构图(图1)。

图1 资产的层次结构模型

2) 利用表1中的1~9标度法,对准则层的3个属性进行两两比较判断,明确其相对重要性。得到3个指标间成对比较判断矩阵A:

其中aii=1, aij·aji=1,且矩阵A为互反矩阵。

表1 判断矩阵A中元素的取值

3) 利用特征向量法求解判断矩阵A的最大特征值λmax和特征向量w,并对判断矩阵进行一致性检验。

最大特征值λmax的近似算法如下:

①A中每行元素连乘并开n次方:

(4)

(5)

③A中每列元素求和

(6)

④ 求得判断矩阵A的最大特征值:

(7)

在进行一致检验时,引入一致性指标CI:

(8)

CI与表2中同阶矩阵的随机指标RI的比率称为一致性比率CR,即CR=CI/RI。若CR>0.1,说明A中各元素估计不符合一致性检验,须重新构造判断矩阵。若CR<0.1,说明A中各元素满足一致性检验,可用式(5)求得ω(1),作为n个目标的权重。

同理,可利用上述方法,求得机密性准则层与脆弱点目标层间的判断矩阵特征向量ω1,完整性同脆弱点间判断矩阵的特征向量ω2,可用性准则与脆弱点判断矩阵的特征向量ω3,并对得到的各判断矩阵进行一致性检验,求到脆弱点指标层对资产属性准则层的判断矩阵特征向量

(9)

由ω=ω(2)·ω(1),就可得出资产A的脆弱性的得分。依据表2,依据脆弱性级别,对脆弱性vi进行赋值V。

表2 脆弱性识别填入表

1.4 已有控制措施的确认

已有安全控制措施的确认对系统脆弱性识别存在一定的影响。在一定程度上,使用安全措施能够削弱系统管理或技术上的脆弱性,然而安全措施的确认并不需要详细具体到每一个资产、每一个组件的脆弱性,而是将其看做某一类具体措施的集合。

假设资产A的威胁和脆弱性存在若干个,而控制措施可能对其中的某些威胁和脆弱点有效,综合考虑威胁、脆弱点和控制措施S={S1,S2,…,Sn}间的关系,令每一项控制措施对于该资产的威胁和脆弱点的抑制有效性为EIi,得到该资产面临的风险控制措施的有效性指数

(10)

1.5 风险分析

国标GB/T 20984—2007中介绍了风险计算原理,将信息安全风险值表示为资产、威胁与脆弱性间的一个函数

(11)

其中,R表示风险值,A代表资产,V代表脆弱性,T代表威胁;la表示安全事件对资产的作用价值;Va表示脆弱性的严重程度;L表示威胁利用资产的脆弱性造成安全事件发生的可能性;F表示安全事件发生导致系统资产的损失[6]。

然而,式(11)并未将某些资产已经施加的控制措施考虑在内。因此,可得到考虑确认措施后的风险值计算公式:

R=R(A,V,T)×(1-EI)=R(L(T,V),F(la,Va))×(1-EI)

(12)

基于信息安全风险评估规范中的相乘法原理,综合式1.1-1.3中资产、威胁、脆弱性的评估模型,得到:

(13)

(14)

有新的风险计算公式:

(15)

2 模型分析

基于构建的数学模型,对某校门户网站系统进行风险评估。选定数据库为评估资产。

1) 根据本文的资产评估模型,令数据库的因素集U={C,I,A},数据库价值指标集合:

通过与系统管理员及相关专家访谈,得到评判集R为:

如果机密性(C)、完整性(I)、可用性(A)三者之间的权重w=(0.3,0.3,0.4),于是数据库的资产价值:

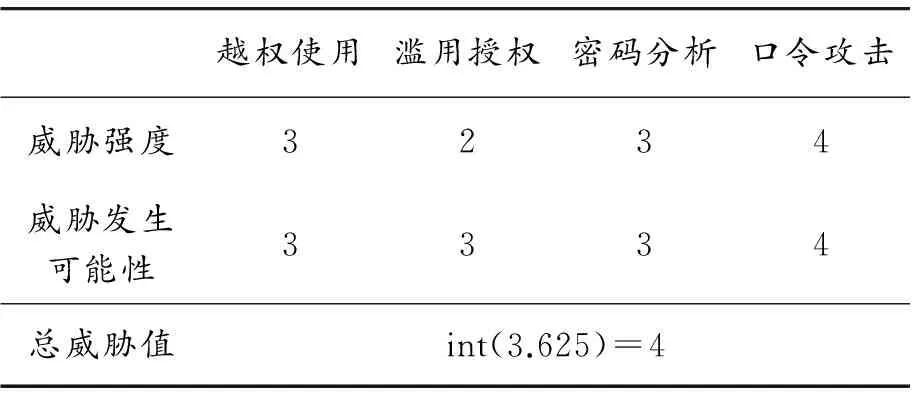

2) 基于对门户网站系统的信息安全测评,数据库可能面临的威胁有越权使用、滥用授权、密码分析和口令攻击。利用威胁计算式(2)和(3),可得:

越权使用滥用授权密码分析口令攻击威胁强度3234威胁发生可能性3334总威胁值int(3.625)=4

3) 应用式(3)构建的模型对数据库存在的脆弱性进行评估,通过对门户网站等级测评报告的分析发现,系统脆弱点主要有管理不到位(v1)、身份鉴别(v2)、恶意代码防范(v3)、数据备份(v4)、资源控制(v5)。

利用表1,参考文中对目标层与准则层间矩阵评分[3],得到目标层—准则层的判断矩阵:

求得矩阵A最大特征值λmax=3.094,特征向量ω(1)=(0.064 3, 0.237 0, 0.698 6)T。由于CR=0.081<0.10,表明判断矩阵A满足一致性检验。

同理,可得到3个准则层与目标层的判断矩阵,即:

利用Matlab求得准则层—指标层的判断矩阵的特征向量:

ω(2)=(ω1,ω2,ω3)T=

于是可求得数据库的脆弱性v1,v2,v3,v4,v5的严重程度值为0.519 8,0.215 5,0.143 7,0.066 7,0.053 8。

依据表3,可得脆弱性v1,v2,v3,v4,v5的值分别为3、2、1、1、1。

4) 该门户网站系统数据库采取的安全措施有:设置密码、分配管理员,对数据库进行审计。设置密码、分配管理员能够在一定程度上削弱脆弱性v1,v2,v4,故可定义数据库面临的风险控制措施的有效性指数EI=0.2。

5) 利用1.5中得到的新的风险值算分公式,可求得数据库在各脆弱性下的风险值:

3 结束语

本文基于ISO 27001系列标准及国标GB/T 20984—2007的信息系统的风险评估流程,构建了一类基于模糊综合评判法和层次分析法的信息安全风险评估模型,应用定性与定量相结合的方法对信息系统进行风险评估,得到了资产、威胁及脆弱点的赋值方法及风险分析方法。在考虑已有控制措施确认的基础上,利用相乘原理得到了新风险值计算公式。通过某校门户网站的实例验证了模型结果的有效性与可靠性。

[1] 付国庆,龚军,吕小毅.基于AHP与模糊数学的信息安全风险评估模型 [J].信息安全通信与保密,2014(10):100-103.

[2] 李国伟,王付明,王南星.基于模糊AHP法的网络空间联合反恐作战指挥体系效能评估[J].兵器装备工程学报,2016,37(4):111-113.

[3] 华光.基于层次分析法的信息安全风险评估研究[J].实践与经验,2008(9):80-83.

[4] 刘宝利,肖晓春,张根度.基于层次分析法的信息系统脆弱性评估方法[J].2006(33):62-64.

[5] 赵帅,韩国柱,汪伟.基于模糊层次评判的火炮测试性分级评估[J].兵器装备工程学报,2016,37(2):78-83.

[6] 李鹏宇.基于层次分析法的信息安全风险评估量化方法研究[D].南昌:江西财经大学,2012.

[7] 杨笑源,赵晓刚.应用改进层次分析法和模糊综合评判的油库静电灾害评估[J].重庆理工大学学报(自然科学版),2015(2):136-140.

[8] 公安部信息安全等级保护评估中心.信息安全等级保护培训教程[M].北京:电子工业出版社,2016.

[9] 潘雪霖,孙伟.基于GB/T 20984—2007风险评估计算模型的研究[J].信息安全研究,2015,1(1):54-59.

(责任编辑 陈 艳)

A Information Security Risk Assessment Model Based on AHP and Fuzzy Comprehensive Evaluation

WU Wen-gang1, ZHANG Zhi-wen2, WANG Qing-sheng3

(1.Shanxi Institute of Economic Management, Taiyuan 030024, China;2.The Third Research Institute of Ministry of Public Security, Shanghai 201204, China;3.Taiyuan University of Technology, Taiyuan 030024, China)

Considering the qualitative analysis of information security risk assessment has certain subjectivity. In this paper, based on AHP and fuzzy comprehensive evaluation method, a mathematical model of information security risk assessment is built, which provided a method to study the information security risk assessment with ualitative analysis and quantitative analysis. And the model was applied to information security risk assessment instance, which proved the validity of the model.

information security risk assessment; AHP; quantitative analysis

2017-03-15

山西省科技厅资助项目(20140322-13)

吴文刚(1978—),男,讲师,主要从事信息系统等级保护、风险评估研究; 张志文(1991—),男,硕士,主要从事应用数学,信息安全风险评估的研究,E-mail:zzwv5zhangzhiwen@163.com。

吴文刚,张志文,王庆生.基于模糊综合评判和AHP信息安全风险评估模型[J].重庆理工大学学报(自然科学),2017(7):156-161.

format:WU Wen-gang, ZHANG Zhi-wen, WANG Qing-sheng.A Information Security Risk Assessment Model Based on AHP and Fuzzy Comprehensive Evaluation[J].Journal of Chongqing University of Technology(Natural Science),2017(7):156-161.

10.3969/j.issn.1674-8425(z).2017.07.025

TP393

A

1674-8425(2017)07-0156-06