利用边缘检测与Zernike矩的半脆弱图像水印算法*

王 胜,解 辉,张福泉

1.安徽大学 电子信息工程学院,合肥 230601

2.安徽国防科技职业学院 信息技术学院,安徽 六安 237011

3.清华大学 计算机科学与技术系,北京 100084

4.北京理工大学 软件学院,北京 100081

1 引言

随着经济全球化的日益发展,图像因其包含了丰富的内容,且具备良好的直观描述特性,使其在医疗、教育以及经济等领域具有重要地位[1-2]。然而,近年来,因计算技术的日益发展与完善,使得图像编辑软件的功能也提到了提升,利用这些软件可以对图像进行肆意修改,且不容易被用户察觉,对图像内容的完整性与真实性进行识别带来了较大困难[3]。因此,如何确保图像信息安全性,使其在网络传输时不被攻击,已成为当前各国学者的研究热点[4]。其中,图像水印技术就是一种信息隐秘技术,它是通过把用户的水印数据植入到其他载体图像中,构成水印图像,使得整个图像只呈现载体图像信息,具有良好的不可感知性与鲁棒性[4]。如汤永利等人[5]为了提高水印图像的抗攻击能力,设计了一种新的基于离散余弦变换域的增益不变量化索引调制的数字图像水印算法,充分利用离散余弦变换(discrete cosine transform,DCT)域中直流分量的稳健性,基于增益不变的量化方法,将水印数据嵌入直流分量中,同时,利用最小距离公式进行水印提取,实验结果验证了其算法具有良好的不可感知性与鲁棒性。Fazli等人[6]为了提高水印技术的安全性,联合离散小波变换(disceret wavelet transform,DWT)、DCT与奇异值分解,设计了新的鲁棒图像水印技术,利用DWT机制分解载体图像,形成4个频域子块,从而设计了水印嵌入技术,把水印信息隐藏到水印数据并嵌入到DWT频域子块中,随后通过奇异值分解方法来检测载体图的角点,以构建水印提取方法,准确复原水印信息,仿真数据表明其技术具有较高的不可感知性。Hosny等人[7]为了提高水印信息的不可感知性与鲁棒性,基于高精确极谐变换矩的水印方法,提高水印图像的抗几何攻击能力,利用Arnold算法来置乱水印二值图像,并计算载体图像的极谐变换矩,通过执行极谐变换矩的量化过程,将水印信息嵌入到载体中,实验结果显示该算法不但具有理想的隐秘性,同时具有良好的鲁棒性,能够有效抵御旋转、缩放等几何攻击。

虽然这些水印技术能够成功将水印信息隐藏到载体图像中,具有良好的不可感知性与鲁棒性[5-7],但是此类技术只能实现水印信息嵌入与提取功能,缺乏对水印图像的认证功能,无法对非恶意修改和可疑攻击水印进行真伪识别与定位。

为此,诸多学者通过设计相应的认证模块,与水印算法结合,提出了半脆弱图像水印认证技术。该技术主要分为两类:空域与频域半脆弱图像水印方法[8]。空域半脆弱图像水印算法具有结构简单,但是其鲁棒性不理想,因此众多半脆弱图像水印算法主要集中在频域[8]。如张劲松等人[8]为了能够区分偶然攻击与恶意攻击,提出了基于DWT的图像内容半脆弱水印认证算法,利用一层小波变换来分解载体图像,并对其高频系数进行分块,通过计算这些高频子块的能量来嵌入水印,实验结果验证了该算法对JPEG压缩具有良好的鲁棒性与认证性能。但是该技术对旋转、平移等攻击缺乏鲁棒性,且无法定位出篡改区域。Li等人[9]为了保护人脸图像在网络中安全传输,设计了基于奇异值分解与主成分分析的半脆弱水印认证算法,利用小波变换分解载体图像,通过提出的量化技术,将水印信息嵌入到中频系数中,并基于主成分分析方法,提取水印信息,利用奇异值分解系数来生成认证水印,实验结果验证了该算法的合理性与优异性。但是,将水印信息嵌入到中频系数,使其不可感知性不高,虽然能够认证水印图像的真伪,但是无法定位到篡改区域。

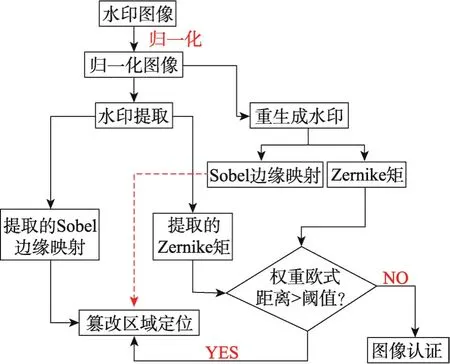

针对上述半脆弱图像水印认证技术存在的不足,使其不仅可以对水印信息的真实性进行判别,而且还能准确定位攻击位置,本文设计了基于Sobel边缘检测与Zernike不变矩的半脆弱图像水印认证算法。该算法为频域水印技术,兼顾抗攻击能力与认证精度。利用DWT机制对载体图像进行分解,获取10个子带;由于图像的能量主要集中LL3子带中,因此,引入Sobel算子与Zernike矩对LL3子带进行处理,得到两个水印:边缘映射与Zernike矩的10个最重要位。通过相应的水印嵌入机制,将Sobel边缘映射嵌入到LL3子带的DWT系数中,形成初始水印图像,并再次利用Sobel算子对其进行检测,获取边缘映射,确定嵌入位置,将10个最重要位隐藏到边缘映射中的Zernike矩中,获取最终的水印图像;建立水印复原方法,提取完整的水印信息。最后,根据用户提取的水印信息与重生成水印图像中的水印信息所对应的Zernike矩与边缘映射,并基于权重欧式距离,设计了水印认证方法,对水印信息进行真伪决策,同时定位篡改攻击位置。最后,测试所提算法的水印性能与认证检测精度。

2 Zernike矩

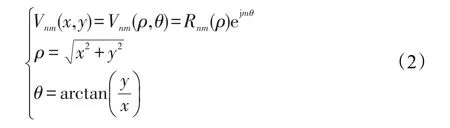

Zernike矩对旋转、尺度缩放等几何变换具有理想的鲁棒性,在当前图像处理领域得到了广泛应用[10]。令2D图像f(x,y)的大小为M×N,则其n阶m重的Zernike矩为[10]:

其中,n为Zernike矩的阶数;m是正整数,满足n;*是共轭复数;为空间像素位置 (x,y)转换为极坐标(ρ,θ)后的变换核,其函数如下:

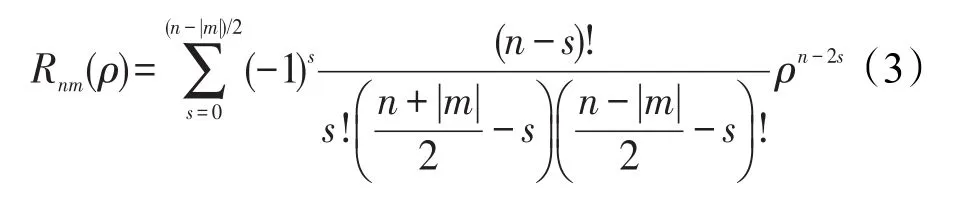

其中,Rnm(ρ)是径向多项式,其模型为:

由式(3)可知,Zernike矩具有一组完备的正交基,有效降低了信息冗余,且含有递归性质,使其具备较高的计算效率[10]。

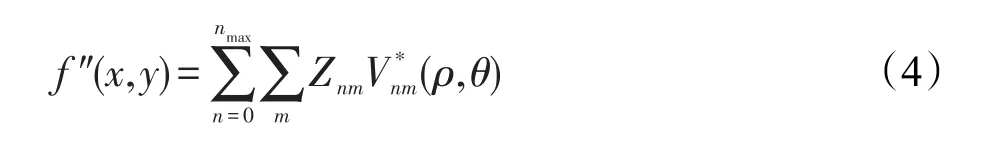

根据Zernike多项式的正交基,以及给定图像f(x,y)的Zernike矩Znm,则图像函数f′(x,y)可根据如下模型来重构:

当n→∞时,f″(x,y)将逼近f(x,y)。且图像f(x,y)经过旋转后,得到其对应的旋转图像f′(x,y),则二者对应的Zernike矩分别为:

根据式(5)可知,即使图像f(x,y)发生了旋转变换,但其Zernike矩的幅度却保持不变,可提高本文水印图像的抗几何攻击能力。另外,将其相位关系进行比较,可计算出旋转角度θ。

因此,对于任意的图像f(x,y),利用式(1)来提取其n阶m重的Zernike矩;利用式(4)从提取的Zernike矩来重构图像f(x,y)。

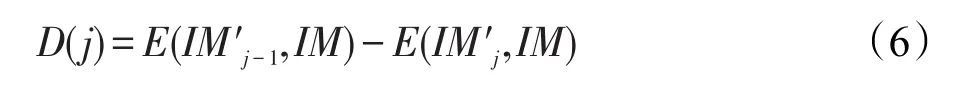

另外,利用提取Zernike矩重构的图像,与初始图像之间的差异来衡量Zernike矩阶数的图像描述能力。较小的Zernike矩的阶数,能够较好地描述整体图像信息,对噪声不敏感,较大的Zernike矩的阶数,可描述图像细节,不易受光照的影响[11]。因此,Zernike矩的阶数对本文水印认证算法的影响较大。为了得到这个较优的阶数n,令IM′j是从提取的第j阶Zernike矩中所重构的图像;IM为初始图像。随后,本文利用IM′j与IM的欧式距离E(IM′j,IM)来量化Zernike矩阶数的图像描述能力。若E(IM′j,IM)较小,则可断定所提取的图像信息不足,且无需计算其他阶数的Zernike矩。通过计算图像的每一阶的Zernike矩,可了解其重要程度。因此,重构图像与初始图像的相似度可以充分反映出第j阶Zernike矩的重构质量。为此,本文定义了任意阶的重要度D(j)计算函数为:

当D(j)值大于0,且值越大,则其能够更好地捕获图像的重要信息;相反,较小的D(j)值,或者负值,表明其捕获的数据为次要信息。

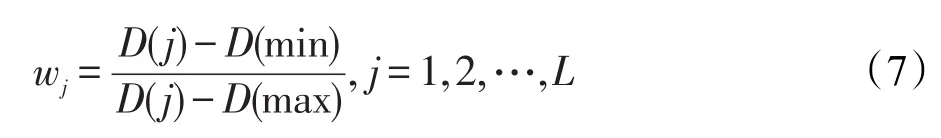

但是,Zernike矩的阶数并非越大越好,当其达到了临界值时,不但增大了算法的运算量,同时也会出现“休斯”效应[11]。故本文基于式(6)的D(j),利用权重思想计算其加权欧式距离。对于任意的阶数,其相应的权重wj为:

其中,D(min)为最小的D(j)值;D(max)为最大的D(j)值;L为阶数。

再利用式(7)的wj来计算加权欧式距离:

其中,ZMM为初始图像的Zernike矩;ZMM′是重构图像的Zernike矩。

依据最大的权重wj与较小的加权欧式距离,从计算效率与描述能力两方面综合考虑,确定Zernike矩的较优阶数,获取最佳的水印性能与认证精度。

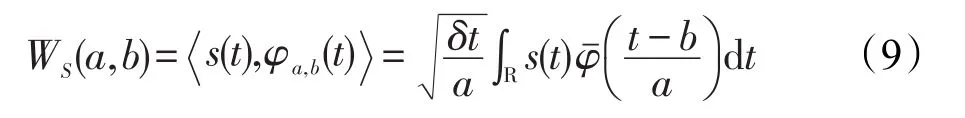

3 半脆弱图像水印认证算法

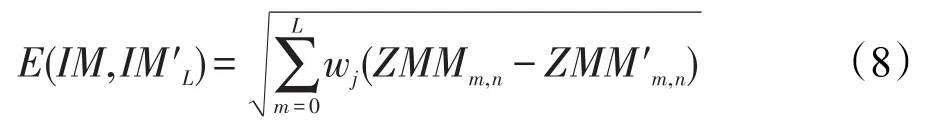

Sobel边缘检测耦合Zernike不变矩的图像水印认证算法过程见图1。其主要分为3个阶段:水印嵌入,水印提取,水印认证。

Fig.1 Process of watermarking authentication algorithm in this paper图1 本文水印认证算法过程

3.1 水印的嵌入

3.1.1 水印的生成

为了使得所提算法具有良好的鲁棒性与认证定位精度,本文利用Sobel边缘检测算子与Zernike矩来处理水印信息。所生成的水印信息不是随机的,而是利用初始图像自身特性来获取两个水印。将水印信息对应的Sobel边缘映射,作为第一个水印,以定位水印图像中的伪造篡改区域;再用Zernike矩提取其特征,作为第二个水印,用来认证水印图像的真伪,通过将其嵌入到Sobel边缘映射中,可获取较强的鲁棒性与不可感知性。

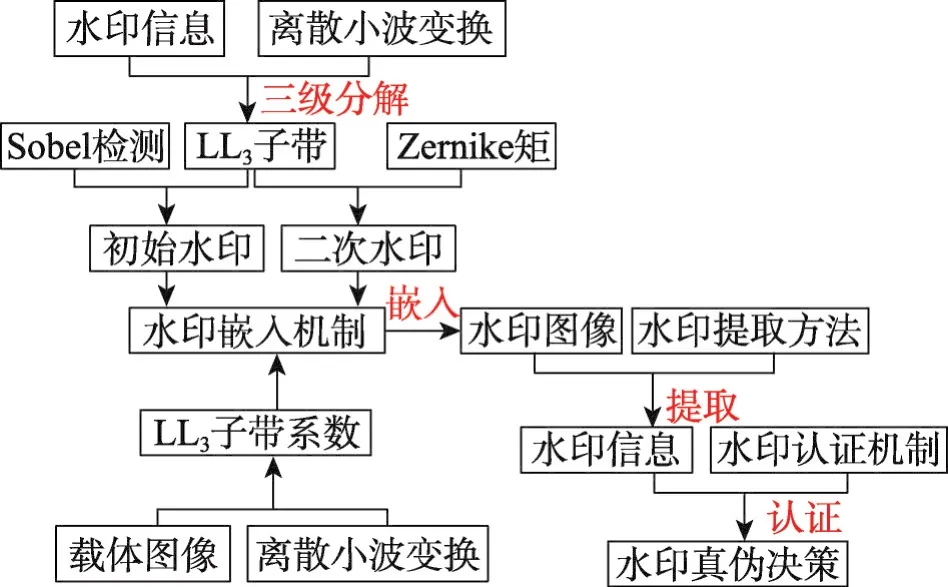

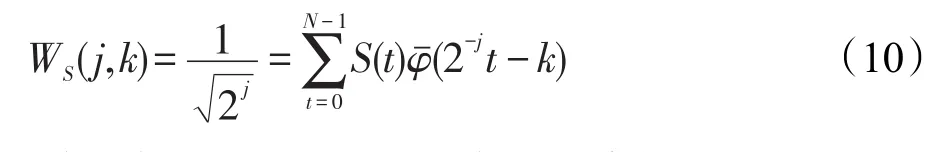

令初始水印为S(x,y),其尺寸为N×M,由于Zernike矩只有旋转不变性,为了使其对尺度缩放、平移等操作具有鲁棒性,引入归一化机制[12],对S(x,y)进行归一化处理。随后,基于离散小波变换,对归一化后的S′(x,y)进行三级分解[13]:

其中,S代表载体图像;a为频率尺度;b为时间尺度;φ(t)为小波函数;φˉ(t)为φ(t)的共轭函数。

为了简单计算,依据文献[13],将式(9)演变为:

利用式(10)对S′(x,y)进行3级分解,得到10个子带 LL3、HL3、LH3、HH3、HH2、HL2、LH2、HL1、LH1、HH1。对于每个分解层,4个子带可描述图像的分辨率,然而图像的主要能量包含在小波近似系数LLi中[14],本文由于LL3包含了图像的大部分能量,且具有合适的尺寸,故本文选择LLi来生成第一个水印。首先,引入Sobel算子[15]对水印S′(x,y)进行检测,生成一个的Sobel边缘映射,此边缘映射对噪声、常规图像篡改操作具有良好的鲁棒性。随后,依据第2章的计算过程,联合式(11),提取归一化水印S′(x,y)的特征,从而得到其对应的Zernike矩:

其中,所有参数的物理意义与式(1)相同。

通常,Zernike矩的空间维数是非常高的,需要更多的数据位来嵌入到这些特征矢量中,然而,在实际应用中,仅仅需要图像的少数重要位[16]。因此,本文根据文献[16]的方法来量化Zernike矩,从Zernike矩中选择10个最重要位来生成第二个水印。

3.1.2 水印的嵌入

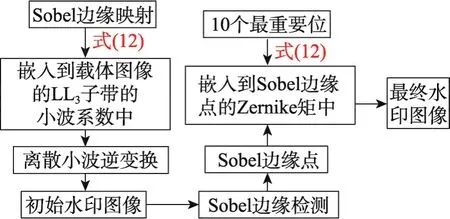

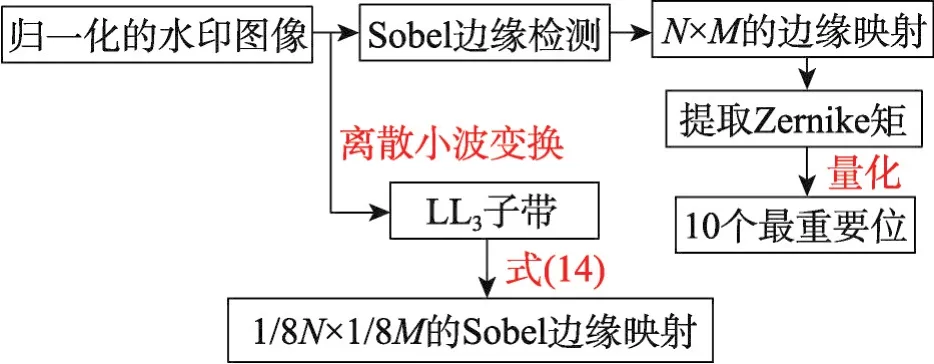

根据S′(x,y)对应的Soble边缘映射与Zernike矩,设计了水印嵌入机制,其过程见图2,具体如下:

Fig.2 Watermark embedding process图2 水印嵌入过程

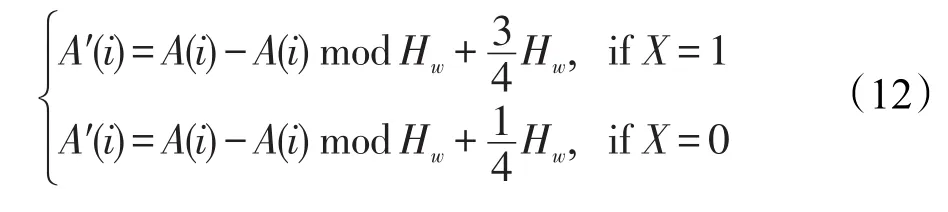

(1)令初始载体图像为f(x,y),其大小为N×M,同样,对其进行归一化处理后,利用DWT机制对其进行分解,选择子带LL3的小波系数作为嵌入位置,将水印S′(x,y)的的Sobel边缘映射嵌入其中:

其中,A(i)、A′(i)分别是初始载体、水印图像的DWT系数;X为水印比特;Hw是水印强度,为一个正整数。

(2)利用离散小波逆变换[13]处理A′(i),形成初始水印图像。

(3)再借助Sobel算子对初始水印图像进行检测,得到一个N×M的Sobel边缘映射,元素值为“1”的,标记为边缘点,而元素值为“0”的,则是图像的主要内容。根据这些边缘点,确定第二个水印的嵌入位置。

(4)根据式(13),将Zernike矩的10个最重要位嵌入到上述边缘点中:

其中,A(i)、A′(i)分别为嵌入水印前后的边缘点的强度值;X为水印比特;Hw是水印强度,为一个正整数。

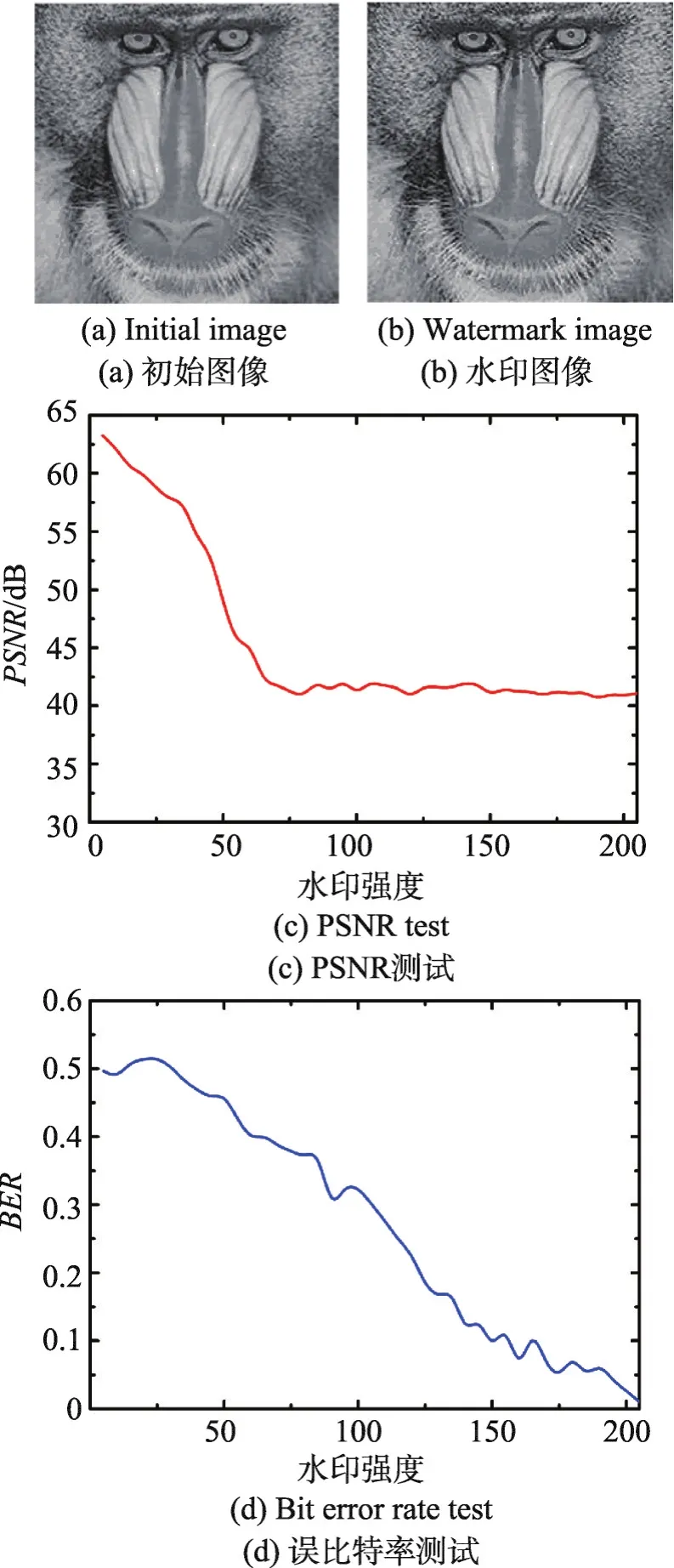

执行上述过程后,输出水印图像。为了测试水印强度Hw对整个水印算法的认证性能的影响,本文以Mandrill为对象,见图3(a);利用上述过程生成水印,并将其嵌入到Mandrill图像中,生成水印图像,见图3(b);通过计算水印图像的峰值信噪比(peak signal to noise ratio,PSNR)以及嵌入过程的误比特率(bit error rate,BER)[17]来确定较优的Hw,结果见图3(c)~(d)。其中,图3(c)显示的是嵌入强度对水印图像的PSNR测试的影响。图3(d)是嵌入强度对水印比特模式恢复的影响。由图3(c)可知,当水印强度从5增加到205时,水印图像的PSNR从69 dB降低至41 dB,这显示水印强度可提高算法鲁棒性,但是降低了水印图像的视觉质量。由图3(d)可知,当水印强度从5增加到205时,其误比特率从0.30降低至0.01,这意味着增加嵌入强度,可以大幅降低嵌入失真。因此,在本文整个水印认证算法过程中,将嵌入强度Hw设置为205。

Fig.3 Determination of watermark intensity图3 水印强度的确定

3.2 水印的提取

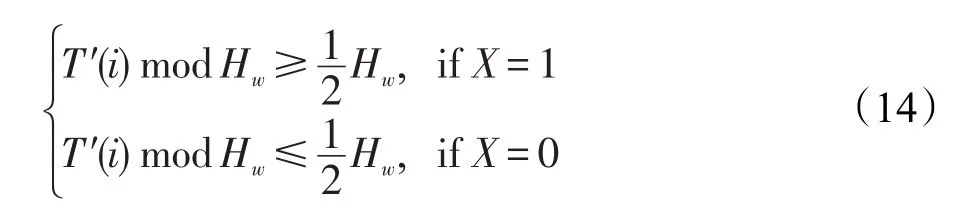

水印提取过程是水印嵌入的逆过程,本文设计的水印提取方法的过程见图4。

Fig.4 Watermark extraction process图4 水印提取过程

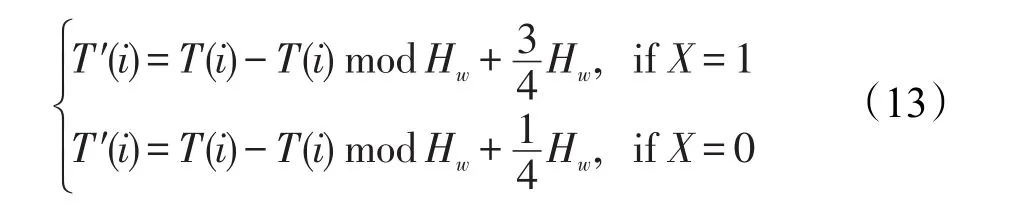

根据如下函数从水印图像中提取Zernike矩的位模式:

其中,T′(i)是水印图像的边缘点上修改后的强度值;X为水印比特;Hw是水印强度,为一个正整数。

具体步骤如下:

(1)借助Sobel技术处理归一化后的水印图像,获取N×M的Sobel边缘映射。

(2)利用式(11)从Sobel边缘映射中提取嵌入的Zernike矩。

(3)将提取的Zernike矩量化为10个最重要位。

(4)借助DWT机制对水印图像进行3级分解,利用式(14)处理子带 LL3,提取的Sobel边缘映射。

3.3 水印认证

Fig.5 Watermark authentication process图5 水印认证过程

其中,WEC()为常见的加权欧式距离[18];t为用户设置的阈值。

4 实验结果与分析

为了测试所提水印认证技术的真伪检测精度与安全性,基于Matlab软件进行测试,并将文献[8]与文献[9]作为对照组,以体现本文水印认证技术的优异性。实验条件为:DELL,3.5 GHz,双核CPU,500 GB硬盘与8 GB内存。算法参数为:Hw=205,X=90 bit,阈值t=1。

4.1 Zernike矩的阶数n的确定

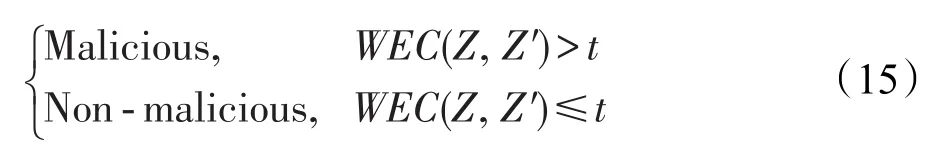

根据所提水印认证算法描述可知,Zernike矩的阶数对认证性能影响较大,因此需要确定一个较优的阶数n。为此,本文以图6(a)为对象,依据式(8),计算不同阶数n下的权重欧式距离,同时记录生成不同阶数n的Zernike矩所需要的时间,结果分别见图6(b)、图6(c)。依据图6(b)可知,当n=4 ,或者n=5时,加权欧式距离最小,同时依据图6(c)可知,n=4时,其时耗要低于n=5。为此,在后续实验中,将Zernike矩的阶数n设置为4。

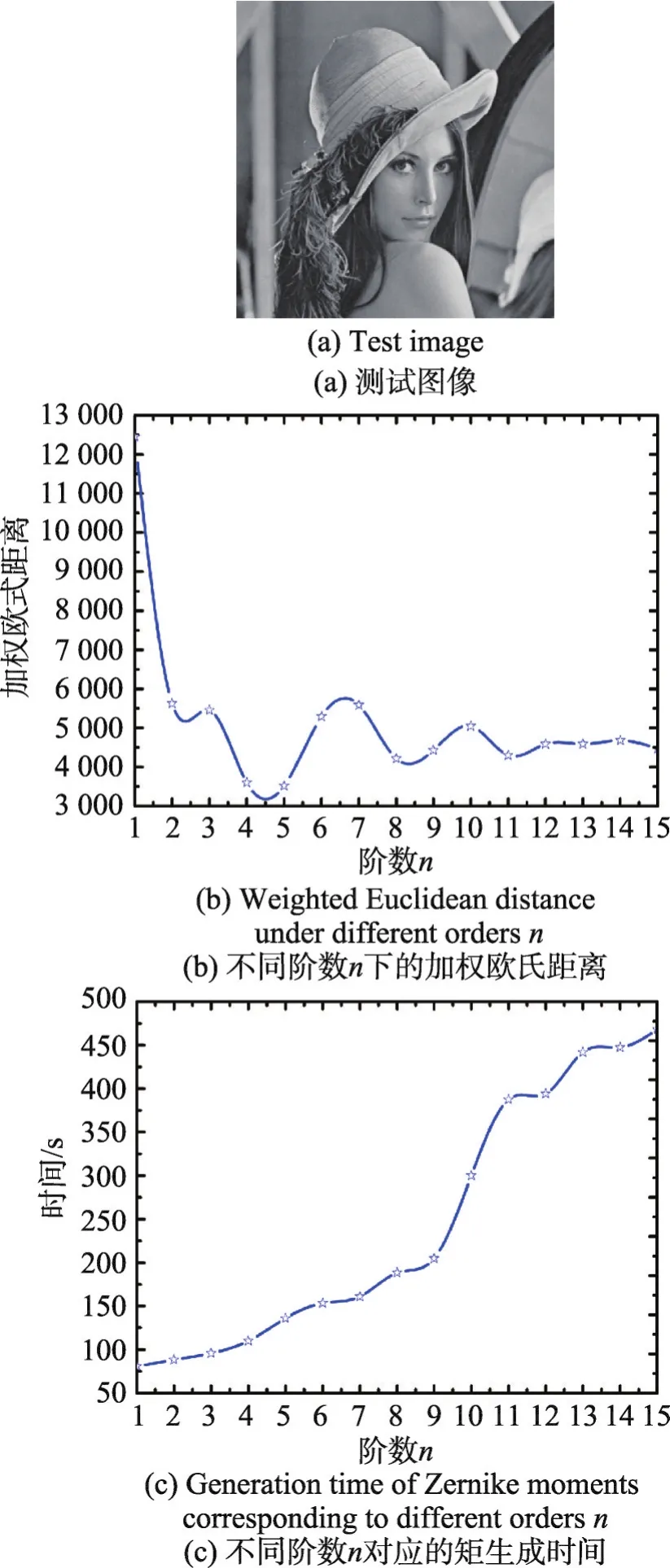

4.2 水印图像的不可感知性测试

同样,以图6(a)为载体图像,利用3.1.1小节的水印生成过程,得到两个水印,分别见图7(a)与图7(b)。利用所提嵌入过程,将两个水印嵌入到图6(a),结果见图7(c)。依据图6(a)与图7(c)可知,二者无明显视觉差异,水印信息很好地隐藏到载体图像中,且没有引起载体图像显著变化。这显示所提算法具有良好的不可感知性。

Fig.6 Order optimization of Zernike moments图6 Zernike矩的阶数优化

为了量化所提算法的不可感知性,本文引入PSNR进行量化,其函数为[1]:

Fig.7 Watermark information embedding图7 水印信息的嵌入

其中,M、N分别为图像的宽和长;Xi、X′i分别是载体图像、水印图像的像素值。

一般而言,当水印图像的PSNR值大于35 dB时,表明其具有良好的隐秘性,其视觉效果与初始载体具有很高的相似度,PSNR值越大,则代表其不可感知性越好,与载体图像的视觉相似度越高,反之,则显示其不可感知性较低[19]。根据式(16)的计算过程,得到图7(c)的PSNR=43 dB,要高于理论值35 dB。这说明水印图像与初始载体图像的相似度很高,从而表明水印图像与载体图像差异较小,具备较高的不可感知性。原因是所提水印算法是将水印嵌入到载体图像的LL3子带中,只对载体图像的小范围区域像素进行替代,使其与初始载体图像的视觉相似度较高,从而提高了其不可感知性。

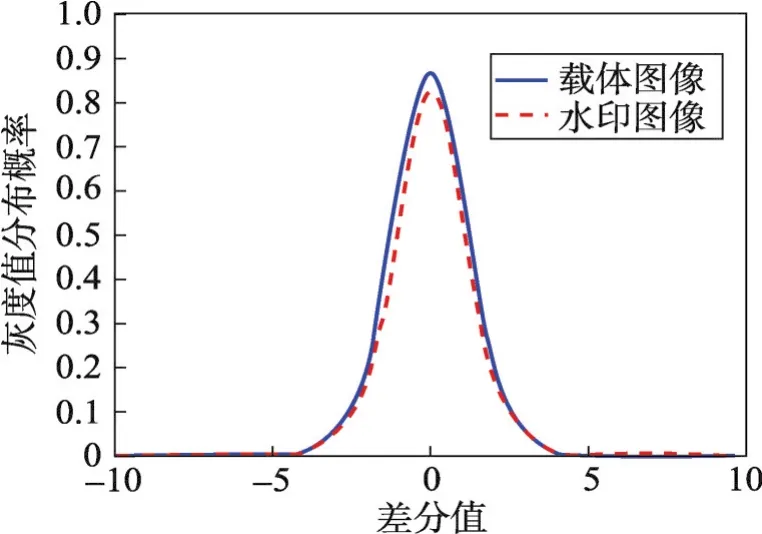

为了直观量化水印图像与初始载体之间的内容差异,本文以图6(a)、图7(c)为对象,引入差分图[20]来衡量,设置0.4 bit/pixel的嵌入率,依据文献[20]的方法,得到二者的差分图,结果见图8。依图可知,水印图像的灰度分布与初始载体非常接近,没有阶梯效应,这也显示了所提水印算法具备很好的视觉隐秘性。

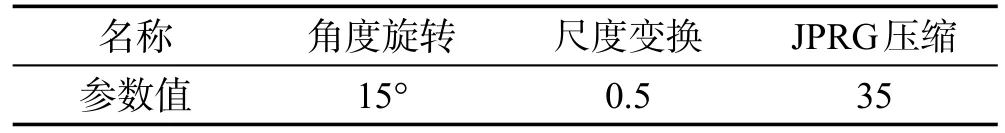

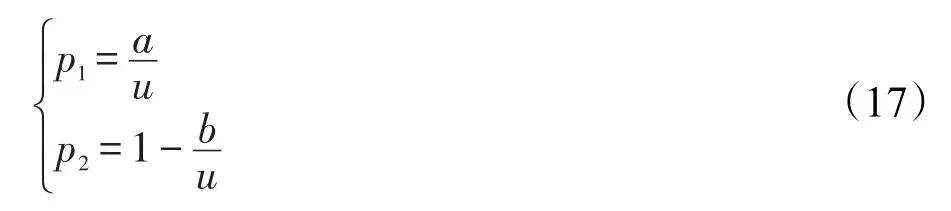

4.3 非恶意攻击下篡改率对比分析

篡改率是当前半脆弱水印技术用来衡量鲁棒性的常用指标,对于各种攻击后的水印图像,若其篡改率越低,则表示其抗攻击能力越强,具有更高的鲁棒性[21]。利用本文算法、文献[8]、文献[9]算法将各自的水印嵌入到图6(a)。随后,对3种算法的水印图像进行非恶意攻击,得到了篡改水印图像,非恶意攻击类型与参数见表1。3种算法在不同图像序列对应的篡改率结果见图9。依图可知,对于3种攻击篡改,本文算法的水印图像的篡改率最低,而文献[8]、文献[9]两种技术的篡改率均要高于本文算法,尤其是旋转攻击,本文算法的优势更加明显,其平均篡改率为0.026 37,而文献[8]、文献[9]两种技术在旋转攻击下的平均篡改率分别为0.031 58、0.029 33,见图9(a)。在尺度攻击下,三者的平均篡改率分别为0.018 75、0.022 06、0.020 39,见图9(b)。在JPEG压缩攻击下,三者的平均篡改率分别为0.018 22、0.021 36、0.022 84,见图9(c)。这表明本文水印算法的鲁棒性要优于对照组。原因是本文技术通过利用归一化与Zernike矩来实现水印信息的嵌入,提高了水印图像对旋转、尺度缩放等攻击的鲁棒性;而文献[8]则是仅通过DWT技术将水印信息嵌入到高频系数中,导致鲁棒性不理想,尤其面对旋转攻击,其篡改率最高,但是对LPEG压缩具有最好的鲁棒性;而文献[9]则是借助奇异值分解与主成分分析(principal component analysis,PCA)来嵌入水印,虽然奇异值分解具有良好的抗旋转攻击能力,但是其难以抗击JPEG压缩攻击。

Fig.8 Difference map between initial carrier and watermark image图8 初始载体与水印图像的差分图

Table 1 Non-malicious attack types and their parameter values表1 非恶意攻击类型及其参数值

Fig.9 Tamper rate test results of 3 algorithms图9 3种算法的篡改率测试结果

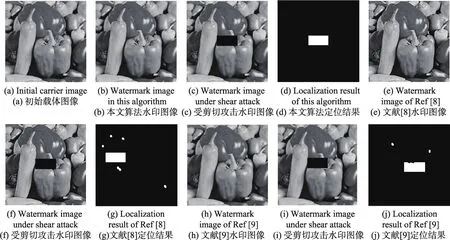

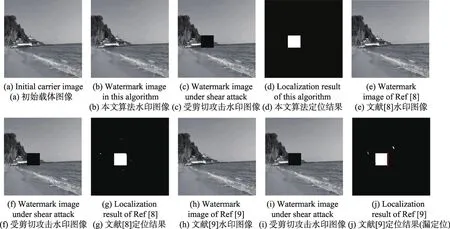

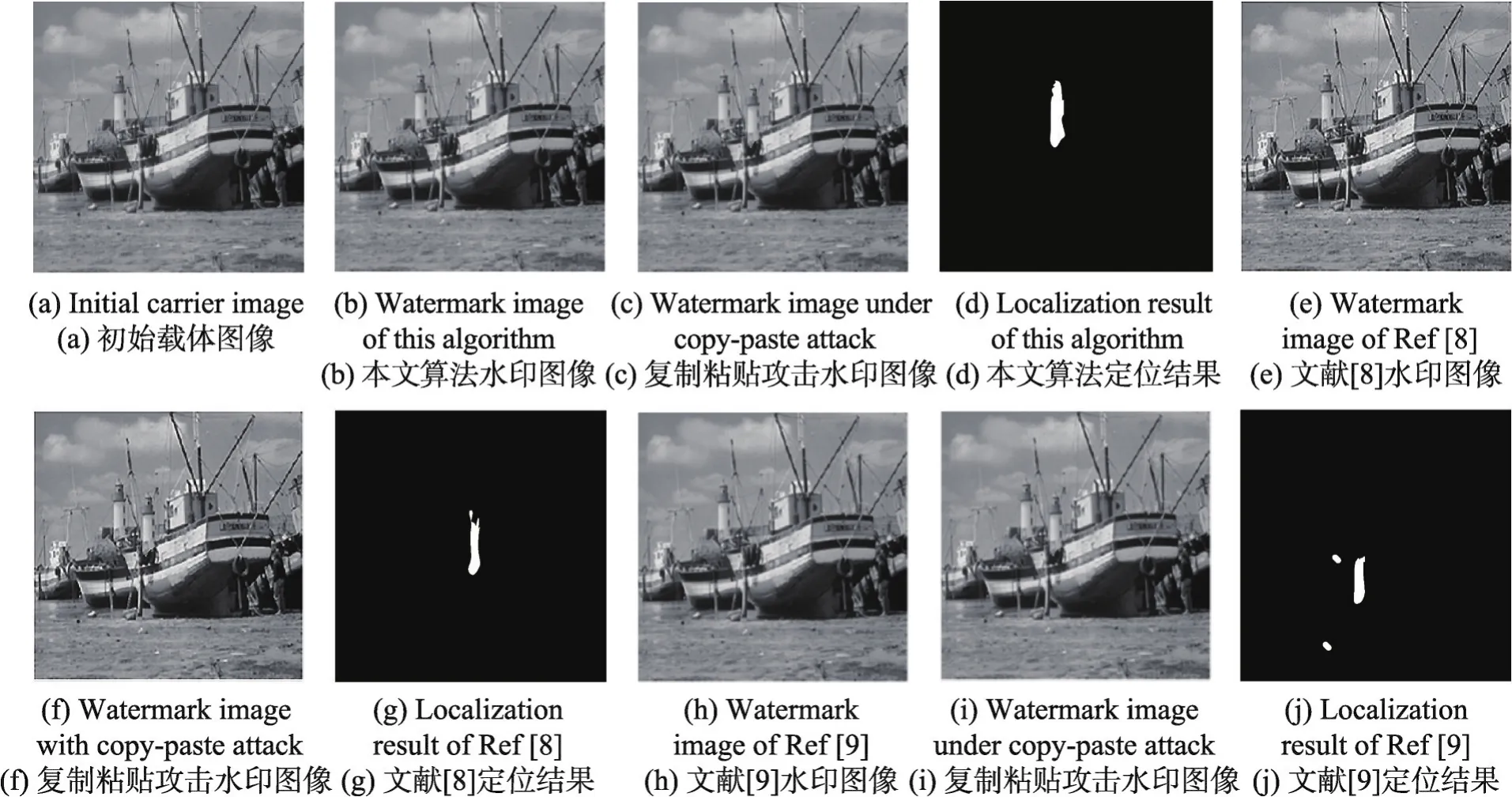

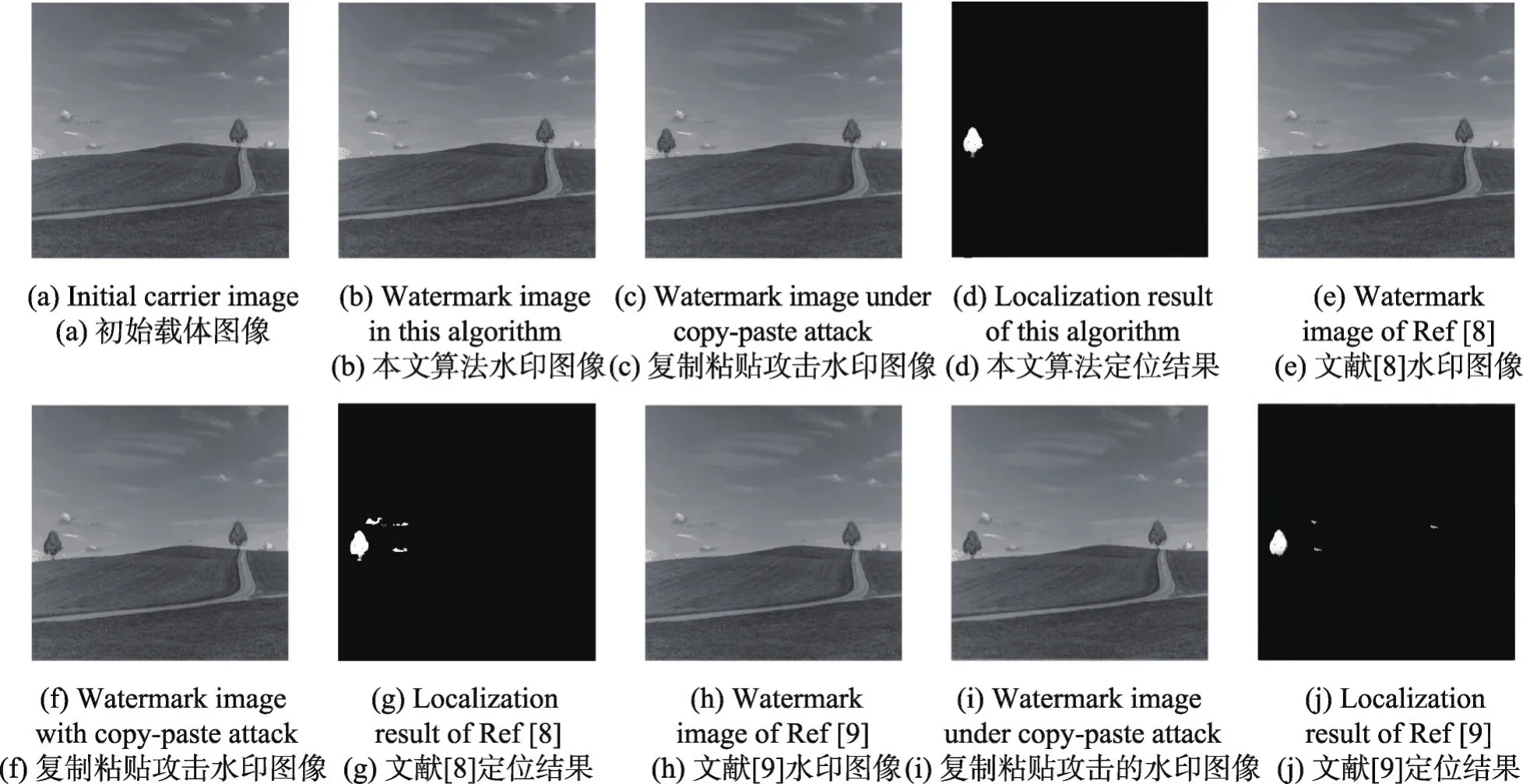

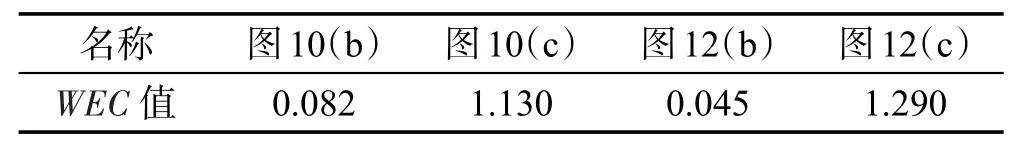

4.4 恶意攻击下水印图像认证与篡改定位测试

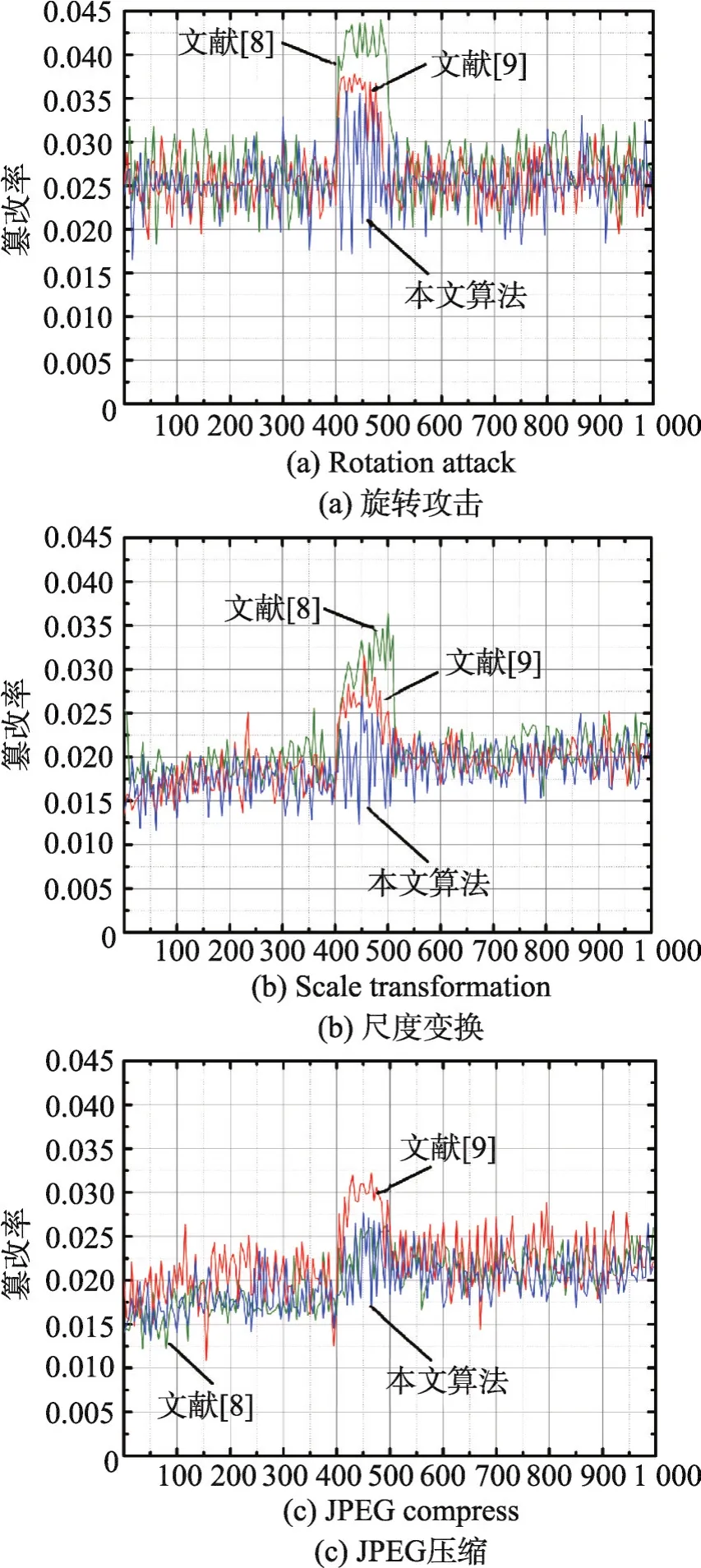

理想的半脆弱水印算法应能有效区分恶意与非恶意修改,而且还应能准确定位出篡改区域[2]。为此,本文以图10~图13中(a)为水印图像,对其分别施加剪切攻击、复制-粘贴等恶意攻击,利用本文算法、文献[8]、文献[9]算法对其进行认证,结果见图10~图13。由图10和图12可知,对于剪切攻击,本文算法均能准确定位出攻击区域,而文献[8]、文献[9]两种算法虽然具有认证功能,能够判别其为恶意攻击,但是无法对篡改区域进行准确定位,均出现了一定的偏差。同样,对于图13和图14,本文算法的定位精度仍然是最高的。为了量化3种算法的定位能力与精度,本文依据文献[22]提供的指标,利用像素块数量进行量化。假设图像篡改区域面积为u(包含了u个1×1大小的像素块),在该区域内正确定位的像素块数为a,其他区域中未发生错误却被定位出的像素块数为b。则依据文献[22],其正确定位率p1与误定位率p2分别为:

依据式(17)可知,p1值越大,p2越小,则定位精度越高。

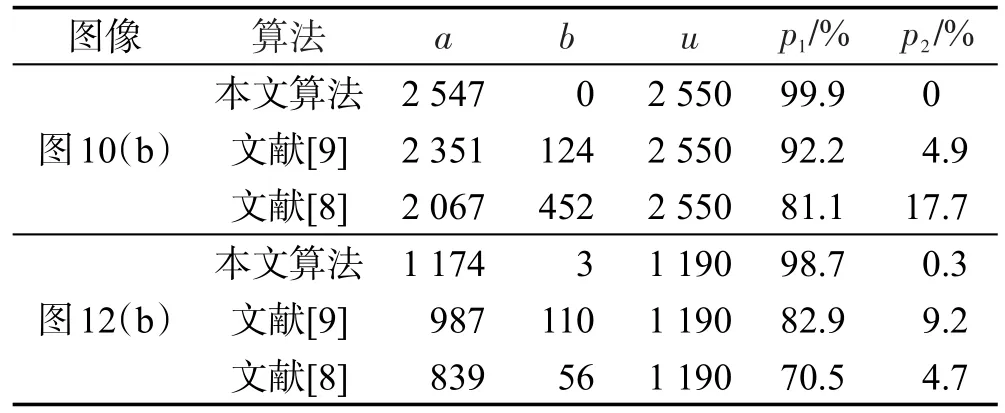

Table 2 Test results of positioning ability of different algorithms表2 不同算法的定位能力测试结果

为了减少工作量,本文仅以图10(b)、图12(b)为实验对象,二者的篡改区域面积分别为75×34、14×85。因此,这两个区域分别包含了2 550、1 190个1×1大小的像素块。依据文献[22]和式(17),可得3种算法的正确定位率p1与误定位率p2见表2。由表可知,对图10和图12两个目标,本文算法的定位精度最高,对于图10(b),其正确定位率p1=99.9%,误定位率p2=0。文献[9]的正确定位率p1=92.2%,误定位率p2=4.9%;文献[8]的正确定位率p1=81.1%,误定位率p2=17.7%。原因是本文算法是通过对比提取的Sobel边缘映射与重生成的Sobel边缘映射来定位伪造篡改区域,Sobel边缘映射对攻击非常敏感,一旦其受到攻击变换,其输出的边缘映射是截然不同的,因此本文水印认证算法具有更好的定位精度。而文献[8]、文献[9]则主要是通过对比提取水印与初始水印的变化来定位,而这两种技术又具备一定的抗攻击能力,当水印图像遭遇篡改时,由于自身的抗攻击能力,使其提取水印与初始水印差别不大,从而导致定位误差较大。

Fig.10 Localization results of 3 algorithms for shear attack on Chili image图10 3种算法对Chili图像剪切攻击的定位结果

Fig.11 Localization results of 3 algorithms for shear attack on Beach image图11 3种算法对Beach图像剪切攻击的定位结果

另外,由表3可知,受攻击的水印图像的加权欧式距离WEC(式(15))均要大于阈值t=1,依据算法描述可知,将其视为恶意攻击图像;而未受攻击的水印图像的WEC值均要小于阈值t,视为真实图像。这表明本文算法具有准确的认证性能。

Fig.12 Localization results of 3 algorithms for copy-paste attack on Boat image图12 3种算法对Boat图像复制-粘贴攻击的定位结果

Fig.13 Localization results of 3 algorithms for copy-paste attack on Grass image图13 3种算法对Grass图像复制-粘贴攻击的定位结果

5 结束语

本文提出了基于Sobel边缘检测与Zernike不变矩的半脆弱图像水印认证算法来实现水印信息的嵌入与真伪决策。利用了DWT变换技术,对初始载体进行3级分解,择取其LL3子带来实现水印嵌入。利用Sobel边缘检测与Zernike矩,从初始载体图像中生成两个水印,分别用于图像真伪认证与篡改区域的定位。通过设计相应的水印嵌入方法,将这两个水印嵌入到LL3子带对应的DWT系数中。同时,根据从水印图像中提取的Zernike矩与重生成的Zernike矩之间的差异对图像进行认证,以区分非恶意修改和恶意攻击。实验结果验证了本文算法的水印性能与认证定位精度。

Table 3 Authentication results of watermark images before and after attack in this paper表3 本文算法对未攻击前后的水印图像的认证结果

然而,本文算法属于均等容量嵌入思想,将相同容量的水印信息嵌入到边缘映射的每个位置,忽略了不同区域像素的特性,使其水印容量有待进一步提高。后续,将基于混合进制系统,设计一种自适应水印嵌入机制,来评估每个像素相应的水印容量,根据不同区域的像素特性,将不同容量的水印信息嵌入到不同的像素中,从而提高算法的水印容量。

[1]Gao Tiegang,Tan Lin,Cao Yanjun.Semi-fragile watermarking scheme based on Hash function and Hamming code[J].Journal of Optoelectronics·Laser,2012,23(9):1808-1814.

[2]Du Ling,Cao Xiaochun,Zhang Wei,et al.Semi-fragile watermarking for image authentication based on compressive sensing[J].Science China:Information Sciences,2016,59(5):059104.

[3]Li Chunlei,Zhang Aihua,Liu Zhoufeng,et al.Semi-fragile self-recoverable watermarking algorithm based on wavelet group quantization and double authentication[J].Multimedia Tools andApplications,2015,74(23):10581-10604.

[4]Jiang Xuemei,Liu Quan.Semi-fragile watermarking algorithm for image tampers localization and recovery[J].Journal of Electronics,2008,25(3):343-351.

[5]Tang Yongli,Gao Yulong,Yu Jinxia,et al.Novel gain invariant quantization-based watermarking algorithm based on DCT domain[J].Journal of Chongqing University of Posts and Telecommunications:Natural Science Edition,2016,29(2):223-231.

[6]Fazli S,Moeini M.A robust image watermarking method based on DWT,DCT,and SVD using a new technique for correction of main geometric attacks[J].Optik-International Journal for Light and Electron Optics,2016,127(2):964-972.

[7]Hosny K M,Darwish M M.Invariant image watermarking using accurate polar harmonic transforms[J].Computers and Electrical Engineering,2017,62:429-447.

[8]Zhang Jinsong,Yang Mei,Zhou Lixin.Image content semifragile watermarking authentication algorithm based on DWT[J].Bulletin of Science and Technology,2017,33(6):192-195.

[9]Li Chunlei,Yang Ruimin,Liu Zhoufeng,et al.Semi-fragile self-recoverable watermarking scheme for face image protection[J].Computers and Electrical Engineering,2016,54(C):484-493.

[10]Li Xiang,Tan Nanlin,Li Guozheng,et al.Eye location and status recognition based on Zernike moments[J].Journal of Electronic Measurement and Instrumentation,2015,29(3):390-398.

[11]Shojanazeri H,Adnan W A W,Ahmad S M S,et al.Authentication of images using Zernike moment watermarking[J].Multimedia Tools andApplications,2017,76(1):577-606.

[12]Cui Yaping.Research on image segmentation algorithm based on improved normalized cut[J].Laser Journal,2016,37(2):122-124.

[13]Singh P,Raman B,Roy P P.A multimodal biometric watermarking system for digital images in redundant discrete wavelet transform[J].Multimedia Tools and Applications,2017,76(3):3871-3897.

[14]Vijayarajana R,Muttanb S.Discrete wavelet transform based principal component averaging fusion for medical images[J].AEU-International Journal of Electronics and Communications,2015,69(6):896-902.

[15]Li Jinming,Yan Xiaojun,Jiang Xudong,et al.The optimization design and implementation of Sobel image edge detection algorithm[J].Application of Electronic Technique,2016,42(3):71-73.

[16]Kao C W,Chang Longwen.Zernike moments and edge features based semi-fragile watermark for image authentication with tampering localization[C]//Proceedings of the Asia-Pacific Signal and Information Processing Association An-nual Summit and Conference,Sappora,Oct 4-7,2009.Piscataway:IEEE,2009:555-562.

[17]Jiang Ming,Zhang Xiaobo,Shi Xiaolong,et al.Semi-fragile digital watermarking algorithm for image copyright mark and tamper localization[J].Video Engineering,2015,39(14):5-8.

[18]Tang Xuejiao.Research on image matching based on improved SIFT algorithm[D].Dalian:Liaoning Normal University,2016.

[19]Chen Lin,Wang Jianpeng.High capacity image steganography optimize algorithm based on best pixel adjustment and genetic algorithm[J].Application Research of Computers,2015,32(8):2429-2432.

[20]Wang Shumei,Zhang Wenbin.A large-size image watermarking algorithm with pseudo-random[J].Computer Technology and Development,2017,27(8):121-124.

[21]Tang Qian.Study on Semi-fragile watermark algorithm based on edge detection[J].Computer Engineering,2011,37(11):178-180.

[22]Wang Youwei,Shen Xuanjing,Chen Haipeng.Semi-fragile watermarking algorithm based on slant transform[J].Journal of Beijing University of Technology,2013,39(1):76-80.

附中文参考文献:

[1]高铁杠,谭琳,曹雁军.基于Hash函数和汉明码的半脆弱水印算法[J].光电子·激光,2012,23(9):1808-1814.

[5]汤永利,高玉龙,于金霞,等.基于DCT域的增益不变量化的数字图像水印算法[J].重庆邮电大学学报:自然科学版,2016,29(2):223-231.

[8]张劲松,杨玫,周立新.基于DWT的图像内容半脆弱水印认证算法[J].科技通报,2017,33(6):192-195.

[10]李响,谭南林,李国正,等.基于Zernike矩的人眼定位与状态识别[J].电子测量与仪器学报,2015,29(3):390-398.

[12]崔娅萍.基于改进归一化割的图像分割算法研究[J].激光杂志,2016,37(2):122-124.

[15]李锦明,闫晓俊,江旭东,等.Sobel图像边沿检测算法的优化设计与实现[J].电子技术应用,2016,42(3):71-73.

[17]蒋铭,张小博,史晓龙,等.版权标识与篡改定位的数字图像水印方案[J].电视技术,2015,39(14):5-8.

[18]唐雪娇.基于改进SIFT算法在图像匹配中的研究[D].大连:辽宁师范大学,2016.

[19]陈琳,王建鹏.最优像素调整耦合基因算法的高容量图像隐写研究[J].计算机应用研究,2015,32(8):2429-2432.

[20]王树梅,张文斌.一种基于伪随机的支持大尺寸图像水印算法[J].计算机技术与发展,2017,27(8):121-124.

[21]唐倩.基于边缘检测的半脆弱水印算法研究[J].计算机工程,2011,37(11):178-180.

[22]王友卫,申铉京,陈海鹏.基于Slant变换的半脆弱水印算法[J].北京工业大学学报,2013,39(1):76-80.