医院跨网文件安全交换技术设计与实现方案

马晓亮,孙艳红

1. 重庆医科大学附属第一医院 设备处,重庆 400016;2. 国家税务总局重庆市税务局 璧城税务所,重庆 401121

引言

目前,我国绝大多数医院的内外网络都实现了物理隔离[1],医院的采购订单、财务报表、患者病历、设备照片和验收合同等文件存在跨网交换的需求,传统采用U盘等移动介质进行跨网交叉复制的方式,整个过程不可控,容易造成敏感数据泄露和计算机病毒摆渡到内网[2],还存在个别工作人员将一台终端计算机同时接入医院内网和互联网,这样破坏医院内网的封闭性,可能导致外部攻击者以该终端为跳板攻击医院内网。

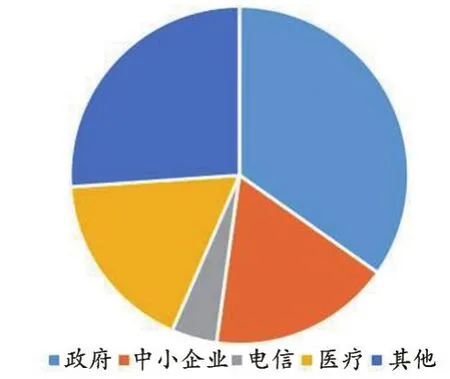

医院内网与互联网隔离,在没有与其他网络和介质进行数据交换的情况下,医院内网不会产生数据泄露和计算机病毒感染[3],医院文件交换存在以下的问题:① 敏感数据泄露:根据Verizon关于医疗数据的安全报告,泄露的数据有28%以上由于内部员工非法复制内部数据造成,医疗行业是所有行业中内部威胁超过外部威胁的行业。医院内网业务系统存储着大量的财务信息、患者个人信息、病例、化验结果和电子处方等信息[4-5],按照2020年7月3日颁布的《中华人民共和国数据安全法(草案)》,医院有义务保护内网数据不被非法复制和泄露[6];② 交换效率低和审计困难:文件交换流程需要经过复杂和漫长的审批,造成文件跨网交换工作量大和效率低的问题,而且难以事后审计[7];③ 计算机病毒传播:医院内网服务器和终端计算机缺少安全防护措施,杀毒软件特征库更新不及时,软件漏洞长期得不到修复[8-9],一旦内网有一台主机感染病毒后,病毒会在内网蔓延,由于缺乏相应的检测手段,或者由于内网隔离,云安全技术通过云安全中心无法有效鉴定威胁,造成计算机病毒长期无法被发现,直到病毒发作或大规模爆发出现明显症状后才被发现[10]。如图1所示,2019年医院感染勒索病毒样本数量占比17.39%[11]。

图1 2019年勒索病毒感染行业分布

本文采用安全隔离与信息交换系统、终端管理系统、数据防泄漏系统和异构化杀毒技术,在保证内外网隔离的情况下,通过自动化数据防泄露和人工审核的方式,防止敏感数据泄露,使用终端管理系统对内网终端进行管控,防止非法内联和外联造成的安全风险,运用异构化杀毒技术和沙箱确保跨网交换文件的安全性,避免计算机病毒被摆渡到内网,造成内网计算机病毒泛滥,同时采用EDR端点威胁检测和响应系统,及时隔离被计算机病毒感染的终端,有效防止计算机病毒在内网的蔓延。

1 方案关键性技术

对于医院的文件交换需求与内网安全需求,需要采用一些关键性技术,实现跨网文件安全交换,既可以满足文件和数据交换的需要,也可以最大限度地防止敏感数据外泄和病毒被摆渡到内网。

1.1 终端管理系统

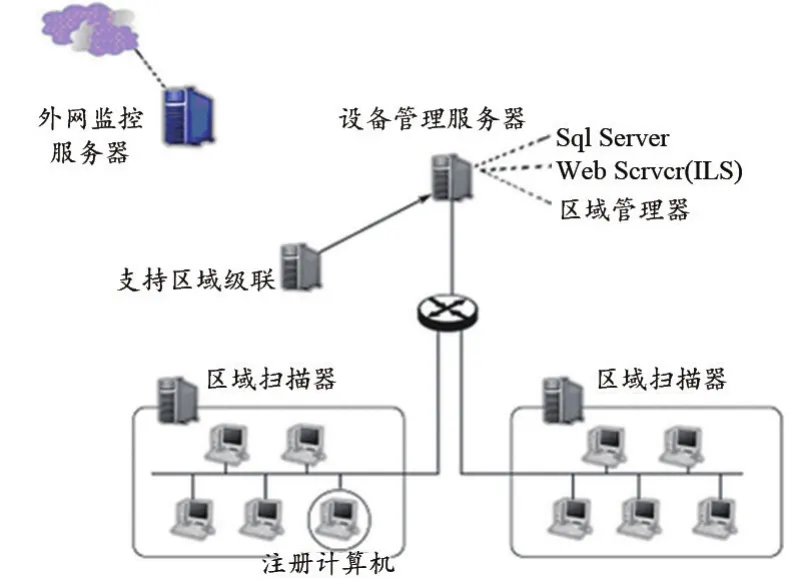

终端管理系统通常利用网络接入控制系统采用软硬件结合的方式,以终端验证和终端安全为基础,通过身份认证以及安全域控制等手段,从根本上保证接入网络的终端可信程度和授权访问[12]。如图2所示,具备终端接入控制管理、主机安全审计管理、补丁与文件分发管理和移动存储管理等功能[13],严格控制私自接入内网的计算机联网,只有全新安全并且没有连接互联网和移动存储设备的终端计算机才能注册入网,一旦入网注册后,U盘等移动介质将被禁止使用,如果用户将计算机连接到互联网,外网监控服务器将切断计算机联网和锁定非法外联的计算机终端并向管理员发出告警,为医院的终端入网安全管理提供强有效的保障。

图2 终端管理系统架构图

1.2 安全隔离与信息交换系统

安全隔离与信息交换系统俗称网闸[14],由内网处理单元、外网处理单元和安全数据交换单元组成,依据用户的业务需要制定安全交换策略,在保证内外网隔离的情况下,完成内外网络数据的安全通信。在跨网交换过程中,依靠网闸连接两个以上相互隔离的网络,通过网站将网络连接的数据协议进行分离还原原始数据,在安全数据交换单元内完成数据协议的重新封装,然后发送到对端网络中,实现可靠、高效的安全数据交换,在保障用户信息系统安全性的同时,最大限度保证客户应用的方便性。

1.3 端点威胁检测和响应系统

Gartner 提出了端点威胁检测和响应(Endpoint Threat Detection and Response,ETDR )的概念,弥补传统杀毒软件和防火墙的缺陷,不再是被动的防护,而是采用终端威胁检测和群体响应的方式,及时发现网络中的挖矿机、勒索病毒和蠕虫病毒,利用微隔离技术,对不同的终端和业务之间的网络流量进行精准拦截,通过控制中心及时下发安全策略,封堵安全漏洞,避免病毒扩散[15]。

1.4 数据防泄漏系统

数据防泄漏系统针对数据存储、传输和使用三种状态,在文件交换过程中对文件进行全生命周期的泄密检测和拦截,保证了敏感数据泄露行为事前能被发现,事中能被拦截和监查,事后能被追溯。在网络数据交换出口进行协议分析和内容识别,发现敏感数据传输;对服务器中存储的数据进行审计和分析,根据单位设定的安全策略,及时发现、识别、拦截和记录敏感数据。

1.5 高级威胁检测系统

高级威胁检测系统俗称沙箱,可以针对高级可持续威胁进行检测[16],传统的入侵检测技术和杀毒软件主要利用特征码技术进行威胁分析,需要经过捕获样本、分析样本、提取特征码和发布升级库等流程,致使检测能力相对于攻击手段滞后,产生大量无法检测的攻击和计算机病毒,尤其是面对零日漏洞利用和免杀处理后的恶意代码基本失效[17]。攻击者常通过社会工程学获取机构的相关信息,通过构造带有恶意代码的Office、PDF、lnk和图片等文件发送给被攻击者[18],或者对勒索病毒、木马和后门等计算机病毒进行免杀处理躲避检测。高级威胁检测系统通过内置的模拟运行环境,将文件推送到沙箱内运行,将被加壳、代码混淆和花指令等免杀技术处理过的恶意代码进行还原,在沙箱系统内监测程序的运行,分析程序的进程信息创建、文件访问、注册表修改和网络访问等敏感操作,通过内置的机器学习等算法快速发现未知威胁攻击。

2 跨网文件交换方案设计

跨网文件交换方案既要满足医院的安全需要,又要满足数据文件交换的需求,根据安全需求分析制定安全交换策略,进而将安全策略通过技术手段制定方案,实现文件跨网安全交换的要求。通过异构化的病毒检测技术对发送方、接受方、存储服务器和网络流量中的计算机病毒进行检测,防止计算机病毒进入内网,数据文件只有经过人工或自动化审核后才能跨网交换,文件交换的整个过程,只有授权用户才能发送、访问和接受文件,文件不会被非授权访问。利用端点威胁检测和响应系统的微隔离技术及时隔离内网感染病毒的计算机终端,下发安全策略,升级补丁对内网计算机终端进行加固,防止计算机病毒在内网蔓延扩散。

2.1 文件交换的需求分析

根据医院的数据文件的交换需求和内网安全需要,实现跨网文件交换必须同时满足以下要求:保证医院内网与外网的隔离,内网主机不能直接访问互联网,互联网也无法访问内网主机;医院各科室不使用U盘和移动硬盘等移动存储介质,通过医院统一提供的数据交换通道进行文件交换,可以实现单位的有效管控;确保数据文件交换的内容符合单位的规定,数据必须满足被审计的过程,对数据的访问、传输、存储、交换过程进行分析和判断,形成必要的数据审批流程;对交换的文件进行病毒检测,最大限度降低隔离内网感染病毒的风险;文件必须授权访问,没有访问权限的用户无法访问、读取和写入文件。

2.2 安全风险解决对策总体思路

安全风险的解决主要是风险点的控制,在不破坏内网隔离的情况下,确保内外网文件交换都通过数据防泄漏审核和反病毒技术的检测,没有未经内容审核和风险分析的文件被跨网交换。

(1)跨网文件交换使用网闸,在不破坏网络隔离的情况下,进行文件交换。

(2)在内网部署终端管理系统,禁止非法内联和非法外联行为,也就是内网终端无法使用移动存储介质,也无法接入到外网,未经授权的无法接入内网。

(3)采用人工审核或DLP数据防泄漏系统对文件进行分析,防止内网敏感数据被复制到外网。

(4)在文件交换的路径节点上采用异构化的防病毒技术进行检测,通过在发送方、网络传输、存储和接受方等设备上进行多种恶意代码检测手段,最大限度发现计算机病毒和0day攻击,多引擎分析可以有效减少漏报和误报,将跨网文件交换对内网带来的风险降到最低点。

(5)文件交换的服务器通过账号、IP地址限制和文件访问权限设置,保证文件不被非授权访问。

2.3 文件交换系统设计与实现

在内网终端部署终端管理系统,只有经过入网注册审核的终端才能联入内网,接入内网后的计算机终端,通过终端管理系统禁用U盘和移动硬盘等移动存储介质,如果内网计算机终端接入互联网,终端管理系统发现连接互联网,计算机终端将被NDIS驱动程序阻断网络连接,同时互联网监测服务器向管理员发出告警,有效地解决使用移动存储介质和接入互联网复制文件的行为,使单位提供的跨网交换系统成为内外网唯一文件交换通道,建立统一、安全、可控、便捷的跨网数据交换通道。

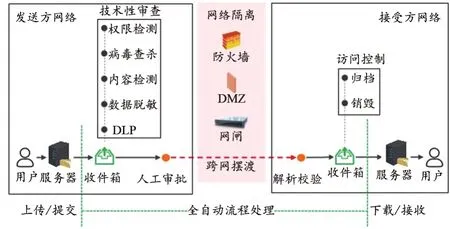

如图3所示,将内网服务器划入DMZ区,内网服务器感染病毒后不会向内网服务器扩散,整过文件交换过程中,文件经过发送方计算机终端、发送方文件服务器、接受方文件服务器、防毒墙和接收方计算机终端的反病毒引擎检测,多种异构化杀毒软件尽量降低漏报风险,文件服务器设置权限禁止上传可执行文件,利用APT检测沙箱技术和EDR检测技术防止针对Office、PDF的0day攻击,有效降低内网感染病毒的风险。

通过DLP敏感数据泄露检测系统和部署在服务器上的文件审批系统,对内网向互联网跨网发送的数据进行数据泄露自动化和人工检测,如图4所示,文件在跨网文件安全审批交换系统中完成上传、发送、检查、审核、审批、接受、下载和记录的全流程管理,内网用户通过账号登陆跨网文件安全审批交换系统,上传和发送需要跨网交换的文件到发信箱进行技术审核,有内容审核和审批权限的人员对文件内容进行人工审核,对审核通过的文件进行跨网交换审批,发送到对端互联网服务器上的同一账号下的收信箱,用户登陆接受端网络服务器下载文件[19]。审核记录和交换的文件在服务器中至少保存6个月以上,不仅符合国家的《网络安全法》,也便于单位对用户交换的文件进行事后审计,整个跨网文件交换系统实现了事前检查、事中审核和事后审计的跨网文件交换全生命周期管理。

图3 跨网文件交换系统拓扑图

图4 跨网文件安全审批交换系统

3 结果

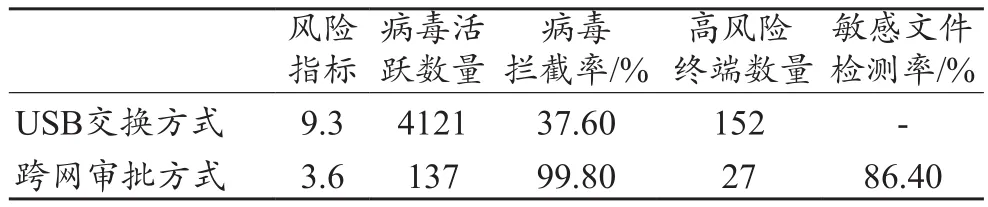

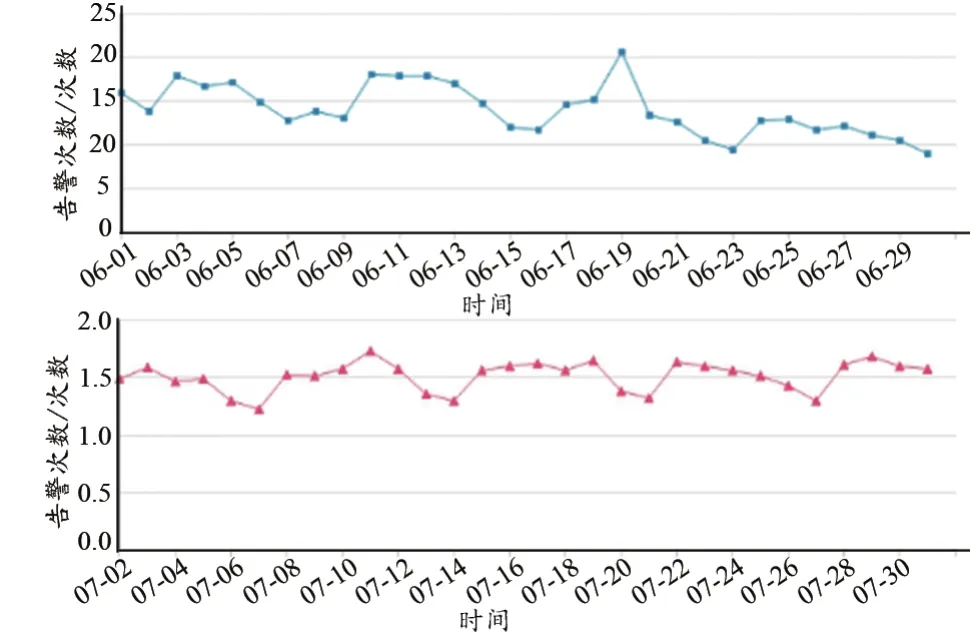

通过对风险指标、内网病毒活跃度、新病毒样本测试、高风险终端数量和敏感文件检测率进行对比分析,结果如表1所示,内网终端管理系统和网络版病毒监测系统对6月和7月对比分析如图5所示。

表1 传统交换方式与跨网审批方式对比分析

4 讨论

文件跨网交换方案实现了网络信息安全与文件交换需求的平衡点,同时满足了医院业务需要和网络安全需要,远程风险评估系统的风险指标由9.3分高风险降低到3.6比较安全,比USB交换方式的杀毒软件病毒拦截率大幅提升[20],内网安全告警次数下降了约90%,病毒活跃数量由4121个下降到137个,高风险终端数量由152台下降到27台;通过事前的DLP检查、事中的人工审批和事后的保密检查系统的“三审”机制,DLP数据泄露防护系统可以检测出86.40%以上的敏感文件。

本方案虽然大大降低了网络安全风险和敏感数据泄露问题,但仍然存在病毒漏报和人工审核效率低的问题。另外,通过保密检查软件分析服务器磁盘的文件进行事后敏感文件交换审计,有保密文件泄露和审计滞后的问题。在网络安全管理领域,普遍认为“三分靠技术,七分靠管理”。首先,要不断增加网络信息安全投入和引进新技术,可以通过态势感知和NTA全流量分析,提高网络安全风险识别精准率;其次,加强员工的安全意识培养,防止网络安全事件的发生。

图5 内网网络安全事件告警次数对比

5 总结

本文通过网闸、异构化杀毒软件、终端管理系统、敏感数据防泄露技术、沙箱和文件服务器等产品的系统集成,构建了可以满足多种医院文件交换需求的跨网文件交换系统,医院可以根据单位的安全管理和数据安全需求,制定相应的数据检查策略和文件访问权限,可以实现对内控制访问范围和对外跨网交换内容,有效防止了医院敏感信息的泄露,同时,通过异构化杀毒引擎、EDR和APT高级可持续攻击检测技术,有效防止计算机病毒被摆渡到内网蔓延的情况,实现文件交换和内网安全的需求平衡。