基于化工行业智能工厂建设的网络安全解决方案

李 津

(新疆天业(集团)有限公司,新疆 石河子832000)

智能工厂建设首先是基础设施及网络的建设,网络安全是重中之重,并且需要在做智能工厂顶层设计的时候就对网络安全方案进行全面的规划。项目建设中后期再进行网络安全的补救,往往会伤筋动骨,给企业带来更多的经济投入和网络安全隐患。

1 工控网的网络安全防护

目前,随着化工生产自动化水平的提升,智能仪表、阀门、分析仪器得到了广泛应用,工控系统成为了化工生产的心脏,工控系统及网络的安全和稳定非常重要,由于早期工控系统基本是在局域网中运行,安全隐患主要在系统本身,随着数字化和智能化的发展,基于OPC协议的工控网络系统面临各种各样的威胁。在“两网”融合的大背景下,工业控制系统的隔离性被打破,面临来自网络的威胁空前加剧。

1.1 OPC协议

DCS系统的种类繁多,但目前大多采用OPC方式进行数据交换。OPC(用于过程控制的OLE)被广泛应用在控制系统中,用于提供不同供应商的设备和软件之间的互操作性。OPC采用Server/Client模式,OPC Server可以设置数据只读,这在一定程度上保护了DCS系统的安全。

然而OPC Classic协议(OPC DA,OPC HAD和OPC A&E)基于微软的DCOM协议,DCOM协议是在网络安全问题被广泛认知之前设计的。OPC与DCS的数据交换基于典型的TCP/IP协议,OPC Classic动态地分配TCP端口给每一个服务对象在服务器上的可执行过程,由于OPC可以自由使用1024-65535之间的任何端口,它对传统的IT防火墙是不友好的,由于不能提前知道服务器会使用什么端口,不能定义防火墙规则,只能开放大范围的端口,这就产生了严重的安全漏洞。

1.2 工控网与数采网之间的安全防护

1.2.1 深度包检测技术

可以通过深度包检测技术管理OPC通信,第1步,窃听来自OPC客户端的连接请求,并检查服务器和客户端的身份合法性及连接请求的格式是否正确;第2步,窃听来自OPC服务器的连接应答,并检查连接应答的格式是否正确,客户端的身份合法性以及服务器使用的TCP端口;第3步,暂时打开之前通告的TCP端口并作出限制,只允许该客户端与服务器通信,该客户端只能使用指定端口及规定时间内的会话有效时间。

该技术阻断了未被许可的客户端和服务器使用通告端口号之外端口号的行为、借用端口号的行为以及非正确格式的RPC连接请求。

1.2.2 安全网络架构

可以使用不同的网络架构,使用不同的满足安全要求的网络安全设备,实现对工控系统的安全防护,可以把1台工控机房的DCS上位机部署成OPC Server,再把另1台工控机房的服务器部署成OPC Client及数采接口机,即OPC服务器、客户端、数采、实时数据库接口功能都在工控机房进行管理。也可以单独将1台工控网的服务器部署成OPC Server,通过交换机与DCS系统通信,再用1台数采网的服务器部署成OPC Client及数采接口机,即OPC服务器在工控机房进行管理,OPC客户端、数采、实时数据库接口功能在数字化机房进行管理。OPCServer和OPC Client的物理链路通过光纤进行通信,将安全隔离设备放在OPC Server和OPCClient之间,即可实现有效的安全隔离。

2 数采网的网络安全防护

数采网作为工控网和生产网的桥梁,主要包括OPC客户端、数采机、实时数据库接口机及实时数据库服务器等设备,其中OPC客户端、数采和接口功能可以共用1台服务器设备,该服务器与实时数据库的通信协议也基于TCP/IP协议。

2.1 实时数据库的自身安全防护机制

实时数据库接口在安装的时候可以安装OPC Client_Readonly(只读)接口,不安装可读可写接口,这样能够有效防止数据通过OPC协议回传。

2.2 建立数采专用虚网

建立实时数据采集专用虚网,再在专用虚网的基础上建立专用子网,是在网络底层保护实时数据采集免遭非法访问和病毒袭击的有力手段。具体的做法是,将实时数据库PI服务器和数采接口机从网络底层划入同一子网,在路由器或交换机上建立访问规则,即其他子网的主机可以访问PI服务器,但不能访问数采接口机。

3 生产网的网络安全防护

生产网是智能工厂建设的核心部分,所有应用模块都部署在生产网上,比如MES系统、三维数字化平台、应急指挥系统、统一身份认证系统、安健环管理系统、流程仿真培训系统、工业大数据平台、工业互联网平台等。

3.1 私有云平台

建设私有云平台,将各应用模块都部署在私有云平台上,云存储相比本地存储更为安全,云服务器实际上就是一组在集群服务器上虚拟出来的多个独立服务器,然后每个服务器上都运行修改工作负载的配置,因此在稳定性与自动化方面具备优势;并且云服务器在防火墙、网络和存储加密以及镜像安全、代码检测等方面都具备安全性,还会有技术团队添加安全层,并实时更新安全系统。企业可以时刻监控云服务器,掌握自身数据状态。另外云服务商都具备保护机制,包括入侵自动防御、定期渗透测试、多层物理检测、ddos监测等功能。这就极大提高了云服务器的安全性。

3.2 生产网与办公网的安全隔离技术

该技术在2个独立系统之间,不存在通信的物理连接和逻辑连接,不存在依据TCP/IP协议的信息包转发,只有格式化数据块的无协议“摆渡”。 被隔离网络之间的数据传递方式采用完全的私有方式,不具备任何通用性。

两侧网络之间所有的TCP/IP连接在其主机系统上都要进行完全的应用协议还原,还原后的应用层信息根据用户的策略进行强制检查后,以格式化数据块的方式通过隔离交换矩阵进行单向交换,在另外一端的主机系统上通过自身建立的安全会话进行最终的数据通信,即实现“协议落地、内容检测”。这样,既从物理上隔离、阻断了具有潜在攻击可能的一切连接,又进行了强制内容检测,从而实现最高级别的安全。

系统架构主要由内网主机系统、外网主机系统和隔离交换矩阵3部分构成。内网主机系统与内网相连,外网主机系统与外网相连,内/外网主机系统分别负责内外网信息的获取和协议分析,隔离交换矩阵根据安全策略完成信息的安全检测,内外网络之间的安全交换。整个系统具备多网络隔离的体系结构,通过专用硬件完成两侧信息的“摆渡”;被隔离网络之间任何时刻不产生物理连接;内/外网主机系统之间没有网络协议逻辑连接,通过隔离交换矩阵的全部是应用层数据,也就是OSI模型的七层协议全部断开;数据交换方式完全私有,不具备可编程性。

4 4G-LTE无线专网的网络安全防护

4.1 4G-LTE无线专网

4G-LTE无线专网作为有线网络的重要补充,能够满足随时随地的移动业务接入;能够承载多种业务,包括语音、生产数据、静态图像、视频图像等。与公网比较,专网的优势在于即使在公共网络连接受限的环境中,也能保证持续、可靠的网络连接覆盖,并且不易遭受来自外界的数据剽窃和攻击。因此无线专网本身具有一定的安全优势。

4.2 4G-LTE无线专网与生产网的安全解决方案

4G专网与生产网不是两个孤岛,而是存在一定的数据交互,因此需要在4G专网与生产网之间配置网络安全设备,采用双摆渡传输技术,隔离交换模块上的交换芯片通过独特的开关控制系统实现双摆渡传输机制,隔离交换模块自动进行协商,从而实现同一时刻内外网交换卡之间或交换卡与主机系统之间的双向数据高效交换。

5 整体解决方案

5.1 各异构网络的拓扑结构

既要实现上述各异构网络之间的通信,又要保证各网络的安全性,首先需要明确各异构网络需要实现的业务功能,其次需要明确各异构网络之间的数据交互需求及通信关系,最后运用网络安全设备实现各异构网络之间的最高安全防护要求。

5.2 系统安全设计

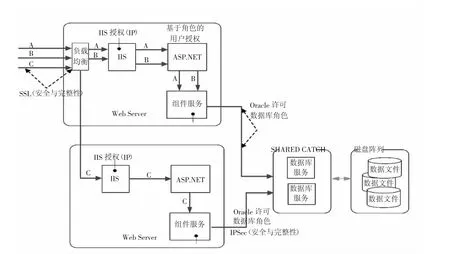

另外在系统方面也需要考虑安全因素,信息系统设计归结起来要解决资源、用户、权限3类问题,在这3大要素中,用户是安全的主体,应用系统的安全也就是围绕用户展开的。用户身份的验证便成了应用系统必须解决的第一个问题;第二个要解决的问题便是授权,就是确保每个用户都能授以合适的权限;为解决资源的安全性与安全审计问题,还需要解决密码服务与可信时间戳问题。

安全措施包括外部访问安全防范如防火墙、数据传输加密、VPN;基于SSL的HTTP访问;WEB服务的负载均衡;基于IIS的授权控制;基于角色的用户授权控制;组件服务角色控制;基于IPSec的数据连接的安全性;ORACLE许可的数据库角色控制;数据库安全的组织策略;基于ORACLE数据库的RAC(Real Application Cluster)服务器集群服务等。系统安全架构见图1。

图1 系统安全构架

6 结语

本方案的实施,建立了全面的信息安全保障体系,保证各异构网络之间正常通信的同时,又能保障各网络的安全运行,分层级隔绝了来自相对不安全网络的威胁,结合安全管理措施,实现了智能工厂建设的同时,保障了工业控制系统安全稳定运行的目标。