基于接收信号强度的安全RPL 路由

徐会彬鲁于畅汪玉婷

(湖州师范学院信息工程学院,湖州 313000)

1 引言

女巫攻击是物联网(Internet of Things,IoT)[1]网络常遭受的攻击。女巫攻击通过伪造多个虚假非法身份,控制若干节点,并实施一些恶意行为,如误导正常节点的路由表,频繁传输数据包,消耗节点间通信的网络资源。由于正常节点难以认证节点身份,在物联网中检测女巫攻击是一项必不可缺的任务。

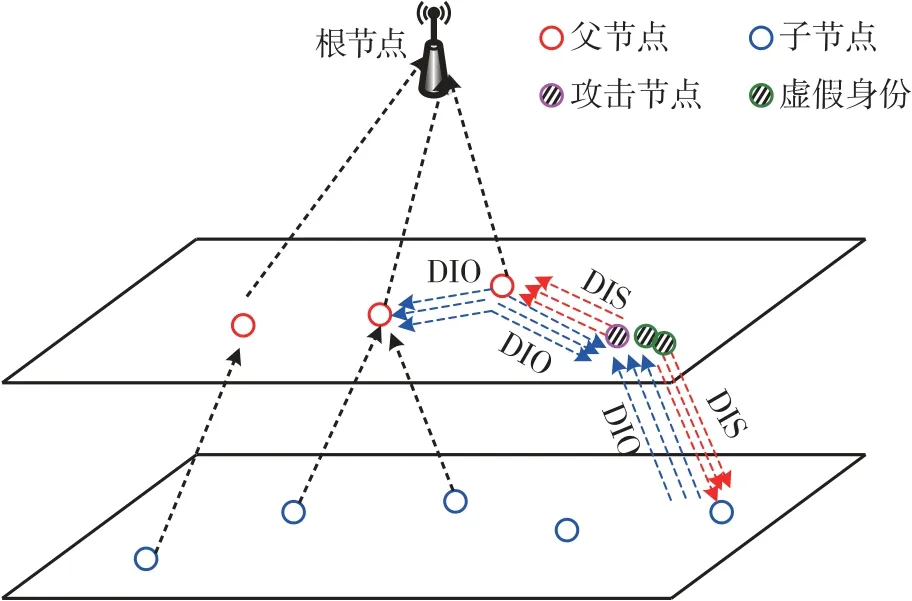

由于低功率低损耗网络路由协议(Routing Protocol for low power and Lossy network,RPL)[2]的可靠性高、扩展性好以及功耗低[3],无线IoT 常采用RPL 路由。RPL 路由利用目标函数(Objective Function,OF)构建以根节点为导向的有向无环图(DODAG)。每个非根节点依据OF 计算表征离根节点距离关系的秩值(Rank)。信息请求包(DIS)、信息对象包(DIO)和目的广告对象包(DAO)是RPL 路由构建数据传输路径的三类控制包。DIO 包携带了配置参数。若网络外的节点想加入网络,就向网络内节点发送DIS 包。收到后,网络内节点回复DIO 包,进而使这些节点获取相关的配置参数。而DAO 包主要用于建立向下路由[4]。

然而,由于RPL 路由采用无线网络,无线IoT常遭受女巫攻击。针对女巫攻击,研究人员提出了不同的应对之策。例如,文献[5]提出基于人工蜂群的女巫攻击防御算法(Artificial bee colony Model against Sybil Attack,AMSA)。该算法通过比较单位时间内传输的控制包的数量以及控制包的到达率,识别攻击节点和正常节点。然而,当女巫攻击节点从随机的IPv6 地址中故意推测大量虚假身份,该算法的检测女巫攻击的概率迅速下降。

文献[6]采用身份散列bloom 滤波器阵列和物理不可克隆函数检测女巫攻击。基于其他节点的K个散列函数计算K个阵列位置,再结合bloom 滤波器的匹配,该算法能够检测女巫攻击。文献[7]提出基于超宽带测距的女巫攻击检测算法(Ultrawideband Ranging-based Detection Sybil attack,URDS)。URDS 算法利用超宽带信号测距,通过估计离信号发送者的距离,检测攻击节点。

然而,这些应对之策略严重干扰了RPL 路由的核心模块:Trickle 算法。Trickle 算法控制了DIO 包的发送频率[8],其直接影响了DODAG 拓扑的构建。若Trickle 算法的运行受到干扰,RPL 路由性能会迅速下降。

为此,提出基于接收信号强度(Received Signal Strength Index,RSSI)的防御女巫攻击的RPL 路由(RSSI-based against Sybil attack RPL,RSPL)。RSPL路由通过测量节点发送信号的RSSI 值,判断节点行为是否异常,并形成对节点的局部信任值。根节点收集这些信息后,对评估节点进行主观信誉评估,最终形成节点可信度。在RPL 路由阶段,将节点可信度和期望传输次数融入目标函数,降低可信度低的节点参与路由的概率。性能分析表明,提出的RSPL 路由能够有效检测攻击节点,提高了数据包传输率。

2 网络和攻击模型

2.1 网络模型

假定网络内有n个静态节点,它们形成节点集S={root,s1,s2,s3,…,sn-1},其中root表示根节点。节点不知道其他节点的真实位置,只通过介质访问层(Medium Access Control,MAC)[9]地址识别节点的身份(ID)。

采用IEEE 802.15.4 标准,节点能够测量所接收信号的信号强度(RSSI)。例如,当CC2420 传感节点配备802.15.4 标准,节点具有RSSI 寄存器,就能够测量RSSI 值。

2.2 攻击模型

邻居节点接收这些DIS 包后,将认为有些新节点加入网络,并频繁地重置Trickle 定时器,进而能使这些新节点及时共享网络拓扑信息,再广播DIO包。而实质上,这些所谓的新节点是攻击者伪造的多个虚假身份。攻击者的行为扰乱网络,导致正常节点不断重置Trickle 定时器,并传输DIO 包增加,这增加正数据包的传输时延,增加了节点额外能耗[10]。

图1 攻击者伪造多个虚假身份图Fig.1 Diagram of attacker forges multiple fake identities

3 RSPL 路由

3.1 局部信任矩阵

引用1文献[11]的监测机制,每个节点能够直接观察邻居节点的行为,行为分为正常行为和异常行为两类。令pi,u和ni,u分别表示节点si观察su时,su表现为正常行为次数和异常行为次数。依据这些观察数据,节点si计算对节点su的局部信任值Li,u为:

依式(1)可知,Li,u∈[0,1]。如果pi,u+ni,u=0,则表明节点si未能与su相遇,即没有直接观察。在这种情况下,Li,u=φ(空值)。

将网络内n个节点对其他任意一个节点的局部信任值构成矩阵,便形成n×n维局部信任矩阵L。

通过测量所接收的DIS 包信号的RSSI 值,判断节点行为是否为正常行为和异常行为。令X表示所测的RSSI 值。如果N次测量值的方差小于预设值,则认为所测RSSI 值同质的,这存在由攻击节点多次广播的DIS 包的可能。因此,将这些行为判定为异常行为。反之,则认为是正常行为。如图1 所示,攻击者发送的多个DIS 包信号强度相似。接收节点能够依据相似的RSSI 值判断节点的异常行为。

具体过程如下:令Xk表示第k次测量的RSSI 值。N次测量的RSSI 值的期望E(X)和方差V(X)为:

若节点的V(X)值低于阈值ThRSSI,则判断节点行为异常行为。

3.2 主观信誉评估

假定网络内多数节点是正常节点。这些正常节点希望对其他节点能够形成一致的评估意见。将由多个节点对某一个节点的信誉评估值,称为主观信誉值(Subjective Reputation,SR)。SR 值由root节点计算。

令SRi,u表示由root 评估节点su的SR 值,其能够由节点si主观评估,其定义如式(3)所示:

式中:Su——拥有对节点su直接观察的节点集;Lj,u——节点sj对节点su形成的局部信任 值;HRj——节点sj的秩值。sim(i,j)——节点si和节点sj对节点su形成局部信任值的相似性。

即集Su内任意一个节点(sj∈Su),Lj,u≠φ。当然,si∈Su。

sim(i,j)定义如式(4)所示:

式中:Li,Lj——节点si和节点sj对其他n-1 个节点局部信任值所构成的矢量。

3.3 节点可信度

令CRu表示节点su的可信度,其反映了由节点su评估的局部信任值(Lu)可信性。通过估算Lu与由节点su评估的节点的平均主观信誉值的差,计算CRu为:

式中:BRu——网络内节点对节点su行为的综合评估的均值。

即,

最后,计算节点su的最终全局信任值GRu为:

热点分析法属于局部自相关分析方法,根据在一定分析规模内的所有要素,计算每个要素统计值,得到每个要素的z值和p值[35],通过热点分析,可以识别出老年人口高、低值在空间上聚类的区域,公式如下[31]:

根节点依据节点的全局信任值GRu,判断节点的状态:不可信、可信。判断依据如下:

式中:θ——阈值。

3.4 链路信任

对于由节点si和节点su构成的链路,此链路的信任值为:

其中,

若路径P由ℓ条链路构成,则该路径的信任值等于各链路信任值的乘积为:

式中:MP——构成该路径的节点集。

如图2 所示为例,s 为源节点,d 为目的节点。整条路径的信任值为:

图2 计算路径信任值图Fig.2 Diagram of calculating trust value of path

3.5 基于链路信任值的目标函数的修正

RPL 路由是以目标函数构建以目的节点为导向的DODAG。磁滞最小秩值目标函数(Minimum Rank with Hysteresis Objective Function,MRHOF)和基于期望传输次数(Expected Transmission Count,ETX)的目标函数是常用的目标函数。RSPL 路由结合MRHOF,并对选择父节点的指标进行修改。将链路信任值和ETX 纳入选择父节点指标,避免攻击节点参与路由。同时,维护数据包传递率。

因此,RSPL 路由融合链路信任值和ETX,构建成选择父节点的度量指标为:

式中:cost(u)——候选父节点su的度量指标;Gi——节点si的候选父节点集;λ——控制参数。

从式(14)可知,节点si从Gi中选择具有最小λETX(i,u)+(1 -λ)(1 -)值的节点作为父节点。

且有:

式中:ETX(i,u)——由节点si至节点su所构成链路的期望传输次数;Di,u,Du,i——链路的正向传递率和反向传递率。

Di,u和Du,i这两个参数可依据文献[12]提供的方法计算。

4 仿真和数据分析

利用MATLAB R2020a 软件建立仿真平台。在半径为200 m 的圆形区域内部署一个DODAG 根节点和100 个传感节点。节点选用基于 IEEE 802.15.4PHY/MAC 标准的Tmote-Sky 节点,每个节点采用8 MHz 微处理器、10 kB RAM 和48 kB Flash。节点最大通信半径为30 m。

考虑到无线射频传输环境,节点传输数据包失败的概率为0.05。节点发动女巫攻击的概率(简称攻击概率)在0.1 至0.5 区间变化。ThRSSI=0.19,θ=0.8[13]。

选择AMSA,URDS,以及MRHOF 算法为基准,与RSPL 算法进行对比分析。选择的性能指标:

1)检测攻击节点的错误率(简称误检率)。误检率等于虚警率和漏警率之和;

2)数据包传输率:叶节点将数据包传输至根节点的成功率;

3)检测攻击节点时延(简称检测时延):从节点发起攻击时至被检测到所消耗的时间;

4)通信开销:由攻击节点产生的总的控制包数;

5)能耗:指接收控制包消息和检测攻击节点所消耗能量。

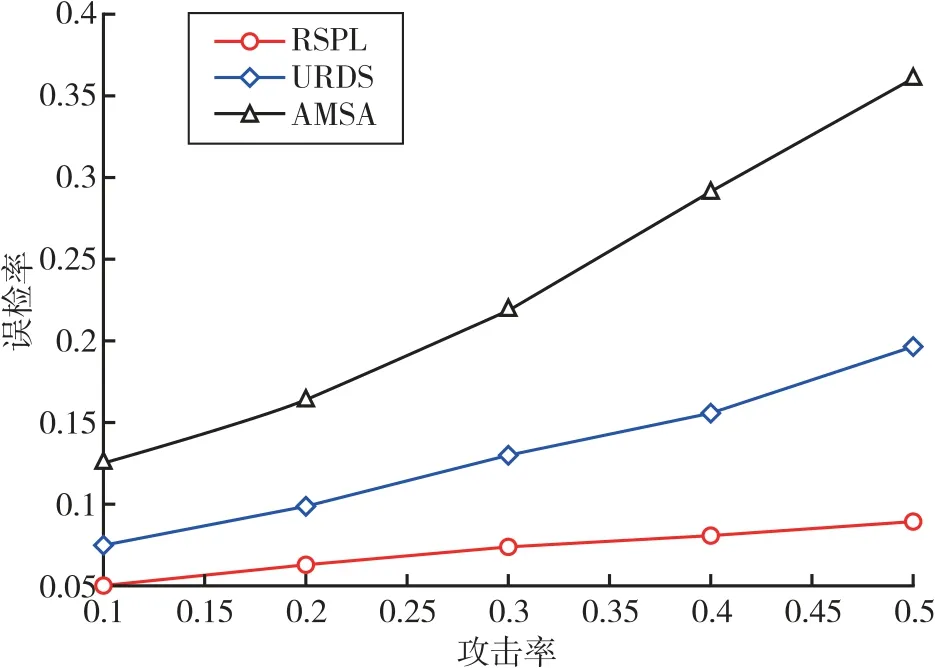

4.1 检测攻击节点的错误率(误检率)

RSPL 路由(误检率)随攻击概率的变化情况如图3 所示。从图3 可知,攻击概率的增加,增加了检测攻击节点的难度。相比于URDS 和AMSA 算法,RSPL 算法将检测攻击节点的错误率分别下降了约15%和40%。这归功于RSPL 算法利用RSSI 值并结合邻居节点所观察的行为,综合地检测攻击节点,提高了检测精度。即使攻击率达到0.5,RSPL算法检测攻击节点的错误率小于0.1。

图3 误检率随攻击率的变化曲线图Fig.3 Curves of misdetection ratio versus attack rate

AMSA 算法将节点身份作为检测攻击的线索。当攻击节点从MAC 地址中随意挑选地址作为身份,AMSA 算法很难准确地检测攻击节点[10]。因此,AMSA 算法的检测攻击节点的错误率最高。

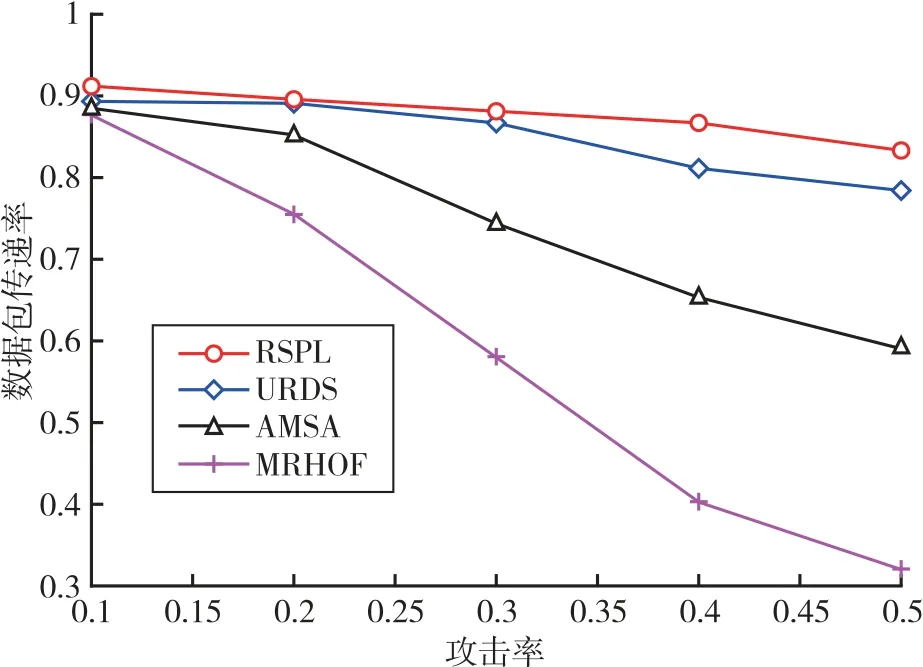

4.2 数据包传输率

URDS 算法、AMSA 算法和RSPL 算法的数据包传递率随攻击率的变化情况,如图4 所示。从图4可知,相比于URDS 和AMSA 算法,RSPL 路由将数据包传输率分别提高了约15%和45%。原因在于:RSPL 算法从ETX 和链路信任值两方面构建目标函数,所构建的路由更稳定。

图4 数据包传输率随攻击率的变化曲线图Fig.4 Curves of packet delivery ratio rate versus attack rate

此外,URDS 算法和AMSA 算法的数据包传输率随攻击率的增加,它们的数据包传输率快速下降。原因在于:它们只从局部信息构建路由。相比于URDS 算法、AMSA 算法和RSPL 算法,MRHOF算法的数据包传输率受攻击率影响甚大。攻击率的增加使MRHOF 算法的数据包传输率迅速下降。这主要是因为:MRHOF 算法的目标函数没有考虑攻击节点。一旦攻击节点增加,MRHOF 算法的数据包传递率迅速下降。

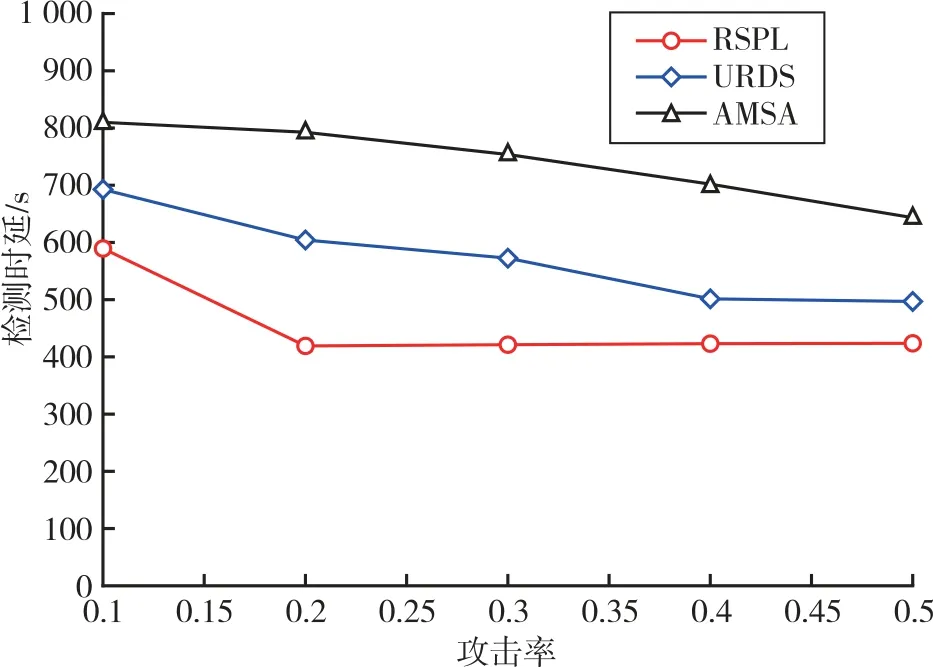

4.3 检测攻击节点时延(检测时延)

URDS 算法、AMSA 算法和RSPL 算法的检测时延如图5 所示。从图5 可知,相比于URDS 算法和AMSA 算法,RSPL 算法缩短了检测时延。原因在于:RSPL 算法通过估算RSSI 值的方差,能够快速检测攻击节点。相比之下,URDS 算法和AMSA 算法的检测时延更长。

图5 检测时延随攻击率的变化曲线图Fig.5 Curves of detection latency versus attack rate

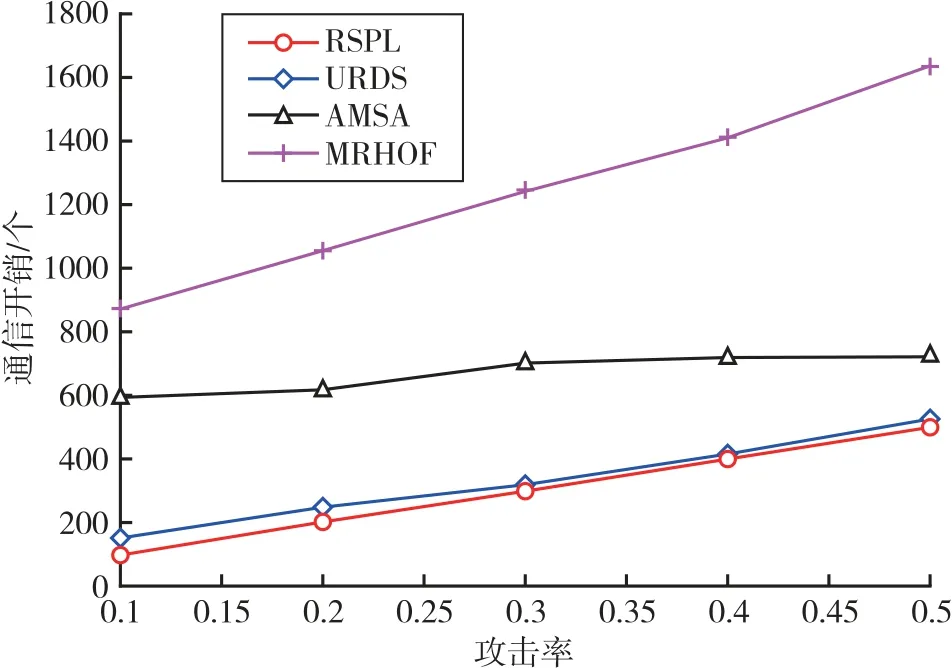

4.4 通信开销

接下来,分析RSPL 算法的通信开销,如图6所示。从图6 可知,攻击率的增加提高了通信开销。这符合逻辑。攻击率越高,网络内攻击节点数越高,检测攻击节点更难,这就增加了传输控制包的开销。此外,相比于MRHOF 和AMSA 算法,RSPL 算法有效地控制通信开销。原因在于:RSPL算法能够快速地检测攻击节点,检测攻击节点的效率更高。

图6 通信开销随攻击率的变化曲线图Fig.6 Curves of communication overhead versus attack rate

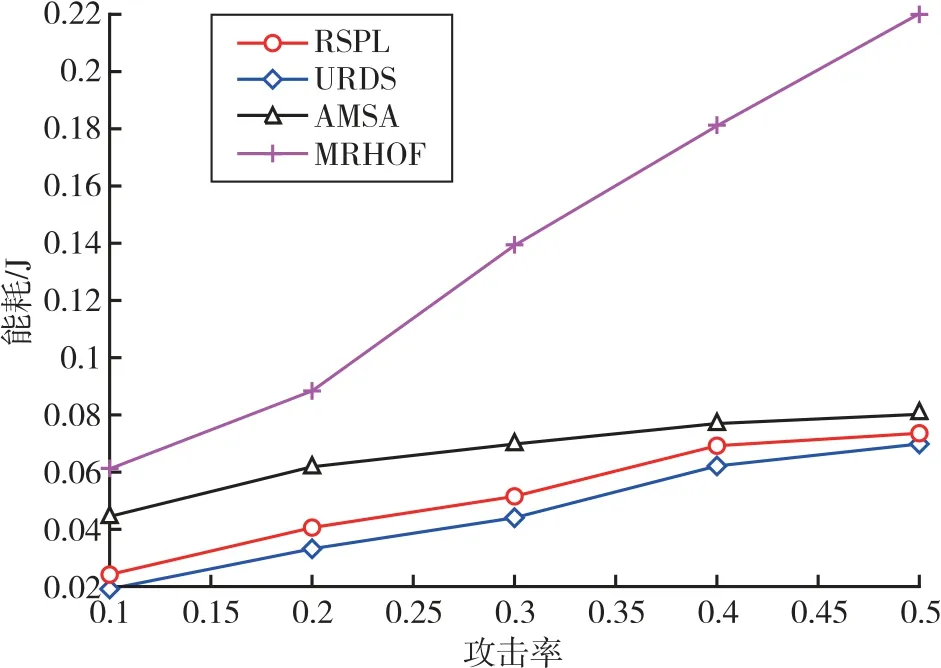

4.5 路由的平均能耗

最后,分析RSPL 路由的平均能耗,如图7 所示。图7 与图6 曲线的趋势相近,这符合逻辑,通信开销越大,消耗的能量越多。相比MRHOF 和AMSA算法,RSPL 路由能够有效地降低节点能量消耗。

图7 平均能耗随攻击率的变化曲线图Fig.7 Curves of average energy consumption versus attack rate

5 结束语

考虑到女巫攻击对RPL 路由性能的影响,提出基于接收信号强度的防御女巫攻击的RPL 路由(RSPL)。RPL 路由通过测量RSSI 值检测攻击节点,同时根节点综合节点对其他评估的可信值,计算节点可信度,降低可信度低的节点参与路由的概率,缓解攻击节点对RPL 路由的性能影响。性能分析表明,RSPL 路由提高了检测率和数据包传输率。

由于RSSI 值易受环境影响,RSPL 路由未考虑测量RSSI 值的准确问题。后期,将采用适宜算法,提高测量RSSI 值的精度,这将是后期的研究工作。