一种用于UAV 辅助蜂窝网络的基站对无人机群的安全认证协议*

张 闯,杨 昆

(郑州科技学院信息工程学院,郑州 450064)

0 引言

随着科技进步与无人机(unmanned aerial vehicle,UAV)技术逐渐成熟,UAV 在战场侦察、智慧农业以及智能交通领域广泛使用[1]。由于部署灵活、成本低廉,常将UAV 作为空中基站,为地面用户提供可靠通信服务[2]。文献[3]将UAV 应用于空中应急通信,并讨论了空中应急通信网络中基于多属性的关键节点识别。文献[4]讨论了无人机自组网问题,并利用无人机作为回传终端。这些基于无人机作为空中通信的研究只关注了通信问题,并没有关注通信安全。

作为空中基站,UAV 不仅要与地面基站建立控制链路,还需要根据具体任务获取航空图像数据,并建立数据链路,完成数据转发。不论控制链路,还是数据链路均需高的安全性。若控制链路被干扰甚至窃听,UAV 可能存在被控制隐患;若数据链路被干扰,UAV 可能无法及时将数据包传输至终端用户,甚至会丢失数据包。

认证是维护UAV 通信安全、确保UAV 完成任务的有效安全机制。认证是指通信实体在通信前,先验证通信实体是否为有效设备[5-6],进而建立安全密钥。只有系统认可、已认证的设备才允许通信,未经认证的设备可能是攻击者,攻击者可能对UAVs 进行重编程,修改UAV 内在的固件。被篡改后的固件可能会导致UAV 无法按期完成任务。而通过引用认证机制,阻拦非法节点加入网络,降低UAV 网络遭受攻击的概率。

文献[7]针对UAV 网络,提出轻量级的用户认证协议(lightweight user authentication protocol,LUAP)。LUAP 仅使用高效的单向加密Hash 函数和按位异或(XOR)操作完成用户与UAV 间的相互认证,降低开销。文献[8]提出基于短暂证书的匿名轻量级用户认证协议(temporal credential based anonymous lightweight user authentication protocol,TCAA)。TCAA 协议引用real-or-random 模型,并通过颁发临时证书,提高用户与UAV 间的通信安全

文献[9]提出基于短-证书的代理签名协议(shortcertificate-based proxy signature,SCPS)。SCPS 协议采用基于ACMIA 的安全模型,并设计短证书。通过给合法用户颁发短证书,阻止非法用户加入网络。文献[10]提出基于权重散列和对称加密/解密操作的轻量级认证协议(weight hash and symmetric encryption/decryption-based light authentication,WHEA)。

尽管上述研究工作充分考虑了认证开销,并从不同层面提出降低认证开销的策略,但是未考虑传输认证消息的路径问题。为此,本文提出基于最优路径的可扩展安全认证协议(scalable security authentication protocol based on optimal path,SCOP)。SCOP 协议先利用Christofides 算法构建传输认证消息的最优路径,基站再沿着此路径传输组合的认证消息,进而降低认证开销,通过BAN 逻辑证明SCOP 协议的正确性。性能分析表明,提出的SCOP协议可有效地降低认证开销。

1 预备知识及系统模型

1.1 物理不可克隆函数

物理不可克隆函数(physical unclonable functions,PUFs)有两个参数[11]:挑战和响应。一个挑战对应一个响应,它们成为挑战- 响应对(challenge response pair,CRP)。对于任意一个PUF,CRP 具有唯一性。因此,SCOP 协议通过引用PUF 函数,增加UAV 通信安全。

1.2 网络模型

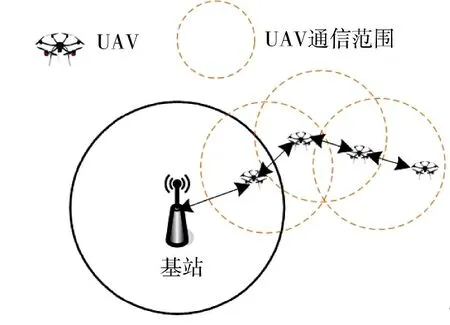

考虑如图1 所示的网络结构,由N 架UAVs 和地面基站构成。N 架UAVs 构成UAV 集。每架UAV 需向基站注册,注册完后,基站存储每架UAV 的CRP。令CRPi表示第i 架UAV(Ui)的CRP,其中,i=1,2,…,N。,其中,Ci表示挑战,Ri表示对应的响应。

图1 网络结构Fig.1 Network structure

这群UAVs 与基站通信。假定基站绝对可信,而每架UAV 需周期地被认证和证明,进而从这群UAVs 中检测攻击节点。

假定至少有一架UAV 在基站通信范围内,其他的UAVs 通过多跳方式与基站通信。每架UAV 配备PUF 芯片,将其作为安全识别UAV 的基础,阻止设备被篡改。

攻击者能够发动常见的网络攻击,如中间人攻击(MITM)、重放攻击、伪装攻击。

2 SCOP 协议

SCOP 协议主要由最优路径构成和认证两个阶段。先通过Christofides 算法建立Hamiltonian 路径,基站通过此路径传输认证消息。UAVs 接收到消息后进行认证,并沿着回复消息,进而降低认证开销。

2.1 基于Christofides 算法的传输认证消息的最优路径

为了减少认证阶段所产生的开销,SCOP 协议利用Christofides 算法[12]构建由基站向所有UAVs传输认证消息的最优路径。先将UAVs 网络形成一个图G,图G 中的顶点是UAV 的位置,图G 的边是两架UAVs 间的连接。算法1 给出生成最优路径的过程。

?

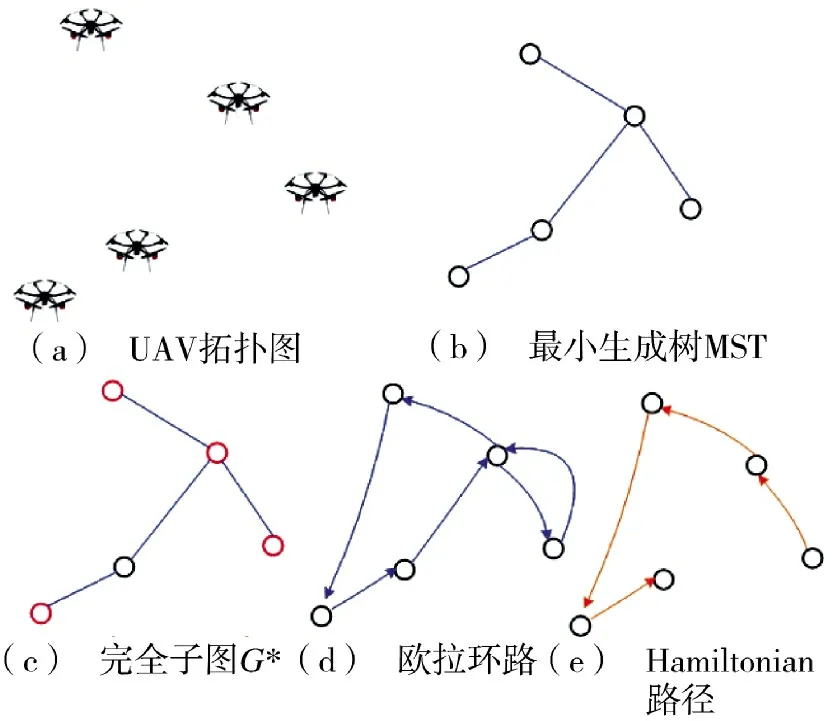

图2 给出生成最优路径的示例。图2(a)中5 架UAVs,它们随机分布。将它们生成图G,然后再利用Kruskal 算法生成最小生成树(minimum spanning tree,MST)[13-14],如图2(b)所示。然后,生成完全子图G*,并保持G*的顶点数为偶数,如图2(c)所示,图中红色点表示度数为奇数的点。再利用三角不等式原理,生成欧拉环路,如图2(d)所示。最终,生成如图2(e)所示的Hamiltonian 路径。

图2 生成最优路径示例Fig.2 Example of constructing optimal path

2.2 基站传输组合认证消息

为了后续的验证,基站依据2.1 节建立的最优路径P 向所有UAVs 传输组合消息Mes。基站为每架UAV 产生一条认证消息。N 条消息构成组合消息,其中,Mi表示基站为Ui产生的认证消息。

认证消息Mi的定义如式(1)所示:

式中,Ts表示时间戳;表示加密函数;NB 为随机数;表示用参数Ri对进行加密。

然后,基站就沿此路径P 传输消息Mes。UAV收到消息Mes 后,UAV 就从Mes 中提取属于自己的消息,再转发至路径P 中下一个UAV。

2.3 认证阶段

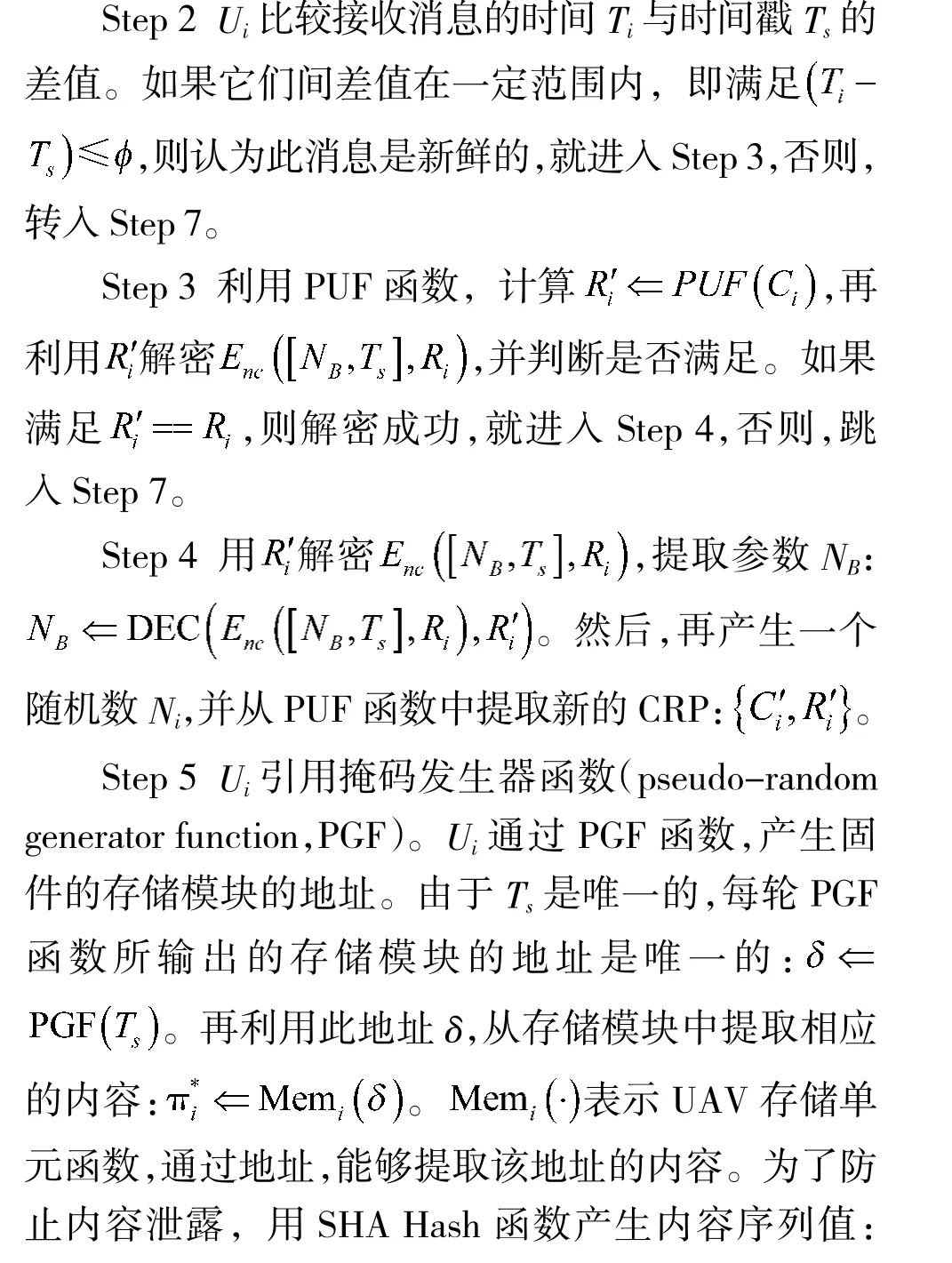

接下来,以Ui为例,阐述UAV 认证Mi的过程,步骤如下。

Step 1 收到消息Mes 后,Ui从中提取属于自己的消息Mi,并从中提取参数:挑战Ci、时间戳Ts和:

Step 7 丢弃认证消息Mi,宣告认证失败。

每个节点从Mes 中提取属于自己的消息,并通过上述步骤生成回复消息Rei,i=1,2,…,N。路径中最后一节点沿着路径P 向基站传输回复消息,并将路径中各UAV 的消息进行合并,一起传输至基站。

3 性能分析

3.1 BAN 逻辑证明

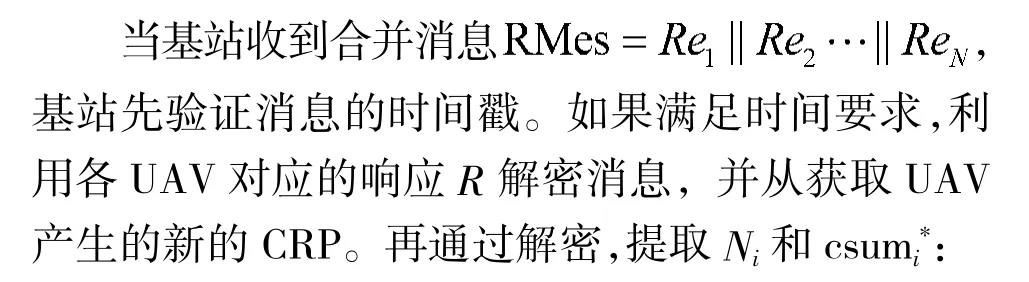

BAN 逻辑是证明认证策略正确性的有效工具[15]。采用如表1 所示的BAN 逻辑的逻辑构件以及其对应说明。

表1 BAN 逻辑的逻辑构件Table 1 Notations of BAN-logic

在初始阶段或者认证阶段,BS 存储每个Ui的CRP,i=1,2,…,N。Ui知晓Ri是它与BS 间共享的密钥;在通信阶段,Ui能够通过Ri获取NB。引用表1的BAN 逻辑,可表述为:

依据BAN 的认证规则,并结合S1和S2可得:Ui知晓BS 利用密钥Ri对NB加密:

Ui相信BS 能够完全地保密NB。因此,由BS 产生的随机数NB必须是新鲜的,且未使用:

BS 产生随机数NB,并利用Ri对NB进行加密。因此,Ui相信除了BS 外,其他实体未能掌握NB:

引用S5和S6,可得:

通过上述分析可证实:Ui信任Ui与BS 间共享的密钥NB。

3.2 运算时间性能

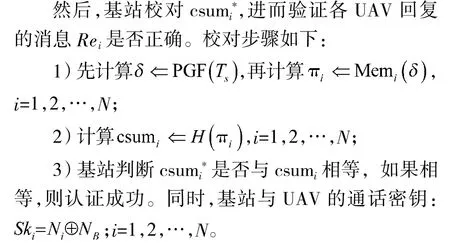

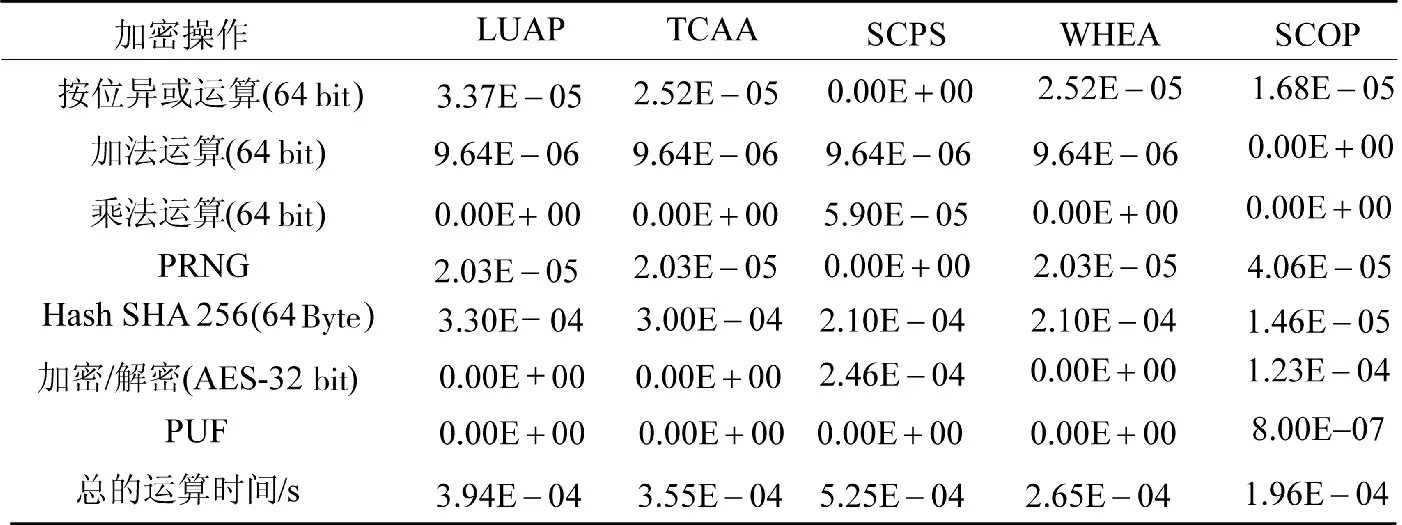

为了更好地分析SCOP 协议的性能,选择LUAP、TCAA、SCPS、WEHA 协议作为基准算法,对比分析它们运算时间性能。在Windows 7 操作系统、64 GB 内存,core i11 CPU 的PC 运行算法,并记录运算时间。

下页表2 给出这协议在加密操作阶段上所消耗的时间。由表2 可知,LUAP、TCAA 和WHEA 协议执行Hash 操作所消耗的时间占整个加密操作时间的比例分别为83.75%、72.6%和65%。相反,SCOP协议仅在认证阶段采用了Hash 操作。

表2 加密操作阶段所消耗的时间Table 2 Consumption time of cryptographic operation phase

SCOP 协议采用AES 加密策略。执行一次AES算法需约61.6 μs。执行一次加密和解密操作,SCOP算法共消耗了约123 μs。此外,SCOP 协议利用PRNG 函数产生随机数,所消耗的时间约40.6 μs。相比之下,LUAPA、TCAA、SCPS 和WHEA 协议利用PRNG 产生随机数的操作所消耗的时间约20.3 μs。

此外,SCPS 协议采用乘法运算,而不是XOR 操作和PRNG 操作,SCPS 算法执行乘法运算所消耗的时间约60 μs。

由表2 可知,LUAP、TCAA、SCPS 协议、WEHA算法在加密操作所消耗的总时间分别为394 μs、355 μs、525 μs、265 μs 和354 μs。相比之下,WEHA算法的加密操作所消耗的时间最少。而SCOP 协议执行加密操作所消耗的总时间约196 μs。

为此,选择WEHA 协议,对比分析SCOP 协议和SCPS 协议的总运算时间,如下页图3 所示。

图3 SCOP 协议和WEHA 协议的总运算时间Fig.3 Total execution time of SCOP and WEHA protocol

图3 给出UAVs 数对总运算时间的变化情况。由图3 可知,UAVs 数的增加,提升了总运算时间,相比于WEHA,SCOP 协议减少了总运算时间。例如,当UAVs 数从25 增加至100 时,SCOP 协议的总运算时间从50.95 ms 增加到153.37 ms,而SCOP 算法的总运算时间从113.025 ms增加到347.80 ms。

图4 分析了SCOP 算法和WEHA 算法的认证时间随着UAV 内存单元容量的变化情况,其中,UAVs 数为50。

图4 SCOP 协议和WEHA 协议的认证时间Fig.4 Authentication time of SCOP protocol and WEHA protocol

由图4 可知,SCOP 协议和WEHA 协议的认证时间随着内存单元容量的增加而上升。由2.2 节Step 5 可知,csum(·)函数产生的序列值与内存单元容量密切相关。相比于WEHA 协议,SCOP 协议降低了认证时间。例如,当内存单元容量从128 KB 增加至1 MB 时,SCOP 协议的认证时间从50.1 μs 上升至0.507 ms。相应地,WEHA 协议的认证时间从0.222 ms 上升至1.59 ms。此外,即使内存单元容量达到1 MB 时,SCOP 协议的认证时间也只有0.507 ms,这说明SCOP 协议具有较好的扩展性。

3.3 安全性能

本节对比分析LUAP、TCAA、SCPS、WEHA 和SCOP 协议的安全性能,如表3 所示。“√”表示具有此安全性能;“×”表示不具有此安全性能。主要从相互认证、隐私保护、防御中间人攻击(man-inthe-middle,MITM)和防御伪造攻击4 方面性能分析SCOP 的性能。

表3 安全性能Table 3 Security performance

由表2 可知,这些协议均具有相互认证功能。由于SCPS 协议未采用隐私保护策略,该协议不具有隐私保护。而SCOP协议通过加密策略,增强了防御隐私泄露的风险。此外,由于SCOP 协议有消息中融入时间戳,抵御MITM 和伪造攻击的能力,而LUAP 协议不能防御MITM 攻击。

4 结论

针对UAV 集群网络的安全问题,提出可扩展的基站与UAVs 间相互认证协议SCOP。SCOP 协议利用Christofides 算法建立最优路径,通过此路径传输认证消息,进而降低认证开销。同时,SCOP 协议引用PUF,确保物理安全。并通过BAN 逻辑证明了SCOP 的安全性。性能分析表明,提出的SCOP协议缩短了认证时间和运算开销。