车联网环境下女巫攻击检测方案

戴亮 桑烁 邹伟伟 顾淳

摘 要: 提出一种新型高效的女巫攻击检测方案,方案采用椭圆曲线密码构建轻量级的安全认证模式,利用信任节点协同计算,实现对攻击者的位置定位有效追溯。安全分析验证了该方案满足车联网认证的安全需求。仿真实验的性能分析表明,方案在恶意节点检出率上较其他方案有明显提升,方便了交通权威中心对攻击者的取证和采取相应的事后管制措施。

关键词: 车联网; 女巫攻击; 位置测算

中图分类号:TP393 文献标识码:A 文章编号:1006-8228(2022)05-11-04

A Sybil attack detection scheme in VANET

Dai Liang, Shang Suo, Zou Weiwei, Gu Cun

Abstract: A new and efficient Sybil attack detection scheme is proposed. Using elliptic curve cryptography to construct a lightweight security authentication mode, the location of the attacker can be effectively traced through the cooperative calculation of trusted nodes. The safety analysis verifies that the solution satisfies the safety requirements of VANET certification. The performance analysis of the simulation experiment shows that the scheme has a significant increase in the detection rate of malicious nodes compared with other schemes, which facilitates the traffic authority center to obtain evidence from the attacker and take corresponding post-control measures.

Key words: VANET; Sybil attack; location measurement

引言

女巫攻擊是车联网环境下常见的攻击手段,攻击者利用合法车辆虚拟出多个虚假节点(女巫节点),对车联网造成破坏[1]。如:当合法节点向其邻居节点转发数据时,女巫节点可以通过修改路由路径,将信息汇总给恶意节点,然后可对数据进行非法修改或抛弃。此攻击行为会对路由协议造成破坏,同时也会影响网络中的资源公平分配机制。目前,女巫攻击检测基本上可分成基于位置和身份验证两类方法[2-8]。这两类算法各有优缺点,基于身份验证的算法计算成本和时间损耗比较大,基于位置的算法不对检测节点进行审查,降低了算法的安全性。且目前这些算法都只能判断和发现女巫节点,但女巫攻击发起者的位置无法查找。本文提出一种位置可溯的女巫攻击检测方案,可以检测出发起女巫攻击的恶意节点,从源头上解除女巫攻击对车联网的危害。

1 RSSI定位技术

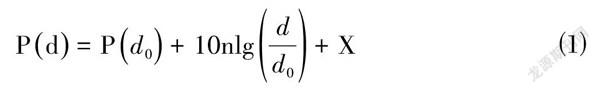

RSSI(Received Signal,Strengh Indication)定位技术[9]是基于信号接受强度的定位技术,RSSI值随着距离的变动而改变,节点间距离越长,接收节点接收到的RSSI值越低。RSSI值相减就能计算出传播过程中的路径损耗,借助信号衰减模型可计算自身到发射节点的距离。常见的信号衰减公式为:

其中,[Pd]是信号传播距离d后的路径损耗。[Pd0]表示参考距离[d0]的信号路径损耗。路径消耗系数为n,受环境影响,要根据具体环境测量确定。X指的是以较低障碍物对测定结果的负面影响为目的所添加的均值为0的高斯随机变量。因为X对距离的计算结果影响不大,去除X,用简化后的信号传输模型来计算距离:

[Ps]为发射节点的发射功率/dBm,[Pr]为接收到的信号强度/dBm。1m时节点接收到的信号强度A=[Ps]-[Pd0],可以得到简化后的信号传输模型。即:

则距离d为:

2 位置可溯的女巫攻击检测方案

本文方案提出的女巫攻击检测算法,既能检测出女巫攻击的发生,又能追溯到恶意节点的位置,使得交通权威中心能够对攻击者采取相应的管制措施。本方案将相关车辆定义为以下四种身份。

⑴ 诚实节点:发现自身存在女巫攻击,主动测算恶意节点位置的可信任车辆。

⑵ 可信节点:在诚实节点通信范围内,到诚实节点不同于女巫节点的可信车辆。

⑶ 恶意节点:通过位置测算确认的发起女巫攻击的车辆。

⑷ 女巫节点:恶意节点伪造的、到诚实节点距离相等的所有车辆。

方案分为两部分:系统建立、女巫攻击判定和恶意节点位置检测。

2.1 系统建立

系统建立由线下注册、生成假名和私钥、签名认证和实现三个部分构成,主要完成车辆的线下注册,分配系统密钥以及在车辆入网后生成假名和消息签名。

线下注册过程为:可信中心生成系统参数[10]。可信中心选择椭圆曲线[y2=x3+a x+b Qod n] 上的以q为阶的加法群G以及其生成元P。然后随机选择整数[s∈Z*q]作为系统私钥,并计算[Ppub=sP]作为公钥。选择三个单项哈希变量[h:{0,1}*→Z*q,h1:{0,1}*→Z*q,h2:{0,1}*→Z*q。]TA将公共参数{G,q,P,[Ppub],[ h,h1,h2]}加载到已部署在道路上的RSU以及已经注册的OBU中。可信中心在车辆到交通管理中心登记时,将系统私钥s、车辆身份VID存储在防篡改设备中。

假名和私钥生成过程如下:

[OBU 防篡改设备 1.OBU入网,防篡改

设备被激活。 2.选择一个随机数r[∈Z*q],计算[ID1=rP, ID2=VIDhr?Ppub,]即获得一个假名ID=([ID1, ID2)]。 3.根据假名,计算签名私钥:

SK= s[h1]([ID1∥ID2)]。 4.存储三元组{r,ID,SK} ]

签名认证过程为:在车辆与其他OBU,RSU进行通信,发送消息M时,防篡改设备使用存储的三元组{r,ID,SK}进行以下签名运算:

其中t为当前时间戳,[β]即为对消息M做的签名,M涵盖车辆的ID等信息。将{ID,M,[β],t}输出给OBU,由OBU发送到车联网中。

2.2 女巫攻击判定和恶意节点位置检测

在一次女巫攻击过程中,恶意节点可以伪造出多个女巫节点(身份ID及坐标值均不相同),同时参与到网络通信过程中。如图1所示,在诚实节点A的通信范围内,有发动女巫攻击的恶意节点S,虚拟节点[s1,s2,s3],因为虚拟节点[s1,s2,s3]实际来自于同一物理节点S,可以理解为A到节点[s1,s2,s3]的距离与A到节点S的距离相等,即虚拟的女巫节点[s1,s2,s3]都在以A为圆心,A到S的距离为半径的圆周上。

在正常情况下,诚实节点接收到的广播信息都是来自位置不同的节点,存在多个节点到自身信号强度相同的可能性极小,根据公式⑷可以计算出来通信区域内所有节点到诚实节点的距离。

若节点周围存在N个距离相同的点,且N>Q(Q为阈值),判断该节点通信范围内存在发起女巫攻击的恶意节点。

女巫攻击的检测流程如下:

[1.OBU入网通信。 2.依据公式(1.4)及接收到的广播信标信号强度,计算广播

信息源到自身的距离d。 3.统计距离d相等的邻居车辆的数量N。 4.若N>Q,车辆周围发生了女巫攻击,进行恶意节点检测。

若N[≤Q],车辆周围没有发生女巫攻击,正常通信。

5.女巫攻击标志值warning置为1。 ]

当女巫攻击被判断正在发生时,置女巫攻击标志位waring为1,进一步检测恶意节点位置,本阶段可以分为车辆信息收集、可信节点辅助测算两个步骤:

⑴ 车辆信息收集

被攻击的誠实节点OBU收集通信区域内所有车辆的广播信标信息{ID,t,RSSI,V(x,y),[β ]}(其中ID为车辆假名、t为时间戳、RSSI为距离、V(x,y)为车辆坐标位置、[β]为签名),存储到车载单元的缓冲区BUFF。

⑵ 可信节点辅助测算

诚实节点向通信范围内所有可信节点请求辅助测算。可信节点测算周围是否存在n个距离相等的节点,并将信息{ID,RSSI,[tru(x,y)i],[di],[ β]}发送给诚实节点。

若诚实节点邀请到图2所示协同计算的可信节点为两个及以上,诚实节点A以自身位置坐标[hon(x,y)A]=(a,b)为圆心,测得多个相等的距离d为半径,得圆[CA]的标准方程为:

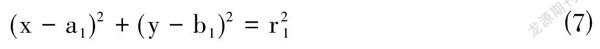

然后A向可信节点B,C发送请求,内容为:{ID,RSSI,[hon(x,y)A],[β],calculate},可信节点B和C收到A的请求信息后,依据公式(1.4)计算通信范围内,到所有车辆的距离[d],测出多个距离为[di]的车辆,向A发送反馈信息。诚实节点A收到B,C的反馈信息后,以B位置坐标[tru(x,y)B]=[(a1,b1)]为圆心,距离[d1]=[r1]为半径,得圆[Ct1]的标准方程为:

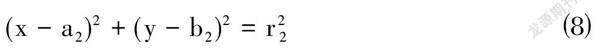

以C位置坐标[tru(x,y)C]=[(a2,b2)]为圆心,距离[d2]=[r2]为半径,则圆[Ct2]的标准方程为:

诚实节点A根据建立三个方程,判断[CA],[CB],[CC]三个圆是否交于一点,若三圆交于一点,则证明该点为恶意节点的坐标位置,否则此处没有发生女巫攻击。

若诚实节点只能找到一个可信节点,如图3所示。

诚实节点与可信节点形成两个圆,存在如下三种情况。

⑴ 若两圆相切,则切点为恶意节点位置。

⑵ 若无交点,则此处不存在女巫攻击。

⑶ 若两圆相交,其中一个节点可能会被误判为恶意节点,但在车联网中,车辆的行驶位置是快速变换的,任何一个通信范围内的可信节点都可充当检测任务,故误判发生的可能性对算法的正确检测率影响不大。

3 仿真实验

本文采用MATLAB仿真平台,在范围300m*300m的正方形区域内,随机部署10辆车,恶意节点同样采用随机部署的方式部署在本区域内。本方案中,每辆车的通讯范围为250m。实验中,设置阈值Q=5,假设恶意车辆虚拟出6个Sybil车辆,并为Sybil车辆随机伪造位置,并分配与诚实车辆、可信车辆命名格式相同的假名。具体仿真实验参数如表1所示。

如图4所示,把本方案和文献[11]的Sarlt算法对比,从中可知,当区域内存在2个及以上检测节点时,恶意节点检测率为100%,而Sarlt算法的节点检测成功率在区域内存在4个及以上检测节点时达到95%。节点检测成功率明显低于本文所提出的检测方案。

本方案考虑到RSSI定位技术存在一定偏差,选择多次测算恶意节点的位置,将测算出的多组数据的算术平均值作为恶意节点的位置坐标,达到减小误差的目的。如图5所示,仿真实验中随机部署了10辆车,共可以测得[C29]=36组数据。可知,当测了19组数据之后,误差范围缩小在2m内,即当区域内存在5个及以上节点,测算出的恶意节点位置偏差可以控制在2m以内。

4 结束语

女巫攻击是车联网环境下常见的针对车辆的攻击手段,严重影响交通安全。为此,本文提出一种新型高效的身份可溯的女巫攻击检测方案。方案采用椭圆曲线密码构建轻量级的安全认证协议,并基于RSSI技术,采取信任节点协同计算的模式,实现了攻击者的位置定位。实验仿真性能分析表明,本文方案在恶意节点检出率上较其他方案有明显提升。

参考文献(References):

[1] 黄琳.无线传感器网络恶意节点检测研究[D].电子科技

大学,2018

[2] 石炜.无线传感器网络恶意攻击检测与防御[D].西安电子科

技大学,2015

[3] 李春彦,王良民.车载自组网Sybil攻击检测方案研究综述[J].

计算机科学,2014,41(S2):235-240,262

[4] 张衍志,叶小琴.WSN中基于周期性超宽带距离信息的女巫

攻击检测[J].电信科学,2016,32(8):110-117

[5] 程秀菊.VANET中基于地理位置的女巫攻击检测研究[D].

吉林大学,2018

[6] Hao Yong,Tang Jin,Cheng Yu.Cooperative Sybil attack

detection for position based application in privacy preserved VANETs[C]//Global Teleconmunications Conference(GLO-BECOM

[7] 胡蓉華.无线传感器网络路由与传输中典型攻击防御机制

研究[D].东北大学,2015

[8] M.S. Khan, N. M.Khan. Low complexity signed response

based sybil attack detectionMechanism in wireless sensor networks[J]. Corporation Journal of Sensors,2016

[9] 龙海燕,张天飞,丁娇,等.基于RSSI的测距技术的自动修正

定位算法[J].东莞理工学院学报,2019,26(1):23-27

[10] 宋成,张明月,彭维平,等.车联网匿名认证方案研究[J].小型

微型计算机系统,2018,39(5):899-903

[11] 程海青.无线传感器网络安全定位技术研究[D].太原理工

大学,2012

收稿日期:2021-11-02

基金项目:南通市科技计划项目(MS22020028); 江苏省应急管理厅项目(YJGL-TG-2020-6)

作者简介:戴亮(1982-),男,江苏南通人,研究生,电子信息高级工程师,主要研究方向:网络与信息安全、地理空间三维数据、无线专网开发和应用等。