基于无线携能的全双工CR-NOMA系统物理层安全性能分析*

彭艺, 马晓霖, 杨青青

1.昆明理工大学信息工程与自动化学院,云南 昆明 650500

2.云南省计算机技术应用重点实验室,云南 昆明 650500

非正交多址接入(NOMA,non-orthogonal multiple access)技术能够实现海量设备接入、高吞吐量以及低时延,有效地利用正交资源块、提高频谱效率等(Wu et al.,2018)。NOMA 技术在发射端采用非正交方式发送叠加编码,考虑设备间相互干扰,利用串行干扰消除(SIC,successive interference cancellation)接收机实现准确解码(Chen et al.,2019)。另一方面,认知无线电(CR,cognitive radio)技术通过感知授权频谱的工作情况,使得非授权用户也可以接入授权频谱通信,大幅度提升了频谱利用率(Pei et al.,2020)。所以,目前已有较多文献对CR-NOMA 系统进行了研究。文献(Tregancini et al.,2020)研究了放大转发协作CR-NOMA 网络的中断性能,并证实了CR-NOMA 网络的有效性。文献(Zhang et al.,2020)构建了具有协同传输和波束成形技术的CR-NOMA 网络,从理论上推导了次用户的中断概率闭合表达式。文献(Babu et al.,2020)研究了全双工中继辅助CR-NOMA系统的中断性能,推导出用户中断概率的闭合表达式。

协作通信与CR-NOMA 技术的结合,可提升通信网络安全性能,提高能量效率,但网络中的中继节点需要消耗额外的能量来辅助信号传输。而无线携能通信(SWIPT,simultaneous wireless information and power transfer)技术(Arzykulov et al.,2019)能够为无线通信提供稳定且可控的能量,同时传输射频(RF,radio frequency)信号中包含的必要信息,改善了协作中继节点能量受限问题,能有效延长能量受限设备的使用寿命。文献(Yu et al.,2019)针对采用SWIPT 的协作CR-NOMA 网络,推导出系统中断概率闭合表达式以及在高信噪比区域下的安全分集阶数。文献(李陶深等,2020)提出一种联合信号功率和时间分配方案来提高系统中断性能。文献(Le et al.,2019)提出了基于SWIPT 的CR-NOMA 系统,中继节点利用放大转发协议转发信号协助传输,并推导出中断概率的近似表达式。文献(王玉俊等,2023)研究了基于SWIPT的认知NOMA网络的中断性能。

由于NOMA 信道的广播性和认知无线电中RF信号的双重特性,CR-NOMA系统很容易被非法用户窃听(Bisen et al.,2021)。因此,CR-NOMA 系统的物理层安全问题受到了国内外学者的广泛关注。文献(于宝泉等,2020)在干扰源以及窃听节点均随机分布的通信场景下,研究了CR-NOMA 网络中次用户的安全通信性能。文献(Chen et al.,2020)研究了多天线半双工中继协作NOMA 网络的物理层安全问题,对窃听用户引入干扰来保证信息传输安全。文献(Zhu et al.,2020)研究底层CR-NOMA 网络的物理层安全性能,推导出安全中断概率的确切表达式。

现有研究大多对CR-NOMA 系统与基于SWIPT 的协作CR-NOMA 系统进行具体的中断性能分析,在一定范围内实现了系统增益。考虑实际无线环境中的非法窃听用户对物理层安全性能的影响,以及能量采集模式下CR-NOMA 系统物理层安全问题研究相对较少,本文基于功率分割(PS,power splitting)架构的SWIPT 技术研究了全双工多中继协作CR-NOMA 系统物理层安全问题,旨在提高系统能量效率的同时提升系统安全性能;推导出安全中断概率和安全吞吐量的近似表达式,并利用仿真实验验证了所提传输方案的有效性。

1 系统模型

1.1 信号模型

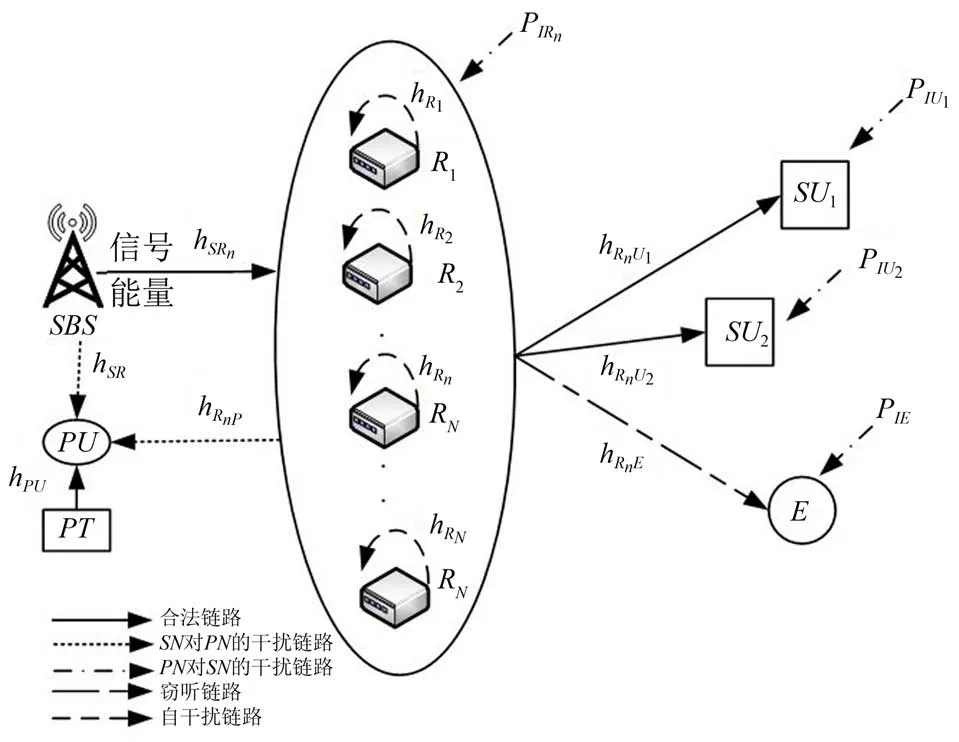

在非法窃听用户存在的情况下,本文构建了一个基于无线携能的全双工多中继协作CR-NOMA 系统模型,如图1 所示。该模型由主网络(PN)和次网络(SN)组成。主网络由一个主发射机PT和一个主用户PU组成,次网络由一个认知基站SBS、N个能量受限的中继节点Rn(n= 1,2,…,N)、次用户SUi(i=1,2)以及一个非法窃听用户E组成。假设所有中继节点均工作于全双工模式且配备双天线,其他节点工作于半双工模式且配备单天线。

图1 系统模型Fig.1 System model

模型假设:(1)因为存在深度衰落和建筑物遮挡,所以SBS与SUi和E无直接链路,只能通过中继节点完成信息交互;(2)所有链路都服从准静态独立的瑞利分布, 则hi∼C N(0,),i∈{ }PU,SP,RnP,SRn,RnU1,RnU2,RnE;(3)系统完全掌握各个链路的信道状态信息(CSI, channel state information);(4)中继节点Rn在接收信号过程中,由于工作于全双工模式会出现自干扰现象,因此采用主动自干扰消除技术(Karthika et al.,2020),在通信链路中主动引入有源信号,减小残余自干扰信号强度;(5)为有效避免中继节点间相互干扰,采用频分多址的方法,即等频段划分系统总带宽的方式进行合理频谱分配,确保每个中继节点使用不同的频段。

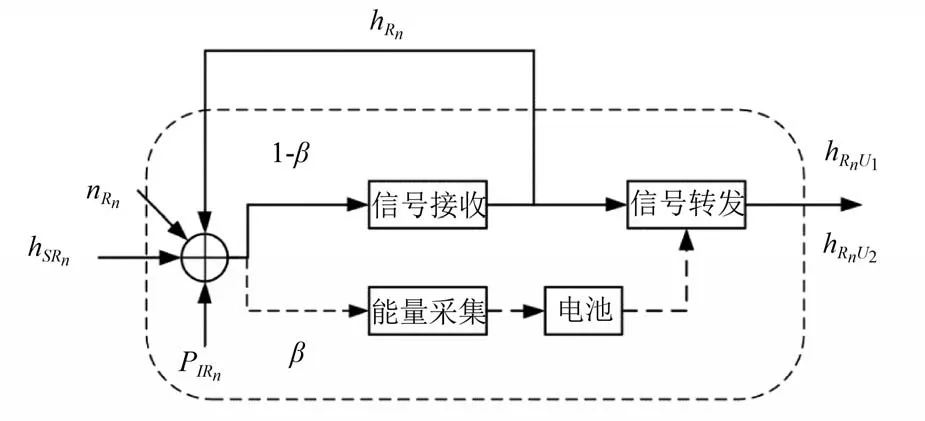

图2 中hRn为残留自干扰信道系数,hSRn、hRnU1、hRnU2表示链路SBS→Rn、Rn→SU1、Rn→SU2的信道系数。如图2 所示,考虑中继点Rn处的残留自干扰,认知基站发送RF 信号到中继节点处,中继节点采用PS-SWIPT技术对源信号与噪声nRn、PIRn进行能量采集。在Rn接收天线处配置PS接收机,则接收到的信号被分成两个独立的分流:一个分流1 -β用于信号接收,另一个分流β用于能量采集。0 ≤β≤1表示功率分割系数,采集的能量转移到电池进行临时存储用于转发信息,节省能量消耗,改善协作中继节点能量受限问题。最后,采用解码转发协议将源信号转发到合法用户SU1和SU2.

图2 中继节点结构Fig.2 Relay node structure

图3 表示传输时隙示意图。图中能量采集、信号接收与信号转发均在同一时隙T内进行,每个时隙T包含两个并发的通信过程:(1)认知基站SBS在当前时隙向最优中继节点Rn发送源信号,中继节点采用PS-SWIPT 技术采集能量;(2)中继节点将采集的能量用于解码转发上一时隙的源信号给次用户SUi,同时向非法窃听用户E发送人工噪声,以抵御窃听攻击。

图3 传输时隙示意图Fig.3 Transmission time slot diagram

1.2 系统分析

在underlay 模式下,允许次用户与主用户共享频谱资源。考虑主用户的服务质量(QoS),则瞬时发射功率Ps必须满足

式(3)-(4)中ρs=Psσ2,ρRn=PRnσ2.中继节点Rn对源信号进行能量采集得到的能量为

式(5)中0 <η< 1表示能量转换效率。假设中继节点Rn采集的所有能量全部用于发射,同时考虑Rn对PU的干扰,为保证主用户的QoS,PRn必须满足

其中PmaxRn=Eh/T.

在第2跳链路通信过程中,中继节点Rn在从SBS接收源信号的同时,向SU1、SU2转发叠加信号x'1、x'2.考虑存在非法窃听用户E,在中继端进行信息转发时采用人工噪声辅助技术(Huang et al.,2021),引入次用户已知的伪随机信号xa.因此,叠加信号xRn=α1'PRn x1'+α2'PRn x2'+α3'PRn xa,SU1、SU2的接收信号为

式(12)-(13)中γSU1、γSU2表示经中继节点Rn传输信号x1、x2的最小等效SINR。且γSU1=min{γRn→x1,γU1→x'1},γSU2= min{γRn→x2,γU2→x'}.

非法窃听用户E接收到的信号为

可达安全速率定义为次用户可达速率与窃听速率之差,因此两个次用户的可达安全速率为

其中[x]+= max(x,0).

2 安全性能分析

2.1 基于可达安全速率最大化的中继选择策略

最优中继选择策略考虑次用户信道状态信息和非法窃听用户信道状态信息,选择使得次用户可达安全速率最大的中继节点。因此,该策略能使两个用户都具有较大的可达安全速率,并提高系统的安全性能。系统次用户的可达安全速率为

2.2 安全中断概率分析

通过安全中断概率,从物理层安全角度定性分析系统的安全可靠性。将安全中断事件定义为当用户可达安全速率小于目标安全速率时,用户发生安全中断。根据式(19),安全中断概率为

证明

定理2的证明过程参见附录。

2.3 安全吞吐量分析

安全吞吐量是衡量通信系统可靠性的另一个重要指标。安全吞吐量定义为系统目标安全速率与成功解码合法用户信号的概率的乘积,即

3 仿真结果与分析

利用MATLAB对underlay模式的下行链路SWIPT-CR-NOMA系统模型的通信性能进行仿真。采用106次蒙特卡洛仿真对所推导的安全中断概率与安全吞吐量的表达式进行验证,同时分析关键因素对系统安全性能的影响。仿真参数α1=α1' = 0.6,α2' = 0.3,α3' = 0.1,η= 0.7,ζ= 0.5,= 0.1,Ith= 40 dB,噪声方差均为1。

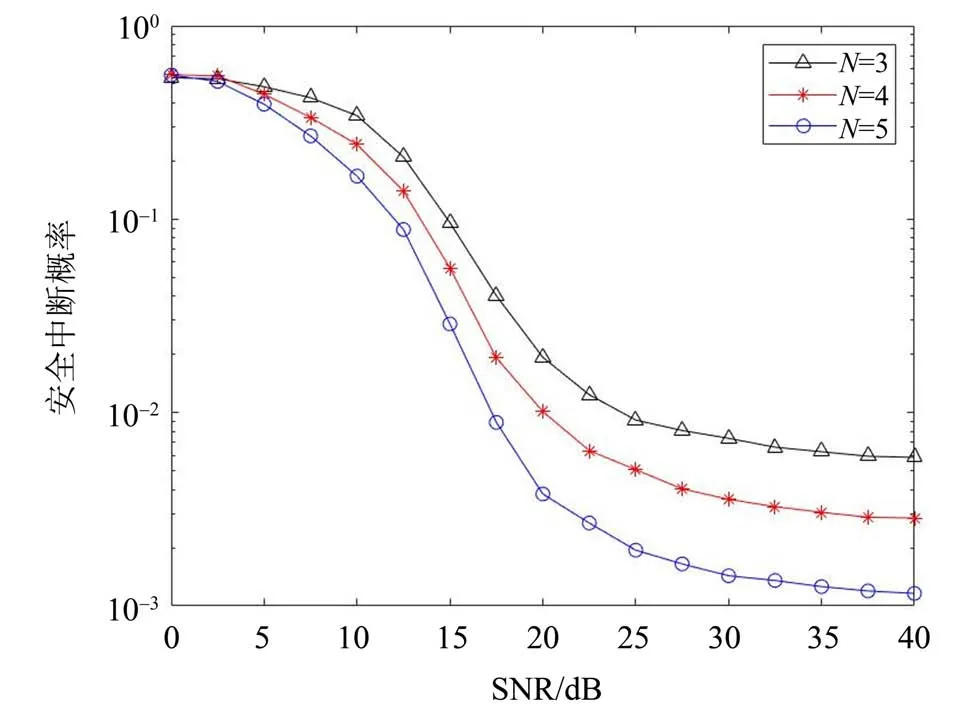

设R1= 0.5 bps/Hz,R2= 0.5 bps/Hz,选取N= 3,4,5 来验证公式推导的准确性。图4 为系统安全中断概率随中继节点数的变化。随着中继节点的增多,系统的安全中断概率减小,安全性能得到有效提升。这是因为基于式(21)的中继选择技术,使得成功解码两个次用户信号的中继数量增大,从而使得可供选择的中继节点增多,信号进行可靠传输的可能性增大,能够更具机会性地差异化合法链路与窃听链路之间的信道容量,故系统安全中断概率降低。

图4 安全中断概率随中继节点数的变化Fig.4 The security outage probability varies with the number of relay nodes

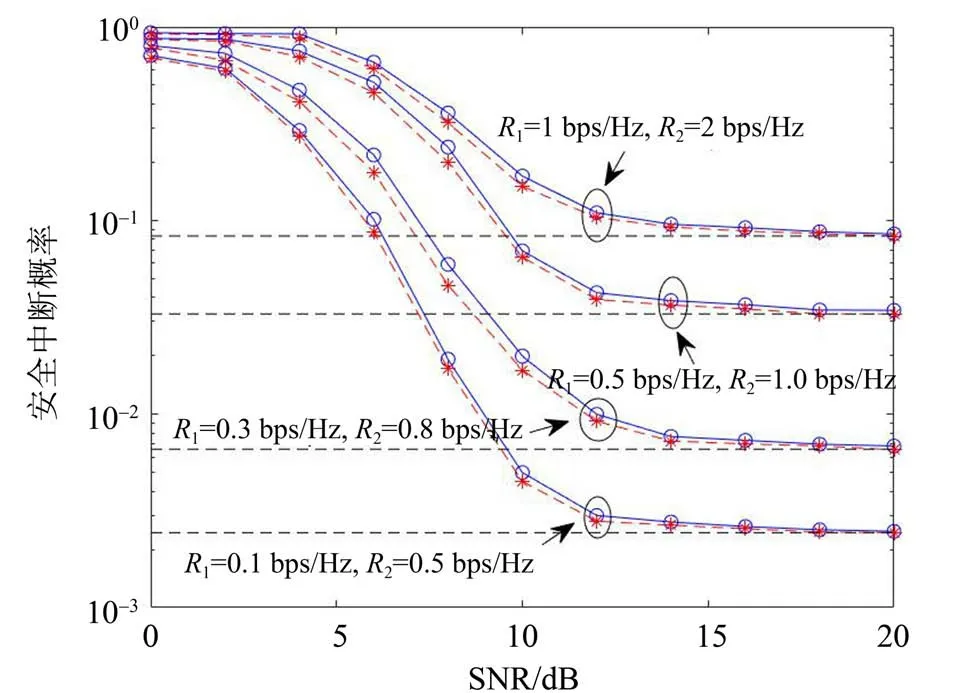

当N= 5,R1、R2取不同值时,系统安全中断概率随传输信噪比的变化如图5 所示。结果表明,安全中断概率随目标安全速率减小而减小,系统安全性能和通信的可靠性提高。但随着目标速率减小,通信传输速率会降低。当SNR<10 dB 时,系统仍然可以满足目标安全速率要求,能够提供足够的安全传输性能,因此安全中断概率相对较低。随着传输信噪比的增加,安全中断概率可能会略微下降,但趋势较为平缓。为表征该指标的可行性,采用均方差(MSE,mean-square error)来分析仿真值与解析值之间的差异(Fitzgerald et al.,2021)。由计算可得R1= 0.1 bps/Hz,R2= 0.5 bps/Hz 时,MSE值为1.52×10-4最小,因此要掌握好通信速率与安全性能之间的平衡点。

图5 安全中断概率随目标安全速率的变化Fig.5 The change of security outage probability with target security rate

图6 给出了安全中断概率随不同干扰功率阈值Ith的变化。从图中可以看出,Ith越大安全中断概率越小,始终趋于一个稳定下界值。由式(1)和式(6)可知,认知基站与中继节点的实际发射功率与Ith有关。随着Ith增大,认知基站与中继节点的实际发射功率就越大,增大发射功率可以提高信号强度,从而降低信号与干扰之间的信噪比,使得接收端更容易正确解码和接收信号,减少传输中发生错误的可能性,降低了安全中断概率。此外,当Ith= 20 dB时,系统安全中断概率会随着信噪比的增大而降低,但在信噪比到达一定水平后,安全中断概率不会持续下降。因此,优化认知无线电系统性能需要考虑信噪比和干扰功率阈值约束之间的平衡。

图6 安全中断概率随干扰功率阈值的变化Fig.6 The change of security outage probability with Ith

R1= 0.5 bps/Hz,R2= 0.5 bps/Hz,N= 5 时,μ和β对系统安全性能的影响如图7 所示。图中,当μ一定时系统安全中断概率随β增大而增大,β增大意味着中继节点采集的能量比例增加,用于信息解码的比例减小,这导致中继节点在信息解码过程中出现能量不足的情况,影响解码的可靠性,增加安全中断概率。当β一定时,系统安全中断概率也随μ增大而增大。这是由于中继节点工作在全双工模式,存在自干扰影响,系统处于干扰受限的环境,自干扰信号的强度相对较高,这会导致接收信号的质量下降,增加了系统中出现安全中断的概率,同时中继节点解码时误码率增大,从而系统安全性能下降。因此,可以通过合理优化μ和β来提高系统安全性能。

图7 安全中断概率随μ 和β 的变化Fig.7 The change of secrecy outage probability with μ and β

图8为安全吞吐量随传输信噪比SNR的变化。结果表明,6种网络模型的安全吞吐量都随SNR增大而增大,但本文网络模型性能明显优于其他模型。对于能量受限的中继节点,采用PS-SWIPT技术可以在接收信号的同时收集能量信号,用于自身的能量供应以进一步转发信号给合法用户,降低能量消耗需求,增强系统的可持续性和节能性。所以,SWIPT-CR-NOMA 网络比传统CR-NOMA 网络的安全吞吐量提升了近1 倍。相比于半双工通信,在全双工模式下中继节点可以同时进行发送和接收工作,减少了通信时间延迟,能够更好地利用时隙和频谱资源。且因可供选择的中继个数增大,安全中断概率减小,安全吞吐量增大。因此,全双工单中继SWIPT-CR-NOMA 系统安全吞吐量提高了1.7 倍左右,验证了本文传输方案的可行性。

图8 安全吞吐量随传输信噪比的变化Fig.8 The change of security throughput with SNR

4 结 论

本文研究了underlay 模式下CR-NOMA 系统的物理层安全问题。在窃听用户存在的情况下,提出了一种基于无线携能的全双工多中继协作CR-NOMA网络模型。全双工中继节点辅助认知基站传输信号,从源信号捕获能量用于下一跳链路信号转发,提高频谱利用效率,解决中继节点能量不足的问题。同时向非法窃听用户发送人工噪声抵御窃听攻击,推导出系统安全中断概率与安全吞吐量的近似表达式。仿真结果表明,本文所提方案能够有效提升系统安全性能,保证通信传输安全。

附 录

根据式(3)、(9)、(15)、(19)和(22),化简式(26)中的Pout,SU1为

同理可得Λ2、Λ3、Λ4的近似表达式,代入式(38)可得式(24)。类似地可得到式(25),将式(24)-(25)代入式(23),即可得到系统安全中断概率SOPORS的表达式。

表1 SOPORS的变量Table 1 Variables of SOPORS