信道衰落特性的功率检测法与冲激响应法的差异性

韩远致 胡爱群

(东南大学信息科学与工程学院, 南京 210096)

信道衰落特性的功率检测法与冲激响应法的差异性

韩远致 胡爱群

(东南大学信息科学与工程学院, 南京 210096)

摘要:针对无线物理层安全技术中的信道衰落特性,研究了功率检测法和信道冲激响应法2种常见的信道特征提取方法,分别建立了数学模型,并分析了2种方法之间的关系,阐明各自的特点.在此基础上,采用这2种方法计算了通信双方提取特征量的平均互信息,并将此作为度量,对比了两者的密钥提取效率.仿真结果表明,功率检测法得到的接收波形有效反映了信道的衰落特性,且与载波频偏无关,但其密钥提取效率较低.此外,在LTE无线信道环境中对2种方法进行了仿真比较. 结果表明,信道的移动性与可提取的密钥速率有关,且对2种方法的影响程度存在差异.

关键词:物理层安全;衰落;功率检测法;信道冲激响应法;密钥提取效率

无线物理层安全技术从无线信道的衰落特性中提取密钥,用来加/解密传输的数据.该技术近年来成为国际上的研究热点,而研究最广泛的2种信道特征提取方法为功率检测法和信道冲激响应(channel impulse response,CIR)法.衡量特征提取方法的主要指标包括密钥提取速率、密钥比特一致性和随机性以及实现复杂度.这2种方法提取不同的信道特征,在这些指标上各有优劣.为了根据不同的应用环境和需求选择合适的方法,有必要分析比较其性能.

CIR检测法也是一种主流检测多径衰落的方法.信道估计值相较于RSSI值在上层协议中的获取有一定困难性.实现利用信道估计值提取密钥的系统并不多,相关文献大多集中于理论研究.文献[7]研究了ITU蜂窝信道的密钥容量.文献[8]仿真分析了信道频域响应的相位值量化方案.文献[9]提出了FDD系统中交互式基于频域幅度响应的密钥提取方案.文献[10]采用CIR曲线的主峰幅度值提取密钥.文献[11]同时考虑信道认证和提取并分配密钥,并用软件无线电平台进行实验验证.文献[12]则利用频域幅度值提取密钥,并结合信道增益补偿减少非互易性.虽有如文献[7]对ITU信道的密钥容量进行理论分析,但功率检测法则更多地集中于完整密钥提取系统的实现,缺乏有效的建模以及与CIR方法在同等条件下的性能对比.本文对现在广泛使用的2种信道特征提取方法进行概述,研究其检测原理,建模并推导其相互关系.在此基础上分析对比两者的密钥提取效率,阐明各自的优缺点,仿真了在LTE无线信道下2种方法的性能差别.

1系统模型

图1为物理层安全最基本的系统模型,其中A和B是一对合法用户,通过公共信道进行通信,E作为窃听者,接收双方交互的信息[3-4].理想条件下用户A和B在短时间内接收的信号中所包含的信道信息完全相同.虽然无线信道的广播特性使得E可轻易获取合法用户发送的信号,但是由于多径的关系,位置处于合法用户数倍载波波长之外的E将获得完全不同的信道信息,即可认为公共信道和窃听信道是完全独立的.用户A和B将不被窃听者E知晓的信道信息作为共有的秘密信息,用于提取密钥和加密数据.这种利用信道中的随机信息提取密钥的技术,是一种基于物理层的安全技术.此外移动通信中多径的时变性使得提取的密钥随时间变化,其安全性比静态情况下更强.

图1 系统模型

本文研究的信道为移动无线信道,通信系统采用时分双工(time division duplex,TDD)模式.信号经多径传播达到接收点的场强来自不同的路径,各条路径延时不同,而各个方向分量波的叠加产生驻波场强,从而形成信号的快衰落,称为瑞利衰落.采用等效低通信号表示法,将用户A和B中任一接收信号表示为

rl(t)=sl(t)*h(t,τ)

(1)

式中,*表示卷积;rl(t)为接收信号;sl(t)为发送信号;下标l表示复包络;h(t,τ)为时变信道冲激响应.当多径建模为有限数目离散径时,h(t,τ)可进一步表示为

(2)

式中,hn(t)为第n径的衰落(复增益),表征为零均值复高斯随机过程,其幅度为瑞利分布,相位为均匀分布;L为多径总数;τn为路径延时.虽然信道的信息完全包含于h(t,τ)中,但是物理层安全的应用仅要求提取共有的信道特征,对实际信道的准确估计不是必需的,故可研究多种特征提取方法.

2功率检测法和信道冲激响应法

2.1功率检测法

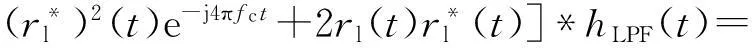

发送信号经过空中的多径传输到达接收机的天线,由于多径效应,接收信号的包络将发生衰落现象.采用功率检测法可以发现接收信号的衰落情况.图2给出了功率检测原理框图.根据图2可以发现,在接收端信号经过射频接收滤波器后,再经过平方运算和低通滤波,其输出为接收信号的包络值,即

关于心肌生物标志物的应用,新的定义中强调cTn,尤其是hs-cTn的重要价值。cTn的动态变化有助于临床医师对急性心肌梗死进行确诊或排除,以及与慢性心肌损伤进行鉴别诊断(图2)。

u(t)=[r(t)*hR(t)]2*hLPF(t)

(3)

式中,hR(t)为射频接收滤波器;hLPF(t)为低通滤波器.

在功率检测法中,当发送信号为恒包络信号时,包络值u(t)的变化直接反映了多径衰落的情况,故这种方法将u(t)作为信道特征.

图2 功率检测原理框图

2.2CIR与信道特性参数的关系

CIR方法将接收射频信号进行下变频,再利用基带信号进行信道估计,获得反映信道衰落特性的增益系数.以OFDM系统为例,信道频域响应可直接利用导频通过最小二乘(least squares,LS)估计获得,即

(4)

式中,HLS(k)为信道的最小二乘估计;X(k)为第k个发送导频符号;Y(k)为第k个接收导频符号;e(k)为估计误差,通过IFFT可得到时域冲激响应.这些增益系数包含完整的信道信息,将其作为信道特征可获得更高的密钥提取速率.由于信号从发送到接收除了经过无线信道外,还经过许多器件,这些器件的特性无法达到理想状态,如下变频器和上变频器的中心频率不可能完全一致,这些因素会影响信道估计的准确性,使得用户A和B双方的信道测量值存在差异.假设在信道的相干时间内,TDD模式下切换延时的影响可以忽略,将其他影响建模的因素作为测量误差,则双方测量信号可表示为[10]

ha=h+wa,hb=h+wb

(5)

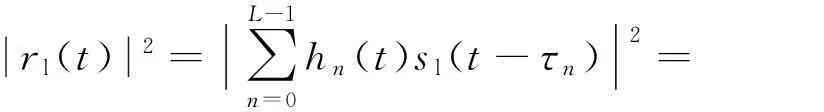

2.3包络值表达式

为了便于分析问题,忽略对衰落特性影响较小的处理过程,则功率检测模型可简单地等效为平方滤波模型,即对已接收的射频信号进行平方运算,再通过低通滤波.把低通滤波器hLPF(t)分解为2个低通滤波器hLPF1(t)*hLPF2(t).首先将射频接收信号表示为r(t)=Re[rl(t)ej2πfct],代入式(3),并忽略hR(t),经过运算得到

u(t)= r2(t)*hLPF(t)=14[r2l(t)ej4πfct+

(6)

rl(t)2= ∑L-1n=0hn(t)sl(t-τn)2=

(7)

观察式(7)的第2项,考虑到hn(t)相对于sl(t)在时间上是缓变的,通过合理设计训练序列,可将第2项近似为零.例如扩频通信中,训练序列sl(t)是由伪随机序列产生的,该序列具有良好的自相关特性,即

(8)

(9)

在移动信道环境中,hn(t)随时间和位置的变化而变化,因此u(t)能反映信道特性的变化,但没有式(2)反映得具体,即可以直观地认为采用功率检测法提取的信道信息要少于采用CIR方法提取的信道信息.尽管如此,功率检测法有如下2方面的优势:① 实现简单,容易测量.在接收机的射频部分采用检波芯片即可检测功率,且商用通信模块一般会在帧结构中提供RSSI值.而商用通信模块一般不向上层提供获取信道估计值的接口,因此需要对已有系统进行改造,或自行设计系统来获取信道估计值.② 检测值不受频偏影响,具有鲁棒性.射频部分实现功率检测不存在下变频处理,不需要载波信息,即式(7)中不含载波频率.相反,载波频偏会影响信道估计值的误差,造成相位旋转,同理时间同步误差也是如此.

3密钥提取效率分析

在对2种方法分别建立数学模型的基础上,利用数值方法分析各自的密钥提取效率.采用一次探测后测量值中可提取的最大密钥量作为衡量密钥提取效率的标准,亦可称为最大密钥速率.根据文献[13]中的定理,CIR方法的最大密钥速率可表示为

(10)

I(hLa;hLb)= ∑L-1n=0I(ha,n;hb,n)=LI(ha;hb)=

(11)

(12)

4仿真结果

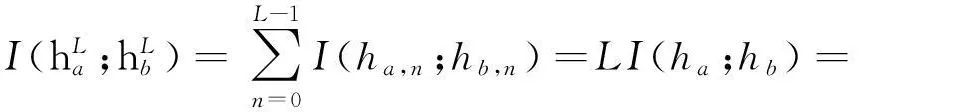

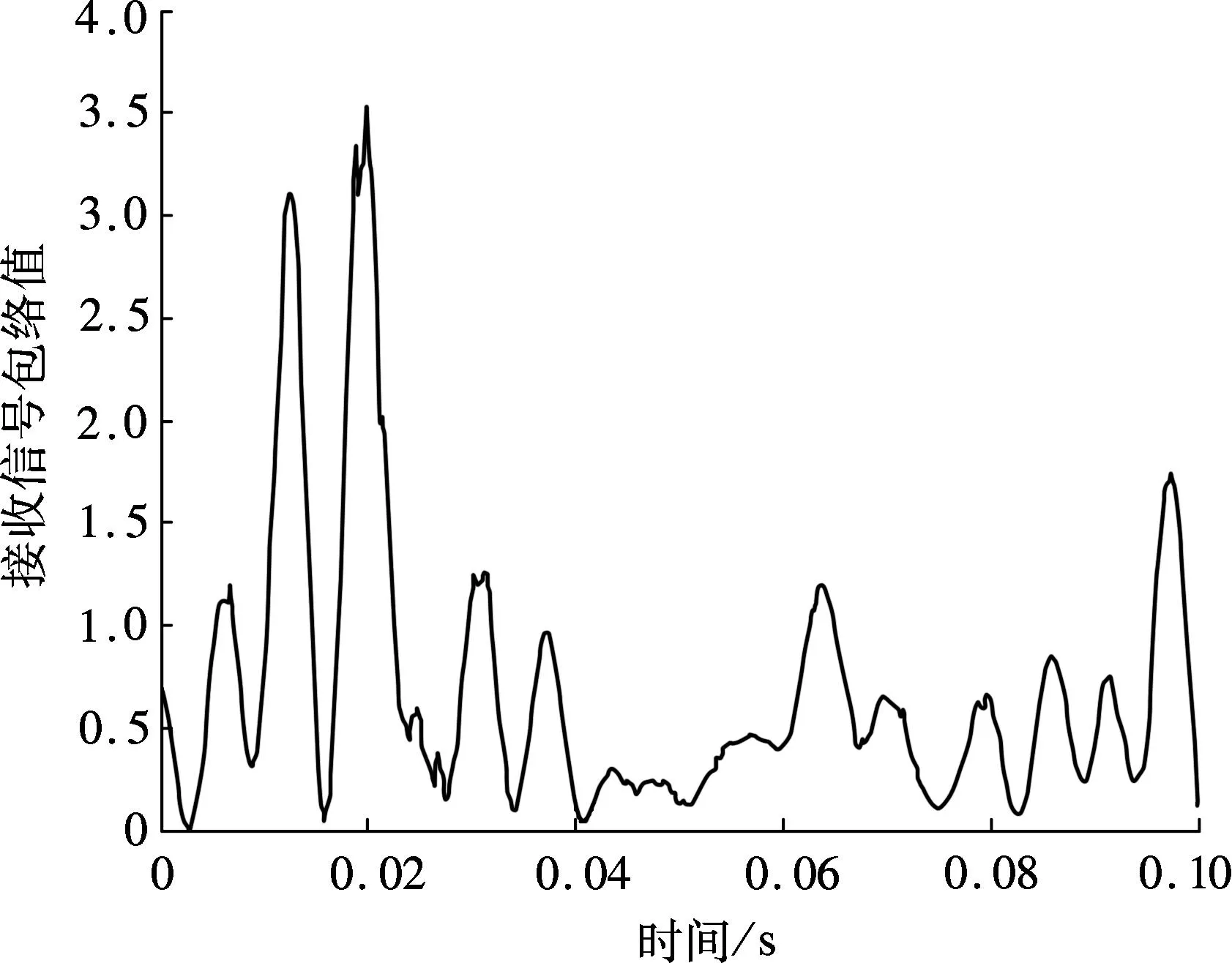

4.1功率检测法接收波形仿真

无线信道模型采用Jakes多径信道模型,多径数目L=4,各径延时为0,0.2,0.4,0.6 μs,各径功率为0,-2,-4,-7 dB,最大多普勒频率fm=91 Hz.图3为采用功率检测法得到的接收信号包络值的波形,即对r(t)进行平方后低通滤波的结果.当发送的符号周期相当于最小径延时,发送伪随机序列,在训练序列长度内对信号做滑动平均(见图3(a)).当发送信号为±1等概率两点分布的随机信号时,其符号周期大于最大径延时(见图3(b)).图3中载波频率已被滤除,包络值不受频偏影响,其波形大致呈最大多普勒频率的周期性,且受到快衰落的影响.采用快速变化的发送信号也被较好地滤除,证明了滑动平均的有效性.

(a) 符号周期相当于最小径延时

(b) 符号周期大于最大径延时

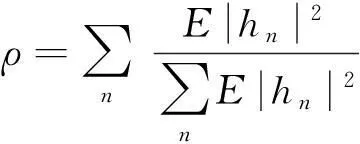

4.2密钥提取效率仿真

图4 不同信噪比下的功率检测法的平均互信息

图5为不同信噪比下CIR方法的平均互信息.平均互信息随多径数目L增加而显著增加.图5中实线表示包络检测法中互信息的上限情形,表明CIR方法的密钥提取效率远大于包络检测法,证实了第2节的结论.

图5 不同信噪比下的CIR方法的平均互信息

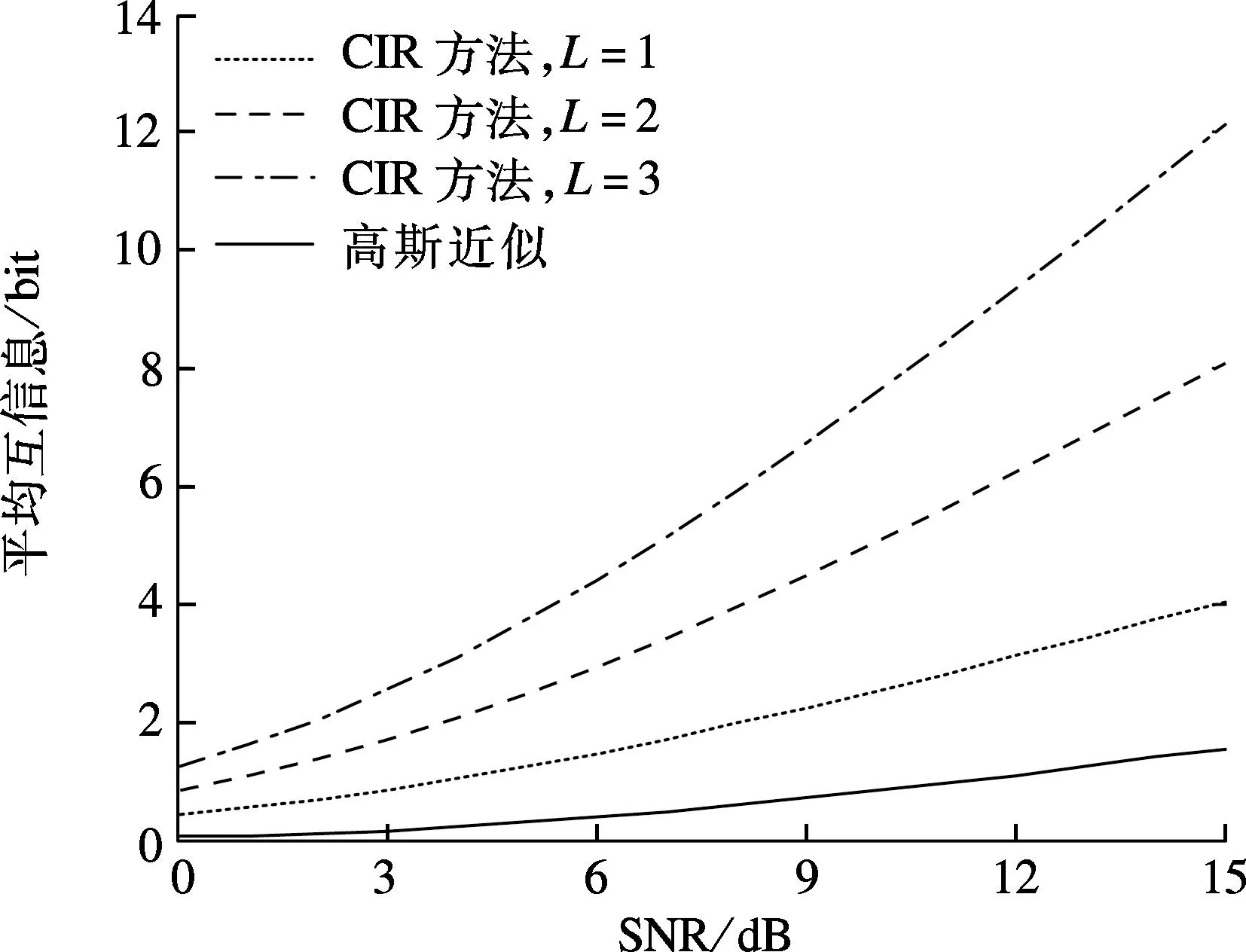

考虑到推导最大密钥速率的条件较理想,本文通过仿真比较在实际信道条件下2种方法的性能.最大密钥速率为提取速率的上限值,本文采用相关系数反映基于某一特定测量值序列的可提取最大密钥量.以上的分析表明双方测量值的相关程度直接影响最大密钥量的大小,因此这一简化虽不严谨但实用有效.信道模型采用LTE信道中的EVA模型(extended vehicular a model)和ETU模型(extended typical urban model),代表了中速和高速2种典型的信道环境,其最大多普勒频率采用典型值70和300 Hz,皆具有9径的时延功率谱,具体的参数设置可参考LTE标准[14-15].

图6显示了在10 ms内对信道进行140次测量的结果,即前4径增益估计值和接收信号能量平均值的曲线.图6(a)中各径增益曲线和接收信号能量值曲线的相关系数相近,每一径呈不同变化趋势,故CIR方法的密钥提取效率远大于功率检测法.LTE标准中的信道估计方法采用时间窗和频率窗对导频位置的估计值做了平均,故图中各径增益曲线并不严格独立,需对各径去相关以提高密钥的安全性.比较图6(a)和(b)显示,信道移动性增加,测量值序列变化剧烈,导致可提取的密钥数量增加且随机性增强.鉴于通信双方的测量时间差,高速信道下某些径增益曲线的相关系数明显减小,而接收信号能量值曲线的相关系数仅略微减小,体现了功率检测法的鲁棒性.考虑到径功率随径数衰减时,能量大的径具有更高的SNR,则密钥提取效率应被能量大的径主导.图6则表明实际情况下各径的SNR受多个因素影响,能量大的径不一定具有更高的SNR(相关系数).接收信号能量值曲线与第1径增益曲线具有相似性,其他径部分只是细节分量,从而可把CIR方法形象地看成对功率检测法的分解.

(a) EVA模型

(b) ETU模型

5结语

本文对2种信道特征提取方法进行了总结归纳,建立其模型及两者的相互关系.功率检测法输出的包络值可以由信道特性参数表示,反之则不行.CIR方法提取了完全信道状态信息(CSI),可获得接近上限的密钥提取速率.无线环境多径分量的增加可增加密钥提取效率,故一般采用宽带信号能分辨更多的多径分量.然而利用全部的CSI是一个有挑战的问题,能量较弱的径分量的互易性较弱.信道移动性的增加对密钥带来随机性,却因测量的不同步增加了不一致性,找到折中的最优方案是今后研究的方向.

参考文献 (References)

[1]Tope M A, Mceachen J C. Unconditionally secure communications over fading channels [C]//Proceedingsof2001MilitaryCommunicationsConference. McLean, Virginia, USA, 2001: 54-58.

[2]Azimi-Sadjadi B, Kiayias A, Mercado A, et al. Robust key generation from signal envelopes in wireless networks [C]//Proceedingsof2007ACMInternationalConferenceonComputerandCommunicationsSecurity. Alexandria, Virginia, USA, 2007: 401-410.

[3]Jana S, Premnath S N, Clark M, et al. On the effectiveness of secret key extraction from wireless signal strength in real environments [C]//Proceedingsof2009ACMInternationalConferenceonMobileComputingandNetworking. Beijing, China, 2009: 321-332.

[4]Patwari N, Croft J, Jana S, et al. High-rate uncorrelated bit extraction for shared secret key generation from channel measurements [J].IEEETransactionsonMobileComputing, 2010, 9(1): 17-30.

[5]Liu H B, Yang J, Wang Y, et al. Collaborative secret key extraction leveraging received signal strength in mobile wireless networks [C]//Proceedingsof2012IEEEInternationalConferenceonComputerCommunications. Orlando, Florida, USA, 2012: 927-935.

[6]Zhu X J, Xu F Y, Novak E, et al. Extracting secret key from wireless link dynamics in vehicular environments [C]//Proceedingsof2013IEEEInternationalConferenceonComputerCommunications. Turin, Italy, 2013: 2283-2291.

[7]Ye C X, Reznik A, Sternberg G, et al. On the secrecy capabilities of ITU channels [C]//Proceedingsof2007IEEEVehicularTechnologyConference. Baltimore, Maryland, USA, 2007: 2030-2034.

[8]Sayeed A, Perrig A. Secure wireless communications: Secret keys through multipath [C]//Proceedingsof2008IEEEInternationalConferenceonAcoustics,SpeechandSignalProcessing. Las Vegas, Nevada, USA, 2008: 3013-3016.

[9]Wu X H, Hu C J, Peng Y X, et al. Secret key extraction based on uplink CFR estimation for OFDM-FDD system [C]//Proceedingsof2013IEEEInternationalConferenceonCommunicationTechnology. Guilin, China, 2013: 37-41.

[10]Mathur S, Trappe W, Mandayam N, et al. Radio-telepathy: Extracting a secret key from an unauthenticated wireless channel [C]//Proceedingsof2008ACMInternationalConferenceonMobileComputingandNetworking. San Francisco, California, USA, 2008: 128-139.

[11]Li Z, Xu W Y, Miller R, et al. Securing wireless systems via lower layer enforcements [C]//Proceedingsofthe5thACMWorkshoponWirelessSecurity. Los Angeles, California, USA, 2006: 33-42.

[12]Liu H B, Wang Y, Yang J,et al. Fast and practical secret key extraction by exploiting channel response [C]//Proceedingsof2013IEEEInternationalConferenceonComputerCommunications. Turin, Italy, 2013: 3048-3056.

[13]Ahlswede R, Csiszar I. Common randomness in information theory and cryptography part Ⅰ: Secret sharing [J].IEEETransactionsonInformationTheory, 1993, 39(4): 1121-1132.

[14]3GPP. TS 36. 101 User equipment (UE) radio transmission and reception [EB/OL]. (2007) [2015-05]. http://www.3gpp.org/DynaReport/36101.htm.

[15]3GPP. TS 36. 104 Base station (BS) radio transmission and reception [EB/OL]. (2007) [2015-05]. http://www.3gpp.org/DynaReport/36104.htm.

Differences of power detection method and impulse response method based on channel fading characteristics

Han Yuanzhi Hu Aiqun

(School of Information Science and Engineering, Southeast University, Nanjing 210096, China)

Abstract:Aiming at the channel fading characteristics in the wireless physical layer security technology, two common channel feature extraction methods, i.e, the power detection method and the channel impulse response (CIR) method, are investigated and the corresponding mathematics models are established. The relationship of these two methods is analyzed and their characteristics are also clarified. On this basis, the average mutual information of the extracted feature measurements of two communication parties is calculated using these two methods. And by taking the mutual information as metrics, their key extraction efficiencies are compared. The simulation results show that the received waveforms obtained by the power detection method reflect the channel fading feature effectively and is independent of the carrier frequency offset, but the key extraction efficiency is lower than CIR method. Besides, the simulation results in the long term evolution (LTE) wireless channel environments indicate that the channel mobility has a close relation with the key extraction rate and the effects on these two methods are different.

Key words:physical layer security; fading; power detection method; CIR (channel impulse response) method; key extraction efficiency

DOI:10.3969/j.issn.1001-0505.2016.02.002

收稿日期:2015-08-10.

作者简介:韩远致(1987—),男,博士生;胡爱群(联系人),男,博士,教授,博士生导师,aqhu@seu.edu.cn.

基金项目:国家自然科学基金资助项目(61571110).

中图分类号:TN918.82

文献标志码:A

文章编号:1001-0505(2016)02-0237-06

引用本文: 韩远致,胡爱群.信道衰落特性的功率检测法与冲激响应法的差异性[J].东南大学学报(自然科学版),2016,46(2):237-242. DOI:10.3969/j.issn.1001-0505.2016.02.002.